MetaDefender AccessのZero-Trust Access Platformは、継続的にその機能を拡張しています。最新のリリースでは、すでに強力なZero-Trustプラットフォームに、CISAによってカタログ化されたKnown Exploited Vulnerabilities(KEV)のレポート、NERCコンプライアンス・ダッシュボードの追加、サードパーティ・アプリケーションの自動パッチ管理など、いくつかの重要な機能が追加されました。

これらの新機能は、2023年の初めに展開されたMetaDefender Accessの新モジュールにきちんと適合している:ベースラインのディープコンプライアンスモジュールや、Vulnerability Management、Patch Management、Endpoint 、Secure 他のモジュールにきちんと適合している。

MetaDefender 新たな規制環境に対応したアクセス機能

MetaDefender アクセスの新機能は、何もないところから生まれたわけではない。コンプライアンスに関する規制は、全体的に強化され、より一般的になりつつある。昨年初め、ホワイトハウスは連邦政府の行政府の長に向けた覚書を発表し、連邦ゼロ・トラスト・アーキテクチャ戦略を打ち出した。2022年10月、CISA(米国サイバーセキュリティ・インフラ・セキュリティ機関)は、連邦ネットワーク上の資産の可視性とvulnerability detection を改善するための拘束力のある運用指令(BOD 23-01)を発表した。

要するに、2023年4月3日までに、すべての連邦政府機関は、7日ごとに資産の自動検出を実行し、14日ごとに検出されたすべての資産(ラップトップなどのエンドポイントを含む)の脆弱性の列挙を開始する必要性に従わなければならないということだ。特に重要インフラ組織については、バイデン政権は、重要インフラに対する包括的なサイバーセキュリティ規制を初めて導入する国家戦略を発表する準備を進めている。

ブログサイバーセキュリティ・コンプライアンスを理解する(ビジネスを守り、競争力を高める)

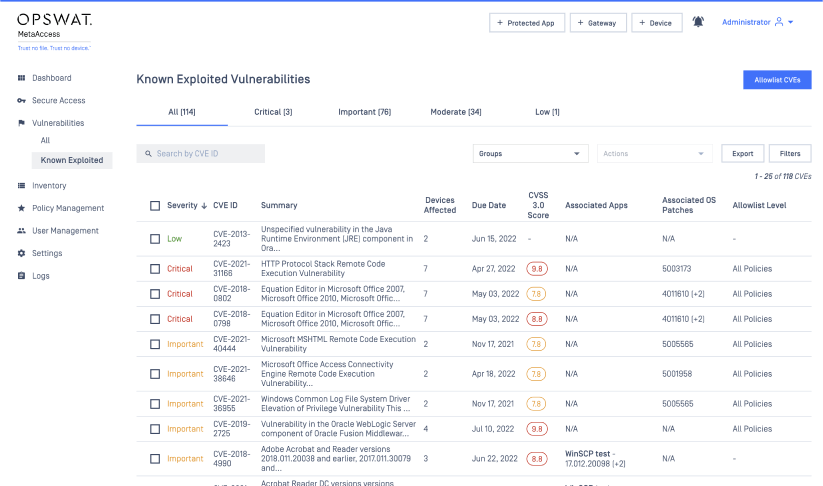

CISA既知のエクスプロイトされた脆弱性の検出と修復

CISA がカタログ化した既知のエクスプロイトされた脆弱性(KEV)の修復により、ユーザーは KEV を持つデバイスを簡単に表示できる。コンプライアンスの観点から、システムはエンドポイントに KEV があるかどうかを検出し、管理者ポリシーに従って、自動的に修復されるか、クリティカルとしてフラグが立てられます。警告がユーザに送られ、必要に応じてネットワークへのアクセスがブロックされます。

このプラットフォームでは、以下のように、KEVがCVE(共通脆弱性・暴露)と並んでレポートに表示されるようになりました。

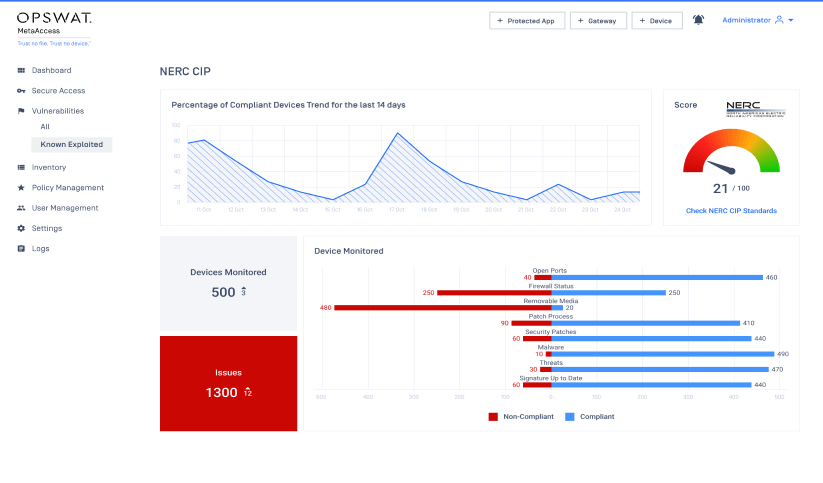

NERC CIPコンプライアンスへの準備の確認

OPSWAT'は、重要なインフラ組織にサイバーセキュリティ・ソリューションを提供してきた長年の経験から、OPSWAT'の顧客の多くは、NERCコンプライアンス・ダッシュボードが非常に役立つ機能であることに気づくでしょう。MetaDefender Access Platformは、ファイアウォール・ステータス、ポート制御、セキュリティ・パッチ・ギャップ、悪意あるコードの防止、シグネチャの更新、インタラクティブ・ユーザーの認証の実施など、NERCが規制するコンプライアンス・カテゴリーに準拠しているデバイスと準拠していないデバイスを明確に表示するようになった。

サードパーティ脆弱性の自動パッチ適用

プラットフォームのPatch Management コンポーネントに話を移すと、MetaDefender Access はサードパーティ製アプリケーションの自動パッチ管理を提供するようになった。管理者は、ユーザーにワンクリックで手動でアップデートを実行させるか、エンドポイントで自動アップデートを有効にするかのどちらかを選択できる。

全体像

米国政府が主導する中、脆弱性、パッチ管理、ゼロトラスト・セキュリティなど、様々な分野でのコンプライアンスを求める規制が急速に業界標準になりつつある。OPSWAT'sのMetaDefender Access Zero-Trust Access Platformは、この新しい現実の中で、重要インフラ組織等と協働する市場のサイバー課題に対処するのに適している。

MetaDefender Accessの詳細については、最近リリースされたMetaDefender Accessのデータシートをご覧ください。