明日の攻撃を阻止せよ

組み込みの脅威インテリジェンスを活用した動的解析により、ゼロデイ脅威や回避型マルウェアを検知します。

- 99.9% ゼロデイ効果

- 20倍高速な分析

- 境界領域の全ファイルを分析する

OPSWAT 信頼

なぜ従来のツールでは不十分なのか

ゼロデイ攻撃や回避型マルウェアは、従来の静的または遅延型セキュリティツールを容易に突破する。

脅威回避

現代のマルウェアは、環境チェック、タイミング遅延、サンドボックス検出などを用いて悪意のある動作を隠蔽し、静的な防御策を出し抜くように設計されている。

これらの脅威はリアルタイムで適応し、シグネチャやヒューリスティックが反応する前に、従来型ツールの盲点を突いて潜り込む。

遅延したインシデント対応

圧倒されたチームは、アラートが多すぎて文脈が少なすぎる状況に直面している。

迅速なトリアージと明確な優先順位付けがなければ、アナリストは誤検知の調査に貴重な時間を浪費する一方で、真の脅威は横方向に移動し、検知されずにデータを流出させる。

視界不良

断片化されたシステムは、ネットワーク層、エンドポイント層、アプリケーション層の間に死角を生み出す。

検知が統一されていない場合、脅威は見えずに潜み続け、環境全体における予防と対応の両方の取り組みを損なう可能性があります。

スケーラビリティの低さ

従来のツールは、今日のデータ量や現代的な攻撃の速度に対応するよう設計されていません。

ファイルとトラフィックの負荷が増大するにつれ、検知パイプラインは停滞し、分析キューは拡大し、セキュリティの隙間が広がり、組織は危険に晒される。

127%

多段階

マルウェアの複雑性の増加*

7.3%

24時間以内に

を悪意のあるものと再分類したOSINTファイルの数

703%

2024年末に急増した認証情報フィッシング

攻撃*

*100万件以上のファイルスキャン試験データに基づく。

統合型ゼロデイ検知

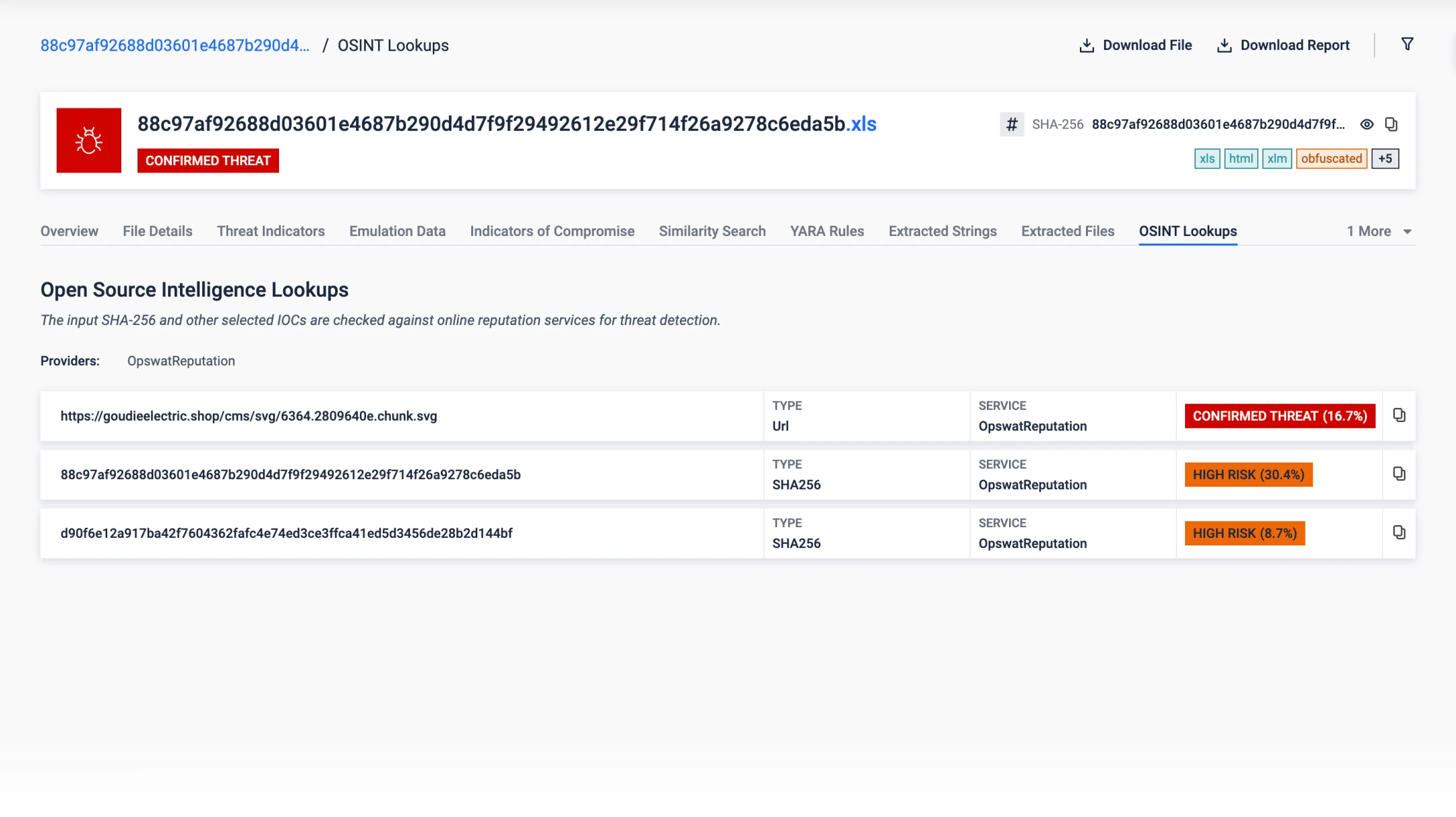

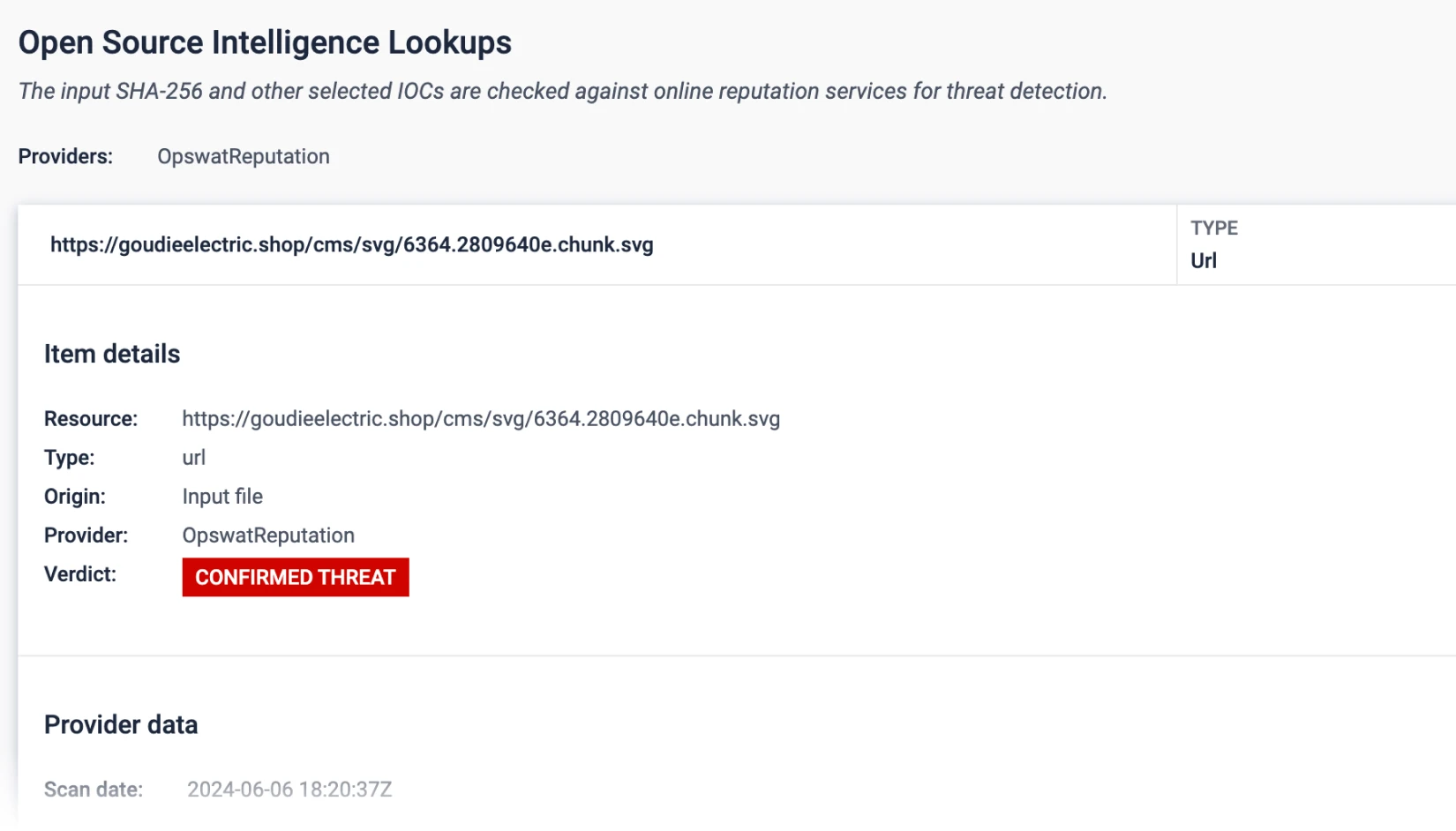

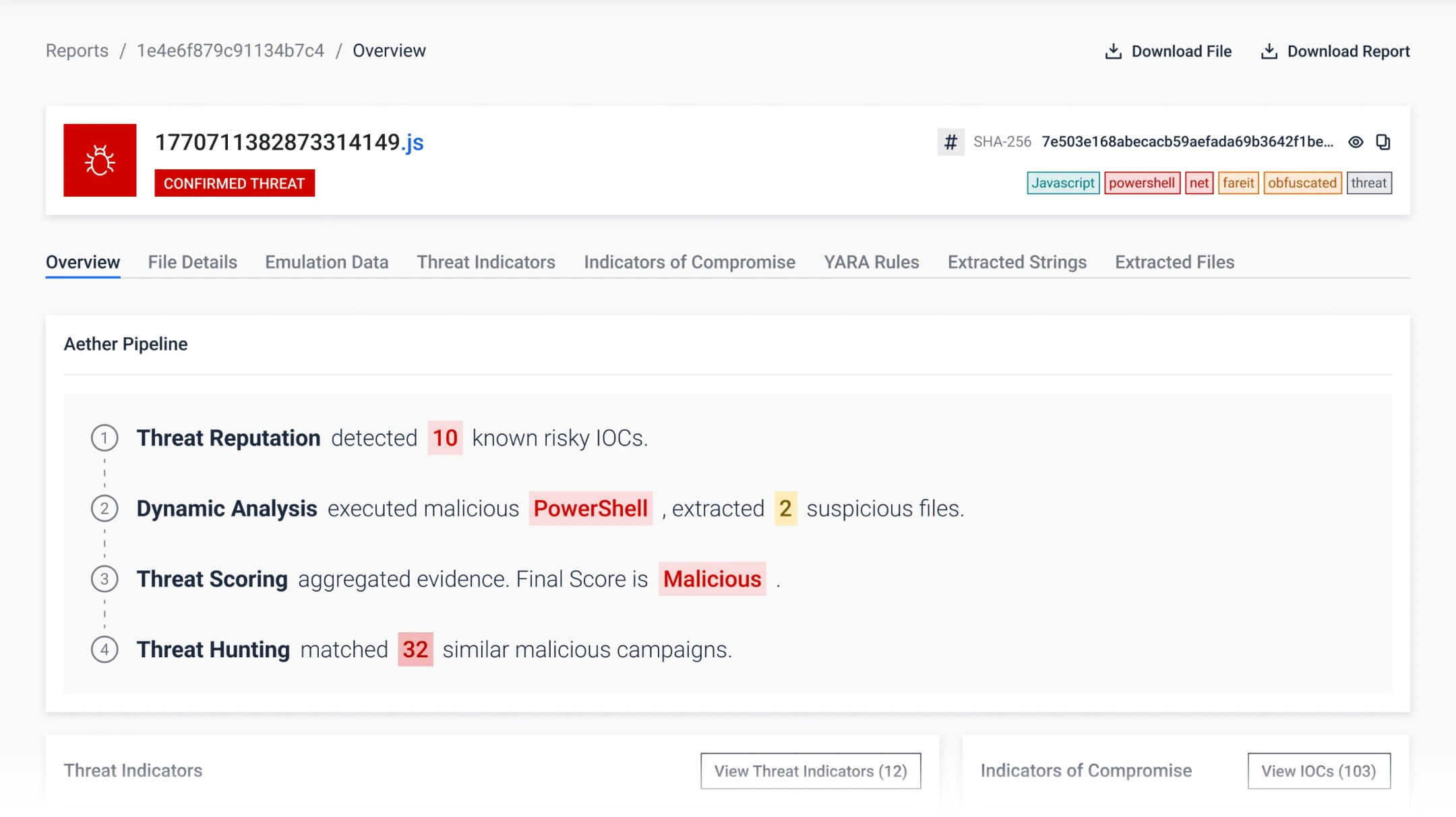

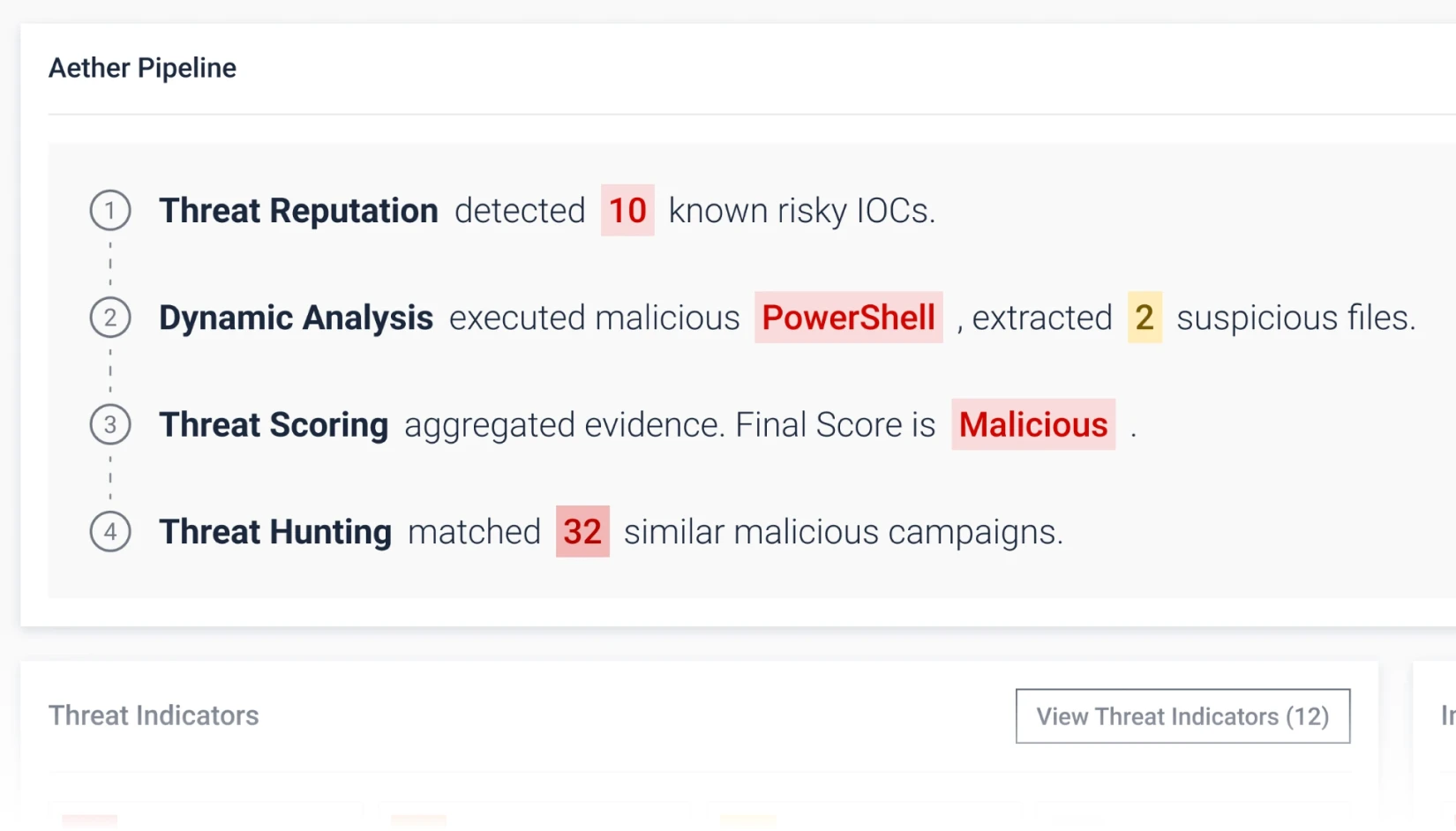

レイヤー1:脅威レピュテーション

既知の

脅威を迅速に検出

既知の脅威の流入を阻止せよ。

URL、IPアドレス、ドメインをリアルタイムまたはオフラインでチェックし、マルウェア、フィッシング、ボットネットを検出します。

ブロックはインフラストラクチャと汎用マルウェアを再利用し、攻撃者に基本的な指標をローテーションさせることを強いる。

レイヤー2:動的解析

未知の

脅威を明らかにする

従来のサンドボックスから身を隠す回避型マルウェアを検出します。

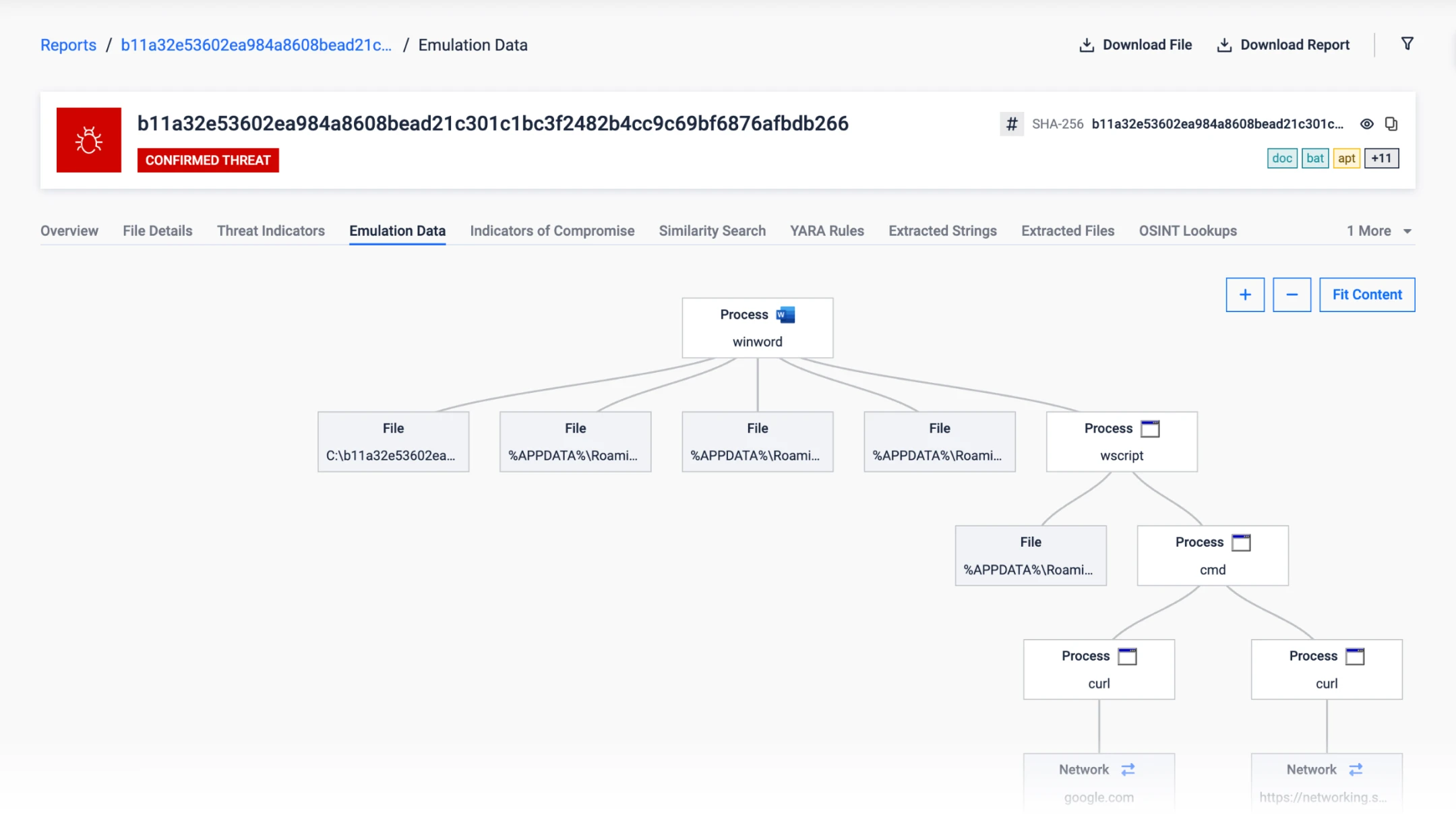

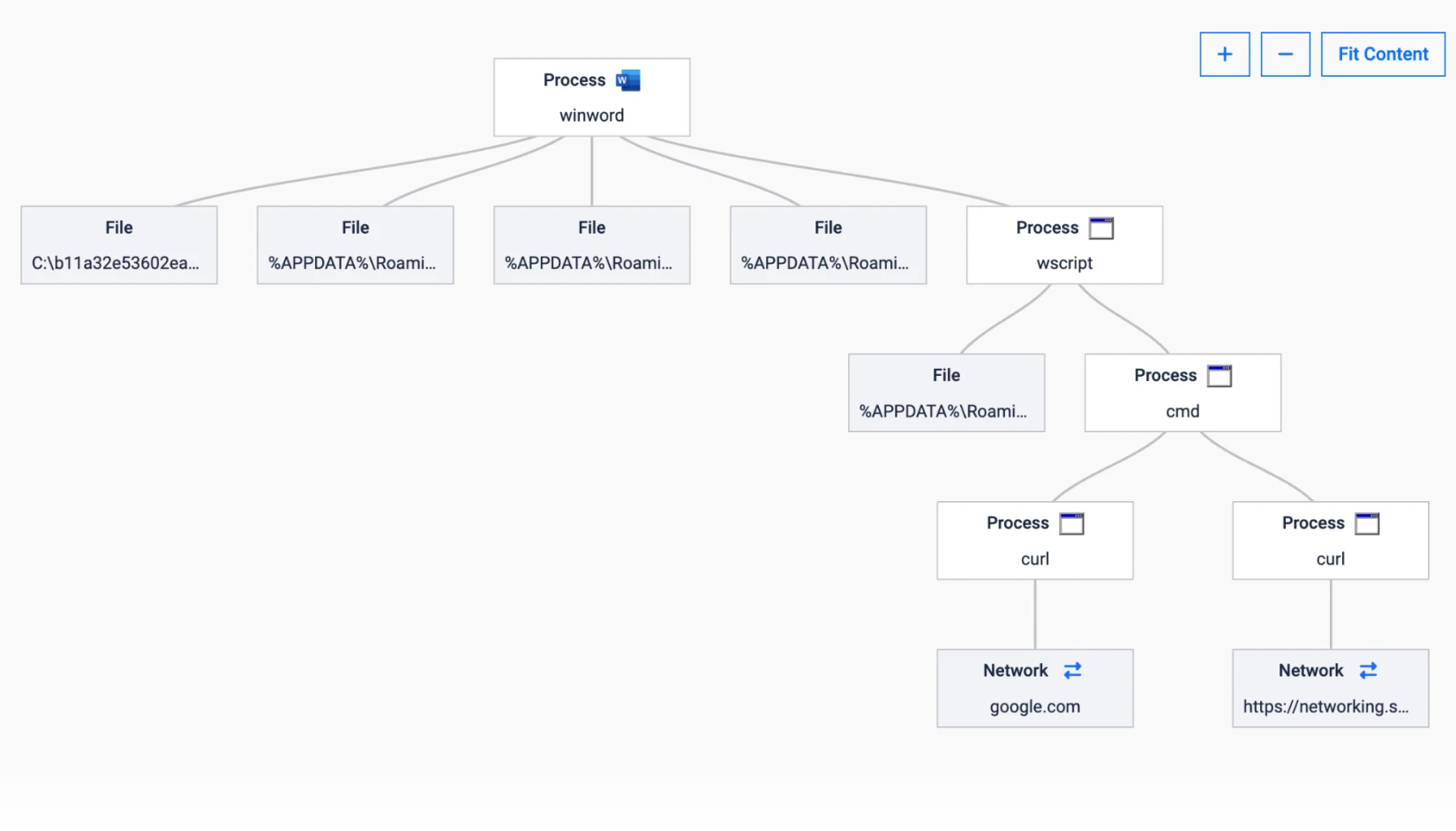

エミュレーションベースのサンドボックスは、ファイルを分析してランサムウェアのような隠れた脅威を検出します。

アーティファクト、ローダーチェーン、スクリプトロジック、回避戦術を暴露する。

レイヤー3:脅威スコアリング

脅威の優先順位付け

アラート疲労を軽減する。

脅威リスクレベルはランク付けされ、リアルタイムで優先度の高い脅威を迅速に強調表示します。

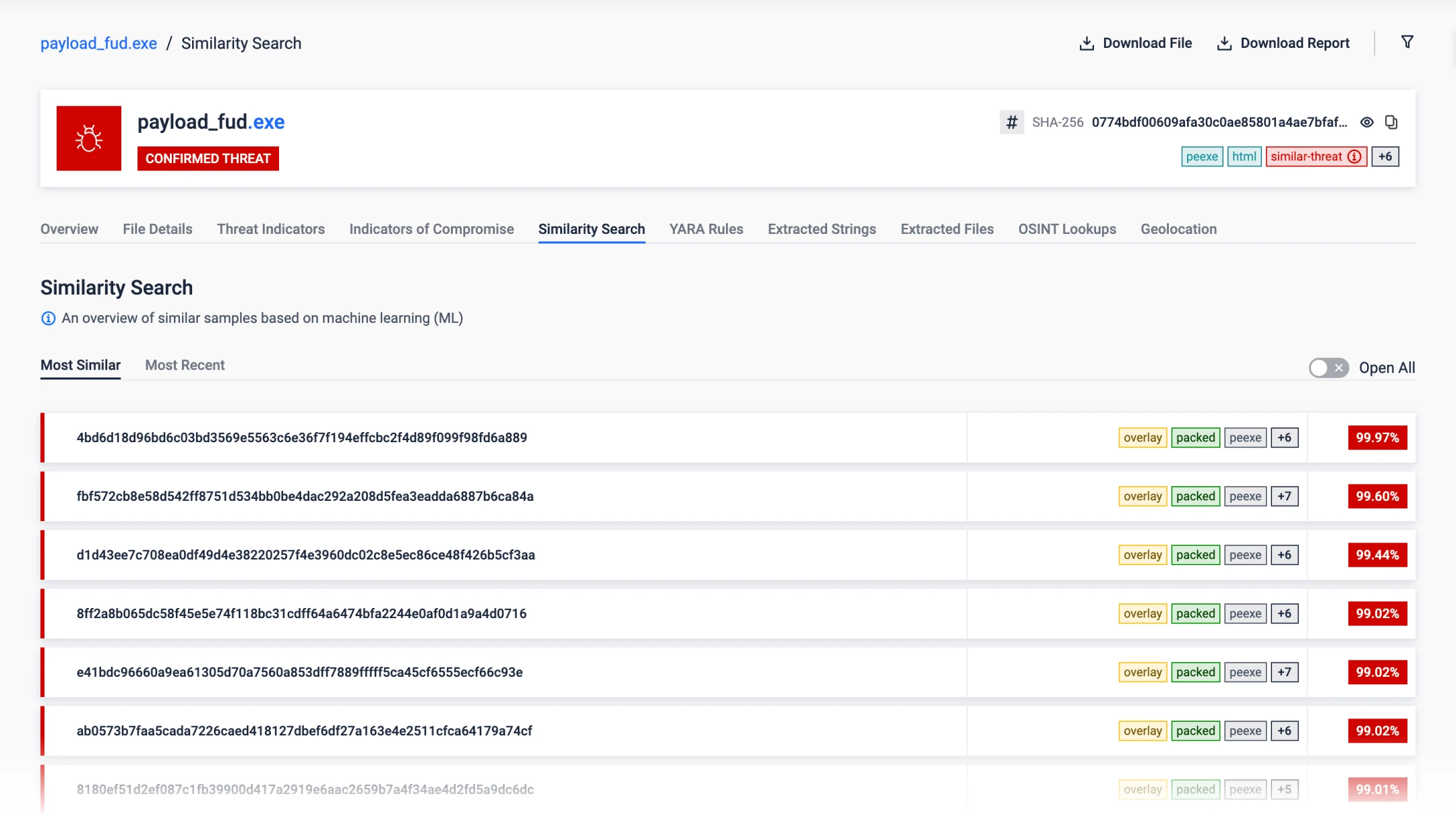

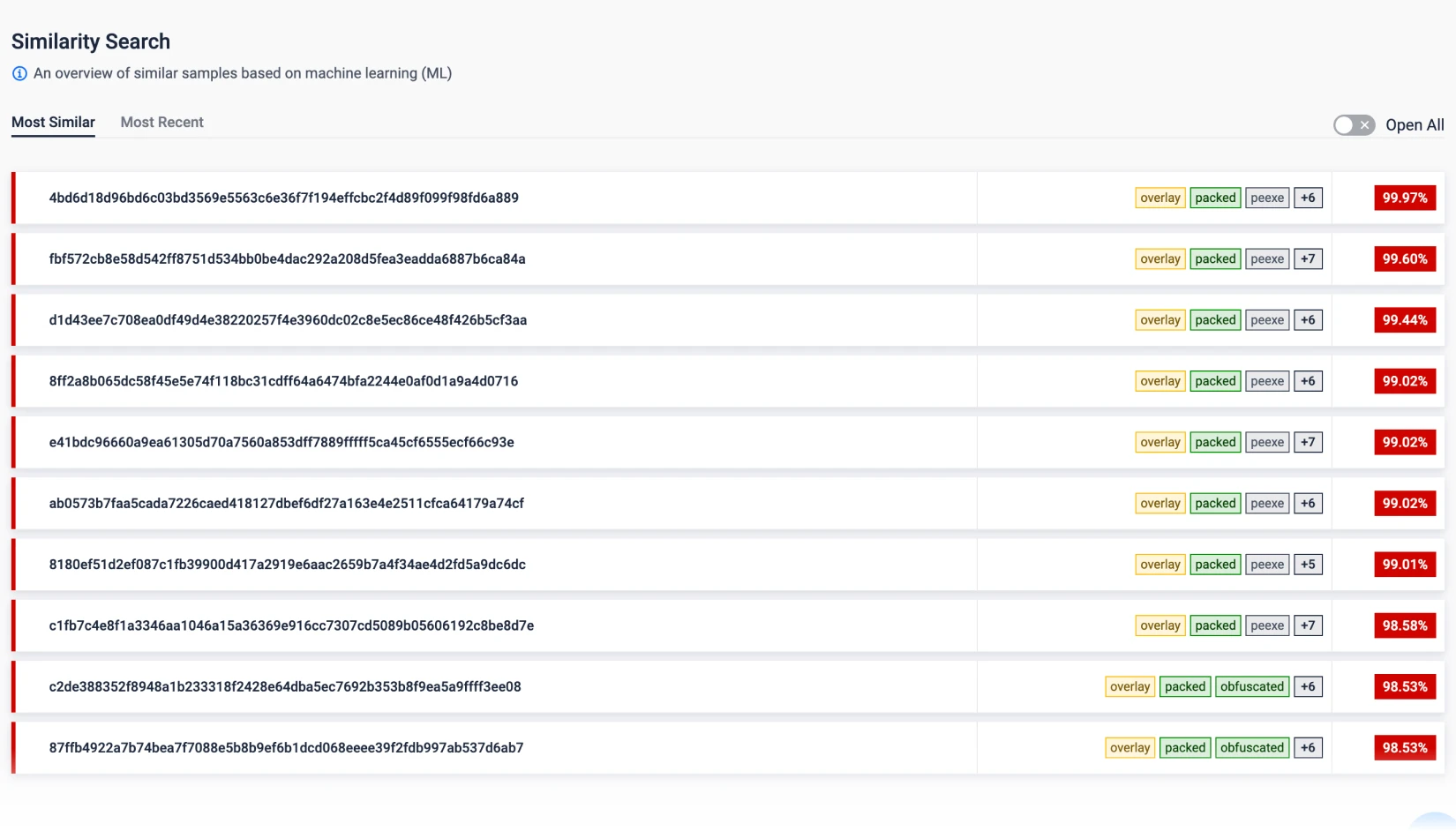

レイヤー4:脅威ハンティング

マルウェア

キャンペーンの特定

機械学習類似度検索

脅威パターンの相関分析は、未知の脅威を既知のマルウェア、戦術、インフラストラクチャなどと照合します。

マルウェアのファミリーやキャンペーンを暴き、攻撃者に戦術とインフラの再構築を強いる。

「当社がテストした中で最速の速度です。

」

ベナック・セキュリティ

330+

検出可能なブランド

for ML-Based

フィッシング検出

50以上の

ファイル形式

アーティファクトの抽出、

画像、その他

>14

自動化されたマルウェア

ファミリーの抽出

簡単に統合

私たちは、

に存在する、誰も知らない攻撃を阻止します。

20x

従来のソリューションよりも高速

深い可視性と迅速な対応

数十億の脅威シグナルを活用し、機械学習による脅威類似性検索を実現。

深層構造分析

50種類以上のファイル形式(LNKやMSIを含む)を迅速に分析し、埋め込まれたコンテンツ、アーティファクト、画像を抽出します。

自動化された復号化、逆コンパイル、シェルコードエミュレーションに加え、Pythonアンパッキング、マクロ抽出、AutoITサポートにより、隠れた脅威に対する深い可視性を実現します。

動的解析

機械学習と特定アプリケーションスタックまたは環境における標的型爆発テストを活用し、アクティブな脅威を検知・分類する。

回避対策チェックをバイパスし、JavaScript、VBS、PowerShellスクリプトをエミュレートし、制御フローを動的に適応させて未知の脅威を検出する。

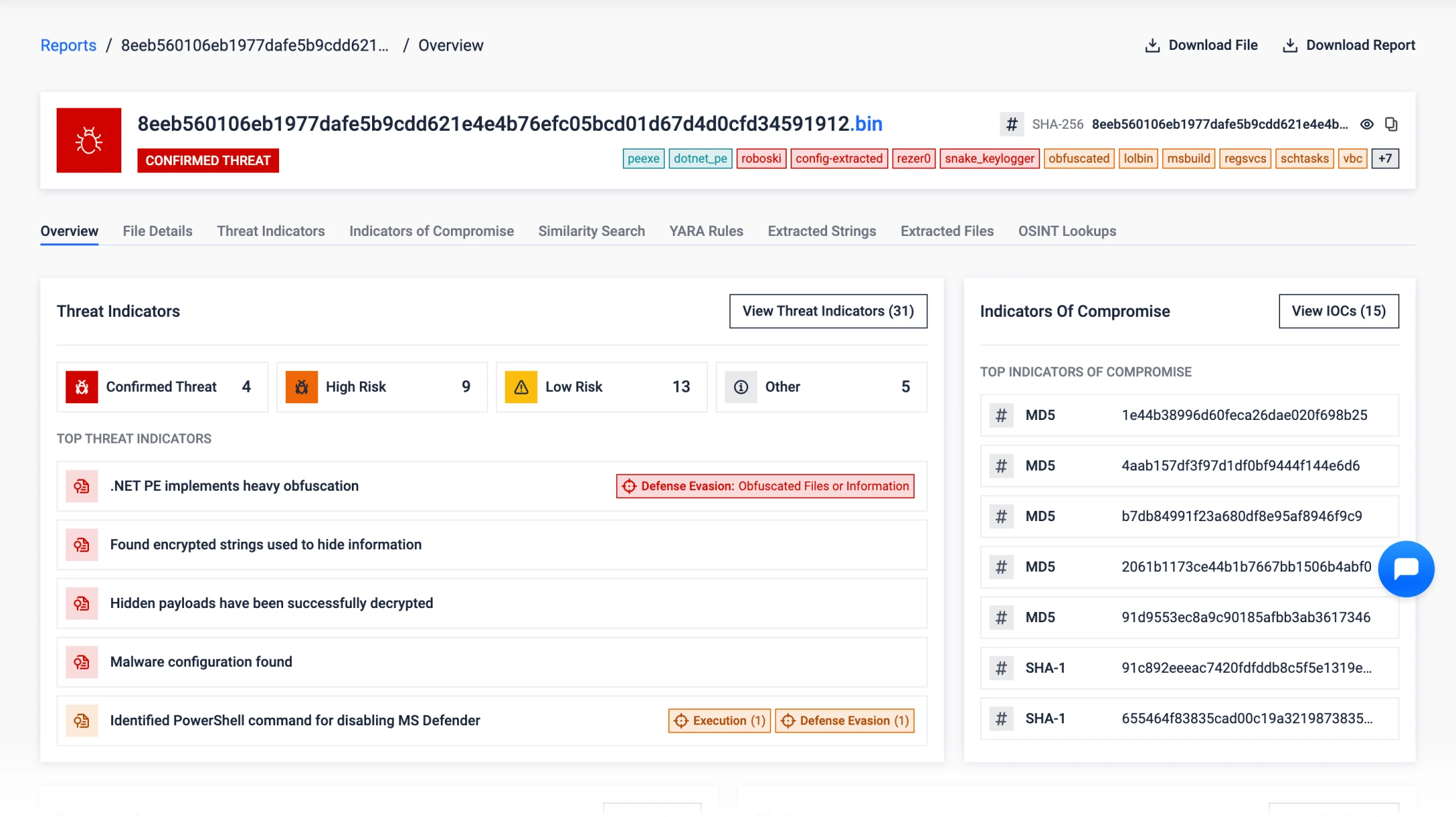

脅威の検知と分類

機械学習(ML)分析により、330以上のフィッシングブランドを検出(オフライン環境でも対応)。

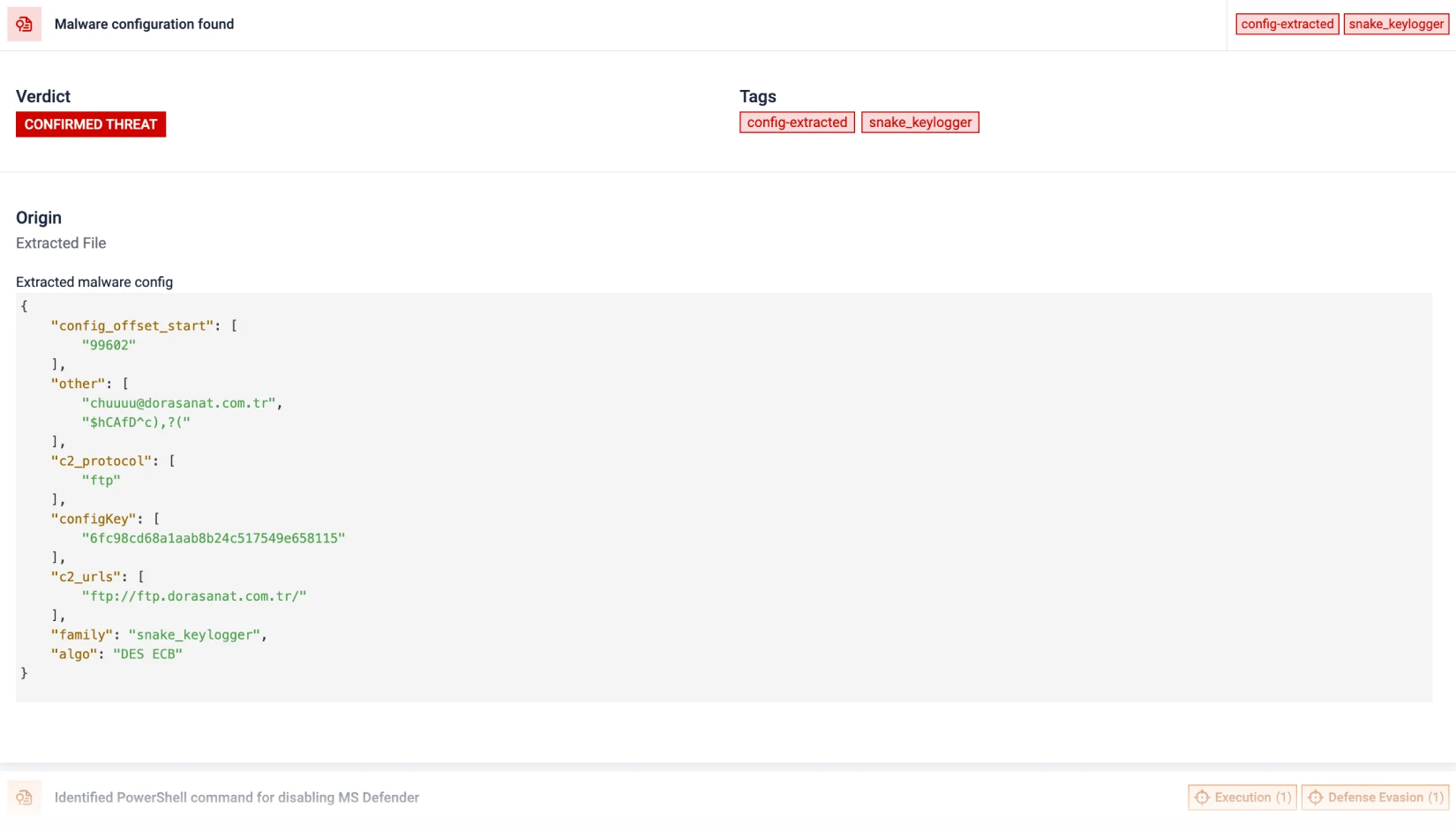

IOCを相互関連付け、900以上の行動指標で悪意を特定、18以上のマルウェアファミリーの設定を抽出、類似性に基づくクラスタリングで未知の脅威を検知する。

- MetaDefender

- MetaDefender

- MetaDefender

Threat Intelligence 統合

脅威ハンティングの自動化とリアルタイム検知は、インテリジェンスソース全体でシームレスに統合されます。

本システムはMISPおよびSTIX形式へのエクスポート、MetaDefender Reputation Serviceクエリ、オープンソースインテリジェンスベンダーとの連携を行い、検出された脅威ごとにYARAルールを自動生成します。

次世代回避防止エンジン

高度に回避的なマルウェアから侵害の兆候を抽出し、標的型攻撃を可視化することで、アナリストが高価値な発見に集中できるようにする。

サンドボックスは、長時間のスリープやループ、ユーザーまたはドメインチェック、ジオフェンシング、OSロケールチェック、VBAストンプ、マウスホバートリガーなどの高度な自動実行動作、タスクスケジューラの悪用といった高度な回避技術を無効化します。

- MetaDefender

- MetaDefender

ゼロデイ検知を実現

あらゆる環境に対応

OPSWATゼロデイ検出ソリューションOPSWAT、サンドボックス技術、適応型インテリジェンス、

行動分析を統合した技術スイートを基盤として構築されています。これにより、オンプレミス環境、クラウド環境、あるいはその中間環境において、未知の脅威を迅速かつ大規模に可視化します。

ソリューション全体でゼロデイ検知を実現

ゼロデイ検知をネットワーク境界に導入する方法をご覧ください。

これにより、すべてのファイルがパフォーマンスの遅延なしに高度なゼロデイ検知を実現します。

Detonator - 終わりのない探求

ゼロデイ攻撃検知のための

OPSWAT業界をリードする動的解析技術の背景にある物語

MetaDefender の背景にある物語

Jan Miller –OPSWAT脅威分析部門 CTO

ジャン・ミラーは現代のマルウェア分析の先駆者であり、業界が回避型脅威を検知する方法を変革したプラットフォームの立ち上げで知られる。ペイロード・セキュリティを設立後、クラウドアストライクでファルコンXを牽引し、その後Filescanで革新を続け、同社は後にOPSWAT買収された。AMTSO理事として透明性を推進すると同時に、動的分析と脅威インテリジェンスを融合させた技術を前進させ、回避型マルウェアを暴くことに尽力している。

動的解析は組み込み型脅威インテリジェンスと共に進化する

MetaDefender 、CPUレベルエミュレーション、行動分析、適応型脅威インテリジェンス(脅威レピュテーション、スコアリング、類似性検索)を融合します。これにより、ゼロデイ脅威の判定が高速化され、より豊富なコンテキストが提供されます。これにより、セキュリティスタック全体での脅威ハンティングと自動応答が強化されます。

の有効性確認済み速度とAMTSOによるセキュリティ

アンチマルウェアテスト基準機構(AMTSO)に準拠したVenak Securityのテストにより、OPSWAT Adaptive Sandbox 確認されました。

高度なセキュリティ技術で重要資産を守り、世界中の政府・企業から信頼されています。

OPSWAT 、

デバイスおよびファイル経由の脅威から重要なデータ、資産、ネットワークを保護するため、世界中の2,000以上の組織から信頼OPSWAT

あらゆる分野に最適化された専用ソリューション

コンプライアンスのサポート

規制要件への対応

サイバー攻撃とそれを実行する脅威アクターが高度化するにつれ、世界中の統治機関は

、重要インフラが安全性を維持するために必要な措置を講じていることを保証する規制を実施している。

おすすめ資料

MetaDefender for Cloud

SANS 2025 検知と対応に関する調査

2025OPSWAT 脅威ランドスケープ・レポート

よくある質問

未知のファイルベース脅威に対する盲点を解消します。レピュテーションチェック、エミュレーションベースの動的解析、行動インテリジェンスを組み合わせることで、シグネチャやエンドポイントツールでは検知できないメモリ内ペイロード、難読化されたローダー、フィッシングキットを可視化します。

データ取り込み時(ICAP、メール、MFT、Web)に接続し、SIEM/SOAR(MISP/STIX、Splunk SOAR、Cortex XSOAR)を強化し、高精度なIOCとMITREマッピング済み行動をフィードバックすることで、全ツールにおける検知精度を向上させます。

No. レピュテーション「グレートフィルター」は不要なファイルを瞬時に排除。疑わしいファイルはエミュレーションサンドボックスで処理され、従来のVMサンドボックスと比べ10倍高速かつ100倍リソース効率に優れるため、ファイル処理を高速化しつつ、重大な0.1%のゼロデイ脅威を確実に捕捉します。

はい。クラウド、ハイブリッド、または完全なオンプレミス/エアギャップ環境(RHEL/Rocky Linux対応)へのデプロイが可能です。オフラインモードと証明書ホワイトリスト、ロールベースアクセス制御、監査ログ、NIS2/IEC 62443/NISTスタイル環境向けのデータ保持制御を備えています。

インシデント発生件数/平均復旧時間(MTTR)の削減(誤検知の減少、文脈情報の充実)、OSINTでは検知できない脅威の早期発見、ファイルワークフロー(メール、MFT、ポータル)における測定可能なリスク低減。大半の顧客は実際のトラフィックを用いた限定的なPOCから開始し、その後拡張します。