CoreCore向けゼロデイ検知

動的ファイル分析と行動ベースの脅威検知を、既存のインフラを追加することなく、

をCore 内で直接有効化します。

- 数分でインストール

- 追加の統合は不要です

- 既存のポリシーを利用します

統合型ゼロデイ検知

レイヤー1:脅威レピュテーション

既知の

脅威を迅速に検出

既知の脅威の流入を阻止せよ。

URL、IPアドレス、ドメインをリアルタイムまたはオフラインでチェックし、マルウェア、フィッシング、ボットネットを検出します。

ブロックはインフラストラクチャと汎用マルウェアを再利用し、攻撃者に基本的な指標をローテーションさせることを強いる。

レイヤー2:動的解析

未知の

脅威を明らかにする

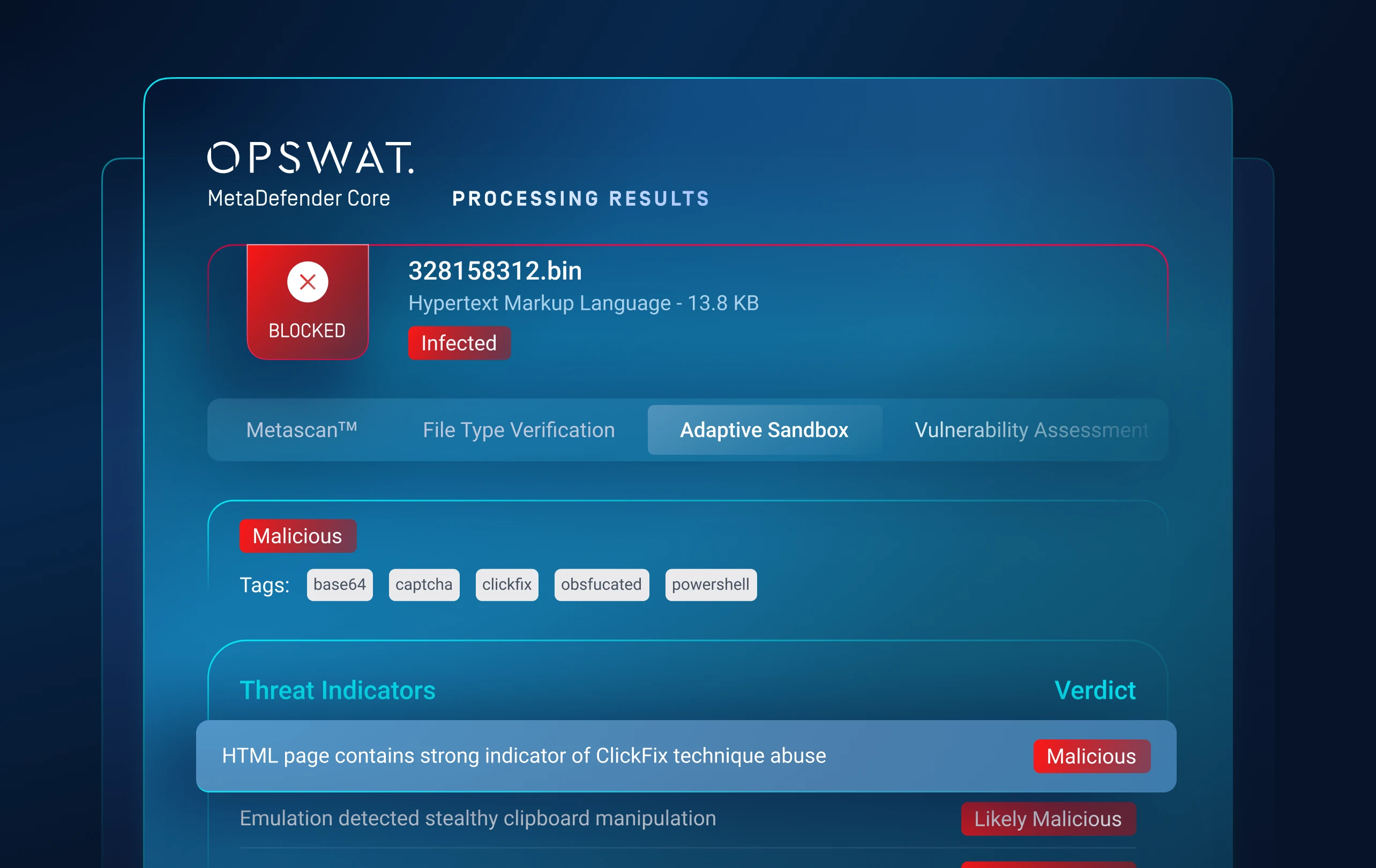

従来のサンドボックスから隠れている回避型マルウェアを検出します。

エミュレーションベースのサンドボックスは、ファイルを分析してランサムウェアのような隠れた脅威を検出します。

アーティファクト、ローダーチェーン、スクリプトロジック、回避戦術を暴露する。

レイヤー3:脅威スコアリング

脅威の優先順位付け

アラート疲労を軽減する。

脅威リスクレベルはランク付けされ、リアルタイムで優先度の高い脅威を迅速に強調表示します。

レイヤー4:脅威ハンティング

マルウェア

キャンペーンの特定

機械学習類似度検索

脅威パターンの相関分析は、未知の脅威を既知のマルウェア、戦術、インフラストラクチャなどと照合します。

マルウェアのファミリーやキャンペーンを暴き、攻撃者に戦術とインフラの再構築を強いる。

3つの簡単なステップで始めましょう

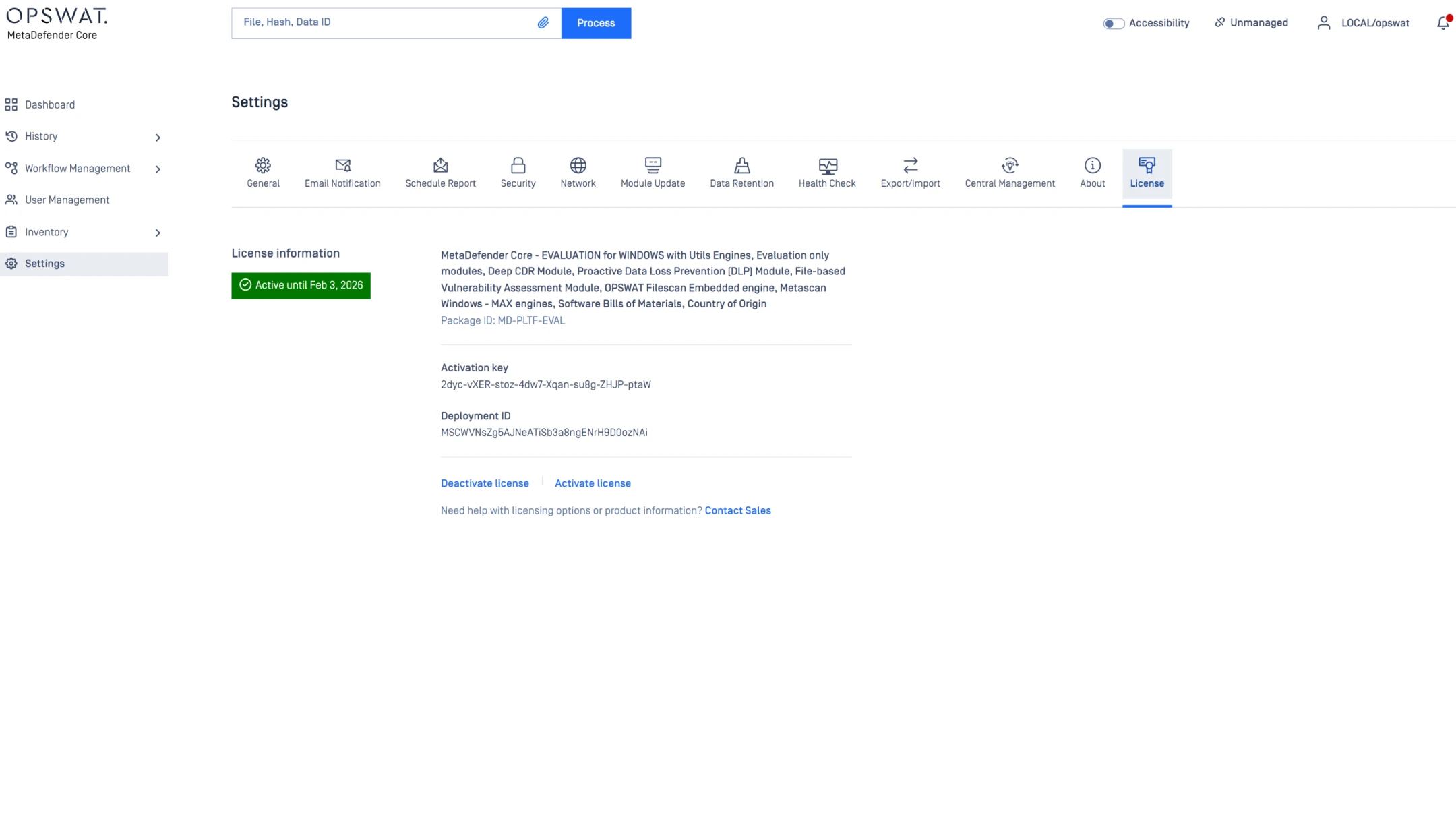

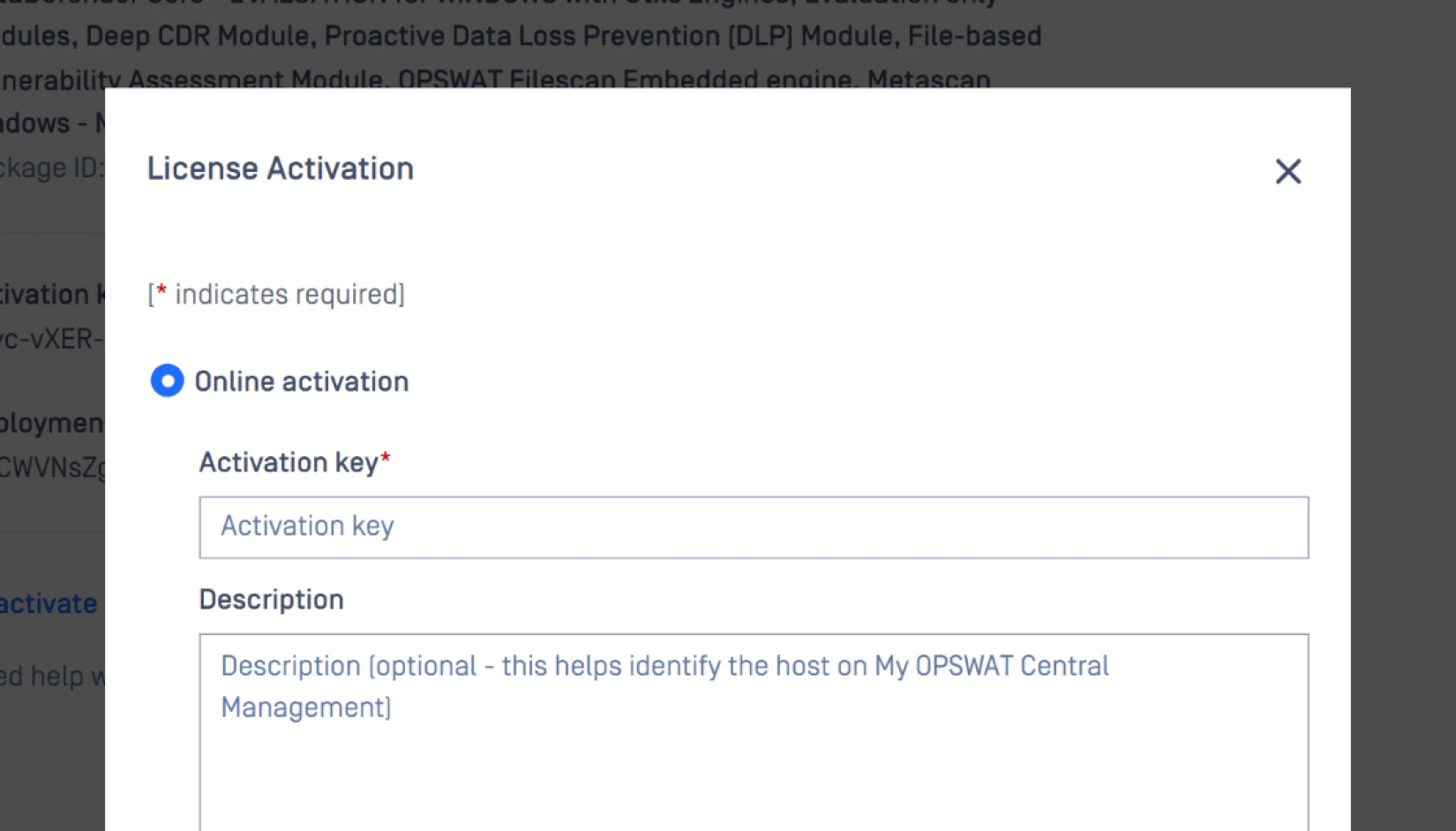

統合を有効化

API を追加して、組み込みThreat IntelligenceSandbox Adaptive Sandbox を有効にしてください。

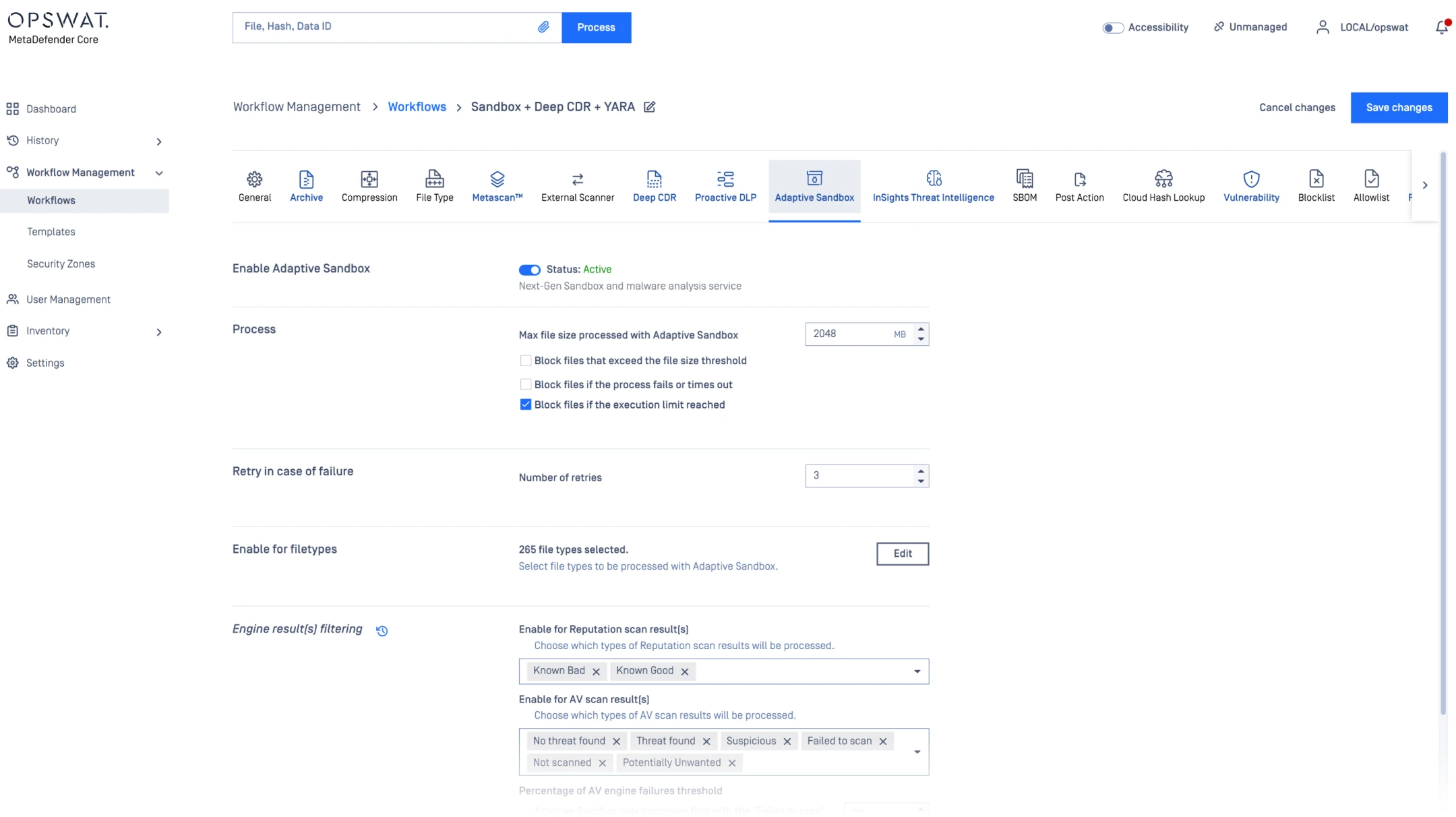

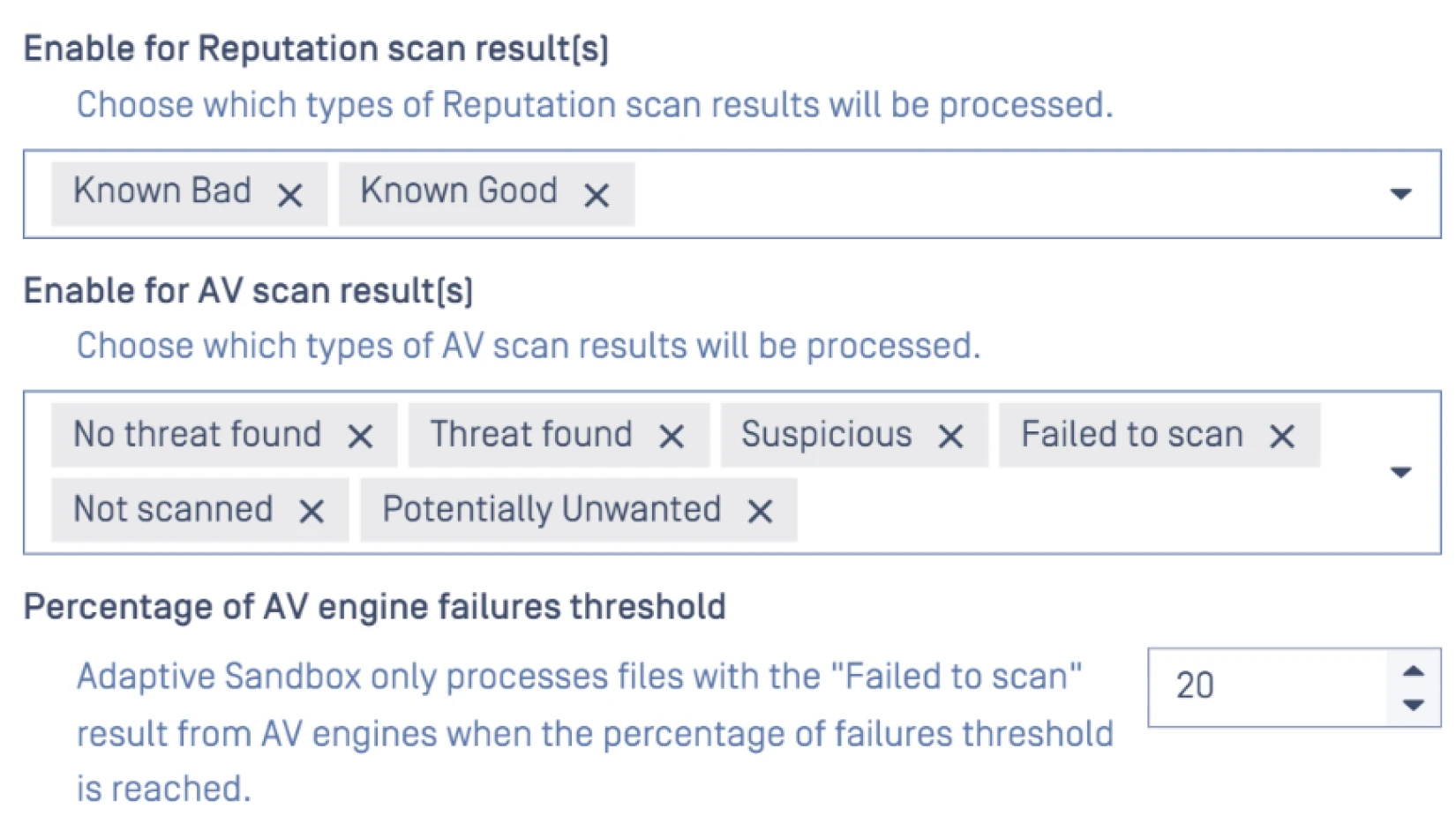

Configure Policies

動的解析のために自動的に送信されるファイルの種類またはリスクカテゴリを選択してください。

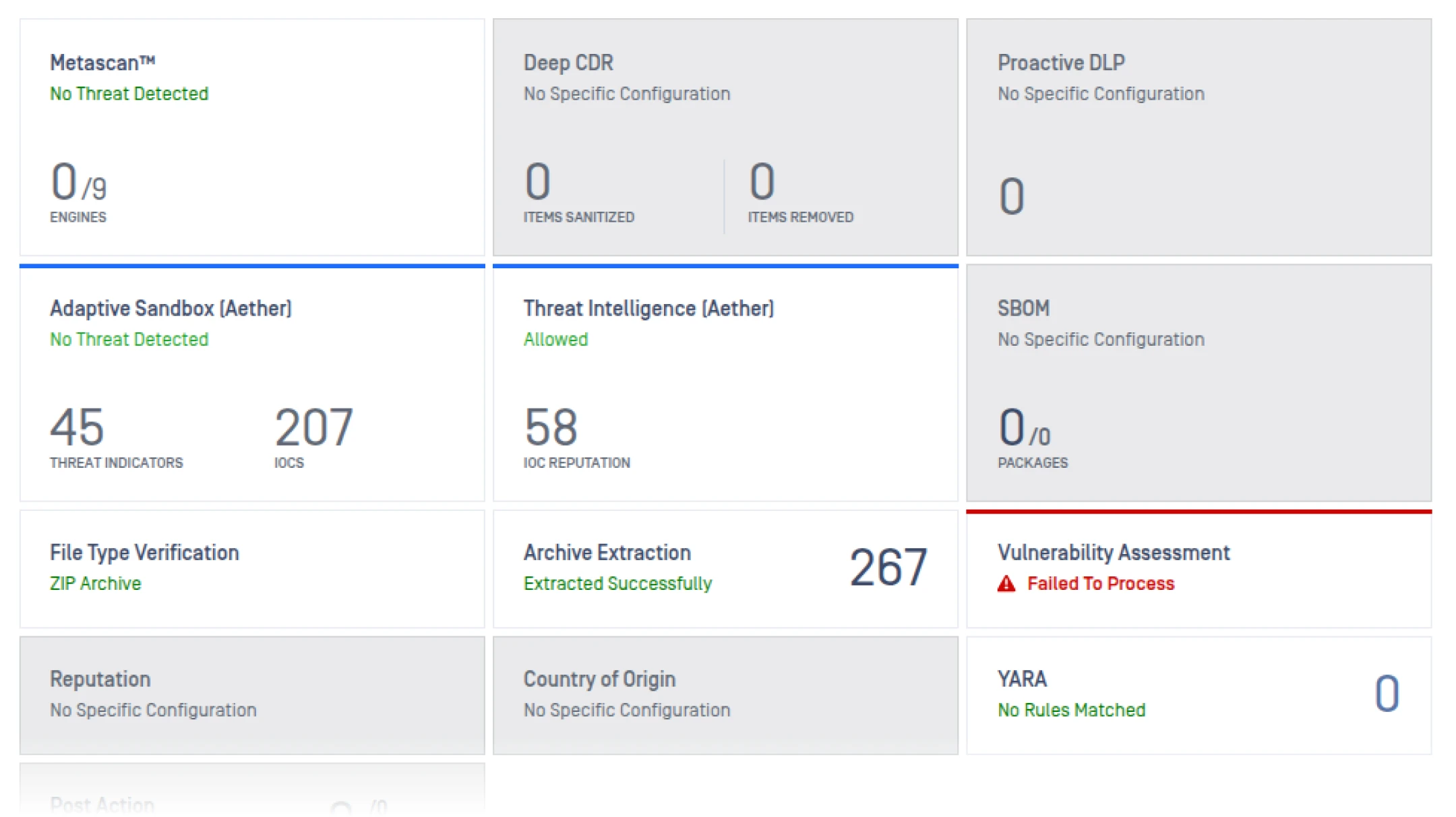

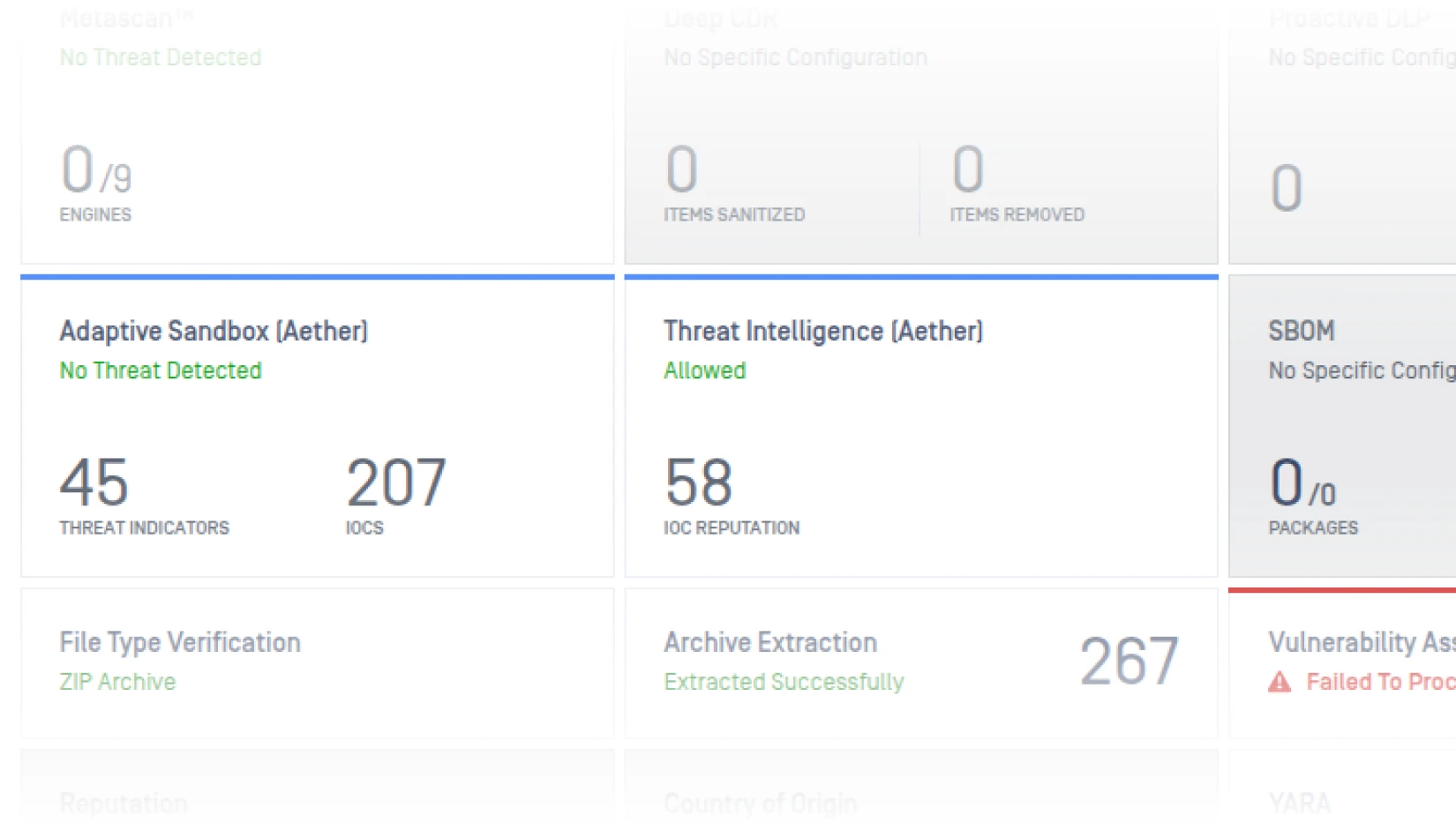

結果を表示

サンドボックス判定、脅威スコア、およびIOCをCore 内で直接確認できます。

- ステップ1

- ステップ2

- ステップ3

組み込み&リモート

Adaptive Sandbox 機能

以下の表は、Adaptive Sandbox および組み込みエンジンの機能セットの概要を示しています。API 、設定可能なACL(アクセス制御リスト)、OAuth統合、CEF(共通イベントフォーマット)によるsyslogフィードバックなどのプラットフォーム機能は含まれていません。

技術プレゼンテーションのご予約およびプラットフォームの全機能・能力に関する説明をご希望の場合は、お問い合わせください。

コンプライアンスのサポート

規制要件への対応

サイバー攻撃とそれを実行する脅威アクターが高度化するにつれ、世界中の統治機関は

、重要インフラが安全性を維持するために必要な措置を講じていることを保証する規制を実施している。

おすすめ資料

MetaDefender for Cloud

SANS 2025 検知と対応に関する調査

2025OPSWAT 脅威ランドスケープ・レポート

よくある質問

MetaDefender Coreに組み込まれたサンドボックスモジュールです。Core (ICAP、キオスク、メール、MFT)と密接に連携したゼロデイ分析を必要とする場合にCore特に規制対象サイトやエアギャップ環境で効果を発揮します。完全なスタンドアロン分析UIと幅広いTIワークフローを求める場合はAetherを選択してください。

Core (マクロ、スクリプト、埋め込みオブジェクト、アクティブコンテンツ)を使用して、エミュレーションを維持しつつスループットを確保するため、リスクの高い2~3%のみを自動ルーティングし、ステルス的な第一段階ベクターを見逃さないようにします。これはファイルの動作を分析するための手動操作にも利用可能です。

独立した検知ロジックの更新(より高速なカバレッジ)、エアギャップ環境向けのオフライン証明書検証、拡張されたファイルタイプ/インストーラー対応、二重Base64デコードにより、完全なアップグレードなしで回避策に追従可能。

オンプレミス環境のYes-Linuxサーバー(RHEL/Rocky)、オフラインモードでは外部依存関係なし、最小限のアウトバウンドオプション、既存のCoreへのシンプルなREST接続。OT/ICSおよび機密ネットワーク向けに設計。

より精度の高いトリアージ(エスカレーションの削減)、迅速な根本原因の特定(スクリプトのデコード/ローダーのアンパック)、そしてSIEMルールやプレイブックを強化する即応可能なIOC。