すべての組織はファイルに依存しています。ファイルは、契約書、機密データ、顧客情報、知的財産を運び、サイバー攻撃の最も一般的な手段の1つであり続けています。Ponemon Instituteの最新の調査によると、企業の61%が過去2年間にファイル関連のデータ侵害を経験しており、1件あたりの平均コストは270万ドルでした。

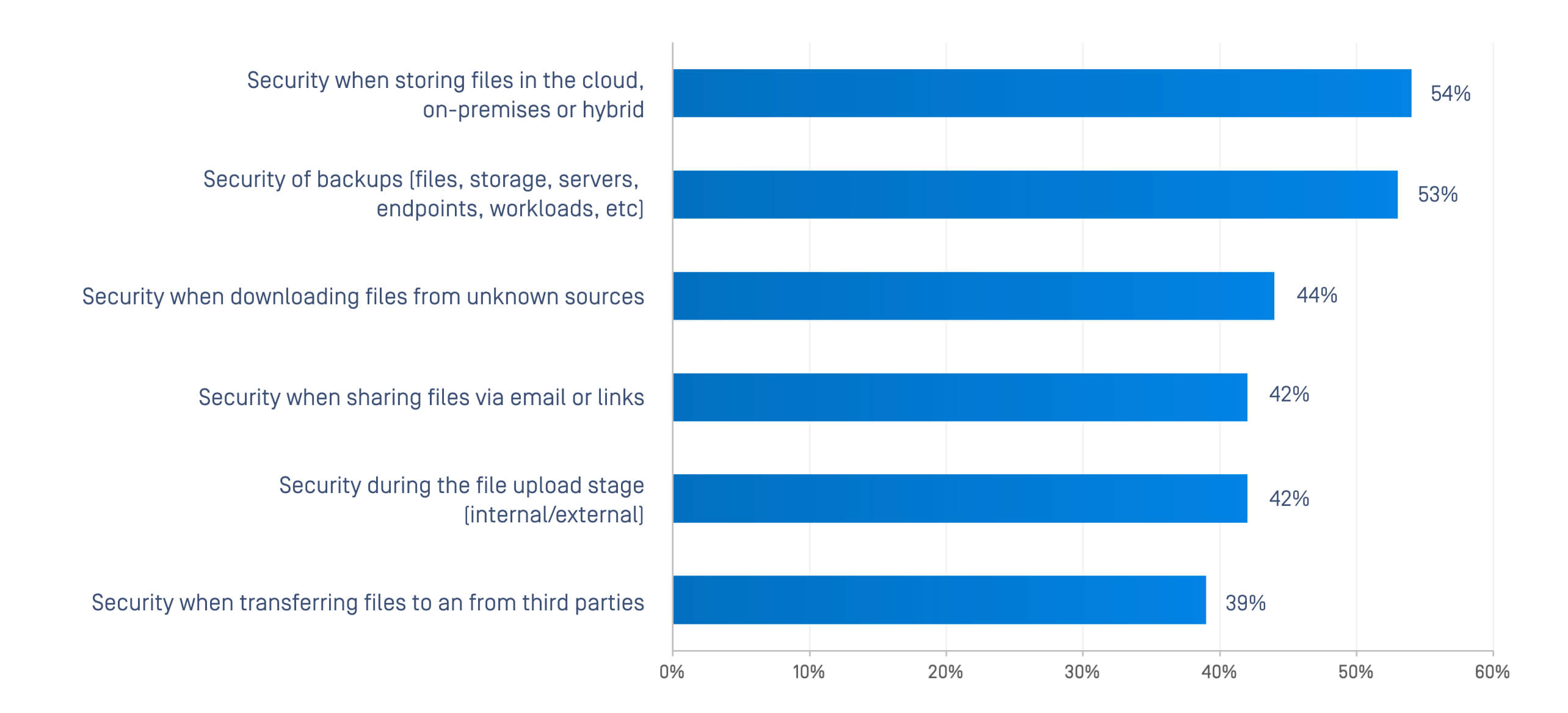

問題をさらに深刻にしているのは、ファイル保護に対する信頼が低いことです。例えば、一般的なワークフロー(アップロード、転送、ダウンロード、サードパーティによる共有など)において、ファイルの保護に高い信頼を寄せている組織は半数以下です。

単一のウイルス対策エンジン、孤立したデータ損失防止ツール、基本的なゲートウェイなどのレガシーポイントソリューションは、現代の脅威の複雑さに対応して構築されていません。攻撃者は現在、隠れたマルウェア、埋め込まれたスクリプト、悪用可能なライブラリで日常的なファイルを武器化しています。インサイダーリスクは、過失であれ悪意であれ、問題をさらに複雑にしています。

マルチレイヤーのファイルセキュリティプラットフォームの登場です。これは、ライフサイクル全体にわたってすべてのファイルに徹底的な防御戦略を適用する統合アプローチです。断片化されたツールとは異なり、プラットフォームはマルウェアの検出からCDR(コンテンツの解除と再構築)まで、複数の補完的な制御を組み合わせることで、耐障害性、監査への対応、運用の複雑性の軽減を実現します。

この記事では、多層ファイル・セキュリティ・プラットフォームとは何か、なぜ企業はそれを採用するのか、そしてそれらがどのように測定可能なセキュリティとビジネスの成果をもたらすのかについて説明します。

多層ファイル・セキュリティ・プラットフォームとは?

多層ファイルセキュリティプラットフォームは、ハイブリッドITおよびOT環境全体で機密ファイルを保護するために、複数の検出、分析、防止技術を統合した統一システムです。

多層ファイル・セキュリティの基本原則

単一のツールですべての脅威を阻止することはできませんが、複数のレイヤーが連携することで、リスクを劇的に軽減することができます。

- ファイルはすべてのエントリーポイントでスキャンされ、サニタイズされ、分析されます。

- セキュリティ・レイヤーは一元的に管理され、断片的に追加されることはありません。

- プラットフォームは、クラウド、エンドポイント、および重要インフラ環境をカバーします。

最新のプラットフォームに不可欠なセキュリティ・レイヤー

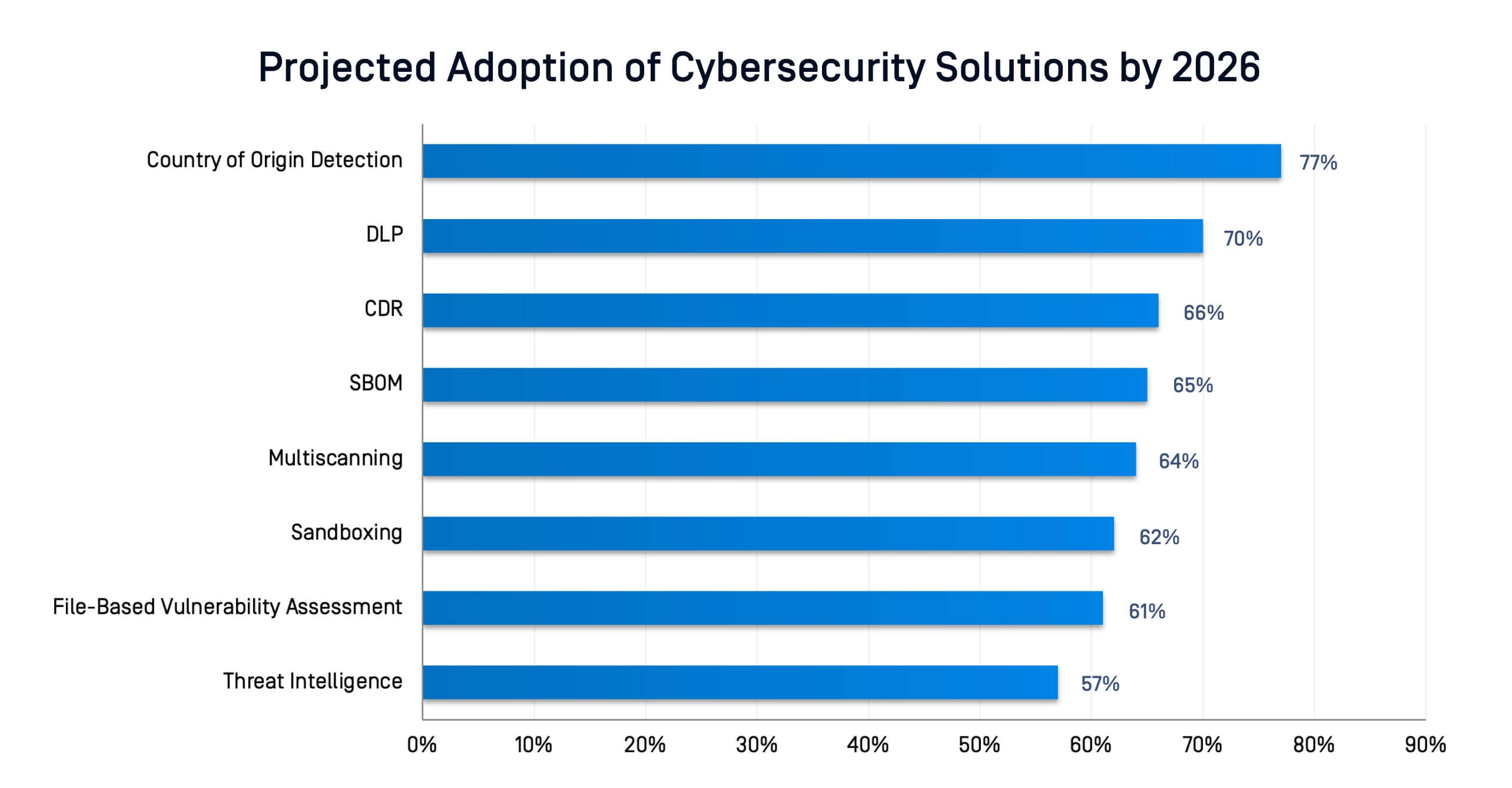

主要なプラットフォームは、以下のような技術を統合しています:

- 数十種類のマルウェア対策エンジンによるMultiscanning

- 隠れたマクロや悪意のあるオブジェクトを取り除くCDR

- サンドボックスによる不審ファイルの動的解析

- 古いライブラリや危険なライブラリを含むファイルをブロックするFile-based vulnerability assessment。

- 隠れた依存関係を明らかにするSBOM(Software 部品表)分析(Log4jなど)

- 偶発的または悪意のある流出を阻止するDLP(データ損失防止

- 新たなリスクに対する脅威インテリジェンスの相関性

- 特定地域からの高リスクファイルにフラグを立てる原産国分析

多層的なファイル・セキュリティが機密データを保護する方法

これらのコントロールを重ねることで、プラットフォームは以下を防ぐことができる:

- 通常のフォーマットに潜むファイルを媒介とするマルウェアやランサムウェア

- 機密データ(PII、PHI、PCI)の漏えい事故

- 組込み部品の脆弱性の悪用

- ファイルの可視性の低さを悪用したインサイダーの脅威

- 監査可能なファイルセキュリティログの生成による、規制の不遵守

シングルポイント・ファイル・セキュリティ・ソリューションが不十分な理由

シングルポイント製品は、よりシンプルな時代のために設計されました。今日、私たちの敵はその隙を突いてくると言われています。

ポイント・ソリューションを回避する、進化するファイル媒介型脅威

- Office文書からランサムウェアを起動する悪意のあるマクロ

- 単一のアンチウイルスエンジンを回避する難読化マルウェア

- CAD、ISO、ZIPイメージなどの悪用可能なファイル形式

- AIツールがうっかり漏らすメタデータ・リーク

業務の非効率性と隠れたコスト

断片化されたツールは総所有コストを増大させる。複数のコンソール、ポリシーの重複、ワークフロー統合の欠如により、時間と予算が浪費される。また、ポイント製品はハイブリッド環境での拡張性に欠け、クラウド・ストレージ、リモート・エンドポイント、またはOTネットワークに死角を残す。

規制とコンプライアンスのギャップ

GDPR、HIPAA、RBIサイバーセキュリティ・ガイドラインなどのコンプライアンス・フレームワークは、機密データに対する実証可能なコントロールを要求しています。ポイント・ツールは、企業がコンプライアンスを証明するために必要な監査証跡、レポート、集中型ガバナンスを提供することはほとんどありません。

リサーチインサイト企業への導入と有効性

データは明確です:企業は、複数のテクノロジーを組み合わせてファイルを検出、解除、分析する統合セキュリティ・プラットフォームの一部として、多層防御ソリューションに移行しています。

企業投資とROIの動向

CIOやCISOは、ROIの測定が可能であると報告しています:

- 侵害コストの削減または回避(Ponemon社は、インシデント1件あたり平均270万ドルのコストを挙げている)

- ツールを単一のプラットフォームに統合することで、運用の複雑さを軽減

- コンプライアンス態勢の改善により、罰金や規制上の罰則のリスクを低減。

世界的な産業が現代のサイバー脅威にどのように対応しているか、詳しくはこちらをご覧ください。

脅威の原動力インサイダーリスク、ファイル媒介攻撃、規制圧力

ハイブリッド環境におけるインサイダーの脅威

Ponemon社の調査によると、ファイル漏えいの45%は内部関係者によるデータ漏えいが原因であり、39%は可視化と管理の不備が原因である。ファイルがクラウドプラットフォーム、エンドポイント、サードパーティシステムを流動的に移動し、悪用される機会が増えているため、ハイブリッド環境はこれをさらに悪化させています。

ファイル媒介型マルウェア、ランサムウェア、APT

攻撃者は、ランサムウェアや高度な持続的脅威の配信メカニズムとしてファイルを武器化し続けています。日常的に使用されるファイル形式を悪用することで、悪意のあるペイロードは従来の防御を回避し、企業ネットワーク内に足がかりを築くことができます。

コンプライアンス、データ主権、規制

GDPRやHIPAAからインドのCERT-In SBOMガイドラインに至るまで、規制上の義務付けにより、ファイルレベルの管理は必須となっています。データ主権の要件は、組織が機密ファイルがどこに保存され、アクセスされ、転送されているかを正確に把握しなければならないことも意味します。

プラットフォームレベルのファイルセキュリティがリスク、コスト、複雑さを軽減する方法

集中管理と可視化

プラットフォームは、アップロード、転送、ダウンロード、コラボレーションといったワークフロー全体のセキュリティポリシーを統一します。CIOは、コンプライアンスのための包括的な監査ログとともに、ファイルセキュリティ監視のための単一のガラスペインを得ることができます。

統合セキュリティ・コントロール

別々のツールを使いこなす代わりに、プラットフォームは1つのワークフローで重層的な制御をオーケストレーションしています。ファイルは、クラウドストレージ、電子メール、OTネットワークのいずれを経由しても、自動的にスキャン、サニタイズ、分析されます。

TCOの削減とROIの向上

複数のポイント製品を単一のマルチレイヤープラットフォームに統合することで、企業はライセンシング、統合、管理のコストを削減できます。Ponemon 社の調査結果によると、プラットフォームを採用する企業は、耐障害性の向上とともに、TCO (総所有コスト)の大幅な削減を報告しています。

あなたの組織をスピードアップさせる方法についての最新の洞察を得ましょう。

主な特徴、評価基準、ベストプラクティス

マストハブ機能

- 複数のマルウェア対策エンジンによるMultiscanning

- 埋め込まれた脅威とゼロデイ攻撃を除去するCDR

- 高速ダイナミック分析によるサンドボックス化

- ファイルベースの脆弱性およびSBOM分析

- DLPと機密データの分類

- 脅威インテリジェンスの統合

- 原産国チェック

- 集中型ポリシー実施

評価基準:何を見るべきか

- クロスプラットフォームの互換性(クラウド、エンドポイント、OT)

- 集中管理コンソール

- カスタマイズ可能なワークフローと自動化

- 強力なレポート機能と監査機能

- 規制産業におけるベンダーの実績

導入のベストプラクティス

- リスクの高いワークフローから始める(サードパーティアップロード、クロスドメイン転送など)

- 既存のCI/CDパイプラインや安全なファイル転送システムとの統合

- ゼロトラスト・ファイル処理ポリシーについてチームをトレーニングする

- 法規制や脅威情報に合わせてポリシーを定期的に更新する

ファイルが媒介する脅威に対するレジリエンスの構築

ファイルは脅威者にとって最も一般的な攻撃ベクトルの1つであり、従来のソリューションではもはや対応しきれません。

企業は、あらゆるファイル、その経路のあらゆるポイントで深層防御を実現する、多層構造のファイル・セキュリティ・プラットフォームを採用する必要があります。

OPSWAT MetaDefender プラットフォームは、Metascan™Multiscanning、Deep CDR、Adaptive Sandbox、Proactive DLP™、SBOM生成などを単一の統一されたフレームワークに統合し、企業がコストを削減し、コンプライアンスを強化し、ITおよびOT環境全体で機密ファイルを保護することを支援します。

OPSWAT 貴社のエンド・ツー・エンドのファイル・セキュリティ回復力の実現にどのように役立つかを、業界の専門家によるアドバイスとライブのQ&Aセッションでご覧ください。