Secure ファイル転送とは?

Secure ファイル転送とは、暗号化、認証、アクセス制御を使用してネットワークを介してデータを送信し、送信中および保存中にデータを保護するプロセスです。これにより、ユーザー、システム、またはアプリケーション間でファイルが安全に交換され、不正アクセスやデータ漏洩が防止されます。

暗号化により、転送中および保存中のファイルの内容を保護します。認証とユーザー許可は、誰がファイルを送受信できるかを確認します。特に、機密性の高いビジネス文書、知的財産、またはPII(個人識別情報)、PHI(保護された医療情報)、財務記録などの規制対象データを扱う場合は、これらのメカニズムが一体となって安全なデータ交換の基盤を形成します。

Secure ファイル転送は、コンプライアンス要件を満たす上で重要な役割を果たします。GDPR、HIPAA、PCI DSSなどの規制では、データ交換に安全な方法を使用することが義務付けられています。適切な暗号化とアクセス制御が行われない場合、ファイル転送活動によって組織は侵害、罰則、風評被害にさらされる可能性があります。

Secure ファイル転送ソリューションは、SFTP、FTPS、HTTPS、AS2 などのプロトコルに依存し、移動中のデータを保護する。これらのプロトコルは多くの場合、監査ロギング、アクセス制御、コンプライアンス実施などの追加機能でサポートされています。

Secure ファイル転送の仕組み

Secure ファイル転送は、暗号化、認証、完全性検証を組み合わせて、転送プロセス全体を通してデータを保護します。これらのメカニズムにより、ファイルが傍受されたり、改ざんされたり、権限のない当事者によってアクセスされたりすることがありません。

- 暗号化:転送中および静止中のデータに適用される。一般的なアルゴリズムにはAES-256やRSAがあり、適切な復号鍵がなければ内容を読み取ることができない。これにより、送信中や保管中に機密情報が漏洩するのを防ぐことができる。

- 認証およびアクセス制御メカニズム:転送を開始または受信するユーザーまたはシステムの ID を検証する。これには通常、クレデンシャル、デジタル証明書、またはMFA(多要素認証)が関与する。役割ベースの許可などのアクセス制御ポリシーは、特定のファイルを送受信または閲覧できるユーザーをさらに制限します。

- 完全性チェックと監査証跡:安全なファイル転送ソリューションには、多くの場合、チェックサム検証や暗号ハッシュ関数が含まれており、転送中のファイルへの不正な変更を検出します。監査証跡とロギングにより、ファイル転送アクティビティを可視化し、コンプライアンスとインシデント対応をサポートします。

これらのレイヤーを組み合わせることで、機密データを保護し、コンプライアンスをサポートするセキュアなファイル転送プロセスのバックボーンが形成される。

脅威、脆弱性、リスク軽減

強力な暗号化と認証にもかかわらず、セキュアなファイル転送システムは依然としてサイバー攻撃の潜在的な標的となっています。一般的な脅威を理解し、積極的なリスク軽減戦略を実施することは、データの完全性と規制コンプライアンスを維持するために不可欠です。

ファイル転送における一般的な脅威

Secure ファイル転送環境は、以下のようなさまざまな攻撃ベクトルにさらされる可能性がある:

- MitM(中間者)攻撃:送信中のデータを傍受し、機密情報を盗んだり改ざんしたりする。

- クレデンシャルの盗難:脆弱なパスワードや再利用されたパスワードを悪用して不正アクセスを行うこと。

- マルウェア・インジェクション:転送されたファイルに悪意のあるコードを埋め込み、エンドポイントを侵害する。

- フィッシングとソーシャル・エンジニアリング:ユーザーを騙して不正な送金を開始させたり、認証情報を開示させたりすること。

例暗号化されていないレガシーFTPを使用していたメーカーが、MitM傍受によって侵害された。TLSと役割ベースのアクセスを備えたセキュアなファイル転送ソリューションに切り替えた後、監査証跡を確立し、ファイル転送のコンプライアンスを回復することができる。

リスクアセスメントとインシデントレスポンス

リスクアセスメントは、攻撃者が攻撃する前に、ファイル転送ワークフローの弱点を特定します。暗号化の使用、アクセス制御、自動化スクリプト、ロギングを評価し、安全なファイル転送が実施されていることを確認します。主な手順は以下のとおりです:

- ファイル転送を含むすべてのデータフローのマッピング

- システム構成、認証、暗号化の見直し

- インシデント対応手順を迅速かつ明確にするためのテスト

インシデントが発生した場合、文書化された計画により、迅速な封じ込めと復旧が保証されます。強固な監査証跡は、調査をサポートし、ファイル転送のコンプライアンス対策が実施されていることを規制当局に示します。

例あるエネルギー企業が、社内システム間での異常なファイル転送アクティビティを検出した。同社のファイル転送プラットフォームには自動化されたアラートと監査証跡が含まれていたため、侵害を迅速に特定し、影響を受けたシステムを特定し、GDPRの要求に従ってイベントを報告しました。

5Secure ファイル転送プロトコルと方法

Secure ファイル転送プロトコルは、データがどのように暗号化され、認証され、システム間で転送されるかを定義します。 各プロトコルは、インフラ、コンプライアンス・ニーズ、リスク許容度に応じて、特定の強みを提供します。 最も広く使用されているセキュアなファイル転送プロトコルには、以下のものがあります:

- SFTP (Secure File Transfer Protocol):SSHをベースに構築されており、強力な暗号化と認証機能を備えています。

- FTPS (FTPSecure):暗号化されたファイル転送のためにTLS/SSLで拡張されたFTP

- HTTPS:SSL/TLS保護によるブラウザベースの転送

- AS2(適用ステートメント2):B2BおよびEDIトランザクションのセキュアなデータ交換に使用される。

- SCP (Secure Copy Protocol):安全なファイルコピーのためのシンプルなSSHベースのプロトコル

各プロトコルは異なる方法でセキュアなファイル転送をサポートし、コンプライアンス、自動化、監査サポートのレベルもさまざまです。例えば、SFTP と AS2 は規制された分野で一般的であり、HTTPS はユーザーフレンドリーなクラウドファイル転送と安全なウェブポータルに理想的です。適切なファイル転送プロトコルの選択は、以下によって決まります:

- セキュリティ態勢と暗号化ファイル転送のニーズ

- コンプライアンス要件と監査証跡への期待

- 企業システムやクラウドサービスとの統合

- ユーザビリティとファイル転送自動化のサポート

1.SFTPSecure 転送プロトコル)

SFTPはSSHSecure Shell)をベースに構築された安全なファイル転送プロトコルです。データと認証情報の両方を暗号化し、信頼されていないネットワークを通過するファイルを保護します。主な機能は次のとおりです:

- エンドツーエンドの暗号化:すべてのコマンドとファイルの内容

- 強力な認証:パスワード、公開鍵、二要素認証のサポート

- アクセスコントロール:ユーザーまたはディレクトリレベルでのきめ細かなアクセス許可

- データの完全性:改ざんを防止するためのファイル整合性チェック機能内蔵

SFTPは特に適している:

- システムやアプリケーション間の自動ファイル転送

- HIPAAやPCI DSSなどの規制に準拠する必要があるエンタープライズ・ワークフロー

- 外部パートナーやベンダーとのSecure データ交換

例 ある医療機関は、内部システムと外部の診断ラボとの間で患者記録を転送するためにSFTPを使用しています。暗号化されたチャネルはHIPAA規制の遵守を保証し、自動化されたスクリプトは機密データの手作業を最小限に抑えます。

2.FTPS(FTPSecure

FTPSは、TLSまたはSSL暗号化を追加することで、従来のFTPプロトコルを拡張する。認証情報とファイルコンテンツの両方を保護し、オープンネットワーク上での暗号化されたファイル転送を可能にします。主な機能は以下の通りです:

- TLS/SSL暗号化:転送中の認証情報およびファイルコンテンツを保護します。

- 証明書ベースの認証:サーバ証明書とクライアント証明書の両方をサポート

- Firewallオプションネットワークの柔軟性を高めるため、明示的または暗黙的モードで動作

- レガシーシステムとの互換性:FTPが導入されており、安全性を確保する必要がある場合

FTPSは一般的に次のような場面で使用される:

- レガシーなインフラを持つ金融サービスやその他のセクター

- 証明書ベースの信頼モデルを必要とするB2Bファイル交換

- TLS暗号化を指定する厳格なコンプライアンス指令がある環境

例 あるグローバルな物流会社は、レガシーシステムに依存している長年のパートナーとの出荷明細書の交換にFTPSを使い続けている。TLS暗号化とクライアント証明書の検証を有効にすることで、機密性の高い出荷データを傍受から保護しつつ、互換性を維持している。

3.HTTPS とウェブベースのSecure ファイル転送

HTTPSはHTTPプロトコルのセキュアな拡張で、ブラウザベースのファイル転送に広く使われている。SSL/TLSを利用して転送中のデータを暗号化するため、ウェブ環境での安全なファイル共有のための実用的なオプションとなっている。一般的な機能は以下の通りです:

- SSL/TLS暗号化:転送中の安全なファイル転送

- Secure ファイル交換標準ブラウザ経由、クライアントソフトウェア不要

- Secure ポータル:多くのMFT (マネージド・ファイル転送)ソリューションは、HTTPSベースのポータルを提供しています。

- クラウドサービスとの統合SaaSやハイブリッド環境でのSecure ファイル共有

HTTPSはよく使われる:

- 社内チームや外部パートナーとのアドホックなファイル共有

- 安全な文書のアップロードやダウンロードを必要とする顧客向けアプリケーション

- ユーザビリティとアクセシビリティを優先したウェブベースのMFT プラットフォーム

例ある法律事務所では、クライアントから文書を受け取るために HTTPS ベースの安全なファイル転送ポータルを使用している。クライアントは契約書や事件ファイルをブラウザから直接アップロードでき、システムはアクセス制限を適用し、ダウンロードリンクは7日後に自動的に失効する。

4.AS2とその他のエンタープライズプロトコル

AS2(Applicability Statement 2)は、EDI(Electronic Data Interchange)のような構造化されたビジネスデータをインターネット経由で送信するために設計された安全なファイル転送プロトコルです。HTTPSでファイルを転送し、デジタル署名、暗号化、受領確認を追加して、データの完全性とトレーサビリティを確保する。

AS2はデジタル文書の配達証明郵便のようなもので、暗号化され、署名され、配達を証明する領収書とともに返送されると考えてください。AS2は、小売、物流、ヘルスケアなどの業界で、EDIなどの構造化データ・フォーマットに広く使用されています。

主な特徴は以下の通り:

- エンドツーエンドの暗号化とデジタル署名:機密性、完全性、トレーサビリティを確保

- MDN(メッセージ処分通知):受信と処理の確認

- コンプライアンス対応アーキテクチャ:データ保護と監査可能性に関する規制要件をサポート

- Firewall:標準的なHTTP/Sポートで動作するため、導入が簡素化されます。

AS2は一般的に採用されている:

- 構造化されたデータ交換を必要とする企業B2B統合

- 物流、医療、金融におけるEDIワークフロー

- 監査証跡とメッセージの検証を必須とする規制産業

OFTP2やPeSITといった他の企業向けプロトコルも、特定の地域や業界で使用されている。これらのプロトコルは、ニッチな要件やレガシーシステムに合わせて、同様のセキュリティとコンプライアンス機能を提供する。

例ある多国籍小売業者は、AS2を使用してサプライヤーと注文および在庫データを交換しています。このプロトコルの受領確認により、両当事者は配送を確認することができ、暗号化とデジタル署名により、地域間のデータ保護規制への準拠が保証されます。

5.SCPSecure

SCP は、SSHSecure Shell)上で動作する安全なファイル転送方法で、システム間で暗号化されたファイルコピーを提供する。SCPは、SFTPとは異なり、複雑なワークフローや対話型セッションではなく、単純な1回限りのファイル転送用に設計されています。主な機能は以下のとおりです:

- 暗号化されたトランスポート:すべてのデータと認証情報はSSH経由で暗号化されます。

- 高速パフォーマンス:単一ファイルやディレクトリの高速転送に最適

- 最小限のセットアップ:SSHが有効なシステムで簡単に設定できる

- コマンドラインインターフェイス:スクリプティングやリモート管理に最適

SCPは特に適している:

- 信頼できるシステム間での単発のファイル転送

- ログや設定ファイルのコピーなどのシステム管理作業

- 監査可能性よりもシンプルさとスピードが優先される環境

例 システム管理者がSCPを使用して、安全なSSH接続を介して開発サーバーから本番サーバーに設定ファイルをコピーする。このプロセスは、対話型セッションをセットアップしたり、追加のサービスを管理したりする必要なく、1つのコマンドで数秒で完了します。

比較表:SFTP vs FTPS vs HTTPS vs AS2 vs SCP

| 特徴 | SFTP | FTPS | HTTPS | エーエスツー | エスシーピー |

|---|---|---|---|---|---|

| 暗号化 | SSH | TLS | TLS | TLS + メッセージ暗号化 | SSH |

| 認証 | ユーザー名/パスワードまたはSSHキー | ユーザー名/パスワード、クライアント証明書 | 任意ログイン、多くの場合リンクベース | X.509 証明書 | ユーザー名/パスワードまたはSSHキー |

| 移籍方法 | コマンドラインまたはスクリプト | 従来のFTPクライアント/サーバー | ブラウザベースまたはAPI | アプリケーション間 | コマンドラインまたはスクリプト |

| ユースケース・フィット | 社内ワークフロー、自動化 | FTPが必要なレガシーシステム | アドホック共有、クライアントアップロード | B2B/EDI取引 | シンプルで高速なサーバー間コピー |

| コンプライアンス・サポート | 強い(ロギングあり) | ストロング(TLS設定あり) | 中~強(ポータルベース) | 高い(MDN、監査証跡) | 制限付き(監査ログを内蔵していない) |

| 使いやすさ | テクニカル | 中程度 | 高い | テクニカル | テクニカル |

| ファイル管理 | フル(名前の変更、削除、再開) | フル(クライアントによる) | 制限付き(アップロード/ダウンロードのみ) | 実施方法による | 最小限(基本的なコピーのみ) |

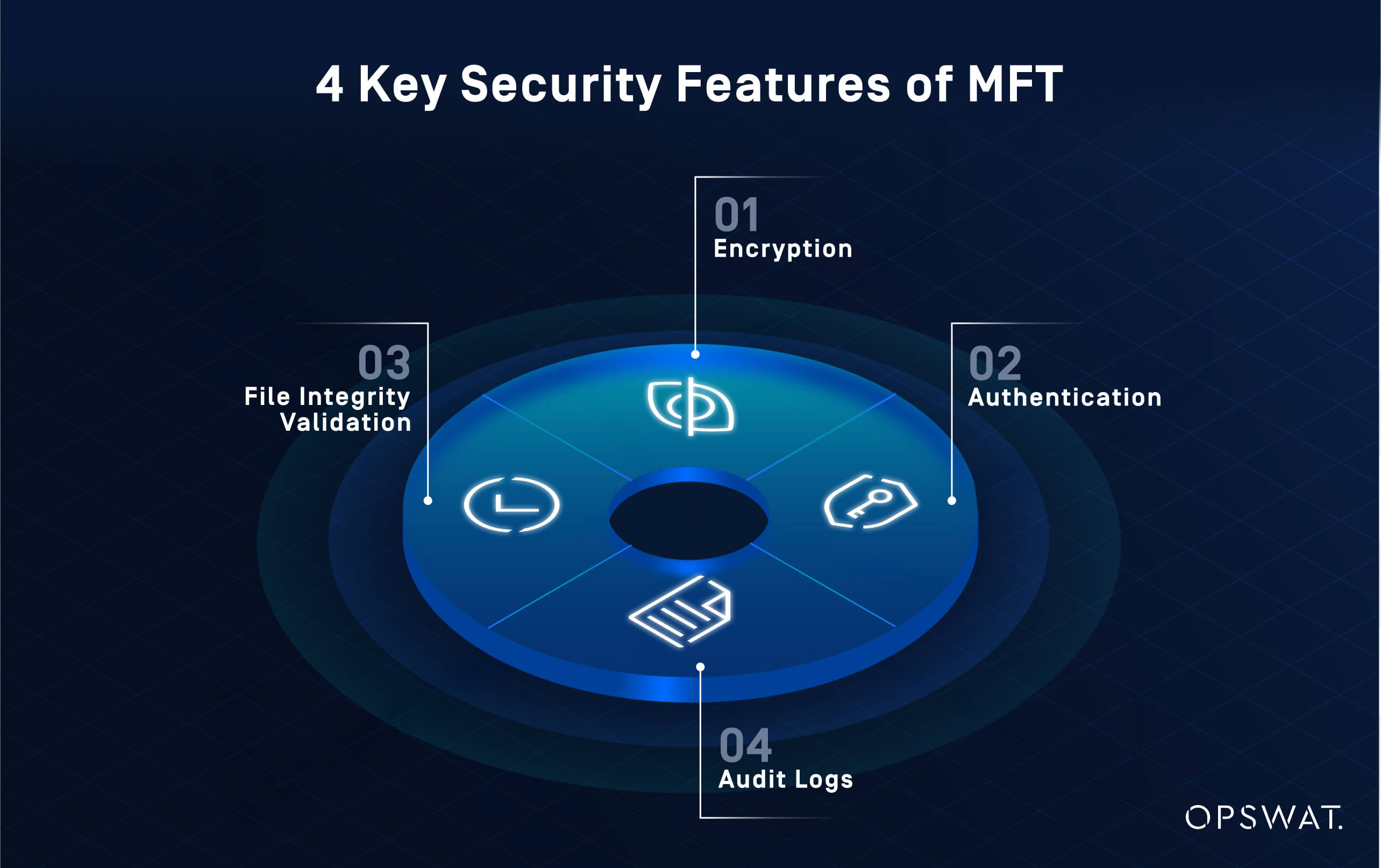

Secure ファイル転送における4つの主要なセキュリティ機能

Secure ファイル転送ソリューションには、複数の保護レイヤーが組み込まれています。最も効果的なシステムは、静止時および転送時の暗号化、強力な認証、きめ細かなアクセス制御、詳細な監査ログを組み合わせています。これらの機能が連携することで、不正アクセスを防止し、不正使用を検出し、規制へのコンプライアンスを実証します。Core セキュリティ機能は以下のとおりです:

- 暗号化:データの機密性を保護

- MFAとアクセス許可:不正アクセスをブロック

- ファイルの整合性検証と改ざん検知:不正な変更を検出

- 監査証跡:ユーザーのアクティビティと転送イベントを記録し、誰がいつ何をしたかを記録します。

組織は、セキュアなファイル転送ソリューションを評価または構成する際、特に規制対象または高リスクのデータを扱う場合は、これらの領域をすべて評価する必要があります。

1.暗号化:静止時と転送時のデータ保護

暗号化は安全なファイル転送の基礎です。ファイルが傍受されたり、許可なくアクセスされたりしても、その内容が読み取れないようにします。ファイル転送の暗号化には、TLSやSSHのようなプロトコルを使用して転送中のデータを保護し、AES-256のような標準を使用して静止時のファイルを保護します。これらの技術は、転送中と静止時の両方で情報を保護します。

暗号化は、鍵のかかった金庫の中に手紙を封印するようなものだと考えてください。たとえ誰かに傍受されても、鍵がなければ中身を読むことはできません。これは、財務記録や医療データなど、機密性の高いファイルを保護するために不可欠です。

コンプライアンス要件を満たすためには、暗号化されたファイル転送は、オンプレミス、クラウド、ハイブリッド・ワークフローを問わず、すべての環境で一貫していなければならない。

2.認証とアクセス制御

認証メカニズムはユーザーの身元を確認し、アクセス制御は各ユーザーまたはシステムに許可されることを定義します。アクセス制御は、各ユーザまたはシステムに許可された操作を定義します。この 2 つを組み合わせることで、機密ファイルに適切な人だけが適切な条件でアクセスできるようにするため、ファイル転送のコンプライアンスにとって中心となります。

- MFA(多要素認証):パスワード以外の第二の認証方法を要求することで、セキュリティのレイヤーを追加する。

- RBAC(役割ベースのアクセス制御): ユーザーの役割と責任に基づいて、ファイルやシステムへのアクセスを制限する。

3.ファイルの整合性検証と改ざん検出

ファイルの完全性検証は、ファイルが送受信される間に偶発的または悪意を持って改ざんされていないことを保証する。改ざん検知メカニズムでは、暗号チェックサムまたはハッシュ(SHA-256など)を使用して、ファイルが意図したとおりに残っていることを検証する。

ファイルが転送されると、送信システムはその内容のハッシュを生成する。受信システムは転送後にハッシュを再計算し、オリジナルと比較する。値が一致しない場合、ファイルは転送中に破損または改ざんされたことになる。

この能力は必要不可欠である:

- 機密データや規制対象データを交換する際の真正性の確認

- 自動化されたワークフローにおけるサイレントコラプションの防止

- セキュリティゾーンを越えて、または外部とファイルを共有する際の信頼性の確保

4.監査証跡とコンプライアンス・ロギング

監査証跡は、誰が、いつ、誰に、何を送ったかというファイル転送のアクティビティをすべて記録します。この可視性は、不正使用の検出、インシデントの調査、コンプライアンスの維持に不可欠です。

セキュアなファイル転送ソリューションは、認証の試行、ファイルのアップロードとダウンロード、権限の変更など、プロセスの各ステップをログに記録する必要があります。これらのログは、ファイル転送のコンプライアンスをサポートし、組織がHIPAA、GDPR、SOXのような枠組みの下で規制上の報告義務を果たすのに役立ちます。

正確な監査証跡はまた、迅速なインシデント対応を可能にし、フォレンジック調査をサポートする。ログは改ざん防止され、検索可能で、組織のデータガバナンスポリシーに従って保持されるべきである。

展開アプローチ:オンプレミス、Cloud 、ハイブリッド

Secure ファイル転送ソリューションは、組織のニーズ、インフラの成熟度、規制上の義務に応じて、さまざまな環境に導入することができる。各モデルは、制御性、拡張性、統合性の面で明確な利点を提供します。

Cloud Secure ファイル転送

Cloud 転送プラットフォームは、多くの場合SaaSとして提供され、暗号化、アクセス制御、監査ロギングが組み込まれている。迅速な拡張や分散チームのサポートが必要な組織に最適です。クラウド展開のメリット

- オンプレミスのハードウェアを使用しない迅速なセットアップ

- クラウドストレージ、CRM、ERPシステムとの容易な統合

- APIによるファイル転送自動化のネイティブサポート

- パートナーやチームのためのグローバルなアクセシビリティ

しかし、クラウドの導入は、特に規制の厳しい業界では、データの残留性、ベンダーのロックイン、サードパーティのリスクに関する懸念を引き起こす可能性がある。企業は、データがどこに保存され、現地の法律に準拠しているかどうかを心配するかもしれない。また、プロバイダーを変更したり、外部ベンダーが扱う機密データの管理を維持したりすることで、セキュリティ上の懸念が生じる可能性もある。

オンプレミスとハイブリッドソリューション

オンプレミスの導入は、インフラ、データ、セキュリティ・ポリシーを最大限にコントロールできる。厳格なコンプライアンス要件や、クラウドに移行できないレガシーシステムを持つ組織に好まれることが多い。オンプレミスおよびハイブリッド・モデルの主な利点は以下のとおりです:

- フルコントロール:サーバー、ストレージ、セキュリティ設定を直接管理

- カスタム統合: 既存のIT環境やワークフローに合わせてカスタマイズ

- 規制との整合:特定の法域で要求されるデータ残存および保持ポリシーをサポートします。

ハイブリッド展開では、両方のモデルの長所が組み合わされ、企業は機密データをオンプレミスに保持しながら、拡張性と外部コラボレーションのためにクラウド機能を活用することができます。ハイブリッド導入のユースケース

- グローバル企業、現地コンプライアンスと中央集権業務の両立

- レガシーシステムからクラウド・ネイティブ・アーキテクチャへの移行期にある組織

- 内部管理と外部アクセスの両方を必要とするワークフロー

コンプライアンスと規制要件

組織は、ファイル転送のコンプライアンスを組み込み機能として扱わなければならない。これがなければ、規制上の罰則、監査の失敗、評判の失墜といったリスクが生じる。GDPR、HIPAA、PCI DSS、SOXなどのコンプライアンスフレームワークは、機密データの送信、保存、アクセス方法に対する厳格な管理を要求している。

各規制は、安全なファイル転送ソリューションが対応するように設計された特定の要件を課している:

- GDPR(一般データ保護規則):国境を越えた個人データの安全な取り扱いが求められる

- HIPAA(医療保険の相互運用性と説明責任に関する法律):患者の健康情報の暗号化と監査を義務付ける。

- PCI DSS(Payment Card Industry Data Security Standard):カード会員データ転送の暗号化と監視を実施

- SOX法(サーベンス・オクスリー法):財務データの検証可能な完全性と保持を要求

業界標準を満たす

Secure ファイル転送ソリューションは、暗号化ポリシーの実施、アクセス制限、ファイル操作の完全な監査証跡の保持により、コンプライアンスをサポートします。また、これらの機能により、監査や違反調査の際の規制当局への報告も簡素化されます。

例 ある地方銀行は、管理されたファイル転送ソリューションを使用して、財務レポートを規制当局や提携機関に送信している。暗号化、ファイル転送の監査証跡、厳格なアクセスポリシーを導入することで、この銀行は業務効率を維持しながらSOXとPCI DSSの要件を満たしています。

適切なSecure 転送ソリューションの選択

適切なセキュアファイル転送ソリューションを選択するには、セキュリティ、コンプライアンス、ユーザビリティ、統合機能のバランスを取る必要がある。理想的なプラットフォームは、組織のワークフロー、規制上の義務、リスク許容度に沿ったものでなければなりません。

主な評価基準

安全なファイル転送オプションを評価する際には、以下を考慮する:

- セキュリティ 暗号化されたファイル転送、アクセス制御、詳細な監査証跡を提供しているか。

- コンプライアンスHIPAA、GDPR、PCI DSS、SOXのファイル転送コンプライアンスをサポートできるか?

- ユーザビリティ: 社内外のユーザーにとって使いやすい安全なファイル転送ポータルを提供しているか。

- 統合: クラウドストレージ、ERP、その他のシステムと接続し、企業のファイル転送を自動化できるか。

評価のためのチェックリスト

構造化されたチェックリストは、選考プロセスを合理化することができる:

| ソリューションは、静止時および転送時の暗号化をサポートしていますか? | |

| 認証やアクセス制御の仕組みは設定可能か。 | |

| 監査証跡やコンプライアンス・レポートのサポートはあるか? | |

| 既存のITシステムやワークフローと統合できるか? | |

| インフラやデータレジデンスのニーズに合った導入オプションを提供しているか。 | |

| プラットフォームは、企業のワークロードにおいて拡張性と信頼性があるか? | |

| ユーザー・インターフェースやポータルは安全で使いやすいか? |

セキュリティ最優先環境向けに構築されたファイル転送プラットフォームをお探しですか?MetaDefender Managed File Transfer MFT)は、ITおよびOTワークフロー全体でポリシー駆動型自動化、多層的な脅威防止、完全な監査可能性を実現します。機密ファイルの保護と進化するコンプライアンス要件への対応を支援する方法をご覧ください。

よくある質問 (FAQ)

Q: 安全なファイル転送とは何ですか?

A:Secure ファイル転送とは、暗号化、認証、アクセス制御を使用してネットワーク経由でデータを送信し、送信中および保存中のデータを保護するプロセスです。

Q: 安全なファイル転送はどのように行われるのですか?

A:Secure ファイル転送は、暗号化、認証、完全性検証を組み合わせて、転送プロセス全体を通してデータを保護します。これらのメカニズムにより、ファイルが傍受されたり、改ざんされたり、権限のない当事者によってアクセスされたりすることがありません。

Q: マネージド・ファイル転送MFT何ですか?

A: マネージド・ファイル転送MFTは、組織内および組織間、パートナー、エンドポイント間でのファイルの移動を自動化し、管理するセキュアな集中型プラットフォームです。従来のFTPやクラウド共有ツールとは異なり、エンド・ツー・エンドの暗号化、ポリシーの実施、可視性を保証します。

Q: 最も安全なファイル転送とは何ですか?

A:最も安全なファイル転送方法は状況によって異なりますが、SFTP、FTPS、AS2は、暗号化、認証、監査機能により、非常に安全であると考えられています。マネージド・ファイル転送プラットフォームは、その上に集中管理、自動化、コンプライアンス・レポートを追加します。

Q: SFTPとMFT違いは何ですか?

A:SFTPは安全なファイル転送プロトコルです。 MFTは、SFTPを使用する完全なソリューションですが、自動化、アクセス制御、ポリシー実施、監査ロギングなどの機能を追加し、エンタープライズグレードのセキュアなファイル転送を保証します。

Q: OneDriveは安全なファイル転送ですか?

A: OneDriveには暗号化とアクセス制御が含まれていますが、これは主にクラウドストレージとファイル共有ツールです。真のセキュアなファイル転送を行うには、特に規制環境では、監査証跡、ポリシー制御、転送時および静止時の暗号化などのファイル転送コンプライアンス機能を備えたソリューションを使用してください。

Q: どの安全なファイル転送サービスが最適ですか?

A:少量のファイルであれば、Dropbox Transferのようなクラウドサービスでも問題ありません。機密データを含む企業向けファイル転送の場合は、暗号化、自動化、コンプライアンス機能を備えたセキュアなファイル転送ポータルやMFT プラットフォームをお選びください。