2008年に地底から出現した12年前のリモートアクセス型トロイの木馬(RAT)が、2020年に新種のウイルスを蔓延させるため、隠れ家から逃げ出した。

マルウェアについて

その歴史の中で、『Taidoor』として知られるこのウイルスの様々な系統は、主に政府機関を標的にしてきたが、何年もの間に、シンクタンク、金融部門、電気通信、製造業者へと被害者層を拡大してきた。

FBIは8月3日、警告とマルウェア分析レポート(MAR)を発行し、組織に警告を発し、できればTaidoorにさらされる機会を減らしたいとしている。国家に支援されたハッカーとは、政府によって認可され、あるいは雇用されたハッカーであり、多くの場合、防衛、機密情報、知的財産に関する内部知識を得たり、政府の運営を混乱させたりするために、ライバル国を標的にする。

国策=無視できない力

国家が支援する攻撃は、一般的なウイルスよりもはるかに大きな脅威となることが多い。

- 彼らは正確に狙いを定めている。:このような攻撃はスピアフィッシングによって行われることが多く、特定の個人を徹底的に調査し、価値の高い組織を主な標的としています。スピアフィッシングのメールは、訓練された目で見ても攻撃を見破れないほど、ターゲットとなる個人に向けて巧妙に作成され、本物であるかのように見せかけます。このため、スピアフィッシング攻撃から悪意のある電子メールの添付ファイルをダウンロードし、マルウェアに感染する可能性が高くなります。

- 彼らは正体を隠すのがうまい:国家に支援されたハッカーは、匿名性を保とうと努力する。多くの場合、別の悪質な行為者を装って行動したり、複数の異なる国を経由して情報を流したりすることで、発生国を不明瞭にする。

- 彼らは検知を逃れるのがうまい: 国家が支援するサイバー攻撃の特徴、そしてそれをより危険なものにしているのは、バックドアで侵入した後、標的のネットワークに長期にわたって留まることである。いったん侵入すれば、攻撃者は機密情報を自由に収集・流出させ、組織のパターンや習慣を学習することができる。しかも、セキュリティ・システムのレーダーをかいくぐりながらだ。

とりわけ、国家が支援する攻撃は、その背後にあるリソースが他の攻撃に勝る。

次の2つのシナリオを考えてみよう:

シナリオ・ワン:ダークウェブから部分的にダウンロードされた、容易に認識できるランサムウェア・ウイルスが、ウクライナの倉庫にいる単独のオペレーターからフィッシング・メールを介して送信される。

シナリオ2:情報へのアクセスと無制限のリソースを持つ、設備の整った機関が何年もかけて作成・改良したRATで、標的組織の高度に調査された個人向けに特別に設計されたもの。

一方から防御することは、他方から防御することとはかけ離れている。このことは、コヴィド19のパンデミックや次期米大統領選の中で世界中が不安と動揺に包まれている現在、特に重要である。

マルウェアの内訳RATを解剖する

Taidoorはそのような国家が支援するウイルスのひとつと考えられている。では、どのように機能するのだろうか?

RATとして、デバイスへのバックドア侵入を試み、そこでオペレータにリモートアクセスを与え、ファイルをコピーしたり、コマンドを実行したり、ターゲットに気づかれないように監視したりする。他のものと同様、Taidoorのこの系統は通常、スピアフィッシング電子メールの添付ファイルを開くよう個人が促されることから始まる。一旦開かれると、おとり文書によって、個人は何も問題がないと信じるようになる。

米サイバーセキュリティ・インフラ・セキュリティ局(CISA)が発表したマルウェア分析レポートによると、32ビットと64ビットのWindowsプラットフォーム用にそれぞれ2つずつ、計4つのファイルがTaidoorとして特定されている:

1. ml.dll - 32ビットローダー

2. rasautoex.dll - 64ビットローダー

3.および4.svchost.dll - Windowsの各バージョンに1つずつあるTaidoor RATファイル。

ウィンドウズ・オペレーティング・システムの場合、2つのファイルのうち最初のものはダイナミック・リンク・ライブラリ(DLL)である。ダイナミック・リンク・ライブラリは、複数の小さなプログラム、プロシージャ、コードから構成され、同時に複数の大きなプログラムで使用することができます。DLLファイルは、プログラム間で情報が共有されるため、コンピューターのメモリー節約に役立ちます。

CISAマルウェア分析レポートによると、Windows 32ビット・ローダーであるml.dllと64ビット・ローダーであるrasautoex.dllは、それぞれのプラットフォーム上でサービスとして開始される。ここから、実行中のディレクトリ内の2番目のファイルであるsvchost.dll - Taidoor RATを検索する。

その後、RATはコンピュータのメモリに読み込まれ、ローダーファイルによって復号化され、そこで「Start」機能が実行され、トロイの木馬は攻撃オペレーターのためのリモートアクセスを確立するために動き出す。

防衛ライン 1:OPSWAT MetaDefender Cloud

では、このようなネズミを駆除するにはどうすればいいのだろうか?あるいは、そもそも侵入を防げばよいのだ。私たちの答えは、二重の防御システムを使うことです!

ウイルスにはもちろんアンチウイルスが必要だ。しかし、Taidoorの洗練された性質、そしてその背後にある設備の整った機関や豊富なリソースの可能性のために、このような攻撃を検出し、防止するために単一のエンドポイント・アンチウィルス・ソリューションに依存することは大きなリスクである。

私たちのサイバーセキュリティの専門家はこのことを知っています。だからこそ私たちは、可能な限りリスクを最小限に抑えるソリューションを考え出したのです。

このソリューションは MetaDefender Cloudであり、様々な高度な技術を駆使して脅威の検知と予防を提供します。

同時スキャン

そのひとつが「Multiscanning」と呼ばれる技術で、30以上のマルウェア対策エンジンを使用し、ヒューリスティック、シグネチャーマッチング、機械学習技術を駆使して、既知および未知の脅威をスキャンします。これほど多くのアンチ・ウイルス・エンジンを利用することには、数多くの利点がある:

- 高い検出率:アンチウィルス・エンジンは、マルウェアを検出するために様々なテクニックを使用し、様々な分野に精通しています。統計によると、より多くのアンチウィルスエンジンを使えば使うほど、検出率は高くなります。30以上のアンチウィルスエンジンを利用することは、MetaDefender Cloud 99%以上の検出率を主張できることを意味します。

- 暴露時間の最小化: マルウェア対策エンジンが新たな脅威を検出するまでに要する時間はそれぞれ異なるため、単一のエンドポイント・ソリューションに依存すると、そのソリューションが他のソリューションほど迅速に新たな脅威を検出できない場合、暴露時間が長くなる可能性があります。複数のアンチウイルス・エンジンを使用することで、新たな脅威が出現したときに放置される可能性を最小限に抑えることができます。

- 単一ベンダーの使用による制限を排除: すべてのマルウェア対策ソリューションには長所と短所があります。30以上のマルウェア対策エンジンを使用するということは、1つの制限を他のエンジンがカバーするということです。地理的またはビジネス上の制限により、1つのソリューションが動作しない場合も同じ原理が適用されます。

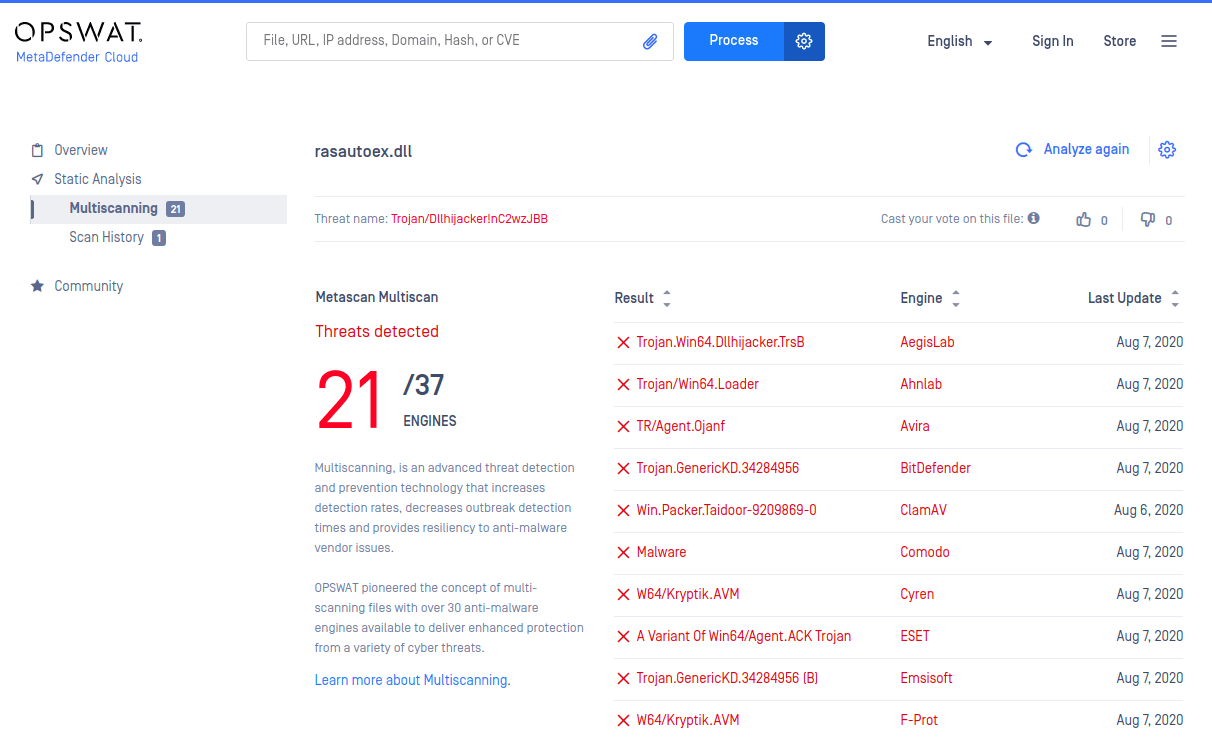

MetaDefender Cloud 対 Taidoor RAT

問題のRATに関しては、MetaDefender Cloud 非常に効果的であることが証明されています。

Taidoorでコンピュータシステムを感染させるために使用された各ファイルから以下のサンプルを取り、それぞれがMetaDefender Cloud分析されたときのマルチスキャン検出率をご覧ください:

1. ml.dll - 32 ビットローダ:4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - 64ビットローダー:6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - 32-bit Taidoor RAT:363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - 64-bit Taidoor RAT:0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

CISAがTaidoorマルウェア分析レポートで提供したマルウェアのサンプル。

MetaDefender Cloud Multiscanは、Taidoor攻撃で使用された4つのサンプルすべてにおいてマルウェアを検出し、複数のエンジンが毎回悪意のあるサンプルとしてフラグを立てています。

これらの検出は、ユーザーがスピアフィッシング攻撃からTaidoor RATをダウンロードしようとした場合に起こるであろうことの実際の例を示している。ファイルはMetaDefender によって検出され、フラグが立てられ、ホストデバイスからブロックされるため、感染を防ぐことができる。

ディフェンスライン 2:リクエストによる管理

第二の防御策は、特権アクセス管理(PAM)ソフトウェアである。PAMとは、最小特権の原則(POLP:Principle of Least Privilege)を用いて、コンピュータ・システムへの上位レベルのアクセスを制限、制御、監視することである。

我々のパートナーであるAdmin By Requestは、そのようなPAMソリューションを提供し、導入、使用、管理、保守が容易なパッケージで提供する。基本的に、Admin By Requestは迅速かつクリーンに管理者権限を失効させます。

ユーザーポータル内では、グループを作成し、ユーザーのアクセスニーズに応じて、すべてのレベルのユーザーをカバーするように設定をカスタマイズすることができます。

Requestsページには、ユーザーが管理者権限でアプリケーションを実行したい、または自分のマシンに昇格アクセスできる時間指定セッションを持ちたいというリクエストが表示されます。これらのリクエストは、ウェブベースのユーザーポータルまたはmobile アプリケーションで承認または拒否することができます。

Auditlogは、ユーザーが管理者としてアプリケーションを実行したとき、または管理者セッションを持ったときに発生するアクティビティを記録し、すべての昇格アクセスを監視できるようにします。

インベントリでは、各ユーザーのデバイスに必要なすべてのデータが収集され、そのユーザーが使用する昇格アプリケーションや管理者セッションとともに表示されます。

これらの機能はすべて、最終的にAdmin By Requestによって、ユーザーがマシンの重要な部分にアクセスしたり、変更したりすることを阻止し、エンドポイントを保護することを可能にする。

リクエストによる管理者 vs タイドールRAT

では、Admin By RequestのPAMソリューションは、Taidoor RATにどう対抗するのだろうか?

システムを感染させるためにウイルスがどのように動作しなければならないかを考えると、答えは「非常によくできている」である。

マルウェアの内訳から、ローダーファイル(ml.dllとrasautoex.dll)はそれぞれのプラットフォーム上でWindowsサービスとして起動することで感染プロセスを開始することが分かっています。

- Admin By Requestは、ローカル管理者権限を取り消すと、この最初のステップを中断させる:一般ユーザーはWindowsサービスを開始、停止、または再起動することができないという事実のため、ユーザーが最初に管理者アクセス権を得ることなく、Admin By Requestがインストールされているデバイス上でTaidoorローダーファイルがサービスとして実行を開始することは不可能です。

Taidoorの感染プロセスにおけるもう一つの初期段階は、ローダーファイルがRATファイル(svchost.dll)をコンピュータのメモリに読み込むことである。

繰り返しになるが、Admin By Requestは昇格アクセスを制限することで、このような事態を防いでいる:

- 管理者権限を持たないユーザー・アカウントは、最初に昇格アクセスを得なければ、ホスト・デバイス上のメモリにアクセスすることができません。つまり、Taidoorローダー・ファイルは、Admin By Requestがインストールされているエンドポイントのメモリに読み書きすることができません。

もしユーザーがAdmin By Requestがインストールされたデバイスでスピアフィッシングメールから悪意のあるコードをダウンロードして実行しようとしても、マルウェアは感染を開始するために必要なアクセス権を持たないだけである。

アライアンスMetaDefender Cloud Admin By Request

包括的なアンチウイルスやPAMソリューションは、それぞれ単独でも、より安全なIT システムのための実行可能なセキュリティ・オプションである。しかし、この2つを組み合わせた単一のソリューションは、高度な、国家がスポンサーとなった攻撃に対する必要なレイヤード・ディフェンス・システムを提供する。

Admin By RequestのPAMソフトウェアは、MetaDefender Cloud API 統合し、レイヤードディフェンスを形成します。

ユーザがローカル管理者権限を剥奪されるだけでなく、管理者権限で実行されたファイルは、まずMetaDefender Cloud30以上のマルウェア対策エンジンによってリアルタイムでスキャンされます。

保護機能は2つある:Admin By Requestは、マルウェアが必要なローカルの管理者権限を得ることをブロックし、MetaDefender は、マルウェアを検出した場合、ユーザーが管理者としてファイルを実行することをブロックします - Taidoorや類似のマルウェアが損害を与えることを防ぐことに成功しています。

概要

Taidoor RATのような国家が支援するバックドア型マルウェアは、一般ユーザーや専門家をも欺く標的型スピアフィッシング・メールにしばしば出会っており、非常に深刻に受け止める必要がある。

しかし、すべてのギャップとエンドポイントがカバーされていることを保証する包括的な防御システムによってのみ可能です:その30倍以上です。

OPSWAT MetaDefender Cloud Admin By RequestのPAMソリューションが提供するレイヤードアプローチですべてのベースをカバーします。

その他のマルウェア分析ニュースについては、以下のニュースレターをご購読ください。