重要インフラへのサイバー攻撃といえば、ランサムウェアや、産業用制御システムを狙った国家ぐるみのエクスプロイトに焦点が当てられることが多い。しかし、最も効果的な侵入のいくつかは、高度なエクスプロイトから始まるわけではありません。ファイルから始まるのです。

IT-OT環境におけるファイルボーン攻撃とは?

ファイルボーン攻撃は、重要なインフラにマルウェアを送り込むために、ITネットワークとOTネットワーク間のファイル移動を悪用する脅威ベクトルとして拡大しています。最新のIT-OT統合環境では、悪意のあるファイルが企業のITネットワークからOT(運用技術)環境に移動すると、ファイルボーン攻撃が発生します。ファイルボーン攻撃は、悪意のあるファイルが企業のITネットワークからOT(運用技術)環境に侵入することで発生します。

ITとOTの統合やリモート接続によって攻撃対象が拡大する中、ファイル移動の安全確保は重要インフラの防御者にとって最前線の優先事項となっています。

重要インフラへの脅威

重要な業務は、ソフトウェアのアップデート、ベンダーからの納品、エンジニアリングの図面、センサーのデータなどのファイル転送に依存しています。残念なことに、こうした信頼できるファイル交換がマルウェアの感染経路として利用されるケースが増えているのです。

攻撃者は一般的なファイル転送経路を悪用しています:

- 請負業者または従業員が携帯するUSB ドライブおよびノートパソコン

- 共有クラウドストレージがOT環境にファイルを同期

- 従来のフィルターをすり抜ける電子メールの添付ファイル

- ビジネス・ドメインとオペレーション・ドメイン間の管理されていないファイル転送ワークフロー

SANSによると、ICSのセキュリティ専門家の27%が、OTにおけるマルウェア感染経路のトップとしてUSBのような一時的なデバイスを挙げており、ICSインシデントの33%はインターネットにアクセス可能なデバイスやリモートサービスから発生しています。その証拠に、IT-OT間のファイルフローは、現代のインフラで最も危険にさらされている経路の1つです。

ファイル媒介型攻撃の仕組み

典型的なファイル媒介型攻撃は、ITからOTへと段階的に移行しています:

- ペイロードの埋め込み:マルウェアは、PDF、アップデート・パッケージ、エンジニアリング・プロジェクト・ファイルなど、正規に見えるファイルに隠されています。

- IT部門に由来するファイル:電子メール、サプライヤーポータル、またはクラウドコラボレーションツールを通じて組織に入っています。

- ITからOTへの転送: ファイルはネットワークブリッジ、リムーバブルメディア、あるいは適切に検査されなければデータダイオードを経由してOTに渡ります。

- OTでの実行:マルウェアが開かれたり実行されたりすると、マルウェアが爆発し、業務を妨害したり、データの盗難を可能にしたりします。

現実世界との類似性

- Stuxnetは、空隙を迂回する感染したUSB メモリを通じて拡散した。

- TRITONは、悪意のあるエンジニアリング・ファイルを介して配信された。

- MOVEitの悪用は、ファイル転送システムそのものが直接の標的になりうることを示した。

いずれの場合も、多層的で安全なファイル転送プロセスによって、悪意のあるペイロードを無効化し、ゼロトラスト・ポリシーを実施し、重要なシステムに入る前にファイルがサニタイズされるようにすることができました。

重要インフラへの影響

悪意のあるファイルがIT部門からOT部門に渡ると、その影響はデジタル被害だけにとどまらない:

- 操業停止:生産ラインの停止、サービスの中断、機能停止。

- 物理的損害と安全リスク:操作されたコントロールや破損したアップデートは、人命を危険にさらす可能性がある。

- コンプライアンス違反:NIST、NIS2、HIPAA、または PCI の要件を満たしていない場合、規制当局による罰金やライセンスの問題につながる可能性があります。

- 風評被害:公開された事件の後、顧客やパートナーの信頼を失う。

産業組織の76%がOT環境でのサイバー攻撃を報告しており(ABI/Palo Alto、2024年)、回復力のある防御の必要性が急務となっています。

IT-OTファイルフローの防御戦略

ファイルを媒介とする攻撃を阻止するには、暗号化された転送以上のものが必要である。弾力性レイヤーをすべての転送に直接組み込む必要があります。主要な戦略には以下の通り:

- 多層的な検査:Metascan™Multiscanning、Deep CDR™、Adaptive Sandbox、File-Based Vulnerability Assessment OPSWAT テクノロジーは、悪意のあるファイルがOTに侵入する前に検出、解除、爆発させます。

- ゼロ・トラスト・エンフォースメント:RBAC(役割ベースのアクセス制御)、監督者による承認、およびポリシー主導のワークフローにより、未承認または未認可の送金を防止します。

- ガバナンスと可視性:不変の監査証跡と一元化されたダッシュボードが、監視とコンプライアンスの保証を提供します。

OPSWAT これをどのように提供するか:

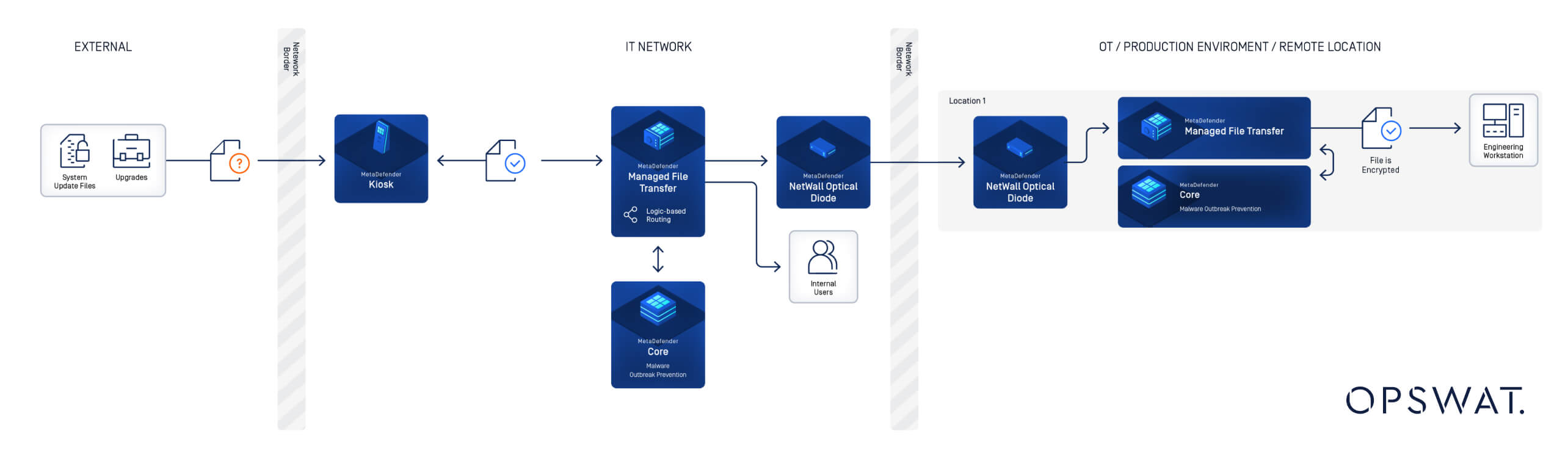

- MetaDefender Managed File Transfer MFT)™ は、IT、OT、クラウドを横断した安全で管理されたファイルフローを自動化します。

- MetaDefender Kiosk™は 、USB、ラップトップ、請負業者から機密ネットワークに到達する前にファイルをサニタイズします。

- MetaDefender NetWall®Data Diodeは、インバウンドの脅威からOTを保護するために、一方向のポリシー制御された転送を実施します。

これらのソリューションを組み合わせることで、ドメイン境界を越える前に、すべてのファイルが検証、サニタイズ、管理されることを保証する安全な転送経路が構築されます

ファイル媒介型攻撃のリアルな教訓

- 感染したUSB ドライブは、OT資産に到達する前にMetaDefender Kiosk サニタイズとポリシー実施によってブロックすることができます。

- 信頼度の低いソースからのエンジニアリングワークステーションファイルは、MetaDefender Managed File Transfer MFT)によって検査され、安全システムに到達する前に悪意のあるコンテンツや非準拠コンテンツをブロックするためのポリシー適用対象となります。

- MFT プラットフォームの悪用は、ファイル転送ソリューションにマルチレイヤー検査、ポリシー実施、監査可能なガバナンスを組み込む必要があることを示しています。

弾力性のあるファイル転送はオプションではなく、必要不可欠なのです。

次のステップファイルレイヤーでレジリエンスを構築する

ITとOTのネットワークが融合するにつれ、ファイルを媒介とする攻撃は進化し続けるでしょう。最も効果的な防御策は、ネットワーク上、ドメイン境界を越えた移動、あるいは一時的なデバイスを介した移動など、あらゆるベクトルにおいて、あらゆるファイルを保護することです。

電子ブックをダウンロードSecure MFTレジリエンスを再定義する

ケーススタディ、技術的な深い洞察、弾力性のあるファイル転送のためのセキュリティ優先の完全なチェックリストをご覧ください。

既存のインフラ向けにカスタマイズされたソリューションと、OPSWAT業界をリードするMetaDefender Managed File Transfer MFT)を統合する準備はできていますか?