Industrial オートメーションおよび制御システム(IACSまたはICS)技術は、重要なインフラおよび運用技術(OT)環境に不可欠です。このようなシステムは、ネットワークプロトコルを介して相互に通信する複数のコンポーネントで構成されており、サイバー攻撃の影響を受けやすくなっています。IACS内のエアギャップ・ゾーンでさえ、周辺機器やリムーバブル・メディアを介したマルウェア攻撃に対して脆弱なままです。

ISA/IEC 62443シリーズのサイバーセキュリティ標準は、IACSおよびOTネットワークのオペレータ、システムインテグレータ、およびコンポーネント製造業者のための共通のフレームワークです。この規格には、IACSの運用、開発、保守、部品製造を安全に行うための要件、指示、管理、ベストプラクティスのセットが含まれています。

ISA/IEC 62443の歴史と進化

ISA/IEC 62443規格は、2002年に国際オートメーション協会(ISA)がISA 99として策定したもので、米国の重要インフラシステムとオペレーションをサイバー攻撃から保護するための規格を目指していた。最終的には、世界的な承認を得るために国際電気標準会議(IEC)に提出され、ISA/IEC 62443シリーズの規格となった。

2021年11月、ISA/IEC 62443はIECによって水平規格として指定され、IACSを使用、維持、開発するすべての産業においてサイバーセキュリティのベンチマークとして広く認知されるようになりました。現在、ISA/IEC 62443シリーズは、800ページを超える広範な範囲をカバーする広範な内容を有しています。

ISA/IEC 62443は誰のためのものですか?

ISA/IEC 62443では、3つの主要な役割が文脈に沿って定義されており、その恩恵を受ける利害関係者を定義することを目的としている:

- 資産所有者:IACSを所有・運営する組織。

- システムインテグレーター:システムインテグレーション、メンテナンス、その他のIACS関連サービスを提供する組織またはコンサルタント。

- 製品メーカー:セキュリティ要件を満たす製品を提供する組織、製品コンポーネントを提供する組織、ライフサイクルサポートを提供する組織。

ISA/ IEC62443のコンポーネント

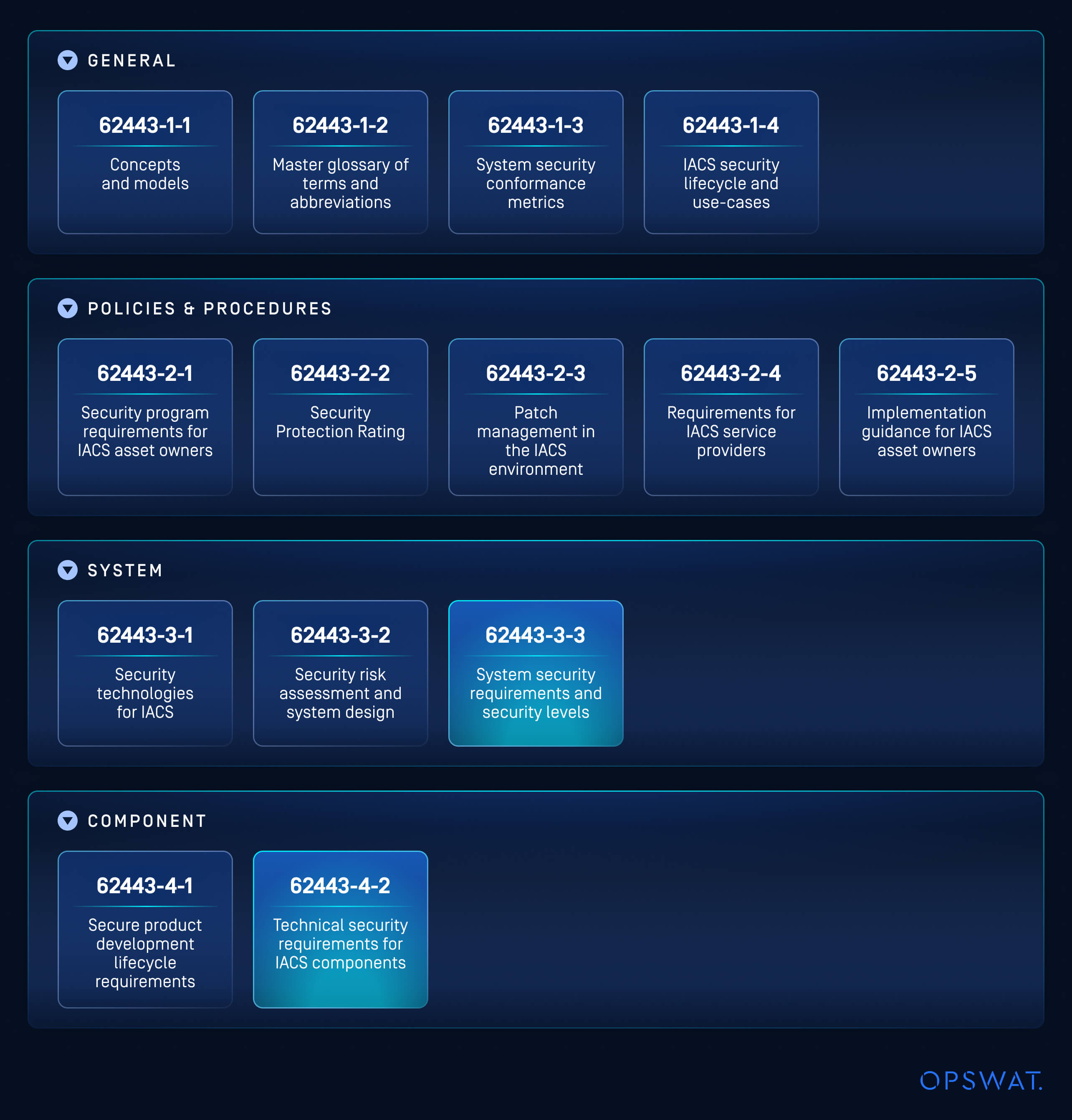

ISA/IEC 62443シリーズは主に4つのパートに分かれている:一般」、「方針と手順」、「システム」、「コンポーネント」である。各パートは異なる主要な役割を対象としており、ICSセキュリティの特定の側面または段階をカバーする指示とガイドラインを含んでいる。

ISA/ IEC62443シリーズの4つの部分

一般 62443-1

第1部では、IACSのサイバーセキュリティを設計・実装するための基礎的な概念、要件、用語、ガイドラインを紹介する。

本書は、62443-1-1 章で始まり、この規格シリーズを通して使用される基本的な用語、概念、参照モデルを定義している。次に、62443-1-2 では、シリーズ全体で使用される用語と略語の用語集を、62443-1-3 では、システムのセキュリティを評価・測定するためのセキュリティメトリクスについて説明しています。最後に、62443-1-4 は、システム全体を通してサイバーセキュリティに対処するために従うべきガイドラインを示している。

方針と手続き 62443-2

ガバナンスとリスク管理に焦点を当てた第2部では、サイバーセキュリティプログラムの作成、維持、管理に関するガイダンスを提供している。

セクション62443-2-1では、IACSのためのサイバーセキュリティ管理システムの作成、実装、維持のプロセスを説明し、62443-2-2では、IACSのセキュリティプログラムを設定する際に組織が従うべき詳細な実装ガイドラインを提供している。次に、62443-2-3は、システムのセキュリティを維持するためのソフトウェアとファームウェアのパッチを管理するためのベストプラクティスを提供し、最後に、62443-2-4は、産業環境で働くサービスプロバイダのためのサイバーセキュリティ要件とベストプラクティスをリストアップしている。

システム 62443-3

このパートは、安全なシステムの設計と実装に関するガイダンスを提供し、IACSのサイバーセキュリティ要件に対処する。リスクアセスメント、システムセキュリティ要求事項及び戦略、システムセキュリティレベルをカバーしている。

セクション62443-3-1では、IACSに関連する既存及び新たなセキュリティ技術をレビューしている。次に、62443-3-2項では、システム設計時のサイバーセキュリティリスクの評価と管理の方法論を紹介している。最後に、62443-3-3は、詳細なシステムセキュリティ要件を定め、4つのセキュリティレベル(SL1-SL4)に分類している。

コンポーネント 62443-4

シリーズの最後となる第4部では、製品開発ライフサイクルについて説明します。SCADA(監視制御およびデータ収集)、PLC(プログラマブルロジックコントローラ)、センサーなど、IACSの個々のコンポーネントのセキュリティに焦点を当てています。

これには2つのセクションが含まれる。62443-4-1項は、IACSコンポーネントの設計、開発、保守を含む製品開発ライフサイクルのプロセスを概説し、62443-4-2項は、システム内の個々のIACSコンポーネントに要求される技術的なセキュリティ要件と能力を規定しています。

基礎要件

シリーズの最初のパート(IEC 62443-1-1)では、7つの基本要求事項(Foundational Requirements:FR)が特定されている。これらのFRは、IACSシステム(3-3)及びコンポーネント(4-2)のセキュリティ要件に焦点を当てた部分を含む、シリーズの後続のすべての部分が基づいているISA/IEC62443の礎石です。

- 識別と認証制御

- 使用コントロール

- システムの完全性

- データの機密性

- データ・フローの制限

- イベントへのタイムリーな対応

- 資源の利用可能性

ISA/IEC 62443の利点とアプリケーション

これらの規格は、製造業、重要インフラ、石油・ガス、ヘルスケア、廃水処理など、さまざまな業界で採用されています。組織がISA/IEC 62443シリーズをどのように活用できるかは、IACSの運用、保守、統合、コンポーネントの製造など、特定の産業における組織の役割によって異なります。

資産所有者向け

セキュリティプロトコルを確立し、IACSを運用するアセットオーナーは、ISA/IEC 62443のセクション2を参照し、システムインテグレーターに対する要件を策定することができます。これらのガイドラインは、製品に特に必要なセキュリティ機能を決定するのに役立ちます。

システム・インテグレーター向け

システムインテグレータは、統合、保守、および同様のICS関連サービスを実施するため、主に62443-3規格を使用して、資産所有者のセキュリティレベルを評価し、その要件を処理します。また、62443-3-3規格は、製品製造者が製造するコンポーネントのセキュリティを評価し、資産所有者が要求する機能が含まれているかどうかを判断するためにも使用されます。

製品メーカーの皆様へ

製品メーカーは、SDL(セキュリティ開発ライフサイクル)を確立・維持し、要求されるセキュリティレベルを満たす製品を提供し、コンポーネント製品を提供し、ライフサイクルサポートを提供する。製品製造者は、IACSのハードウェアとソフトウェアのコンポーネントを製造する企業である。製品製造者は、自社製品にどのような機能とセキュリティ機能を含めるべきかについて、62443-4規格を明確な参考資料として見つけることができます。

重要インフラ保護におけるISA/IEC 62443-3-3の重要性

62443-3-3規格は、達成すべきセキュリティ・レベルの参考として使用される重要な技術的セキュリティ要求事項とセキュリティ・レベルを規定しています。このセクションは、システムインテグレータが開発するシステムの標準を満たすために使用されます。

主なセキュリティ要件

ディフェンス-詳細

サイバー攻撃を防いだり遅らせたりするために、何重もの防御技術を必要とする手法。例えば、物理的なチェック、頻繁なスキャン、ファイル転送の安全性確保、ファイアウォールの使用などである。

ゾーンとコンジット

パデュー・エンタープライズ・リファレンス・アーキテクチャー(PERA)としても知られるパデュー・モデルを活用し、ISA/IEC-62443シリーズはゾーンを機能的または物理的なユニットとして識別し、コンジットとはゾーン間の通信チャネルの集合体である。

リスク分析

従来のリスク分析手法に加え、ISA/IEC-62443-3-2は、IACSのセキュリティリスク評価手法に関する更なる詳細をもたらす。

最小特権

最小特権の原則は、システム内の特定のコンポーネントやアプリケーションへのユーザーのアクセスを制限することで、不必要なアクセスを防ぎ、サイバー攻撃の際の攻撃対象領域を最小限に抑える。

安全なコンポーネントの活用

ISA/IEC-62443-3-3は独立した要求事項ではなく、このシリーズの他の要求事項を活用している。IEC62443-2-1に従ってセキュリティプログラムが開発され、ISA/IEC-62443-4-2とISA/IEC-62443-4-1に従ってセキュアなコンポーネントが展開されることを想定している。

セキュリティレベル

定義されたセキュリティレベルは、OTおよびIACSシステムの強度を測定し、あらゆるリスク要因を強調することを意図している。62443-3-3では、最小レベルの1から最大レベルの4まで、4つのセキュリティレベルが定義されています。

セキュリティ・レベル1

定義されたセキュリティレベルは、OTおよびIACSシステムの強度を測定し、あらゆるリスク要因を強調することを意図している。62443-3-3では、最小レベルの1から最大レベルの4まで、4つのセキュリティレベルが定義されています。

セキュリティレベル2

個人のハッカーなど、特定のスキルセットや集中的なリソースを必要としない一般的なサイバー攻撃からの保護。

セキュリティレベル3

高度なテクニックと特定のスキルを用いた意図的な攻撃に対する防御を、適度なモチベーションでカバーする。

セキュリティレベル4

組織化されたハッカー集団や敵国による高度に重要なシステムへの攻撃など、高度に洗練されたIACS固有のスキルを必要とし、広範なリソースにアクセスできる意図的な攻撃から保護する。

62443-3-3と合わせて、62443-4-2規格は、ライフサイクルの各コンポーネントの安全確保に関するさらなるガイダンスを提供しているため、システム・インテグレーターはしばしば考慮に入れている。

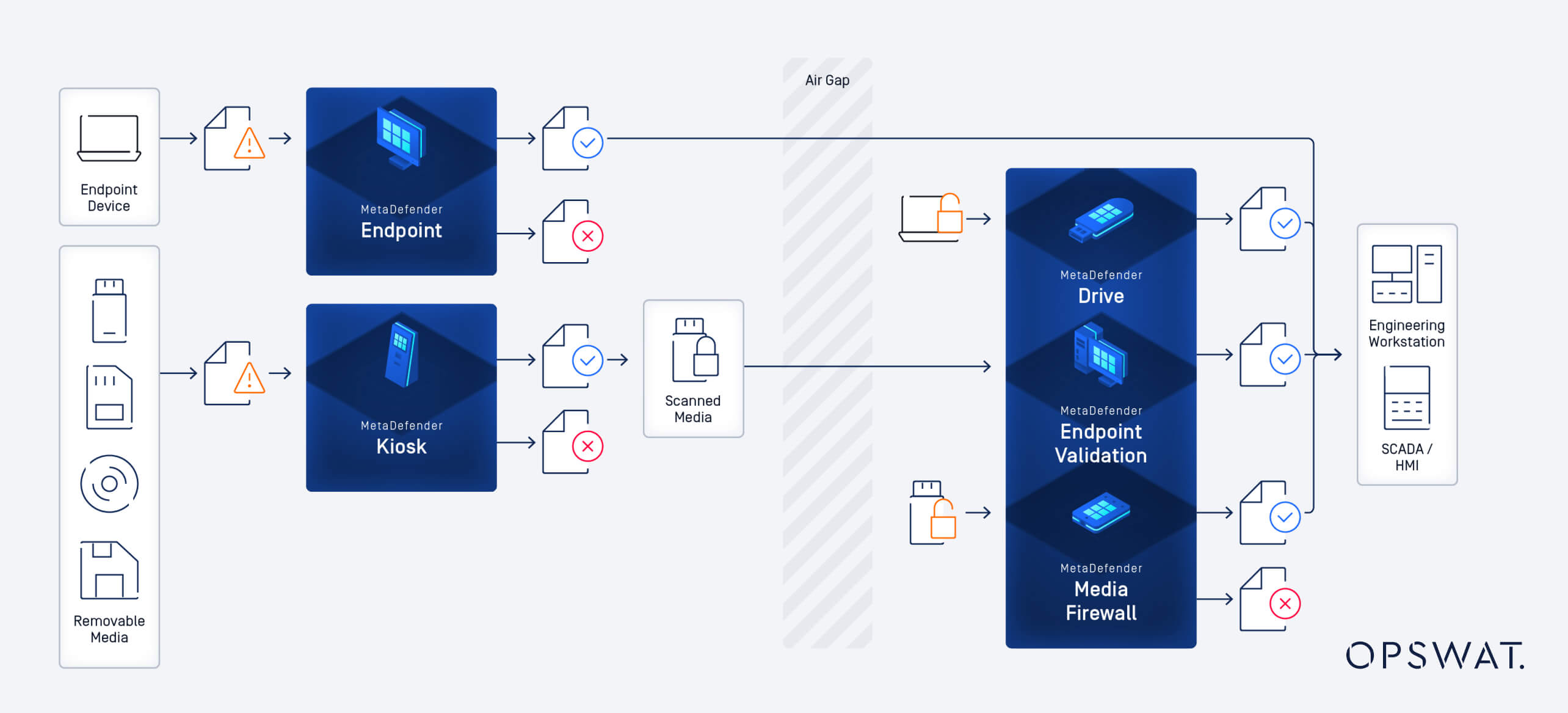

ペリフェラルおよびリムーバブルMedia プロテクション

USB 外付けハードディスクなどのリムーバブル・メディアは、重大なセキュリティ・リスクがあるにもかかわらず、IACSやOTネットワークにおけるデータ転送の導管としてしばしば使用されている。イランのナタンズ核施設を標的にしたStuxnet(2010年)、インドのクダンクラム原子力発電所攻撃(2019年)、米国防総省のネットワークに拡散したAgent.BTZ攻撃(2008年)など、リムーバブル・メディアによる著名なサイバー攻撃が発生しています。

周辺機器およびリムーバブルメディアの保護を多層防御戦略の一環として組み込むことは、こうした攻撃の軽減に重要な役割を果たし、ISA/IEC 62443規格への準拠達成、データ侵害やシステム障害のリスク低減に寄与します。 例えば、MetaDefender のような物理的ソリューションは、複数のマルウェア対策エンジンを用いてリムーバブルメディアをスキャンし、その安全性を確保します。MetaDefender 、MetaDefender Media 、MetaDefender 、MetaDefender Managed File Transfer MFT)™などの他のソリューションは、セキュリティレベルと多重防御戦略の強化において極めて重要な役割を果たします。

結論

ISA/IEC 62443規格は、IACSおよびOT環境のサイバーセキュリティの課題に対処する最も包括的なサイバーセキュリティ規格とみなされています。ISA/IEC 62443規格シリーズにより、組織は環境内で最も価値のあるものを体系的に認識し、可視性を向上させ、サイバー攻撃の影響を非常に受けやすい資産を特定することができます。

OPSWAT 、周辺機器とリムーバブルメディアのセキュリティにおいて、徹底的な防御を強化し、攻撃対象領域を最小限に抑える包括的なソリューションを提供しています。世界中の組織、政府、機関がOPSWAT信頼する理由をお知りになりたい場合は、当社の専門家にご相談ください。