SBOM(Software 部品表)は、ソフトウェア・コンポーネントの整合性を確保するための基礎的な要素として機能する。その起源は、1990年代にオープンソースの依存関係を文書化するために行われた初期のソフトウェア開発の取り組みにまでさかのぼる。SBOMは、組織がソフトウェア・アプリケーション・スタックのコンポーネントを追跡し、業界規制へのコンプライアンスを維持するのに役立つ。ソフトウェアのエコシステムがますます複雑になるにつれて、標準化された SBOM フォーマットの採用は、セキュリティと相互運用性を向上させるために不可欠になる。

SBOMの定義

Software Bill of Materials (SBOM) 、プロプライエタリ、オープンソース、サードパーティのソフトウェア要素を含む、ソフトウェアアプリケーション内のすべてのコンポーネントの包括的なインベントリである。ソフトウェア名、バージョン、サプライヤ、ライセンス情報、検証用の暗号ハッシュなどの詳細なメタデータを提供する。

ソフトウェアの依存関係を完全に可視化することで、SBOM はサプライチェーンの透明性を高め、vulnerability detection可能にし、規制コンプライアンスをサポートする。SBOM は、ソフトウェアエコシステム内の潜在的な脅威を特定し対処することで、組織がセキュリティリスクを軽減し、監査を合理化し、インシデント対応を改善するのを支援する。

SBOM規格とは何か?

SBOM(ソフトウェア部品表)標準は、ソフトウェア・コンポーネントを文書化するための統一されたフレームワークを提供することで、異なる業界や組織間の一貫性と相互運用性を保証します。これらの標準は、企業が脆弱性管理を合理化し、進化する規制要件に準拠し、ソフトウェア製造者、ベンダー、およびエンドユーザー間のシームレスなコラボレーションを促進するのに役立ちます。

標準化された SBOM フォーマットを採用することで、企業はソフトウェアのサプライチェーンのセキュリティを向上させ、ソフトウェアの改ざんリスクを低減し、ソフトウェア全体の透明性を高めることができる。

SBOMフォーマットとは?

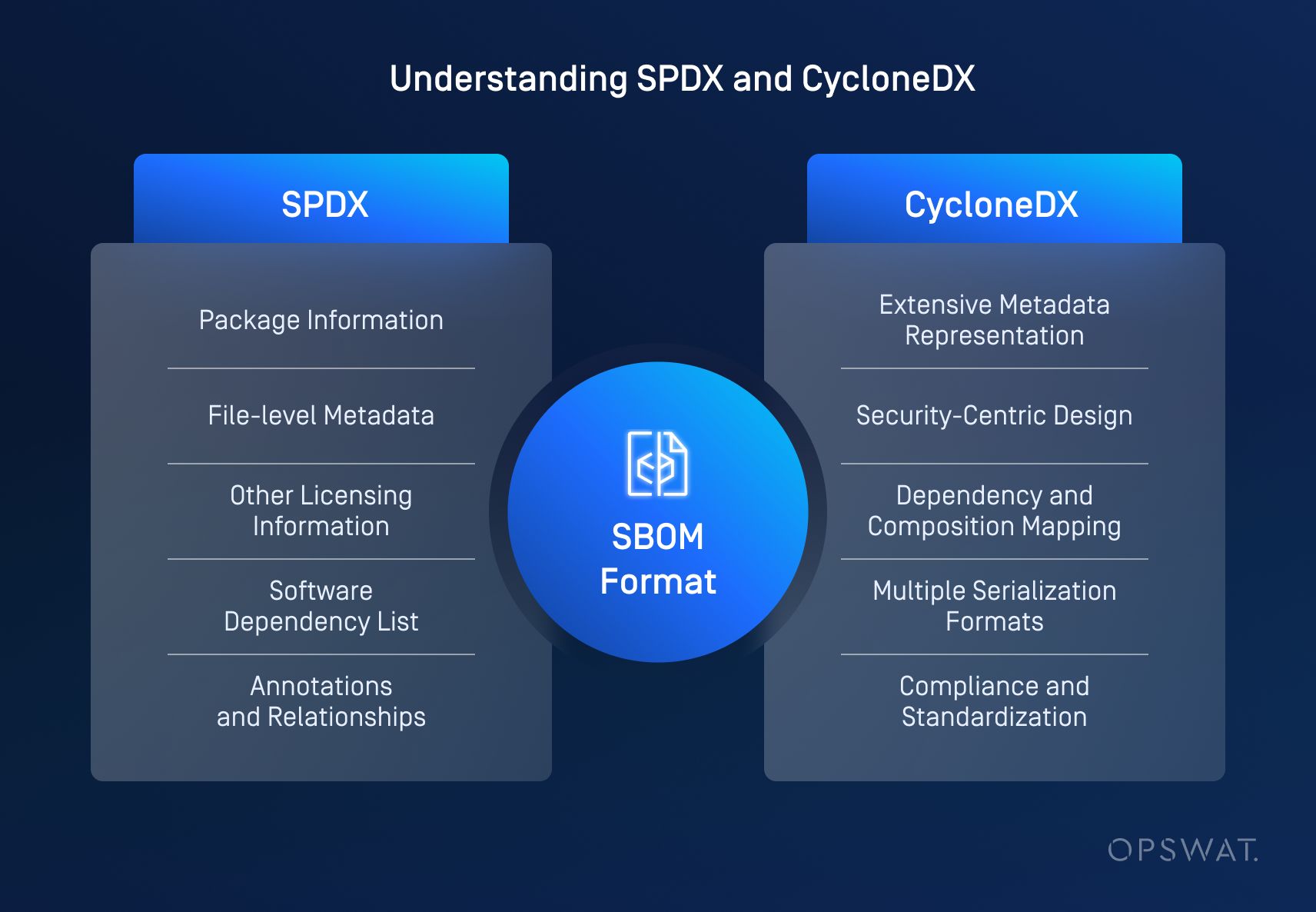

SBOMフォーマットは、SBOMに含まれるデータを構造化し共有するために使用される、標準化された機械可読のスキーマである。これらのフォーマットは、ソフトウェアコンポーネントの詳細がどのように表現され、システム間で交換されるかを定義する。

最も広く使用されているSBOMフォーマットには、SPDXと CycloneDXがあり、どちらもソフトウェアライフサイクル全体の自動化、相互運用性、トレーサビリティをサポートしています。これらのフォーマットは、ソフトウェア・コンポーネントの一貫した文書化を保証することにより、vulnerability detection、規制コンプライアンス、およびサプライチェーンのリスク管理の改善を可能にする。

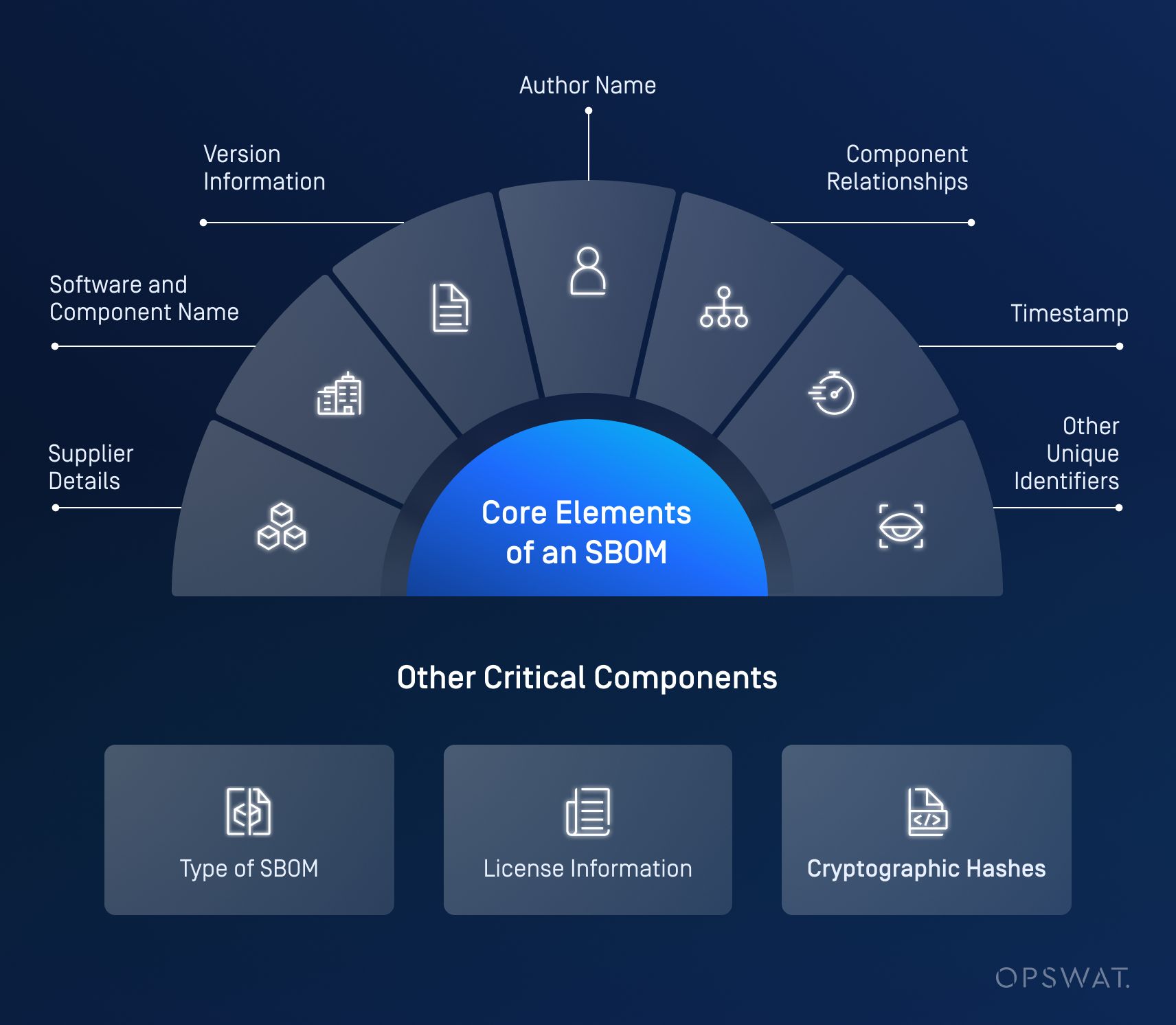

SBOMの主要構成要素

SBOMが効果的であるためには、ソフトウェアパッケージの完全な透明性を提供する重要な要素が含まれていなければならない。米国NTIA(National Telecommunications and Information Administration)は、SBOMの7つの最小構成要素を定義している:

- サプライヤーの詳細:ソフトウェアの責任主体を特定する。

- Software およびコンポーネント名:ソフトウェアコンポーネントを識別する。

- バージョン情報:コンポーネントのリリースの詳細を指定します。

- 作成者名:SBOM レポートを作成した個人または組織(ツールではない)。

- コンポーネント関係:ソフトウェア要素間の依存関係と相互作用を記述する。

- タイムスタンプ:レポートが作成された日時を指定するSBOMメタ情報の一部。

- その他の固有識別子:ソフトウェアコンポーネントを定義するための追加情報

その他の必須部品は以下の通り:

- SBOMの種類: SBOM報告書が必要とされる方法および理由についての背景を示す。

- ライセンス情報:ソフトウェアの使用権を定義します。

- 暗号ハッシュ:コンポーネントの完全性と真正性を保証する。

SPDX SBOMフォーマット

Linux Foundationによって開発されたSoftware Package Data Exchange (SPDX) フォーマットは、オープンソースのライセンスコンプライアンスとソフトウェアコンポーネントのトラッキングを容易にするために設計された、広く使用されているSBOM標準である。ソフトウェアコンポーネントとその関連メタデータを文書化するための構造化された方法を提供し、ソフトウェアの透明性とセキュリティにとって不可欠なツールとなっている。

さらに、SPDXはISO(国際標準化機構)の認証ステータスを取得したフォーマットであり、標準化と品質保証の要件を満たすフォーマットとなっている。

SPDX形式の文書には、いくつかの重要な要素が含まれています:

パッケージ情報

ソースコード、バイナリ、ドキュメントなど、1つ以上のファイルで構成されるパッケージについて説明します。他の種類の情報には、元の作者、ソース、ダウンロード URL、チェックサム、概要ライセンスに関する詳細が含まれます。

ファイルレベルのメタデータ

ライセンス、チェックサム、ファイルの貢献者など、特定のファイルの詳細。

その他のライセンス情報

ソフトウェアのライセンスを指定することで、知的財産の管理を確実にする。

Software 依存関係リスト

ソフトウェアの依存関係の階層を文書化する。

注釈と関係

追加のメタデータを提供し、ソフトウェア成果物間の関係を確立する。

SPDXフォーマットは複数のフォーマットをサポートしており、ユースケースやツールの互換性に基づいた柔軟な対応が可能です:

- タグ/値(.spdx):シンプルなテキストベースのフォーマット

- JSON(.spdx.json):軽量で機械可読なフォーマット

- YAML (.spdx.yml): 人間に優しいデータシリアライズフォーマット

- RDF/XML (.spdx.rdf): セマンティックデータ表現のための構造化フォーマット

- スプレッドシート(.xls):手動分析に便利な表形式

SPDXは、大手テクノロジー企業、規制機関、オープンソースソフトウェアコミュニティで広く採用されている。一般的に次のような用途で使用されている:

- オープンソースソフトウェアのライセンス管理:オープンソースライセンス要件の追跡と遵守を支援します。

- セキュリティ監査: 脆弱性を検出し、リスクを管理するために、ソフトウェアコンポーネントに対する洞察を提供する。

- 規制遵守:ソフトウェアの透明性に関する業界標準および法的要件の遵守を保証する。

- Software 出所追跡:ソフトウェアコンポーネントの明確な系統を確立し、アカウンタビリティを向上させる。

SPDXフォーマットを活用することで、企業はサプライチェーンのセキュリティを強化し、コンプライアンスへの取り組みを合理化し、ソフトウェアエコシステムの可視性を高めることができます。

CycloneDX SBOMフォーマット

OWASP Foundationによって開発されたCycloneDXフォーマットは、SBOMを含むフルスタックのBOM(部品表)を提供し、セキュリティ、脆弱性管理、包括的なソフトウェアの透明性に重点を置いて設計されています。これは、ソフトウェアコンポーネント、サービス、依存関係の間の複雑な関係を効率的に記述する規定オブジェクトモデルを提供します。

CycloneDXフォーマットの主な特徴は以下の通り:

広範なメタデータ表現

サプライヤーの詳細、ライセンス情報、作者、ツール、製造工程などを把握。

セキュリティ重視の設計

正確な脆弱性の特定、悪用可能性の分析、VEXユースケースのサポートが可能。

依存関係とコンポジション・マッピング

ソフトウェア・コンポーネントとサービス間の直接的および推移的な関係を表す。

複数のシリアライズ形式

JSON、XML、プロトコル・バッファ(protobuf)をサポートし、セキュリティ・ツールとの幅広い互換性を確保。

コンプライアンスと標準化

OWASP ASVS、MASVS、SCVS、SAMM などのセキュリティ標準と統合し、コンプライアンス追跡のための機械可読フレームワークを提供する。

堅牢なアーキテクチャとセキュリティ主導のアプローチにより、CycloneDXは脆弱性管理とセキュリティ監視のためのサイバーセキュリティに特化したアプリケーションで広く採用されています。このため、CycloneDXフォーマットはソフトウェアのサプライチェーンのリスク管理に不可欠なツールとなっています。

サイクロンDXとSPDXのフォーマット比較

| 特徴 | SPDX | サイクロンDX |

| フォーカス | オープンソースライセンスの遵守と知的財産 | アプリケーション・セキュリティとサプライチェーン分析 |

| 特徴 | ソフトウェア・コンポーネントの包括的なメタデータ | 軽量で使いやすく、必要不可欠なコンポーネントデータとセキュリティ評価に重点を置いている。 |

| 活用例 | オープンソース・ライセンス(本来は)、コンプライアンス監査、ソフトウェア実証 | 脆弱性管理、ソフトウェアサプライチェーン分析、セキュリティ監視 |

| 採用 | 大手ハイテク企業とコンプライアンスチーム | セキュリティツールプロバイダー、サイバーセキュリティ企業、DevSecOpsチーム |

Software 部品表の重要性

SBOM は、ソフトウェアの透明性と説明責任において重要な役割を果たす。SBOMはソフトウェアのサプライチェーンに対する洞察を提供し、組織がソフトウェアコンポーネントの完全性を検証することを可能にする。このレベルの透明性は、ソフトウェアの改ざんや不正変更のリスクを低減し、最終的にはソフトウェア製造者、ベンダー、エンドユーザー間の信頼を強化する。

さらに、SBOM はインシデントレスポンスとソフトウェアライフサイクル管理をサポートする。脆弱性が発見された場合、詳細な SBOM があれば、セキュリティチームは迅速に影響を評価し、効果的にパッチを実装することができる。このプロアクティブなアプローチにより、ダウンタイムを最小限に抑え、重要なシステムが新たな脅威に対して安全であり続けることが保証される。

セキュリティとコンプライアンスにおけるSBOM

SBOM は、ソフトウェアセキュリティと規制コンプライアンスを確保するための重要なツールである。すべてのソフトウェアコンポーネントの包括的なインベントリを提供することで、SBOM は、組織が脆弱性をより効果的に追跡・管理することを可能にする。また、サードパーティやオープンソースの依存関係がすべて最新であり、既知のエクスプロイトがないことを保証する。サイバー脅威がより洗練され、蔓延する中、このような可視化は不可欠である。

NIST、ISO、Executive Order 14028、その他の地域の技術ガイドなどの規制フレームワークは、より厳格なソフトウェアの透明性とセキュリティ対策を義務付けており、SBOMはコンプライアンスに不可欠な要件となっている。SBOM を活用する組織は、これらの標準への準拠をより簡単に示すことができ、潜在的な法的・財政的影響を回避することができます。正確で最新の SBOM を維持することで、企業は監査を合理化し、コンプライアンスのオーバーヘッドを削減し、ソフトウェアが業界の規制を満たすようにすることができます。

SBOMフォーマットの比較

強みと弱み

それぞれのSBOMフォーマットは異なる目的を果たすため、特定のニーズに基づいて適切なものを選択することが不可欠である。

| 特徴 | 強み | 弱点 |

| SPDX | 包括的で広く利用されている。ライセンシングとコンプライアンスに重点を置いている。 | 小規模なプロジェクトでは複雑な場合がある |

| サイクロンDX | セキュリティと脆弱性管理のために最適化されている。 | ライセンスの詳細にはあまり重点を置かない |

| SWIDタグ | ソフトウェアへの統合 | 業界間の標準化は限定的 |

結論

SBOMを理解し実装することは、最新のソフトウェアセキュリティにとって極めて重要である。SPDX、CycloneDX、SWIDタグなどのフォーマットを活用することで、企業はソフトウェアのサプライチェーンの透明性を高め、セキュリティリスクを軽減することができる。

次のステップ

組織の現在のソフトウェア・サプライチェーン慣行を評価し、セキュリティとコンプライアンスのニーズに合致する SBOM 形式を検討する。

堅牢なSBOMソリューションによるソフトウェア・サプライチェーンのセキュリティ確保について詳しくは、OPSWAT Software Supply Chain ご覧ください。