CVE技術ブログの最新版では、フェローシップ学生のKhanhとDangがCVE-2018-17924の特定と修復を担当しました。これらのブログの背後にある包括的な研究は、2023年9月に開始された当社のOPSWAT サイバーセキュリティ・フェローシップ・プログラムに在籍するこれらの大学院生によって実施されています。

このブログでは、ロックウェル・オートメーションの MicroLogix 1400 コントローラに影響を与える脆弱性である CVE-2018-17924 に関連するリスクと、OPSWAT のソリューションが同じ問題の修復にどのように役立つかについて説明します。

PLCとは、ロックウェル・オートメーションのMicrologix 1400コントローラとは?

PLC (プログラマブル・ロジック・コントローラ) は、機械やその他の産業作業を制御してプロセスを自動化するために設計された産業用コンピュータです。過酷な環境でも動作し、センサ入力に基づいて特定のタスクを実行するようにプログラムされています。ロックウェル・オートメーションのMicroLogix 1400コントローラは、中小規模のアプリケーションで一般的に使用されるコンパクトなモジュール式PLCです。コスト効率と柔軟性で知られ、さまざまな通信プロトコルをサポートし、デバイスとのインターフェイス用にデジタルおよびアナログI/Oオプションを提供します。

プログラミングは通常、ラダーロジッ クを使用してロックウェル・オートメーションのソ フトウェアを使用し、制御シーケンスを作成 できます。MicroLogix 1400は汎用性が高く、マシン制御やプロセスオートメーションなどのタスクに適しています。モジュール式であるため、ユーザは特定のアプリケーション要件に基づいてシステムを拡張し、カスタマイズすることができます。

CVE-2018-17924について

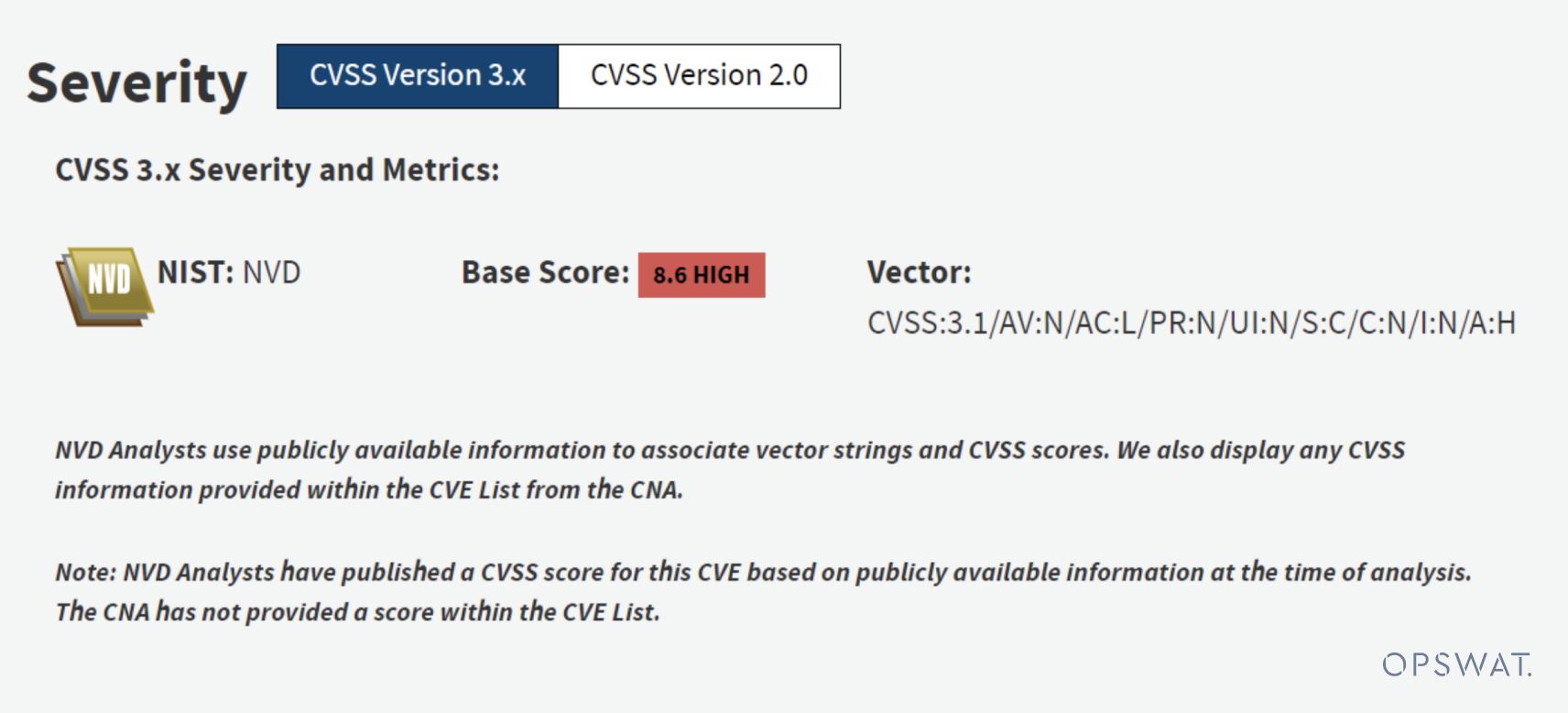

CVEハイライト

- ネットワーク上で悪用される

- 実行が簡単で、特別な権限やユーザー操作は必要ない

- システムの可用性に深刻な影響を与える。

CVEの説明

認証されていないリモートの脅威行為者は、影響を受けるデバイスにCIP接続要求を送信し、接続に成功すると、システム内のコントローラがハードRUNモードに設定されていても、影響を受けるデバイスに新しいIPコンフィグレーションを送信する可能性がある。影響を受けるデバイスがこの新しいIPコンフィグレーションを受け入れると、システムトラフィックが上書きされたIPアドレスを介してデバイスとの通信を試みるため、デバイスとシステムの残りの部分との間で通信の損失が発生する。

リスク評価

この脆弱性の悪用に成功すると、認証されていない攻撃者がシステム設定を変更し、デバイスとシステム間の通信を失わせる可能性がある。

重要インフラ部門

重要製造業、食品・農業、交通システム、上下水道システム

派遣国・地域

ワールドワイド

CVEとCVE-2018-17924の脅威を理解する

OTサイバーセキュリティのダイナミックな状況において、共通脆弱性暴露(CVE)を理解することは極めて重要である。CVEは、既知の脆弱性に割り当てられる標準化された識別子であり、組織とセキュリティ担当者がセキュリティ上の懸念について議論し、共有し、対処するための共通言語を提供する。CVEは、すべてのセキュリティ担当者が脆弱性を認識し、システムに対する攻撃を防止するために必要に応じて修正措置を講じることができるように文書化されます。

各CVEには、一意の識別子、脆弱性の簡単な説明、重大性と潜在的な影響に関する重要な情報が含まれています。

CVE-2018-17924のユニークで危険な性質

OPSWATフェローシップ・プログラムの焦点は、ロックウェル・オートメーションのMicroLogix 1400コントローラに影響を及ぼす脆弱性であるCVE-2018-17924でした。このCVEが特に危険なのは、そのアクセスのしやすさと、産業用システムに与える深刻な影響です。

アクセシビリティとスキルレベルの低さ

CVE-2018-17924はリモートから悪用可能で、必要なスキルレベルも低い。このため、基本的な知識を持つ攻撃者の手には強力な武器となり、潜在的な脅威の状況を著しく増大させる。特別な権限やユーザーの操作を必要とせずにシステムに影響を与える能力と相まって、実行が容易であることが、このCVEの危険性を際立たせている。

可用性に深刻な影響

この危険の本質は、重要な産業システム、特にロックウェル・オートメーションの MicroLogix 1400 コントローラを使用するシステムの可用性を中断させる可能性があることにあります。その深刻さは、リモートで悪用できるため、潜在的な脅威行為者に幅広くアクセスできることに起因する。影響を受けるデバイスの IP 設定を操作することで、認証されていない攻撃者はデバイスと広範なシステム間の通信を失わせることができます。

製造業、農業、運輸業、水道システムなど、オペレーションを中断させないことが最も重要で、ダウンタイムが発生すると悲惨な結果を招く分野では、深刻な事態を招く可能性がある。この攻撃により、認証されていない攻撃者がCIP接続リクエストを送信し、IPコンフィギュレーションの変更を引き起こす。その結果、システムは上書きされたIPアドレスを使用してデバイスとの通信を継続し、その結果、通常の業務フローが大幅に中断されます。この通信の損失は、生産の遅延、安全性の危険、莫大な金銭的損失など、広範囲に及ぶ結果をもたらす可能性があります。

軽減の難しさ

CVE-2018-17924に関連するリスクの軽減にはいくつかの課題がある。脆弱性のために従来のセキュリティ対策では十分でない可能性がある。特別な権限やユーザーの操作を必要とせずにリモートからこの欠陥を悪用できるため、システムを効果的に保護する作業が複雑になる。

プロジェクトの実行CVEを再現する CVEを再現する-その危険性を垣間見る

CVE-2018-17924の現実世界への影響を示すために、OPSWAT フェローシップ・チームは綿密にシナリオを再現しました。フェーズに分けられたこのプロジェクトでは、悪用の単純さが強調され、特別な権限やユーザーインタラクションが必要ないこと、そしてそれに伴うシステムの可用性への影響が強調されました。

攻撃方法論

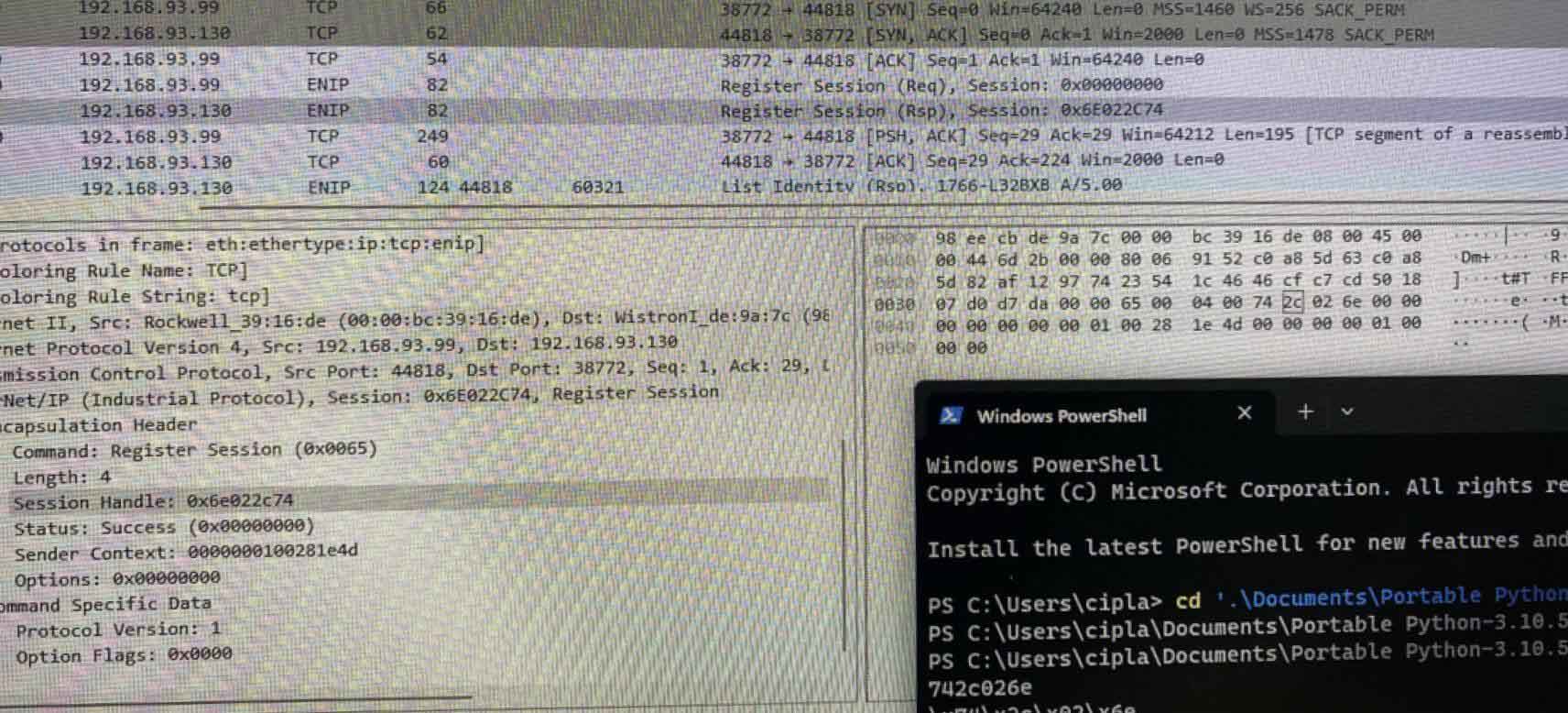

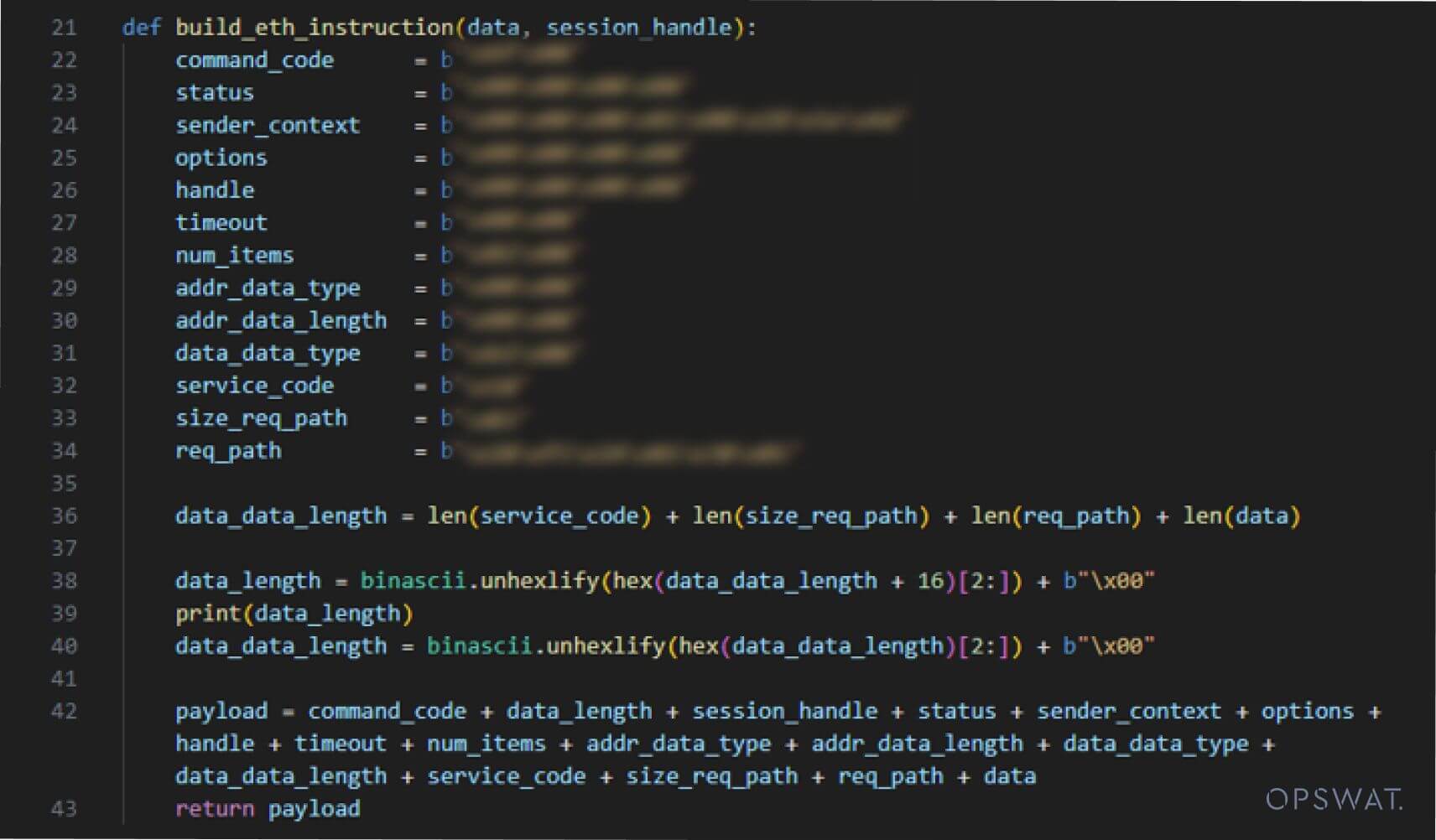

以下のように、セッションを登録するために、コマンドヘッダの値が0X65であるパケット値が送信される。

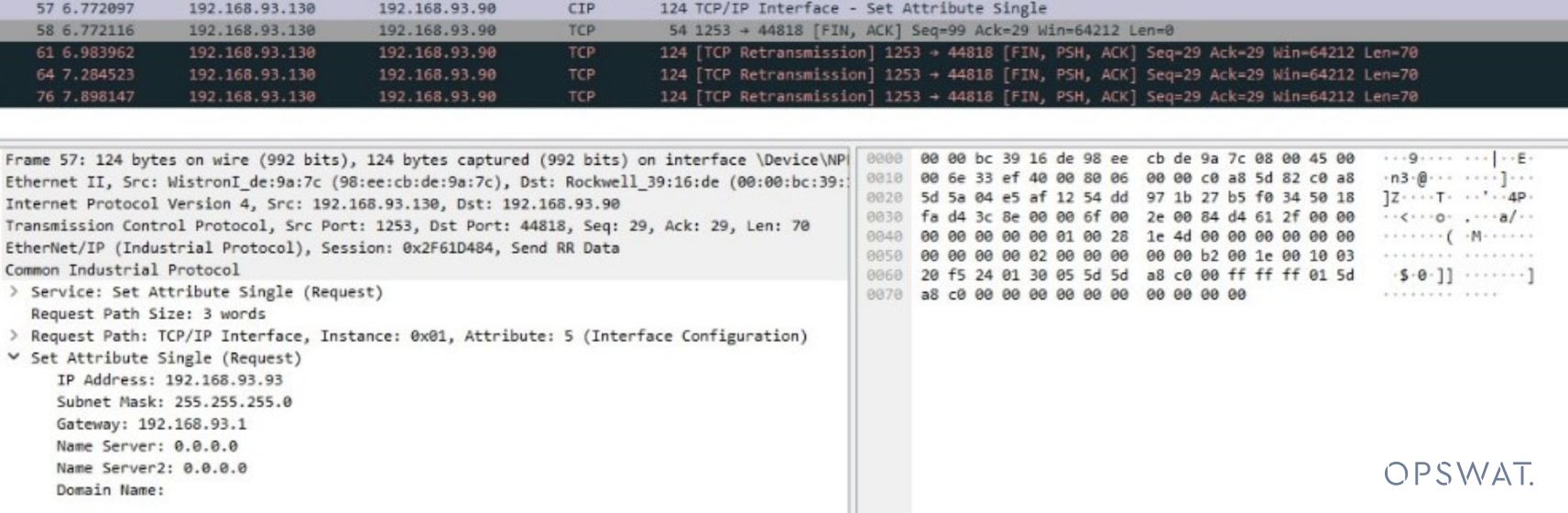

以下は、リクエスト送信後に得られたセッションである。IPアドレスは、DST:192.168.93.99、SRC:192.168.93.130である。

そして、0X6fコマンドコードでカプセル化されたリクエストパケットを転送するアクションが取られる。

以下の画像に見られるように、宛先IPアドレスは192.168.93.99から192.168.93.90に変更されている。

OPSWAT貢献:MetaDefender OT Security MetaDefender Industrial Firewall可視化と予防

MetaDefender OT Security

OPSWATMetaDefender OT Securityは、CVE-2018-17924に関連するリスクを軽減する上で極めて重要な役割を果たしています。その機能は従来のセキュリティ対策にとどまらず、産業環境への包括的なビューを提供します。MetaDefender OT Security 、その資産の可視化機能により、脆弱性と潜在的な攻撃を特定し、CVEで説明されているようなエクスプロイトに対する防御の重要なレイヤーを提供します。

主な特徴と能力

Advanced Threat Detection

MetaDefender OT Security 高度な脅威検知メカニズムを採用し、システムに影響を与える前に潜在的なリスクを特定します。

リアルタイム・モニタリング

このソリューションは、ネットワークアクティビティを継続的に監視し、異常な動作や潜在的なセキュリティ侵害を迅速に特定します。

カスタマイズされたプロテクション

MetaDefender OT Security 、産業用プロトコルを念頭に設計されており、OT環境に特化した脅威からの保護を提供します。

MetaDefender Industrial Firewall

OPSWATMetaDefender Industrial Firewallは、攻撃に対する防御の追加レイヤーを追加することでMetaDefender OT Security 補完します。このソリューションは、特に重要な産業システムにおける潜在的なエクスプロイトの検出と防止をターゲットとしています。システムネットワークを隔離し、攻撃がネットワーク上のどの資産/システムにも影響を与えないようにします。

主な特徴と能力

侵入検知

MetaDefender Industrial Firewall 、潜在的な侵入を積極的に検出し、警告を発し、オペレータにタイムリーな情報を提供し、効果的に対応します。

予防措置

このソリューションは検知にとどまらず、攻撃を未然に防ぎ、重要なインフラを保護するための予防措置を実施する。

統合能力

MetaDefender Industrial Firewall 既存の産業用制御システムとシームレスに統合され、導入時の混乱を最小限に抑えます。

参考

- 1766-RM001J-EN-P MicroLogix 1400 プログラマブルコントローラ・リファレンス・マニュアル (rockwellautomation.com)

- 8500747 EtherNet/IP入門 (acromag.com)

- doi:10.1016/j.diin.2017.06.012 (dfrws.org)

- https://www.talosintelligence.com/vulnerability_reports/TALOS-2017-0441

- ロックウェル・オートメーションのMicroLogix 1400コントローラおよび1756 ControlLogix通信モジュール|CISA 認証機関

- 四梁港POC