見出しや勧告、そしてサイバーセキュリティに注ぎ込まれる数十億ドルにもかかわらず、OT&CPS(サイバー・フィジカル・システム)の中心には、安全でない産業用プロトコルという目に余る問題が膿み続けている。

エネルギー・グリッド、水処理プラント、石油・ガス、製造施設の運用のバックボーンは、現在でもModbus、DNP3、OPC DA、PROFINETなどの通信規格で構築されている。

これらのプロトコルは、サイバー脅威が話題にのぼるずっと前、数十年前に設計されたもので、保護ではなくパフォーマンスのために設計された。完全なセキュリティとシステムのアップタイムを前提とし、認証を必要とせず、平文で送信する。

これは仮定のリスクではない。システム的なものだ。

デフォルトによる信頼武器化された設計上の欠陥

レガシー産業用プロトコルは、物理的隔離(エアギャップ)の論理が支配的なセキュリティ・モデルとして機能していた時代とは異なる時代に生まれた。サイバーセキュリティは要件でも設計目的でもありませんでした。その結果、これらのプロトコルには認証、認可、暗号化のメカニズムが組み込まれていません。

これが実際に何を意味するのか、詳しく見てみよう:

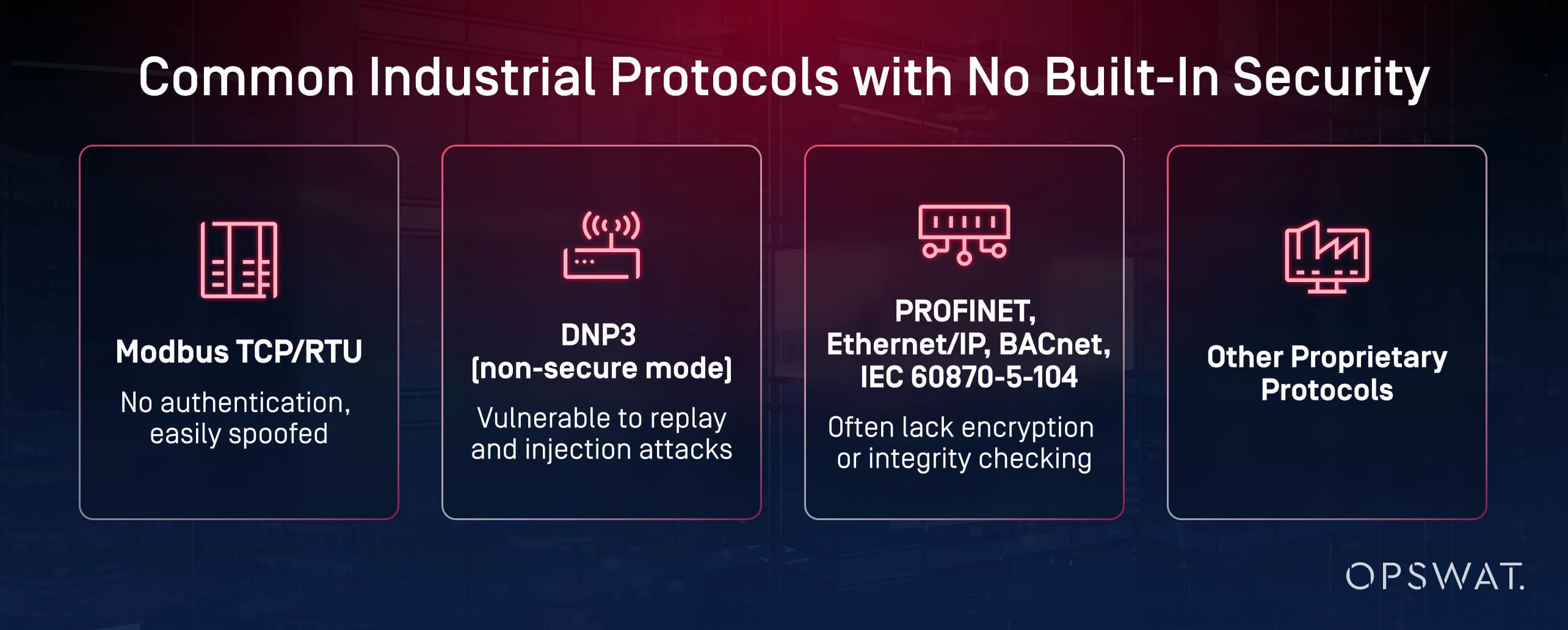

- Modbus TCP/RTU:認証なしでコマンドを送受信。攻撃者はマスターデバイスになりすまし、アクチュエータの値を変更することができる。

- DNP3(非セキュアモード):リプレイ攻撃やインジェクション攻撃を受けやすい。

- PROFINET、EtherNet/IP、BACnet、IEC 60870-5-104: セキュリティは最小限かオプションで、データの完全性や機密性はほとんど保証されません。

- 独自のプロトコルは、セキュリティの実装がさまざまで、基礎的な保護が欠けていることが多い。

このようなセキュリティの脆弱性は、通常の運用では浮き彫りにならないかもしれない。しかし、脅威行為者、特にリソースと時間と意図を持った行為者の監視下に置かれると、これらの脆弱性は目に余るものとなる。

実世界への影響プロトコルの悪用

セキュリティチームはしばしばゼロデイ攻撃に備えるが、OTでは攻撃者が「ゼロ・エフォート」エクスプロイトに頼ることが多く、もともと安全でなかったプロトコルの動作を悪用する。

以下のシナリオを考えてみよう:

スプーフィング&リプレイ攻撃

認証や整合性チェックがなければ、攻撃者は正当なトラフィックをキャプチャし、それを再生してプロセスを操作したり、業務を妨害したりすることができる。

中間者攻撃

中間者攻撃:傍受されたOTトラフィックは、圧力測定値の改ざんや制御コマンドの変更など、伝送中に変更される可能性があります。

不正なコントロール

ネットワークにアクセスした侵入者は、安全プロトコルをバイパスしてPLC(プログラマブル・ロジック・コントローラ)に直接コマンドを発行できる。

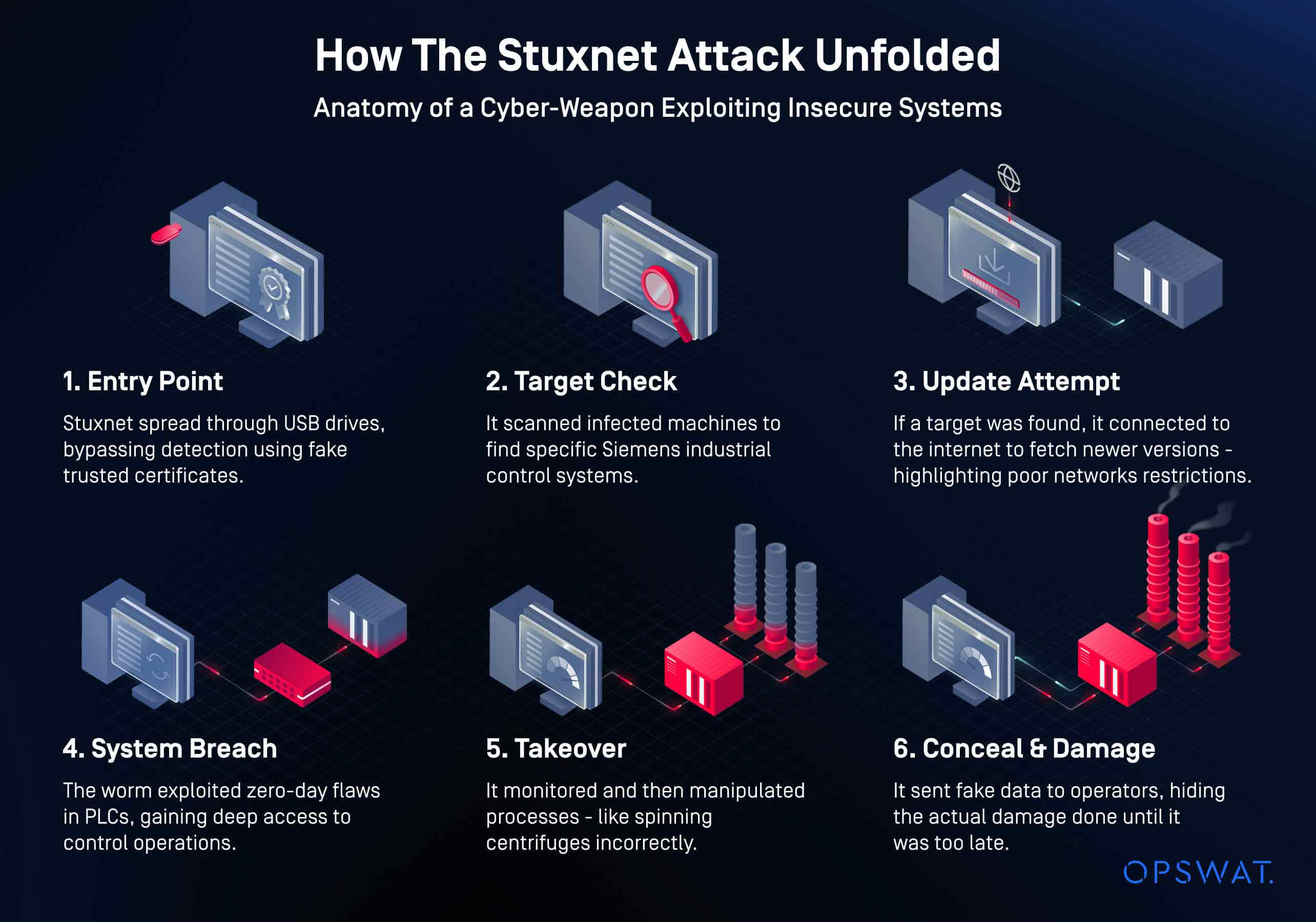

Stuxnetワームは最もよく知られ、引用されている例だが、それだけではない。近年では、複数の電力網運営会社、水道事業者、エネルギー会社から、ネイティブ・プロトコルの動作の悪用に起因する攻撃が報告されている。

フロリダ州の水処理施設に対する2021年の攻撃では、リモートアクセスが侵害されたが、不正なコマンドを発行する能力は、検証メカニズムのないプロトコルに依存していた。

伝統的な守備が機能しない理由

従来のファイアウォールは、レガシーな環境やプロトコルを保護するために今日でも導入されているが、それでも侵害される可能性はある。これらのプロトコルをより安全にすることができたとしても、現代の生活を可能にしているインフラは、数十億のセンサー、コントローラー、その他のエンドポイントで構成されており、完全な交換なしに更新することはできない。その結果、事業者は、境界のセキュリティを強化するために、サイバー防御の追加レイヤーに頼らなければならない。これらは重要ではあるが、安全でないプロトコルがもたらす根本的なリスクを軽減するものではない。

- プロトコルのロジックを書き換えることはありません:Modbusは認証されていないプレーンテキストのコマンドを送信します。

- それらは既知のシグネチャに依存している:DPIツールは、ヒューリスティック・エンジンやビヘイビア・エンジンがなければ、新しいプロトコルや低レベルのプロトコルの悪用を検知することはできない。

- 双方向のトラフィックが可能になる:これは、コマンドインジェクション、横方向への移動、さらなる攻撃のためのステージングへの扉を開くことになる。

最も重要なことは、彼らはプロトコルが監視によって保護されることを前提としているのであって、設計によって封じ込められることを前提としているのではないということだ。

プロトコルを意識した分離を目指して

必要なのは検査の強化ではない。封じ込めである。基本的なレベルでネットワークのセグメンテーションを実施することであり、理想的には物理レイヤーで、あるいは厳重に管理された論理的なコントロールである。

一方向ゲートウェイ(データ・ダイオード)やプロトコル・ブレーク・ソリューションのようなプロトコルを意識した分離メカニズムは、より安全なアプローチを提供します。これらにより、運用チームはコントロール・サーフェスを外部や信頼性の低いネットワークに公開することなく、必要なデータ・フロー(ヒストリアン・アップデート、センサー・ログ、イベント・アラート)を維持することができます。

これにより、国、地域、および業界固有の規制要件への適合が保証され、運用上の弾力性も確保されます。安全でないプロトコルを書き換えたり、置き換えたりすることができない場合は、その業務用に構築されたシステムによってセグメント化し、フィルタリングし、隔離する必要があります。

実用的な選択肢MetaDefender NetWall

安全でないプロトコルが避けられない環境のために、 MetaDefender NetWallは強固な隔離と転送ソリューションを提供します:

光ダイオード:物理的に強制された一方通行のデータフローを可能にします。

Unidirectional Security Gateway:OTからITへ、プロトコルのブレークを越えて、制御、検証された一方向のデータエクスポートを可能にします。

Bilateral Security GatewayMS SQLのようなデータ・レスポンスを必要とするアプリケーションの安全な通信をサポートし、安全なリモート・コントロールやベンダー・アクセスを可能にします。

MetaDefender NetWall 光(データ)ダイオードとセキュリティゲートウェイが、高セキュリティ環境のセキュリティを確保する上で、いかに重要な優位性をもたらすかをご覧ください。