API キー、パスワード、暗号化キー、およびその他の機密データは、ソフトウェア開発では「シークレット」と総称され、ソフトウェア開発ライフサイクルを通じて、さまざまなテクノロジーを保護している。残念なことに、それらは攻撃者の手に渡り続けている。

ノースカロライナ州立大学の研究者たちは、秘密をマイニングするための2つの異なるアプローチを実証し、1つの技術では、ほぼリアルタイムで、新たにコミットされた秘密を含むファイルの99%を発見した。発見までの時間の中央値は20秒であった。誤って公開リポジトリにシークレットをプッシュしてしまったことに気づいたとしても、新しいシークレットを設定する時間は平均20秒しかないかもしれない。

秘密の漏えいは、サイバー犯罪者がデータにアクセスし、操作することを可能にする。このことを念頭に置いて、OPSWAT は、コードが公開リポジトリにプッシュされたり、リリースにコンパイルされたりする前に、コード内の秘密を検出するための開発者フレンドリーなソリューションの作成に着手しました。さらに、強化されたテクノロジーは、隠された秘密や機密情報をよりよく検出します。

どのような種類の秘密が漏れるのか、その結果、そしてそれを阻止する方法を見てみよう。

埋め込まれた秘密がもたらす静かなリスク

ハードコードされた秘密には、ユーザ名、パスワード、SSH 鍵、アクセストークン、その他の機密データなど、ソフトウェアに 組み込まれた機密情報が含まれます。開発者がアプリケーションのソースコードや設定に秘密を残しておくと、悪意ある行為者の格好の攻撃対象になる可能性が高いです。悪意のある行為者は、公開されたコードリポジトリを常にスキャンし、秘密を特定するパターンを探します。

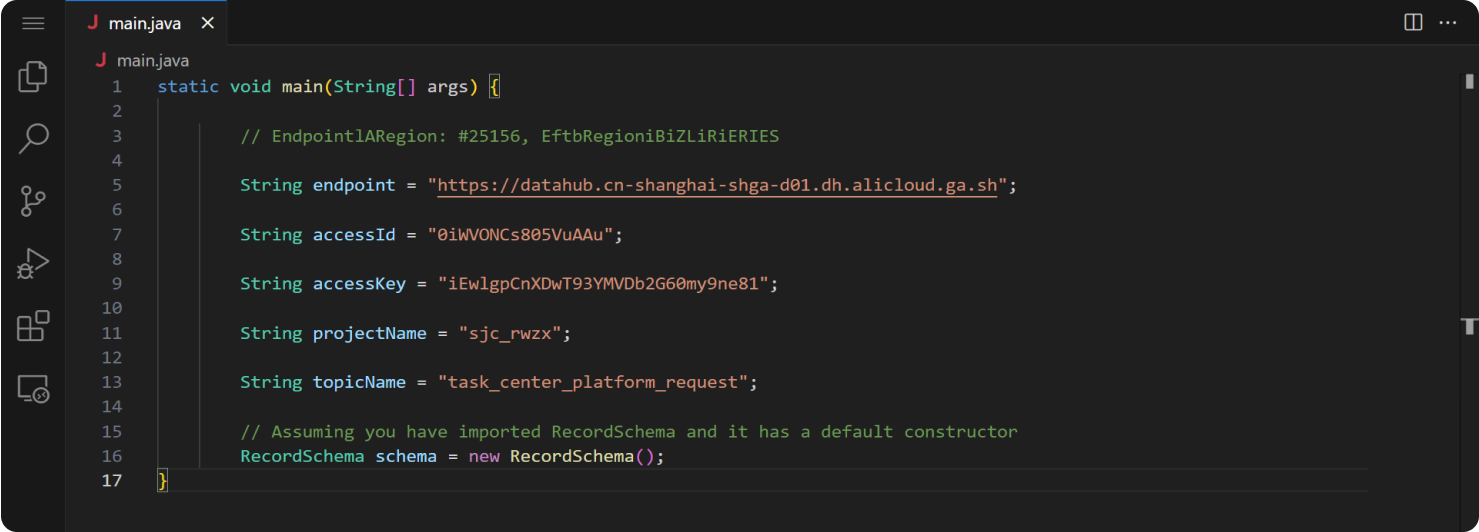

これを分かりやすく説明するために、次のJavaコードを考えてみよう:

開発者は、ローカルのテストにこれと似たコードを使い、コードをリポジトリにプッシュするときに削除するのを忘れるかもしれません。コンパイル後、実行可能ファイルは "admin "または "secretpass "の認証情報をコード内に含むことになります。デスクトップ・アプリケーションであろうと、サーバ・コンポーネントであろうと、その他のソフトウェア・プラットフォームであろうと、どのような環境であろうと関係なく、これらの埋め込まれた文字列は露出してしまう。露出したキーが、多くのサイバー犯罪者にとって、そうでなければ要塞化されたシステムに侵入するための最初の一歩であることは間違いない。

最近の機密漏洩とその影響

2021年、サイバー敵対者はCodeCovがDockerイメージを作成する方法の欠陥を利用し、アップロードツールに手を加えて認証情報を中継し、多くの企業の開発プロトコルを危険にさらす可能性があった。別の事件では、ハッカーがゲームストリーミングプラットフォーム「Twitch」のソースコードを公開し、6,000以上のGitリポジトリと約300万件のドキュメントを暴露した。

この情報漏洩により、6,600件以上の開発機密が流出し、その後の不正侵入の可能性に道を開いた。サムスン電子、トヨタ自動車、マイクロソフトなどの著名企業でも、セキュリティ侵害後に不注意から機密が漏洩する事件が報告されている。

秘密が暴露される問題は広範囲に及んでいる。以下は、近年発生したその他の重大な漏洩事件である:

2022年7月3日、バイナンスのCEOであるChangpeng Zhao氏は、重大なデータ漏洩についてツイートした。同氏によると、犯罪者はダークウェブで10億件の記録を販売していたという。その中には名前、住所、警察や医療記録まで含まれていた。流出の発端は、誰かが中国のブログサイトにアクセスの詳細が書かれたソースコードをコピーし、それをみんなに見せたことだった。

2022年8月2日、3,207のmobile アプリがTwitterのAPI キーを流出していることが判明した。これは、これらのアプリ内のツイッターユーザー間のプライベートメッセージにアクセスされる可能性があることを意味する。

2022年9月1日、シマンテックは1,859のアプリ(iPhoneとAndroidの両方)がAWSトークンを持っていたと報告した。これらのトークンの77%はプライベートなAWSサービスにアクセスでき、47%は大量の保存ファイルへのアクセスを許可していた。

ターゲットは、攻撃者が4000万人分の顧客カード情報を盗んだ問題に直面した。この後、売り上げは4%減少した。ニューヨーク・タイムズ紙は、この問題でターゲットは2億200万ドルの損害を被ったと報じている。

これだけのことが起こったのだから、"なぜこれらの企業はもっと早くこれらのリークを発見しなかったのか?"と問わねばならない。入念なコードレビューや定期的なチェックがあれば、これらの問題が大問題になる前に発見できたはずだ。

OPSWAT 「プロアクティブ・データ・ロス防止(DLP)」がデータ漏えいの防止に役立つ方法

Proactive DLP 、秘密検出機能が統合されています。この機能は、ソースコード内のAPI キーやパスワードなどのシークレットを検出すると、即座に通知します。具体的には、Amazon Web Services、Microsoft Azure、GoogleCloud Platformに関連する秘密を検出できます。

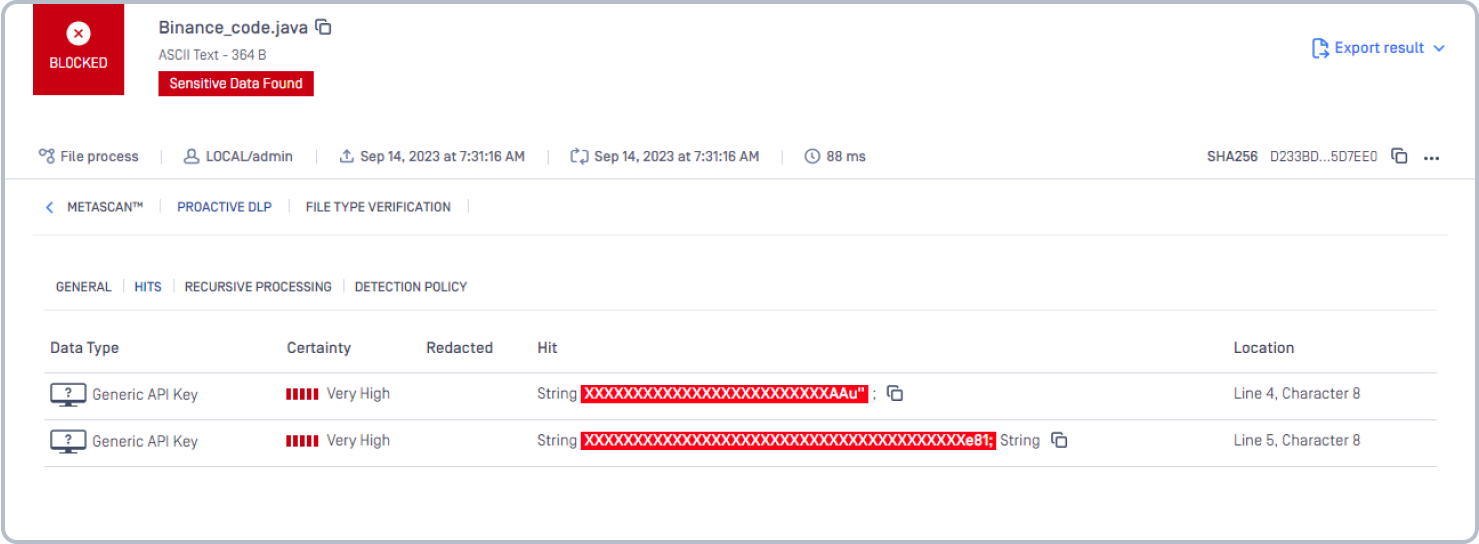

Binanceのデータ流出を例にとってみよう。報道によると、誰かが以下の情報をブログに投稿した。Proactive DLP 、コードをスキャンし、一般的なアクセスディを特定し、コードを公開リポジトリにプッシュする前に開発者に通知することができる。

Proactive DLP 重大な問題に発展する前に、潜在的なミスを発見する。

についてOPSWAT Proactive DLP

OPSWAT Proactive DLP は、機密データを検出、ブロック、または再編集することで、潜在的なデータ漏洩やコンプライアンス違反を防ぐことができます。ハードコードされた秘密以外にも、Proactive DLP は、重要な問題になる前に機密情報をキャッチします。

OPSWAT Proactive DLP 、機密データや規制対象データが組織のシステムから出たり入ったりするのを防ぐ方法について詳しくご覧ください。

より詳細な情報や支援については、重要インフラのサイバーセキュリティの専門家にお問い合わせ ください。