OPSWAT Proactive DLP (Data Loss Prevention)の機能とポリシー設定を継続的に改善し、お客様のデータ保護要件の多様なニーズにお応えしています。

私たちは、秘密漏洩から組織を自動的に保護する強力な新機能を実装したことを発表できることを嬉しく思います。

MetaDefender Core Proactive DLP エンジン(バージョン2.13.0)に組み込みのシークレット検出機能が追加されました。API キーであれパスワードであれ、ソースコードに誤って残ってしまったシークレットが見つかった場合に警告を発します。内蔵のシークレット検出機能は、Amazon Web Services、Microsoft Azure、GoogleCloud Platformのシークレットを識別します。

この機能は、最近発表されたAdvanced Detection Policyを補完するもので、AWS Key IDやMicrosoft Azureのアクセスキーなどの秘密を含むファイルが攻撃者から見えないようにする複雑なルールを作成することができる。

MetaDefender Jenkinsプラグインを使用して、Proactive DLP に組み込まれた新しい秘密検出エンジンを使用することで、ソースコード内の秘密の漏洩を防ぐ方法を以下に示します。

秘密の検出には2つの方法がある。

1.MetaDefender Core を設定し、DLPを利用して秘密を検出する。

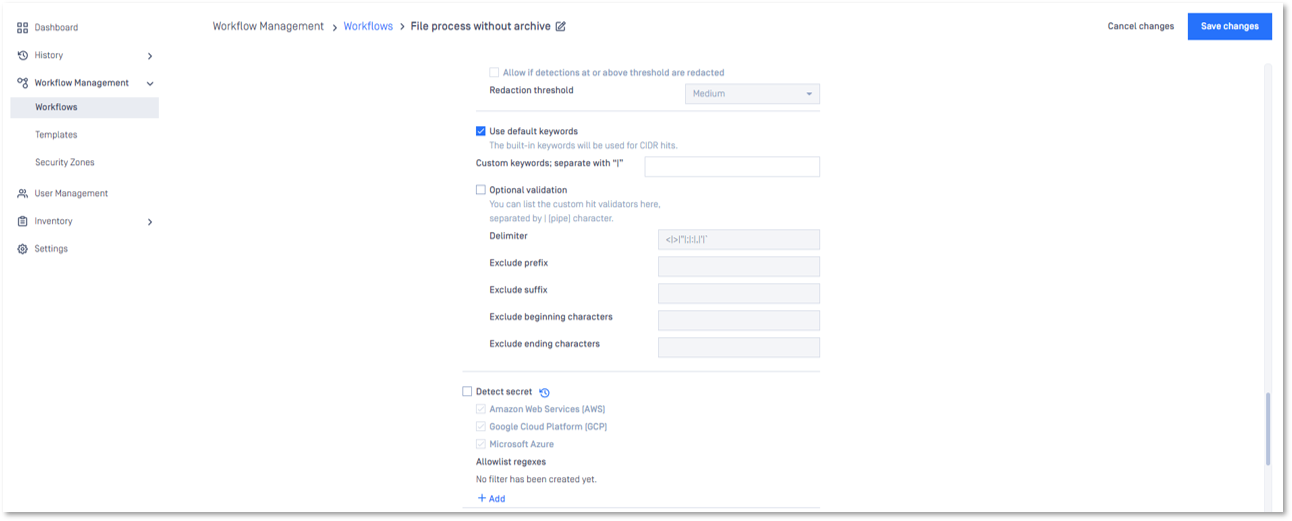

MetaDefender Core UIから、ワークフロー管理 -> ワークフロー -> "ワークフロー名" ->Proactive DLP -> 秘密の検出と進み、秘密の検出機能を有効にすることができる。

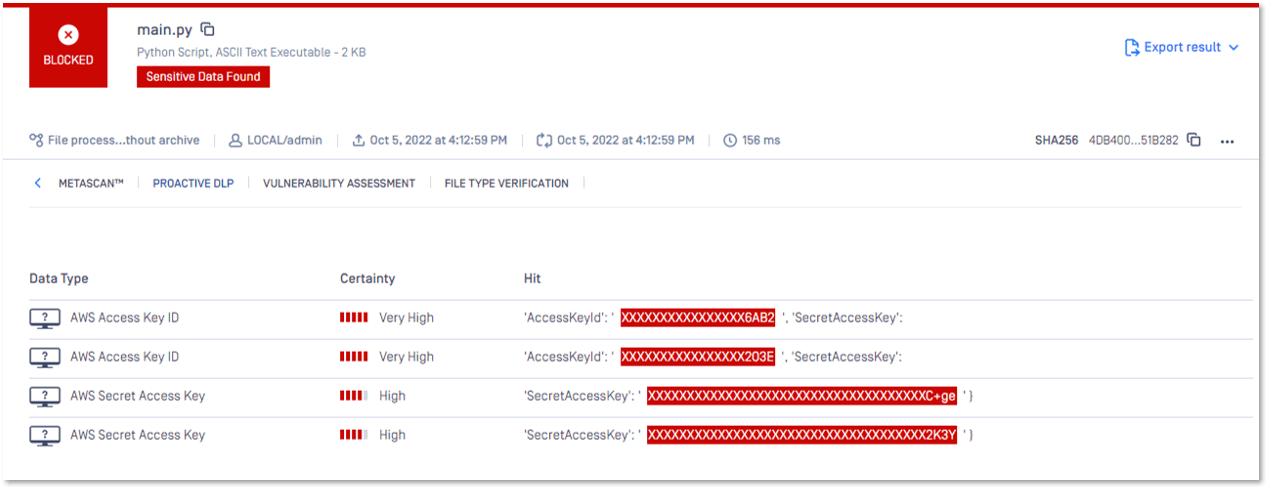

ここでは、デモ・ファイルに4つのハードコードされた秘密があるシナリオを示す。デモファイルのアップロードとスキャンには、MetaDefender Core UIを使用しました。

Proactive DLP ソースコード内の秘密を特定し、そのファイルをブロックして秘密の漏洩を防ぐことに成功した。

2.TeamCityまたはJenkinsプラグインを使用してリポジトリをスキャンする。

MetaDefender TeamCityと Jenkinsの プラグインは、秘密漏洩を含むさまざまな脅威からソースコードと成果物を保護し、CI/CDパイプラインを保護します。機密情報の漏えいを防ぐ組み込みの自動化されたフェイルセーフにより、潜在的な問題が発生したときに通知されます。

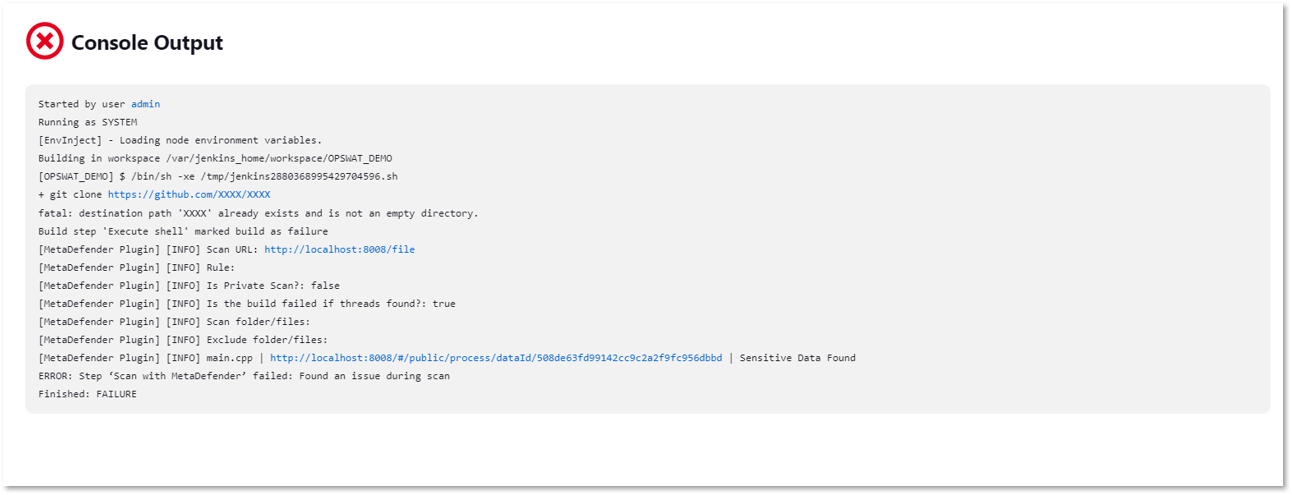

MetaDefender Jenkinsプラグインが秘密検出エンジンを使って、ビルドに秘密が存在しないかスキャンする方法を見ていく。

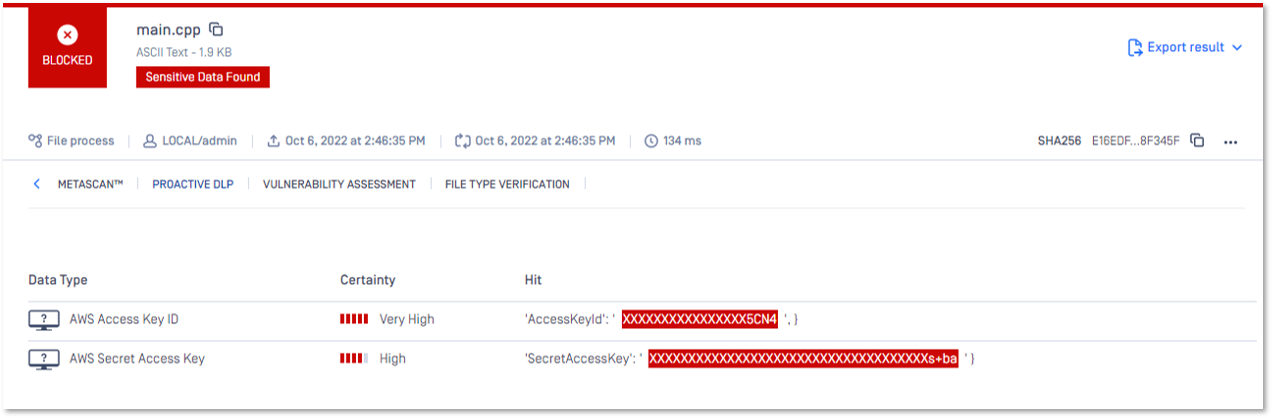

秘密検出の有効性を実証するために、開発者はテスト・ファイルに秘密を残した。Jenkinsを使ったビルド・プロセスは、サンプル・ファイル内の秘密を検出した時点で失敗した。エラーメッセージには、"機密データが見つかりました。"と書かれていた。

Proactive DLP は、ソースコードに含まれる秘密を特定することに成功し、漏洩が起こる前に開発者に通知することで、これらの秘密の漏洩を確実に防ぐことができた。

OPSWAT Proactive DLP 、機密データや規制対象データが組織のシステムから出たり入ったりするのを防ぐ方法について詳しくご覧ください。

詳細と支援については、当社の重要インフラのサイバーセキュリティ専門家にお問い合わせください。