8月23日、OPSWAT 、ホーチミン市で開催されたVNISA(ベトナム情報セキュリティ協会)主催のVISD(ベトナム情報セキュリティデー)2024会議に参加した。このイベントには、医療、銀行、金融、エネルギー、運輸、原子力、防衛、その他の重要インフラ産業などの業界専門家を含む1,000人以上の参加者が集まりました。

重要インフラの安全確保最近のFrostyGoopマルウェア攻撃からの教訓

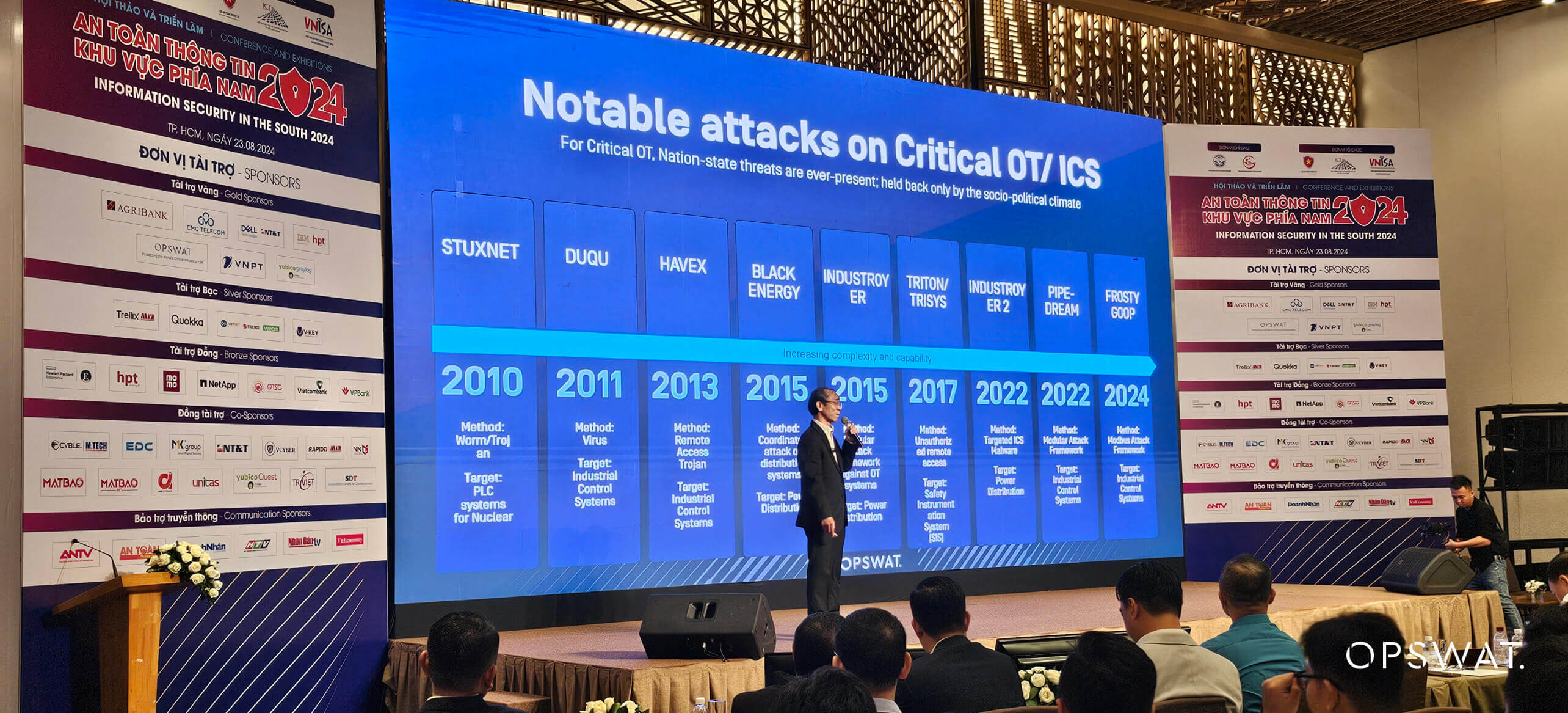

基調講演では、OPSWAT Vietnamの研究開発担当副社長兼ゼネラル・ディレクターであるクオン・ラ氏が、ウクライナで最近発生したOT(Operational Technology)侵害であるFrostyGoop攻撃を事例として取り上げた。クオン氏はこの攻撃を分析し、この攻撃と同様のOTネットワーク攻撃に対抗するためのソリューションを紹介した。

2024年4月に発生したFrostyGoopサイバー攻撃は、産業サイバーセキュリティの分野で重要な出来事だった。このマルウェアはウクライナ西部のエネルギー施設を標的とし、氷点下の気温の中、600世帯が2日間暖房を失った。ICSIndustrial 制御システム)やOT環境に侵入するように設計されたこのマルウェアは、重要なインフラに深刻な脅威をもたらした。

FrostyGoopは、ICSで広く使用されているModbusプロトコルを悪用し、制御システムに悪意のあるModbusコマンドを送り込み、システム障害を引き起こします。ハッカーは悪意のあるModbusコマンドを制御システムに送信し、誤動作やシステム障害を引き起こす。この事件はサイバーセキュリティ・コミュニティに警鐘を鳴らし、ICS環境、特に適切なセグメンテーションや監視が欠けている環境における脆弱性を浮き彫りにした。

以下は、FrostyGoopサイバー攻撃で攻撃者が実行した手順である:

- 外部に面した MikroTik ルータの脆弱性を悪用する。

- TORアドレス経由でトンネルアクセスできるウェブシェルを導入する。

- セキュリティ アカウント マネージャ(SAM)レジストリ ハイブを取得します。

- JSON設定を使用したGolangバイナリであるFrostyGoop Malwareをデプロイしてテストする。

- モスクワを拠点とするIPアドレスへの接続を確立する。

- FrostyGoopに悪意のあるModbusコマンドを送信する。

- 暖房システムのコントローラに直接コマンドを送信し、誤った測定値を報告する。

- エネルギー施設は、誤った測定に基づいて暖房と給湯を一時的に停止する。

Cuong氏と彼のチーム(OPSWAT )は、インターネット上で検出可能なベトナムの1,137台のModbusアクティブデバイスを特定し、そのうちかなりの数がホーチミン市(197台)とハノイ(145台)に集中していた。OTシステムは通常インターネットから隔離されている(エアギャップ)ため、これらのデバイスはシールドされており、オンラインでは検出されない。

これらのネットワークは、国家の安全保障や地域社会に影響を与える重要なインフラを支えていることが多いため、潜在的な被害は甚大です。この発見は、ベトナムの多くのOTシステムが不適切に管理・保護されており、攻撃者に悪用される可能性のあるセキュリティの脆弱性を生み出していることを示唆している。

このケーススタディを通じて、クオン氏は、IT/OTネットワーク・セキュリティの強化と、同様の脅威を検知・軽減するための継続的なモニタリングの緊急の必要性を強調した。FrostyGoopの事件は、組織がサイバーセキュリティへの投資、特に重要なインフラを守るための投資を優先しなければならない理由を思い起こさせる重要な事例となった。

ベストプラクティスとして、Cuong氏は、5つのサイバーセキュリティ管理戦術を概説し、これらを併用することで、効果的な産業用制御システム(ICS)またはOTセキュリティ・プログラムを構築するとしている(1):

ICSインシデントレスポンス

攻撃時のシステムの完全性と復旧能力に焦点を当てた、運用情報に基づくインシデント対応計画を策定する。ICS 環境に合わせたリスクシナリオとユースケースを強化するように設計された演習を実施する。

防御可能なアーキテクチャ

可視化、ログ収集、資産識別、セグメンテーション、産業用DMZ、プロセス通信の強制をサポートするアーキテクチャを実装する。

ICSネットワーク可視性モニタリング

プロトコルを認識するツールとシステム相互作用分析機能によりICS環境を継続的に監視し、潜在的なリスクをオペレーションに知らせる。

Secure リモートアクセス

すべてのリモートアクセスポイントと許可されたアクセス先環境を特定し、インベントリを作成する。可能であればオンデマンドアクセスと多要素認証を利用し、安全なセグメント内のアクセスを制御・監視するためにジャンプホストを採用する。

リスクベースVulnerability Management

脆弱性のパッチ適用、影響の軽減、悪用の可能性の監視など、リスクベースの脆弱性管理の決定を支援するサイバー制御およびデバイスの動作状況を評価する。

クオン氏はまた、重要なOTネットワークを保護するためのOPSWAT包括的なソリューションを紹介した。 MetaDefender OT Security, MetaDefender Industrial Firewall, MetaDefender Netwall, My OPSWATなど。これらのソリューションは、あらゆるレベルのネットワークを保護し、FrostyGoopのようなOTネットワークの脅威と闘う組織を支援します。

OPSWAT IT/OT サイバーセキュリティ・ソリューションのエンド・ツー・エンド・スイートを展示。

OPSWAT また、同イベントの展示会では、IT から OT に至るサイバーセキュリティ・ソリューションを紹介し、原子力発電所やその他の重要なIT/OT システムを標的としたサイバー攻撃のシミュレーションを実演した。サイバーセキュリティの専門家は、これらの攻撃からの防御を成功させるためのOPSWATのソリューションを紹介した。

さらに、OPSWAT 、専門家、エンジニア、サイバーセキュリティを学ぶ学生を常に歓迎し、ベトナムの2つのオフィスにあるCIPラボ(Critical Infrastructure Protection Lab)で当社のセキュリティ技術を体験し、学んでもらう:

- OPSWAT ホーチミンオフィスホーチミン市3区5区グエンティミンカイ436-438サイゴンギアイフォンビル17階。

- OPSWAT ハノイ事務所Lancaster Luminaire Building 9階、1152-1154 Lang Street, Lang Thuong Ward, Dong Da District, Hanoi.

CIPラボ体験のお申し込み、またはVISD2024でのクオン・ラ氏のプレゼンテーションについての詳細、ご質問は、重要インフラのサイバーセキュリティ専門家までお問い合わせください。

(1) 参考文献The Five ICS Cybersecurity Critical Controls Whitepaper - ©2022 SANS Institutehttps://sansorg.egnyte.com/dl/R0r9qGEhEe