ガス圧縮ステーションでの定期的なリモートメンテナンスセッションを思い浮かべてください。コントラクターがVPN経由でログインし、コンプレッサー制御盤のファームウェアを更新し、PIDループパラメーターを再設定する。ステーションのスムーズな稼動を保証する、ごく一般的な作業だ。 彼は、少なくとも過去に何度もこの作業を行っている。

しかし、今回は何かが違う。

請負業者は気づいていないが、彼のラップトップはマルウェアに感染している。いったん接続されると、フラットなネットワーク・アーキテクチャとプロトコル・レベルの保護の欠如により、攻撃者はOT環境全体を迂回する道を開くことになる。数分以内に、彼らは安全アラームを無効にし、ガスの流れを制御するコアPLCにアクセスする。 脅威が連鎖するにつれ、ステーションは36時間のオフラインを余儀なくされ、操業が一時停止し、緊急システムと対応チームが作動し、莫大な経済的損失が発生する。

これは仮定の状況だが、重要なOTシステムやサイバーフィジカル・システムへのリモート・アクセスを従来のVPNに頼ることの非常に現実的なリスクを反映している。

VPNはOTではなくITのために作られた

VPNはIT環境のために設計されたもので、信頼できるユーザーがインターネット経由で企業のリソースに接続できるようにするものです。VPNは、ユーザーと内部ネットワークの間に暗号化されたトンネルを作ることで機能する。これは安全なように聞こえますが、ユーザーが信頼できることを前提としており、いったんネットワーク内に入れば、そのアクセスは制限されないか、せいぜい制御される程度です。

この信頼モデルは、OTの文脈では深い欠陥がある。ITシステムとは異なり、OT環境は混乱に対して極めて敏感であり、セキュリティ機能が制限されたレガシー機器を含むことが多く、物理的プロセスを制御するために通常24時間365日稼働している。このようなネットワークに、特に請負業者やOEMベンダーのような第三者から、管理されていない幅広いアクセスを導入することは、深刻な脆弱性を生み出す可能性がある。

VPNがOTの障害になるとき

以下は、VPNがOT環境にとって不十分である理由のほんの一部である:

- 過剰特権アクセス

VPNは多くの場合、ネットワーク・レベルのアクセスを提供する。つまり、いったん接続されると、ユーザーはOTネットワーク内で横方向に移動することができる。これは最小特権の原則に反する。 - 持続的な接続

VPNトンネルは長期間にわたってオープンな状態を維持することができるため、攻撃対象が常に存在することになる。攻撃者がエンドポイントや認証情報を侵害した場合、検知されずにアクセスを維持することができます。 - セッション・コントロールの欠如

VPNはユーザーのアクションに対するきめ細かなコントロールを提供せず、ユーザーがトンネル内に入った後のモニタリング機能も欠如している。プロトコルのフィルタリングも、コマンドの検査も、セッションの記録も、アラートもない。悪意のある行為者や過失のある技術者が変更を加えても、被害が出るまで知る方法がないことが多い。OT環境内でのユーザーの活動を可視化することも、セッション記録や監査証跡をネイティブにサポートすることもない。 - 安全でないエンドポイント

VPNはネットワークの境界をリモート・デバイスまで拡張するが、そのデバイスは安全でない可能性がある。漏洩した契約者のノートパソコンが、重要なシステムへの侵入口となる。 - OTプロトコルとのネイティブな統合がない

従来のVPNは、OT特有のプロトコルを理解したり管理したりできない。そのため、プロトコルレベルのフィルタリングやコマンド制限を実施する機能が制限されている。さらに、VPNは、Modbus、DNP3、またはBACnetのような本質的に安全でない産業用プロトコルを保護または分離することはできません。これらのプロトコルには、暗号化や認証が組み込まれておらず、VPNトンネルを通して公開されると、簡単にハイジャックされてしまいます。 - 高い運用オーバーヘッド

VPNとジャンプサーバーは管理が複雑で、監査が難しく、特に複数の契約業者やサイトが関与している場合は、拡張に費用がかかることが多い。

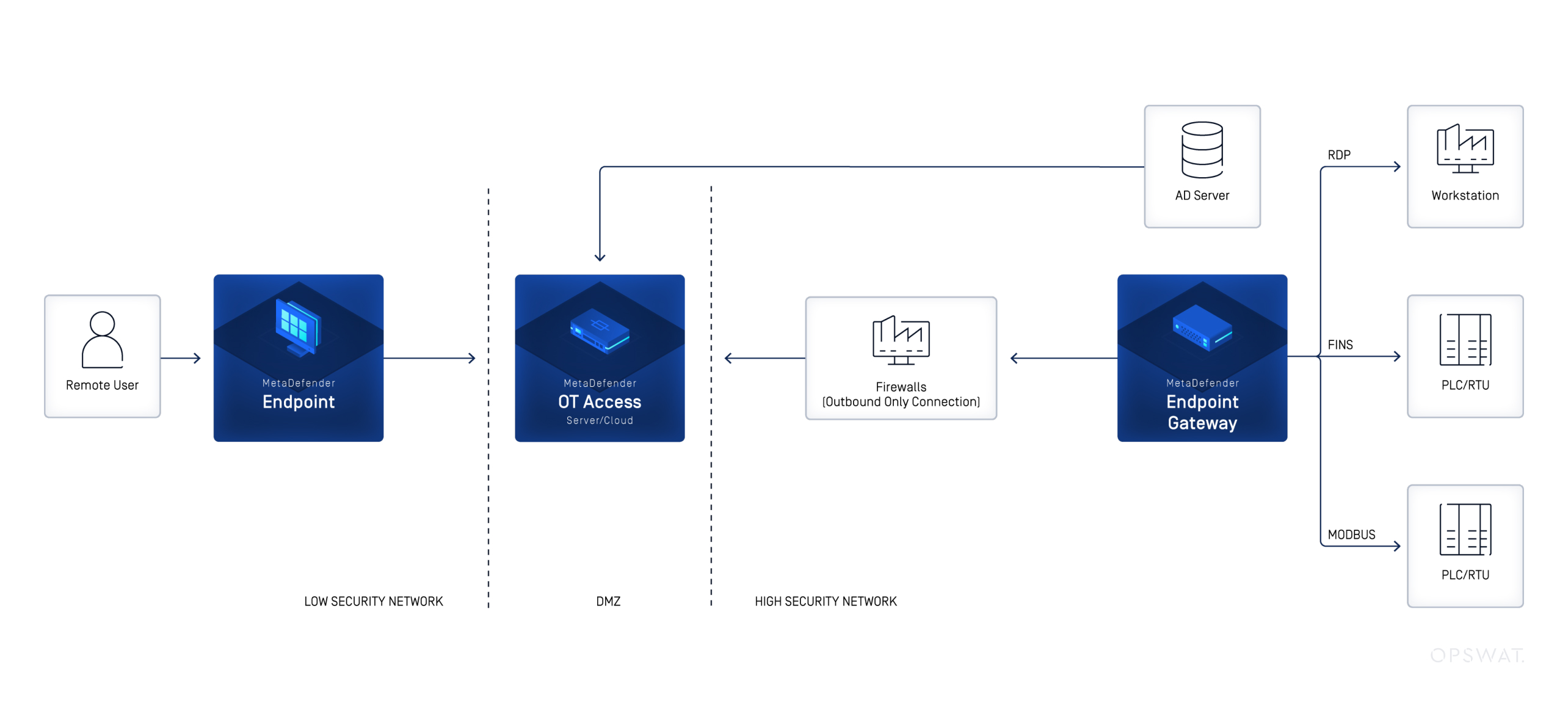

より安全でスマートな代替手段:MetaDefender OT Access

エンター MetaDefender OT Access-MetaDefender OT Accessは、産業環境に特化して構築された、セキュアでポリシー駆動型のリモートアクセスソリューションです。従来のVPNとは異なり、デフォルトではエンドポイントを信頼しません。その代わりに、厳格なアクセスルール、セッション制御、プロトコル検査を実施します。

MetaDefender OT Access 主な機能は以下の通りです:

粒度の細かいRBAC(役割ベースのアクセス制御)

許可されたユーザーのみが、特定のアセット、プロトコル、セッションにアクセスできます。オープントンネルや不要な権限はもう必要ありません。

インタラクティブ・セッションの承認

すべてのアクセス・セッションは、承認ワークフローによって許可することができ、アクセスを許可する前に人間の監視を保証する。

セッションの完全録画と監査

MetaDefender OT Access リモートセッションの完全な監査証跡を提供し、コンプライアンスやフォレンジック調査にとって重要です。

プロトコルレベルの制御

VPNとは異なり、MetaDefender OT Access OTプロトコルを理解し、ディープパケットインスペクション、コマンドフィルタリング、通信境界の強制を可能にします。

直接的なネットワークへの露出なし

エンドユーザーが直接OTネットワークに接続することはない。その代わり、セッションはセキュアなジャンプポイントを通じて仲介されるため、攻撃対象は大幅に減少する。

VPNはドアを開ける。MetaDefender OT Access それをガードし続けます。

Industrial 組織は、もはやOT環境におけるVPNがもたらすリスクを許容することはできません。攻撃対象は拡大し、敵は最も弱いリンク(多くの場合、リモート・アクセス)を悪用している。NERC CIP、IEC 62443、NIST 800-82などの規制フレームワークは、すでにリモート・アクセス経路に対するより厳格な管理を強調している。

MetaDefender OT Access 、ゼロトラストの原則と産業ネットワークの現実に沿った最新の代替手段を提供します。VPNをセキュアで観測可能なポリシー駆動型のリモートアクセスソリューションに置き換えることで、OT環境は運用効率を犠牲にすることなく回復力を維持することができます。