インターネット・ショートカット・ファイル(一般にURLファイルと呼ばれる)は、一見するとありふれたものに見えるかもしれない。しかし、長年にわたり、この単純なテキストベースのWindowsアーティファクトは、多段階のマルウェアキャンペーンの強力な道具へと進化してきました。その複雑性の低さと、オペレーティング・システム特有の動作や見過ごされてきたセキュリティ・ギャップのために、敵対勢力は、新たな危険な方法でこれらをひそかに武器化することができるようになったのです。

3回シリーズの第1回目となる本記事では、理論的かつ戦略的なインテリジェンスの観点から、脅威におけるURLファイルの復活について考察します。この記事では、URLファイルの構造、歴史的な悪用事例、そして現代の脅威者がファイルベースの攻撃チェーンにおいてURLファイルをますます利用するようになった理由について説明します。第2部と第3部では、静的解析と動的解析の観点から、OPSWATFileTACとMetaDefender Sandboxをそれぞれ取り上げます。

悪意への近道URLファイル

インターネット・ショートカット・ファイル(URLファイル)は、通常のファイル・タイプがいかにセキュリティ・リスクをもたらし、適切な脆弱性と結びついたときに犯罪行為を可能にするテクノロジーとなるかについて考える興味深い機会を与えてくれる。

OPSWAT、敵対者が悪意のある目的のために複雑で回避的なファイルタイプを悪用することを専門としており、サイバーセキュリティの脅威に対する回復力のある対策を提供するために最適化されたソリューションでお客様を支援しています。しかし、すべての兵器化されたファイルが、複雑さや巧妙さの高い基準を満たさなければリスクにならないわけではありません。ROPチェーンのガジェットのように、単純なファイルであっても、脅威シーケンスのコンポーネントとして価値を提供するものもあります。

OPSWAT 、サイバー犯罪グループだけでなく、戦略的に焦点を絞った国家脅威グループにも見られるように、世界的な利益を狙う敵対グループが、複雑なファイル・トラデクラフトを活用する頻度が増えていると指摘している。

この記事では、様々な脆弱性や暴露によって、敵がこの単純なファイルタイプに有用性を見出すようになったため、URLファイルと、脅威の領域で復活したURLファイルについて探っていく。

URLファイルとは?

URLファイルは、LNK(シェルリンク)ファイルのような他のショートカットファイルと同様の機能を提供するテキストベースのファイル形式ですが、Web URLのようなネットワークリソースを指すように設計されている点が異なります。Windowsにおけるこれらのファイルの主な使用例は、ユーザーのデスクトップ上にクリック可能なショートカットを保存し、それを開いてターゲットURLやWebアプリケーションに移動できるようにすることです。

URLファイルは、一般的にあまり文書化されていないファイル形式であり、Windows Shellのレガシー機能であり、Windowsで長い間サポートされてきたショートカットファイル形式である。URLファイルフォーマットは、少なくとも1998年までは非公式に文書化されていました。

インターネットショートカットファイルには.urlという拡張子が与えられ、"URLファイル "というニックネームで呼ばれている。実際には、INI形式のシンプルなテキストベースのファイルで、メタデータと特別なデータ値のエンコーディングによって拡張できるシンプルな構造を持っています。オペレーティングシステムには、URLファイルの作成と読み込みに関連するAPIが用意されています。

最も基本的なファイルは、1つのヘッダーと必要なURLプロパティで構成される:

[インターネットショートカット]

OPSWAT

例で見たように、URLファイルは非常に簡潔で、必要なセクションとオプションは[InternetShortcut]とURLだけです。この基本的な書式を念頭に置いて、URLファイルを取り巻く脅威の空間が長年にわたってどのように拡大してきたかを探り始めることができます。

Threat IntelligenceURLファイルが重要な理由

URLファイルは初期のWindows環境では便利な機能として導入されたが、現在では敵対的なツールキットの中でユニークな位置を占めている。多くの攻撃者にとって、URLファイルは以下のような役割を果たしている:

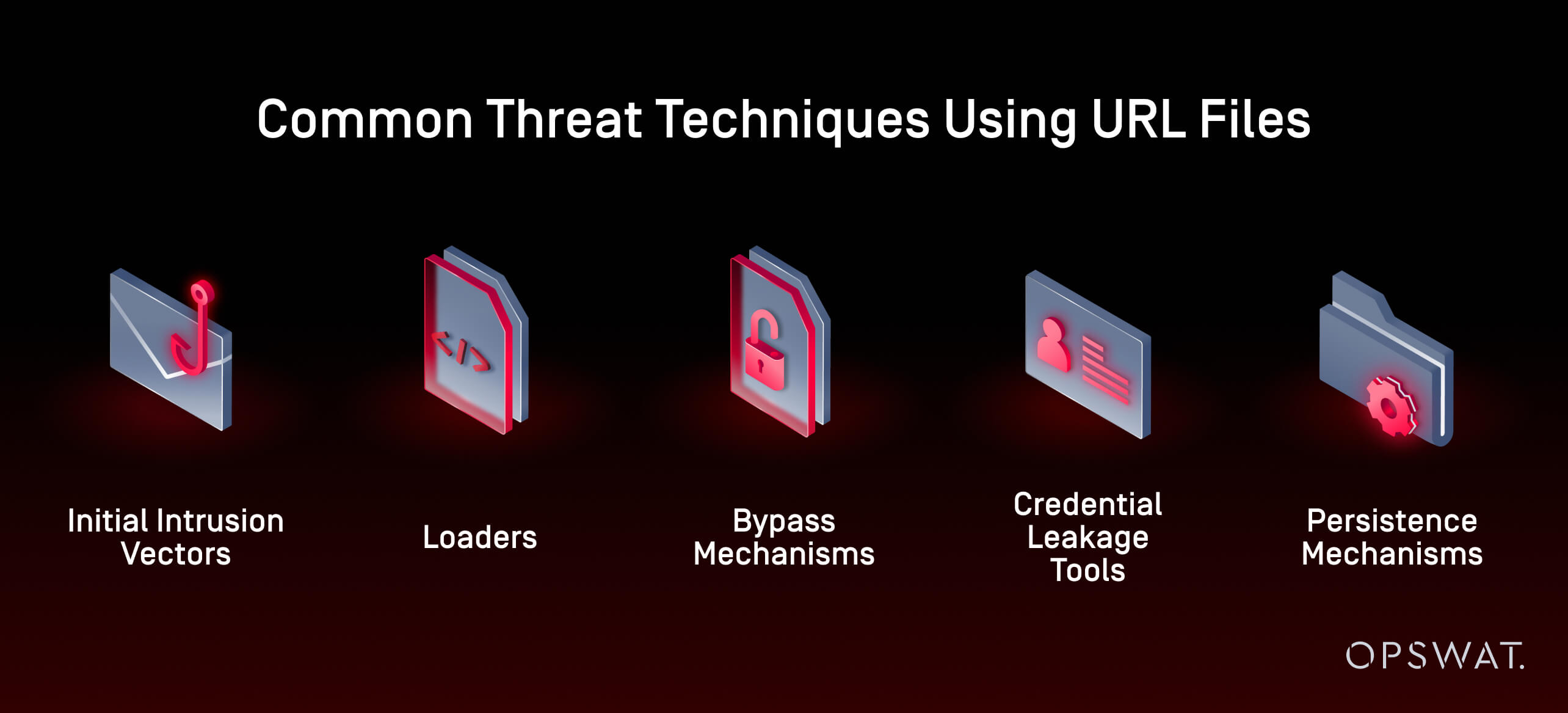

- フィッシングやドライブ・バイ・キャンペーンにおける初期侵入ベクトル

- .hta、.js、.cplファイルなどのセカンドステージペイロード用ローダー

- SmartScreen、MOTW、その他の防御のバイパスメカニズム

- SMB ビーコンまたはアイコン取得によるクレデンシャル漏洩ツール

- 自動開始フォルダ配置による永続化メカニズム

要するに、これらのファイルはもはや無害な便利品ではなく、進化する攻撃対象なのだ。

脅威情勢の戦略的進化

URLファイルへの新たな注目は、敵対者の行動におけるより広範な傾向を浮き彫りにしている:

- 見過ごされているファイルタイプの悪用:攻撃者は日常的に、企業環境に溶け込むようなファイル形式にシフトしている。

- 単純化による複雑化:多くの脅威者は、まったく新しいマルウェアを構築するのではなく、複数のファイル形式やOSの機能を連鎖させて目的を達成します。

- 国家による採用: OPSWAT インテリジェンス・アナリストが記録しているように、深い技術的リソースを持つAPT(高度持続的脅威)グループでさえ、URLファイルのような単純なファイルタイプを使用して高度な攻撃を開始しています。

これは、現代のサイバー脅威インテリジェンスの現実を反映している。攻撃の構成要素を理解することは、ペイロードやインフラを追跡することと同じくらい重要である。

先を見据えてURLファイルがより深く精査されるべき理由

この入門記事では、脅威を可能にするアーティファクトの一種としてURLファイルを理解するための基礎を築きました。URLファイルが攻撃チェーンの主役になることはほとんどありませんが、サイバー犯罪や国家によるキャンペーンで使用されることが増えているため、URLファイルの調査は不可欠です。

後編では、構造、メタデータの乱用、回避テクニックなど、悪意のあるURLファイルの静的な特徴を分解し、OPSWATFileTACプラットフォームがDFI(Deep File Inspection)を通じてどのように脅威を暴露するかを紹介します。

第3部では、これらのファイルが実行時にどのように振る舞うか、そしてOPSWAT MetaDefender Sandboxどのように実行パス、永続化の試み、悪意のあるURLショートカットに結びついた外部通信を動的に検出するかを検証します。

今後も、脅威の手口がどのようなファイル形式を悪用するのか、そしてOPSWAT どのように企業の先手を打つ手助けをするのかを探っていきますので、ご期待ください。