PDFファイルは、複数のコラボレーションプラットフォームでドキュメントを共有するために広く使用されており、ビジネスレポートからエンドユーザーの生産性向上まで、あらゆるものに信頼できるフォーマットを提供しています。しかし、そのユビキタス性は、サイバー犯罪者にとって格好の標的にもなっています。悪意のあるPDFは、有害なコンテンツを埋め込んだり、危険な方法でPDFの機能を活用したりして、無防備なユーザーを悪用します。

拡大するPDFマルウェアの脅威

PDFファイルは、サイバー攻撃で最もよく悪用されるファイルタイプの1つであり、悪意のある行為者は、WikiLoader、Ursnif、DarkGateなどの危険なマルウェアを配布するためにPDFファイルを利用しています。最近の統計やレポートでは、PDFを媒介とするマルウェア攻撃が大幅に増加していることが示されており、PDFファイルに関連するセキュリティリスクを理解することが非常に重要となっています。

Palo Alto Networks のレポートによると、メールベースのマルウェアキャンペーンの 76% が、最初の感染経路として PDF の添付ファイルを利用しています。攻撃者は、PDFが広く使用されていることと、従来のウイルス対策ソフトウェアをバイパスする悪意のあるコードを埋め込むことができることから、PDFを好んで使用していました。

セキュリティ企業Proofpointによると、悪意のあるPDFを使用したフィッシング攻撃は2022年から2023年の間に13%増加した。これらの攻撃は、PDF内に有害なリンクやフォームを埋め込み、ログイン認証情報や機密性の高い金融情報を盗み出すことが多い。

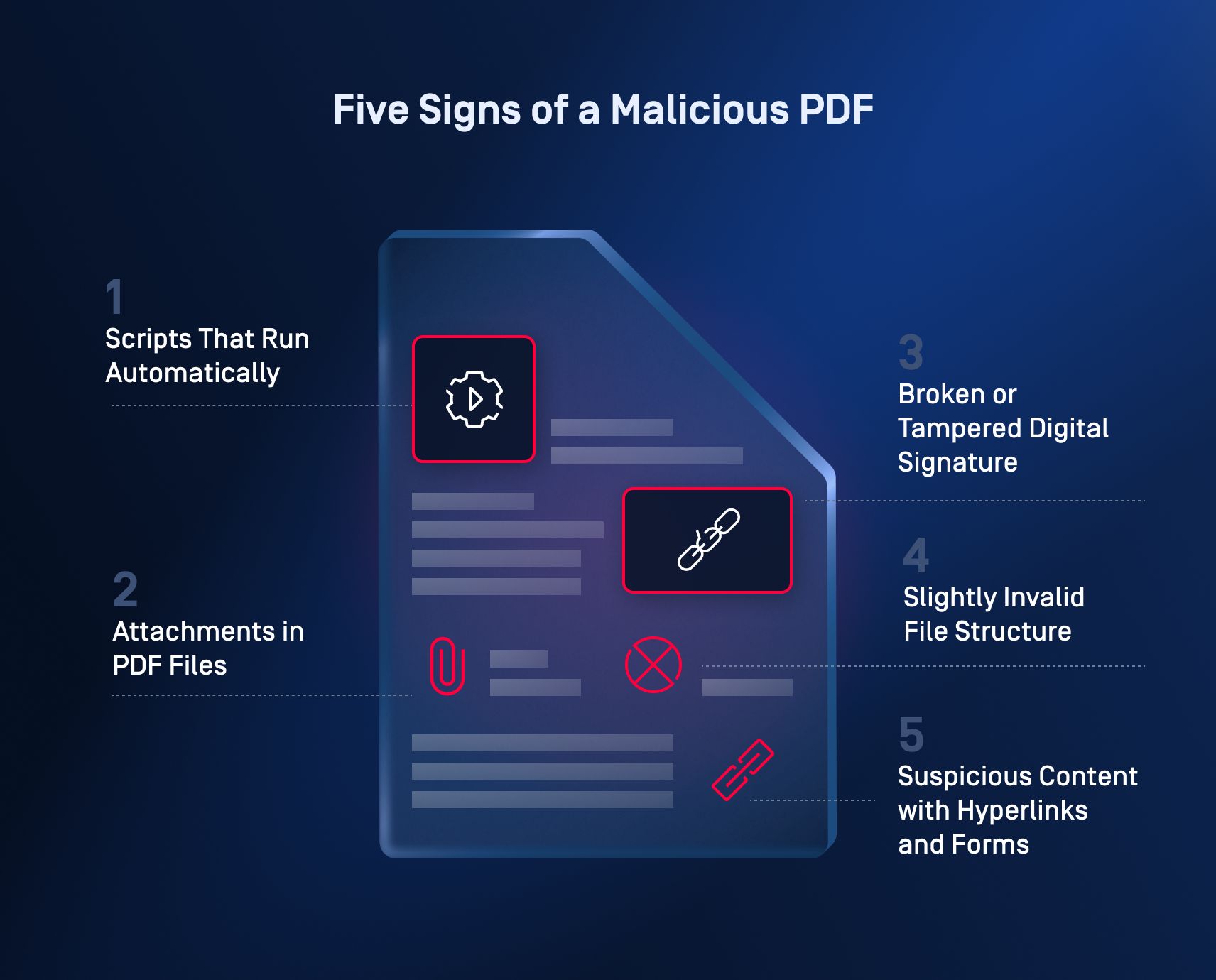

悪意の5つの兆候 PDF

1.自動的に実行されるスクリプト

PDFに埋め込まれたJavaScriptによって、攻撃者は、文書が開かれたときに実行される悪意のあるコードを注入することができます。

警告のサイン

- 予期せぬポップアップ

- システムの相互作用

- スクリプトの不正実行

2.PDFファイルの添付ファイル

PDFの添付ファイルは、正当なコンテンツとして偽装されている可能性があるが、開くとユーザーのデバイスに感染する可能性がある。

警告のサイン

- 予期せぬ添付ファイル

- 実行可能ファイル(.exe、.bat、または.scr)

- コンテキストなしでダウンロードを促すPDF

3.破損または改ざんされたデジタル署名

デジタル署名はもはや有効でないか、危殆化されており、署名されたコンテンツが変更されたか、改ざんされたことを示している。

警告のサイン

- 壊れたデジタル署名

- PDFリーダーからの改ざん警告

- 不一致または不明瞭な署名者情報

4.わずかに無効なファイル構造

XREFテーブルを操作して悪意のあるオブジェクトを参照し、有害なコンポーネントを隠蔽し、バッファオーバーフローを引き起こし、悪意のあるコードの実行を可能にする。

警告のサイン

- PDFツールによって検出された破損または無効なファイル構造

- PDF を操作する際の異常な動作(読み込みに時間がかかる、原因不明のクラッシュなど

- パーサーを混乱させるために作られた複数の予告編や偽のエントリー

5.ハイパーリンクやフォームを使った不審なコンテンツ

PDFには、悪意のあるウェブサイトに誘導するフィッシング・ハイパーリンクが含まれていたり、正規のテキストやボタンの背後に危険なリンクを隠したり、埋め込まれたフォームから機密性の高い個人情報を収集したりする。

警告のサイン

- 不審なURLや見慣れないURLを指すハイパーリンク

- 正当な目的なく機密情報を要求するフォーム

- PDF内のリンクやボタンをクリックした後、予期せぬ外部ウェブサイトへのリダイレクトが発生する。

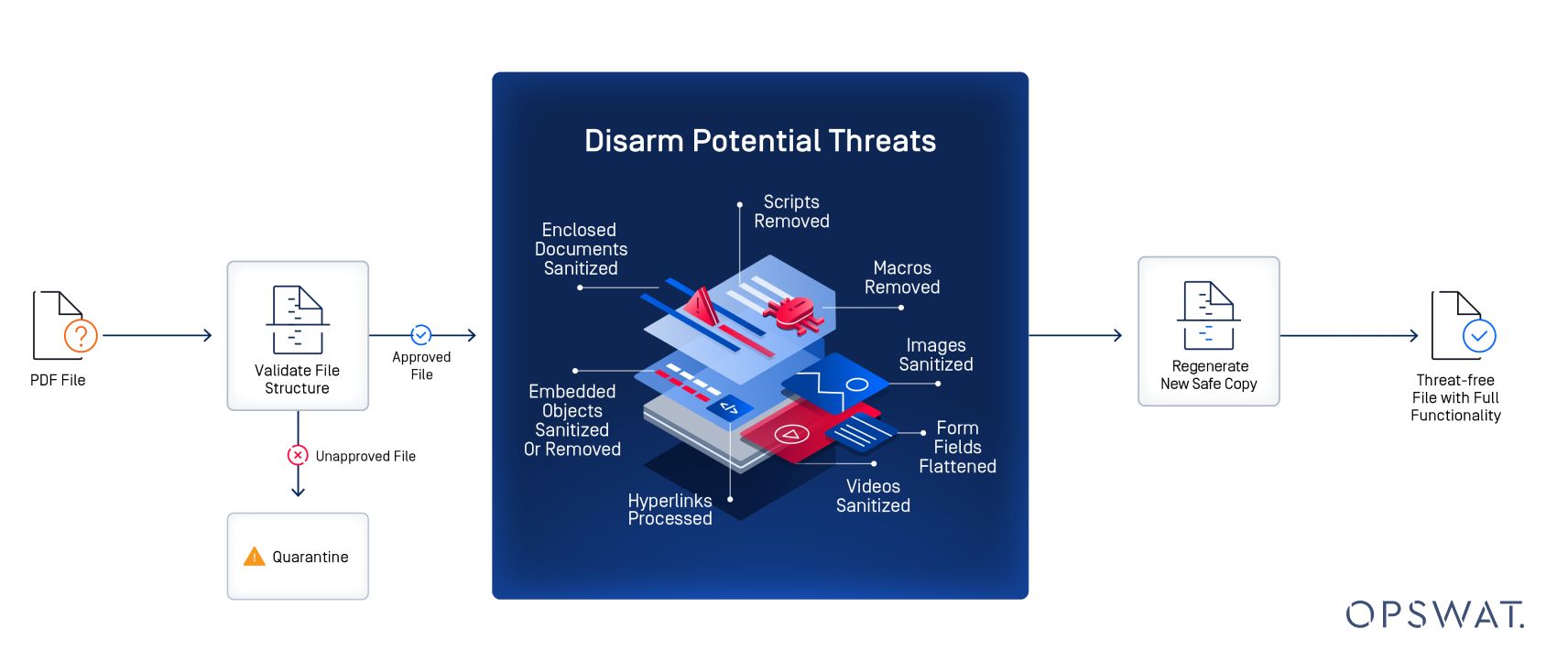

Deep CDR™でPDFが媒介するマルウェアを防ぐ

PDFが媒介するマルウェアを防ぐ最も効果的な方法の1つは、Deep CDR テクノロジーを使用することです。検出ベースのアンチウイルスソフトウェアとは異なり、Deep CDR は、ファイルから有害な可能性のある要素を取り除くことで、安全に使用できるコンテンツのみが配信されるようにする、プロアクティブなアプローチを採用しています。

1.ファイルタイプと整合性チェック

Deep CDR は、ファイルの種類と拡張子が実際のコンテンツと一致しているかどうかを確認することから始めます。これにより、悪意のあるファイルがPDFに偽装されることを防ぎます。

2.安全なプレースホルダーファイルの作成

安全な要素を保持するために、プレースホルダー・ファイルが生成されます。このファイルは、元のファイルと同じレイアウト、メタデータ、構造を保ち、危険なコンポーネントを除いたものです。

3.有害コンテンツの削除

JavaScript、マクロ、埋め込み実行可能ファイルなど、潜在的に危険な要素は削除されます。テキストや画像のような安全なコンテンツだけがプレースホルダファイルに転送され、表やフレームを含む文書の構造が保持されます。

4.完全性チェック

新しく再構築されたファイルは、整合性テストを受け、正しく動作し、有害なコードがないことが確認され、ユーザーが安全に操作できるようになります。

5.オリジナルファイルの隔離

まだ有害な要素を含んでいる可能性のある元のファイルは、さらなる分析または安全な廃棄のために隔離され、潜在的なリスクを防ぎます。

ゼロデイ攻撃を防ぐ

Deep CDR は、既知のマルウェア・シグネチャの検出に依存しないため、ゼロデイ脅威(従来のセキュリティ・ツールではまだ識別されていない新しいタイプのマルウェアや未知のマルウェア)に対して効果的です。

埋め込まれたハイパーリンクとフォームからの保護

Deep CDR また、PDF内のハイパーリンクや埋め込みフォームをスキャンしてサニタイズし、悪意のある可能性のあるリンクが無効化または置換されるようにします。これは、フィッシングの試みや有害なウェブサイトへの不正なリダイレクトの防止に役立ちます。

プロアクティブ・プロテクション

リアクティブな検知ベースの方法とは異なり、Deep CDR 、脅威がユーザーのシステムに到達する前に阻止する。

ドキュメントのユーザビリティを維持する

テキスト、画像、静的フォームのような重要なコンテンツは保持され、ユーザーはリスクなしにドキュメントを操作することができます。

PDFが媒介する脅威から組織を守る

最近の統計が示すように、PDFを媒介とするマルウェアの増加により、PDF文書内の悪意のある活動の兆候を認識することが重要になっています。JavaScriptの悪用から、改ざんされた署名や不審なハイパーリンクまで、これらのレッドフラッグを理解することで、サイバー攻撃の犠牲になることを避けることができます。常に最新のPDFリーダーを使用し、扱うコンテンツに警戒し、信頼できないソースからのファイルを開かないようにしましょう。

Deep CDR テクノロジーで組織のセキュリティ態勢を改善する準備はできていますか?