その転換点は、Scattered Spiderのような脅威グループが保険業界を積極的に標的にし始めたことでした。ソーシャル・エンジニアリングと高度なファイルベースの侵入を融合させることで知られるこれらのグループは、日常的なワークフローを悪用してシステムに侵入し、認証情報を盗み出しました。保険業界では、いくつかの有名な侵害事件が発生し、セキュアなファイル転送だけでは不十分だという警鐘が鳴らされました。同社は、被害が発生する前に、環境に入るすべてのファイルを検査し、サニタイズし、制御できるソリューションを必要としていました。

日常的なファイル転送に潜むリスク

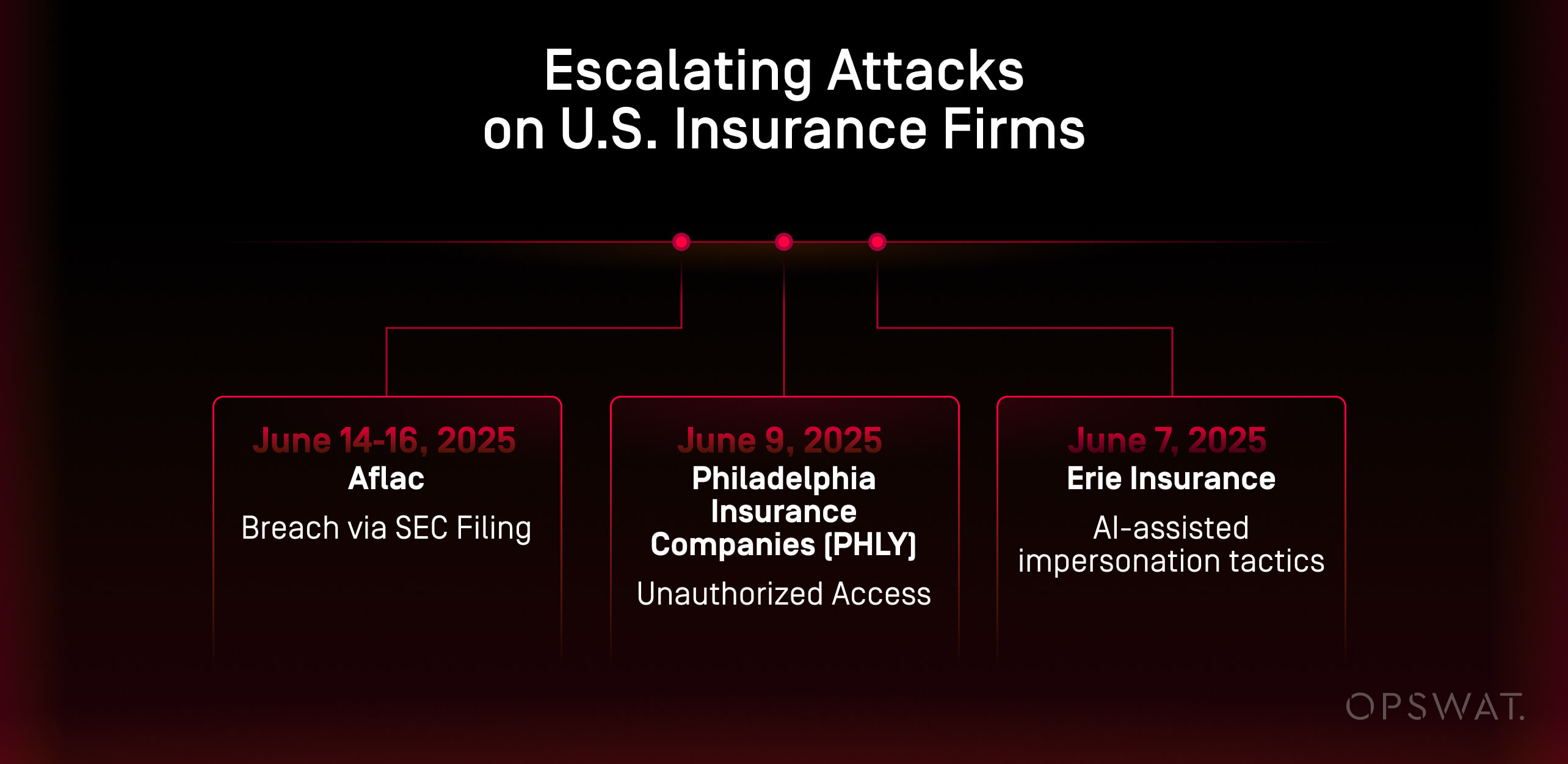

米国で複数のサイバー攻撃がScattered Spiderの特徴をすべて備えていることが確認され、保険業界は厳重な警戒が必要であるとの警告が促されている。2025年6月だけでも、アフラック、エリー保険、フィラデルフィア保険会社など複数の米国保険会社が、スキャッタード・スパイダーに関連する高度なソーシャル・エンジニアリングやファイルベースの手口と結びついた侵害を公表した、とCNNが報じている。これらのインシデントは、不正アクセス、ITの停止、社会保障番号、健康データ、保険金請求の流出の可能性をもたらしました。

2025年6月7日

インシデントエリー保険

- 攻撃の種類異常なネットワーク活動 → ビジネスの中断

- 影響ITシステムの停止と業務への影響

- 詳細Erie社は「異常なネットワーク活動」を報告し、保護措置を講じた。

- 帰属:散蜘蛛の戦術と一致

2025年6月9日

インシデントフィラデルフィア保険会社 (PHLY)

- 攻撃の種類不正アクセス → システム切断

- 影響継続的なサービス停止とカスタマーポータルのダウン

- 詳細PHLYは不正アクセスを発見し、拡散を防ぐためにシステムをオフラインにした。

- 帰属:テクニックはScattered Spiderのプレイブックに沿ったものである。

2025年6月14日~16日

インシデントアフラック

- 攻撃の種類ソーシャル・エンジニアリングによる侵害 → データ窃盗

- 影響SSN、健康情報、請求データの流出の可能性

- 詳細AIによるなりすましで侵入、数時間以内に収束

- 帰属:スキャッタード・スパイダー関与の強い指標

この保険会社の既存のファイル転送インフラは、今日の高度なファイルベースの脅威を防御するようには設計されていませんでした。ファイル転送フローにエンドツーエンドの暗号化が実装されていたにもかかわらず、システムにはファイルレベルでの深いプロアクティブな検査が欠けていたのです。この盲点により、同社はAIが生成したマルウェア、ポリモーフィック・ペイロード、兵器化された文書に対して脆弱な状態になっていました。

同社は毎日、病院、独立エージェント、法的パートナー、第三者管理者とファイルを交換していた。これらの転送プロセスの多くは、電子メールの添付ファイル、SFTPフォルダ、アドホックなクラウド共有ツールなど、管理されていないチャネルを通じて行われていました。このような断片的なワークフローでは、一貫したポリシーの適用、アクティビティの記録、悪意のあるコンテンツの送信元を追跡することが困難でした。

同時に、HIPAAやGLBAのような枠組みによる規制圧力の高まりにより、機密性の高い顧客情報に対する完全な監査可能性と強力なデータ保護対策が求められるようになった。しかし、一元化された監視や最小限の脅威検査がないため、日常的なファイル転送ワークフローは最終的に負債となった。さらに悪いことに、これらのチャネルは、表面上は安全に見える回避的なペイロードを作成するためにAIを使用する攻撃者にとって理想的な配信メカニズムを提供していました。

実際、攻撃の波は7月に入っても続いている。米国の大手保険会社であるアリアンツ生命は最近、サードパーティのクラウドベースのCRMシステムに侵入した脅威者が、北米の140万人の顧客の大半から個人データを流出させたことを明らかにした。攻撃者はソーシャル・エンジニアリングの手口を使い、信頼できるエンティティになりすまし、アリアンツのコア・インフラに侵入することなく環境へ侵入したと報告されている。

この事件は、攻撃者が外部システム、パートナー・プラットフォーム、人間の信頼といった分散型ワークフローの最も脆弱なリンクを標的とするようになっていることを浮き彫りにし、保険エコシステム全体において、深いファイル検査と厳格なポリシーの実施が不可欠であることを示している。

4 重要なファイル転送の弱点

脅威検知のギャップ

リアルタイムのファイル検査が欠如しているため、AIが生成したマルウェアやゼロデイなどの隠れた脅威が検出されずにすり抜けられる。

非管理移籍の方法

SFTP、SMB、未承認のクラウドストレージプラットフォームなど、管理されていないプロトコルやプラットフォームの使用は、セキュリティポリシーの一貫した施行を妨げる。

視界不良

監査証跡が不十分で、ファイルの移動に対する監視が不十分なため、コンテンツの追跡や異常の検出が困難になっている。

コンプライアンス違反

一元管理されていないファイル転送は、HIPAA、GLBA、社内セキュリティ要件に違反することが多い。

従来のスキャン・ツールは、たとえ存在していたとしても、緩やかに統合され、コア・ワークフローの外で動作していた。リアルタイムの検知や予防的な保護は保証されていなかった。その結果、そうでないことが証明されるまでは、ファイルは安全であると思われがちでした。自動化、欺瞞、スピードによって形作られる脅威の状況では、これはますます危険な仮定です。

新たなファイル脅威のために構築されたレイヤード・ディフェンス

リスクを軽減し、ファイル転送業務のコントロールを取り戻すために、同社はOPSWAT高度な脅威防御エンジンを搭載したMetaDefender Managed File Transfer MFTを導入しました:MetaDefender Coreです。この組み合わせにより、保険会社は一元化されたポリシー主導のプラットフォームを手に入れ、ファイルを安全に移動させるだけでなく、配信前にその内容を積極的に検査し、サニタイズすることができるようになりました。

MetaDefender Managed File Transfer MFT)MetaDefender 、管理されていないSFTP、メール添付、クラウドベースのファイル共有といった断片化されたファイル転送ワークフローを、単一の管理対象ツールに置き換えました。MetaDefender Managed File Transfer MFT)Managed File Transfer 、メール添付や管理されていないSFTP共有に依存することなく、社内システム、パートナー、リモートユーザーを接続します。すべてのファイルは、送信元に関わらず、宛先に到達する前に自動的にスキャン、消毒、ログ記録されました。

このソリューションの中核をなすのは、4つのCore テクノロジーからなるOPSWAT多層脅威防御スタックです。これらは、ゼロデイ脅威を検出するために以前に承認されたファイルを自動的に再スキャンするアウトブレイク防止などの追加機能によって強化されています。

4つのキーテクノロジー

Adaptive

MetaDefender Sandbox™ は、制御された環境でファイルの動作をエミュレートし、回避的、ゼロデイ、ポリモーフィックなマルウェアを検出します。

Metascan™ Multiscanning

30以上のアンチウイルスエンジンで各ファイルを分析し、単一ベンダーを超える検出力を実現します。

Deep CDR™

埋め込まれたコードを除去し、危険なファイルタイプの安全で機能的なバージョンを再構築します。

ファイルベースの脆弱性評価

ファイルコンポーネントに埋め込まれた既知のCVEを、悪用される前に特定します。

具体的な結果を伴う実世界での保護

MetaDefender Managed File Transfer MFT)を導入することで、サイバーセキュリティ戦略における重大な欠陥——潜在的に危険なファイルの無制限な移動——を解消した。新たなプラットフォームにより、セキュリティチームは受信・送信を問わず全てのファイルが完全に検査され、安全化され、追跡可能であることを確信できるようになった。

ポリシーベースのコントロールと自動化されたワークフローを導入したことで、部門間、パートナー間、顧客間のファイル移動が合理化されました。これにより、手作業が減り、安全でないSFTPやクラウドベースの共有ツールのような危険な回避策が不要になりました。

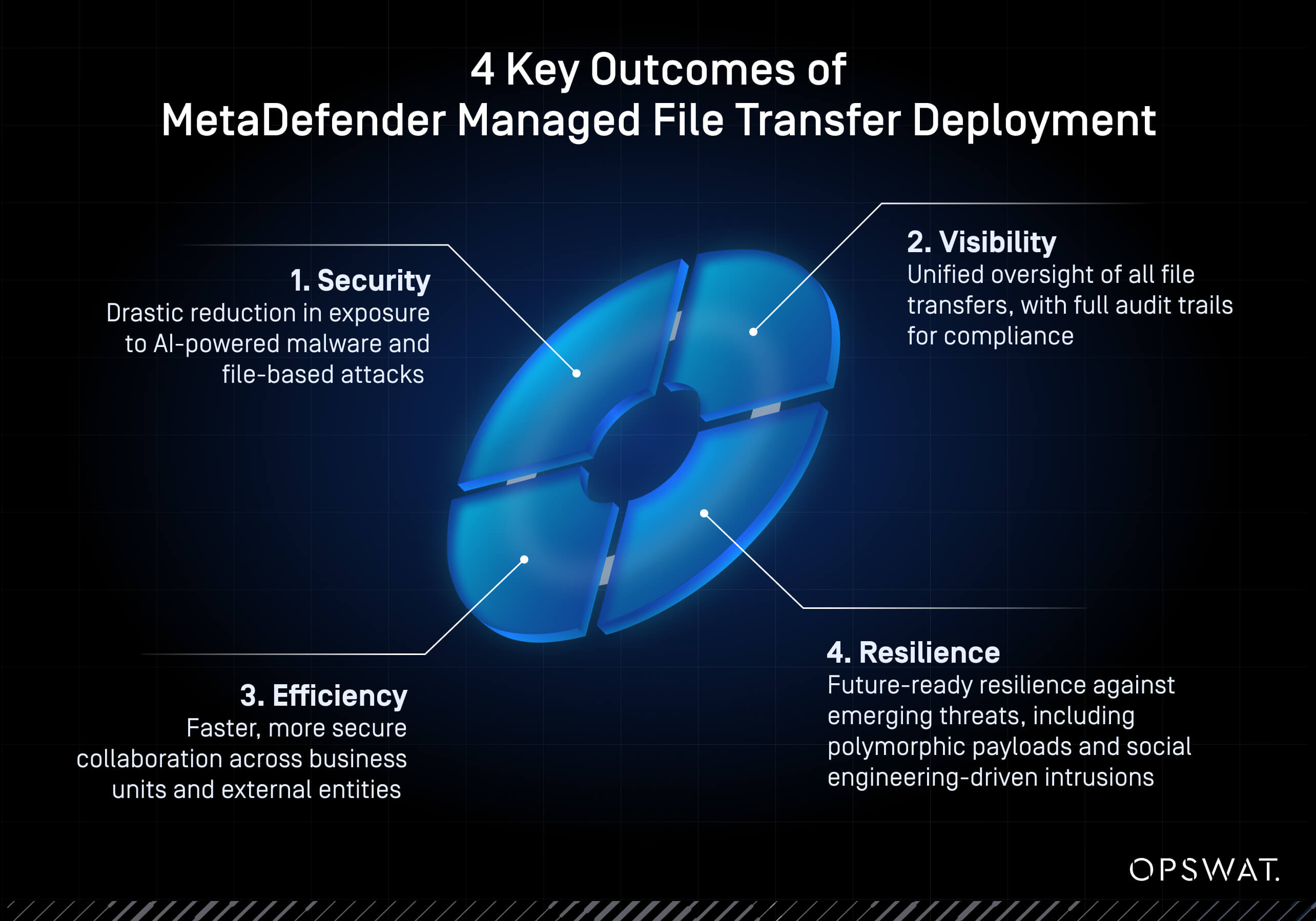

4 主要な成果

- セキュリティAIを活用したマルウェアやファイルベースの攻撃への露出を大幅に削減

- 可視性:コンプライアンスのための完全な監査証跡により、すべてのファイル転送を一元的に監視。

- 効率性 事業部門と外部事業体の間で、より迅速で安全なコラボレーションを実現

- 回復力: ポリモーフィックなペイロードやソーシャルエンジニアリングによる侵入など、新たな脅威に対する将来的な耐性を備えています。

機密データの保護、規制要件の遵守、業務継続性の維持という絶え間ないプレッシャーに直面する企業にとって、MetaDefender Managed File Transfer MFT)は単なる安全な配信以上の価値を提供しました。それは保護、可視性、そして制御をもたらしたのです。

脅威のカーブを先取りする

サイバー脅威がAIや自動化、そしてますます組織化された攻撃者によって進化を続ける中、保険会社は今や適応する態勢を整えている。長期戦略の一環MetaDefender Managed File Transfer MFT)を導入した同社は、ポリシーベースの制御をより多くの事業部門に拡大し、クラウドおよび規制報告ツールとの連携を強化し、追加のデータ共有ワークフローへの保護範囲を拡大する計画だ。 目標は単に脅威を先回りすることではなく、今後発生するあらゆる脅威に対して組織のレジリエンスを継続的に強化することにある。