ICSIndustrial 制御システム)やOT(運用技術)ネットワークに対するサイバー攻撃の頻度と巧妙さが増しており、世界中の産業界に重大な懸念をもたらしている。これらの攻撃は、重要なインフラに内在する脆弱性を実証し、深刻な操業中断と経済的損失をもたらしている。この記事では、最も顕著なICS/OTサイバーインシデントのいくつかに焦点を当て、その攻撃ベクトルを検証し、より良いサイバーセキュリティの実践に役立つ相関関係を明らかにします。

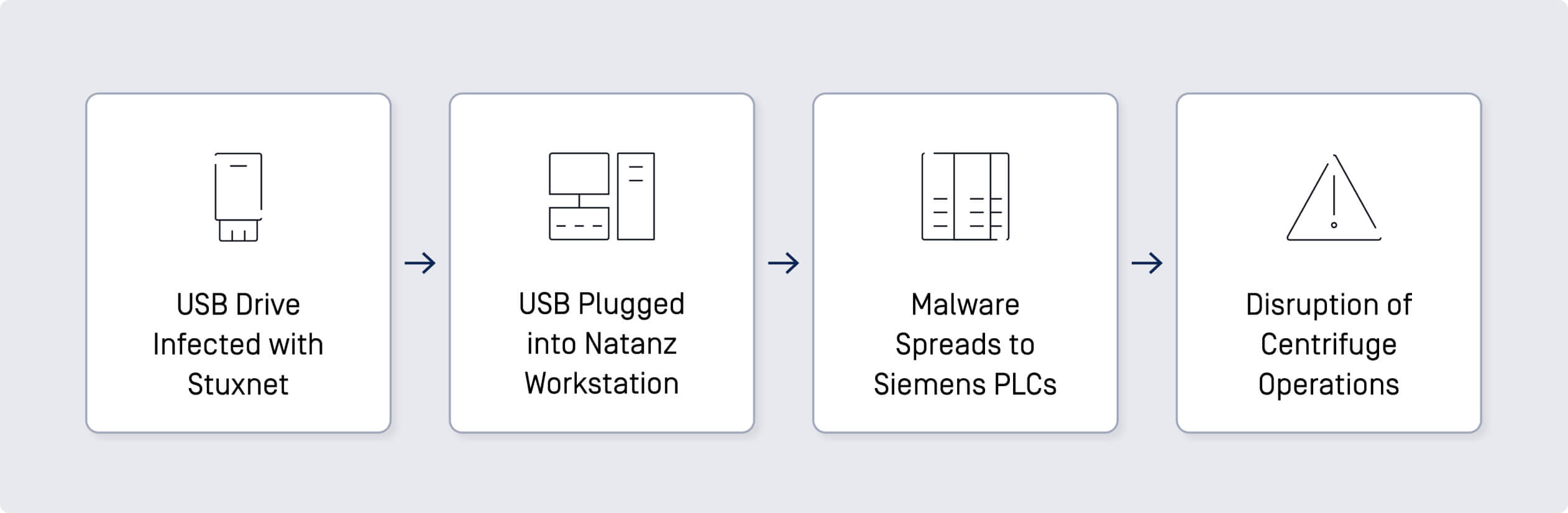

スタックスネット攻撃

2010年に発見されたStuxnetは、ICSを標的にした最も有名で巧妙なサイバー攻撃の1つである。特にイランのナタンズ核施設を標的としており、ゼロデイ脆弱性を利用し、感染したUSB ドライブを通じて拡散した。

- 悪意のあるUSB デバイス:マルウェアは、感染したUSB ドライブを通じて施設内に侵入した。内部に侵入すると、産業用制御システムのプログラミングに使用されるシーメンスのStep7ソフトウェアに拡散した。

- 伝播Stuxnetは複数のゼロデイ脆弱性を悪用し、ルートキットを使用して感染したシステム上の存在を隠蔽した。シーメンスの PLC(プログラマブル・ロジック・コントローラ)を標的として、遠心分離機の速度を変更し、誤動作や物理的な劣化を引き起こした。

この攻撃は、イランの核濃縮能力を著しく混乱させることにつながり、約1,000台の遠心分離機を損傷させることで、イランの核濃縮プログラムを遅延させた。この事件は、安全な環境における物理メディアに関連するリスクを浮き彫りにした。

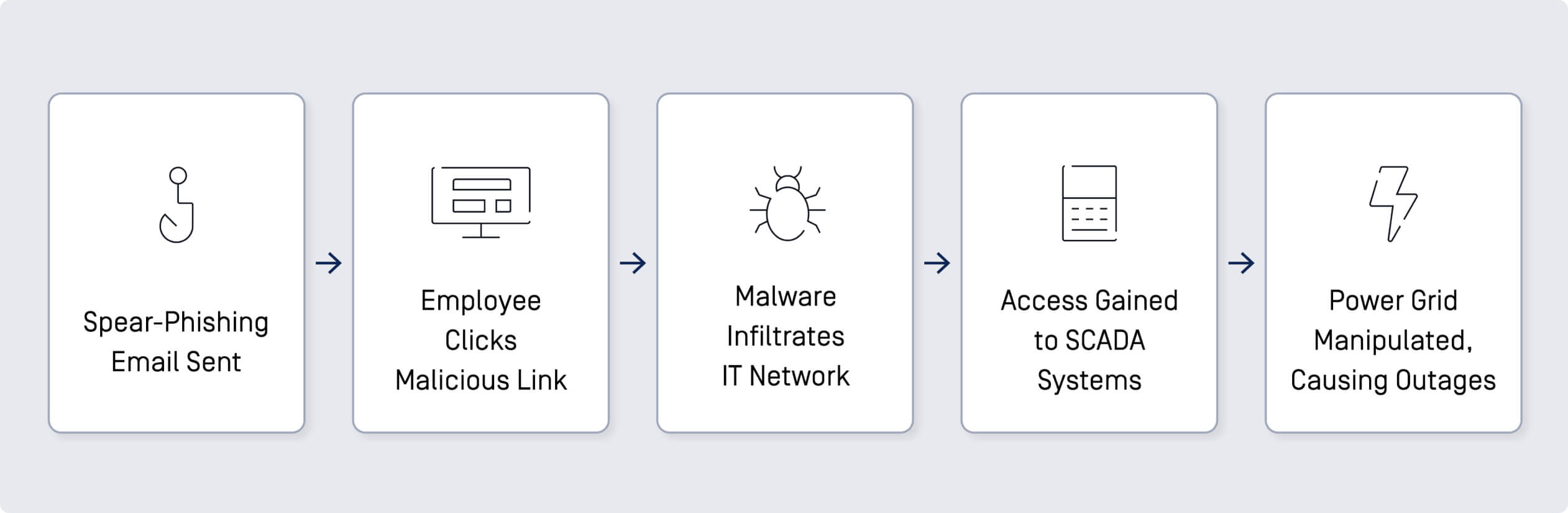

ウクライナの電力網攻撃

2015年12月と2016年12月に発生したウクライナの送電網攻撃は、サイバーフィジカル攻撃の顕著な例である。これらの事件では、高度な持続的脅威(APT)グループが電力供給を妨害するために高度な手法を用いた。

- スピアフィッシングメール攻撃者は、ウクライナの電力会社の従業員にスピアフィッシングメールを送信しました。これらの電子メールには悪意のある添付ファイルが含まれており、これを開くと標的のシステムにBlackEnergyマルウェアがインストールされました。

- IT ネットワーク侵害:IT ネットワークに侵入した攻撃者は、盗んだ認証情報を使って、電力網を制御するSCADA(監視制御およびデータ収集)システムにアクセスした。

- 手動による妨害:攻撃者はブレーカーを手動で操作し、複数の地域で停電を引き起こした。

この攻撃は停電を引き起こし、数十万人に影響を与え、重要インフラに対するサイバー攻撃の壊滅的な影響を示した。

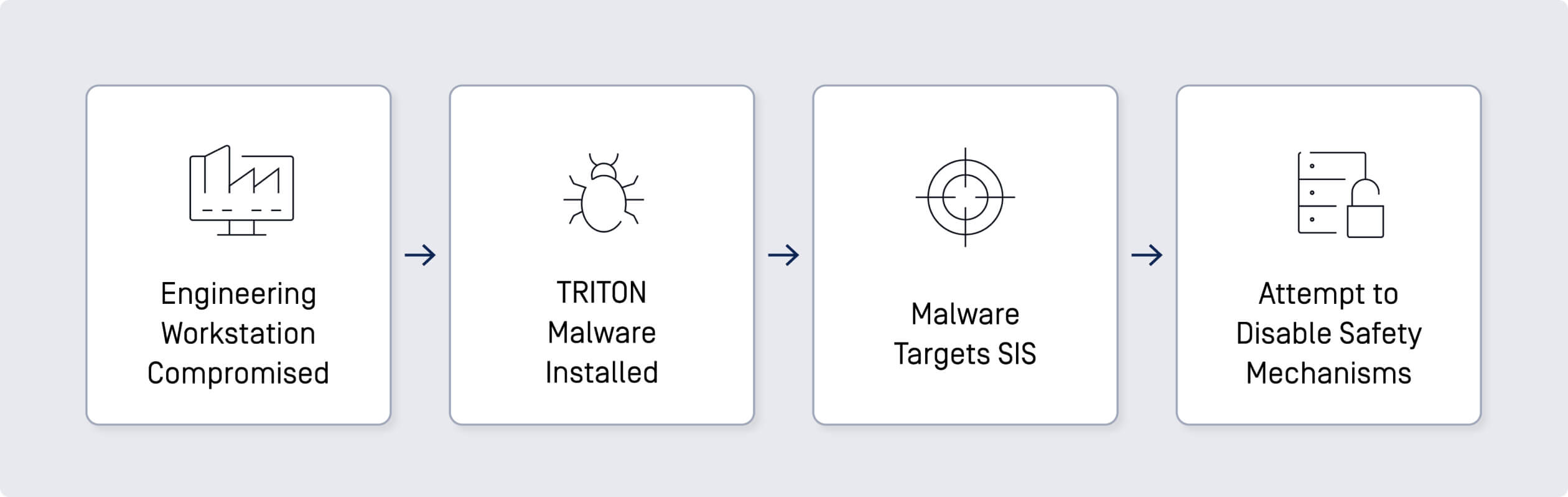

トリトン攻撃

2017年、サウジアラビアの石油化学プラントのSIS(安全計装システム)を狙ったマルウェア「TRITON」(別名「TRISIS」)が発生した。このマルウェアは、工業プロセスの安全な運用に不可欠なSISコントローラを操作するように設計されていた。

- 侵害されたエンジニアリング・ワークステーション攻撃者は、VPNを使用してSISに接続されたエンジニアリング・ワークステーションにアクセスした。

- マルウェアのインストール:マルウェアはTriconex SISコントローラにインストールされ、プラントを停止させたり、物理的な損害を与えたりするように再プログラムしようとした。

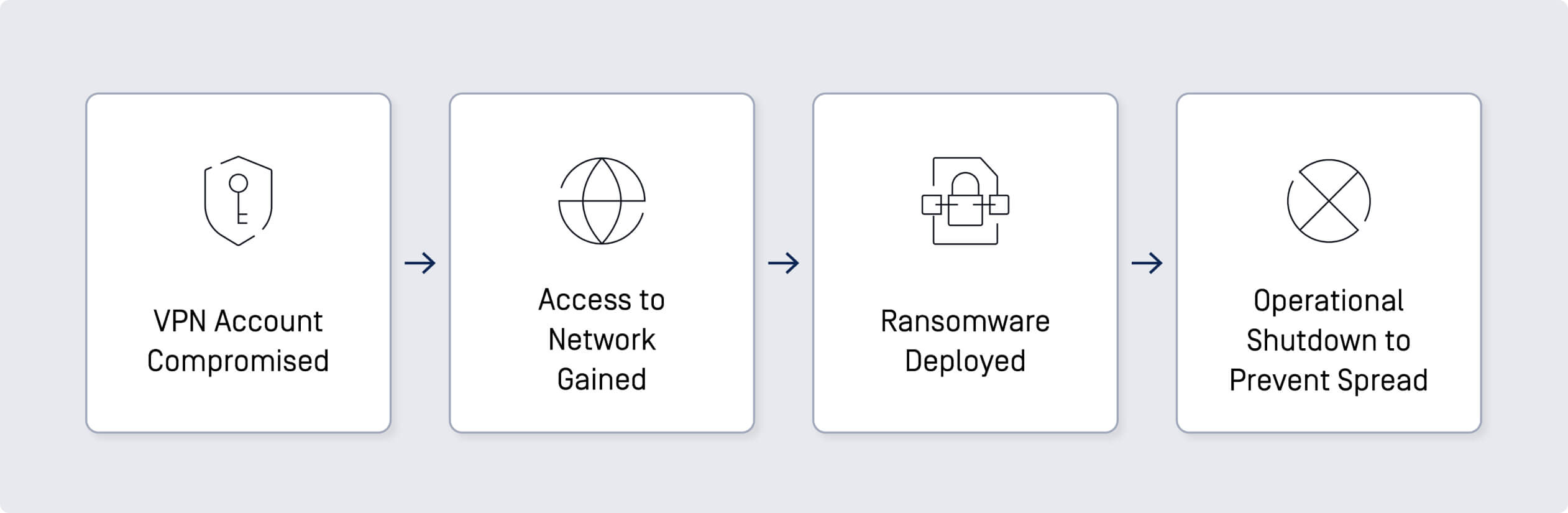

コロニアル・パイプラインのランサムウェア攻撃

2021年5月、米国の主要な燃料パイプラインであるコロニアル・パイプラインが、DarkSideランサムウェア・グループによるランサムウェア攻撃を受けた。この攻撃により、米国東部全域の燃料供給が中断されました。

- 侵害されたVPNアカウント:攻撃者は、すでに使用されていなかったが、まだ有効な漏洩したVPNアカウントを使ってネットワークにアクセスした。

- ランサムウェアの展開:内部に侵入したランサムウェアはネットワーク上のデータを暗号化し、パイプラインの運営を妨害した。

この攻撃はパイプラインの一時的な停止につながり、広範囲に燃料不足を引き起こし、重要インフラの脆弱性を浮き彫りにした。

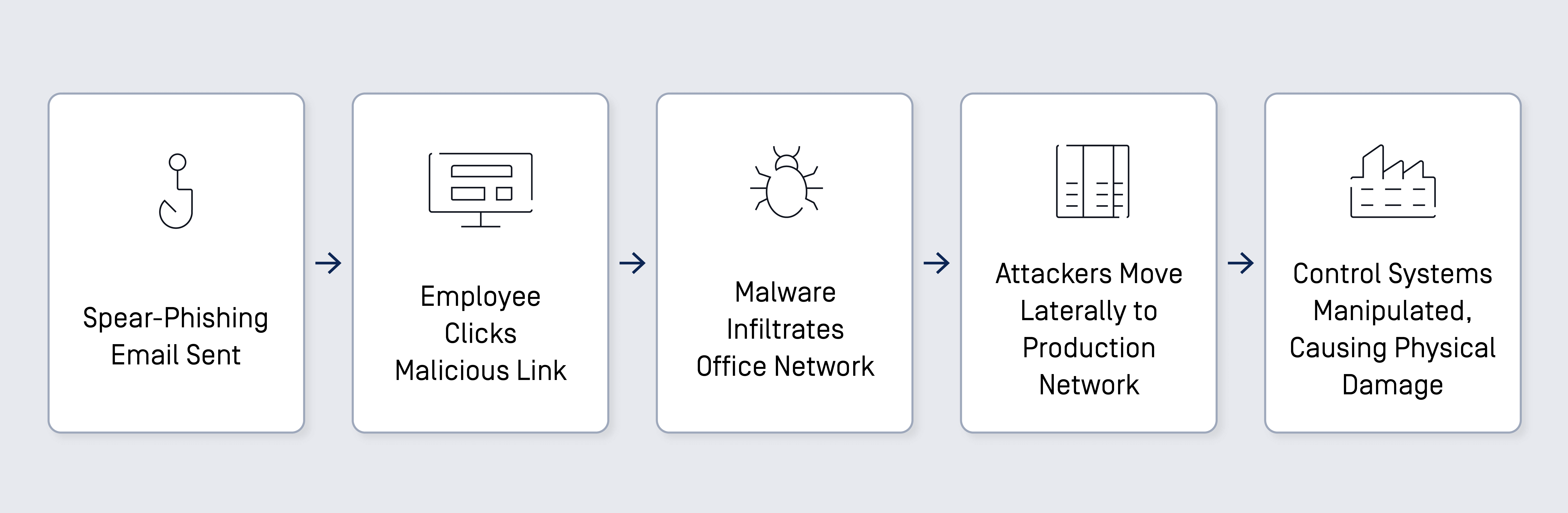

ドイツの製鉄所襲撃

2014年、ドイツの製鉄所がサイバー攻撃によって制御システムを破壊され、大きな被害を受けた。攻撃者はスピアフィッシングメールを使って工場のオフィスネットワークにアクセスし、生産ネットワークに侵入した。

- スピアフィッシングメール攻撃者は従業員にスピアフィッシングメールを送り、オフィスのネットワークにマルウェアをインストールさせた。

- IT ネットワークの侵害:攻撃者はオフィスのネットワークから本番用ネットワークに横移動した。

- 制御システムの操作:生産ネットワークに侵入した攻撃者は制御システムにアクセスし、高炉に甚大な被害をもたらした。

この攻撃は製鉄所に大きな物理的損害をもたらし、産業用制御システムに対するサイバー攻撃の壊滅的な可能性と、強固なサイバーセキュリティ対策の重要な必要性を浮き彫りにした。

攻撃ベクトルの概要:

Industrial サイバーセキュリティの重要な要点と意味

これらの顕著なインシデントに共通する攻撃ベクトルには、フィッシングメールに引っかかったり、リモートアクセスツールを安全でないまま放置したりといった人的ミスが関与していることが多い。感染したUSB ドライブや侵害された VPN アカウントなどの物理メディアも、これらの侵害において重要な役割を果たしています。これらの侵入経路は、幅広い脅威から保護する包括的なサイバーセキュリティ・プラットフォームを導入することの重要性を浮き彫りにしています。さらに、これらの攻撃における人的要因の役割は、従業員が潜在的なサイバー脅威を認識し、効果的に対応するための継続的な教育と訓練の必要性を強調しています。先進的な技術ソリューションと強固な人材育成プログラムを組み合わせることで、組織は、ICS/OT環境を標的とするサイバー脅威の進化する状況に対する回復力を強化することができます。

イルファン・シャキールは、サイバーセキュリティのソートリーダー、起業家、トレーナーである。現在、OPSWAT でトレーニング&認定サービス担当副社長を務める。Irfanは、15万人以上の学生がサイバーセキュリティの世界に入ることを可能にし、以前はeHackingという先駆的なトレーニング・プラットフォームを設立した。