Emotet、Qakbot、リモート・アクセス・トロイの木馬(RAT)、これらの共通点は何でしょうか?

マイクロソフトが2022年にマクロをデフォルトで無効にしたことで、攻撃者はマクロを使わない配信メカニズムにシフトし、地味なOneNoteファイルがその完璧な代用品となった。

OneNoteファイルはSecure ?

OneNoteは、世界中の何百万人もの人々が使用しているMicrosoft Officeスイートの人気生産性アプリです。その多機能性から、OneNoteはメモ書きや情報管理、そして残念なことにマルウェアの配布に便利なツールとなっている。

OneNoteは、ファイル拡張子.oneで示される独自のファイルタイプを使用しており、ユーザーはリッチテキスト、デジタル手書き、画像やマルチメディアを含むオブジェクトでノートをフォーマットすることができます。OneNoteファイルは悪意のあるものではありませんが、ハッカーはその複雑さを悪用し、ファイルに悪意のあるコマンドを埋め込んでマルウェアを配信します。これらのコマンドは、ユーザーのデバイスにマルウェアをダウンロードさせ、データの損失、デバイスの侵害、個人情報の盗難、金融詐欺などの壊滅的な結果をもたらします。

OneNoteはますます普及し、アクセスしやすくなっているが、残念なことに、人々はセキュリティ上のリスクに気づいていない。この認識不足により、攻撃者はOneNoteファイルに悪意のあるコマンドを埋め込み、ユーザーを騙してマルウェアをインストールさせることが容易になっている。

攻撃のテクニックOneNoteマルウェア配布キャンペーン

脅威者は、さまざまなソーシャルエンジニアリングの手法を用いて、OneNoteファイルを使ってマルウェアを拡散します。その手口には通常、電子メールによるフィッシングや、悪意のあるペイロードを正規のOneNoteコンポーネントの下に偽装することが含まれます。

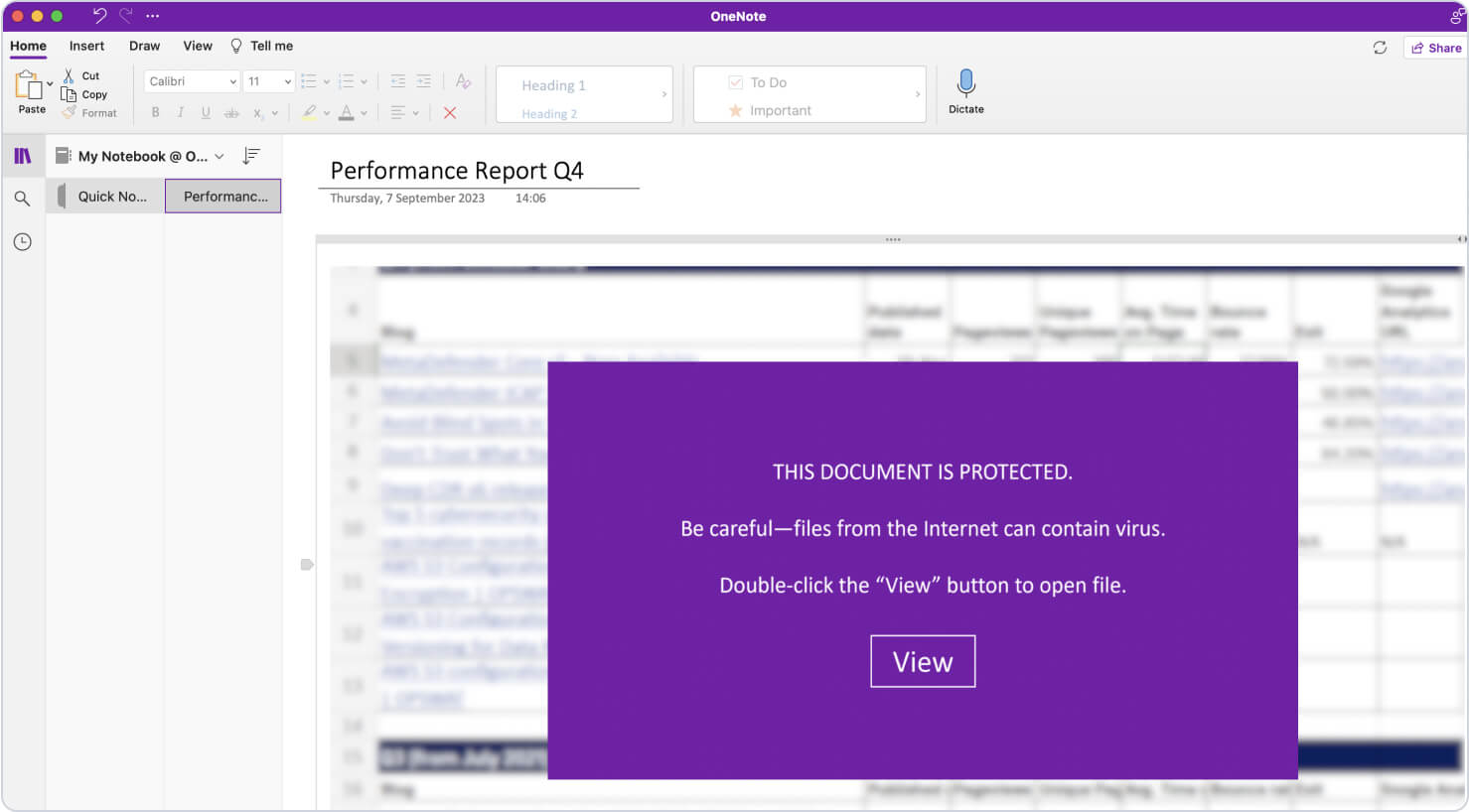

画像

セキュリティ研究者は2023年2月、悪意のある画像を使用してマルウェア「Qakbot(別名:QBot)」を配布するキャンペーンを確認した。攻撃者はユーザーを騙し、OneNoteドキュメント内のデザイン要素をダブルクリックさせます。標的がこの要素をダブルクリックすると、埋め込まれたファイルが一連のコマンドを実行し、標的のデバイスにマルウェアをダウンロードしてインストールします。このキャンペーンは、攻撃者が無防備なユーザーを誘い、OneNoteファイルを通じてシステムにマルウェアをダウンロードさせる一例です。

攻撃者がOneNoteのメッセージの下に悪意のあるスクリプトを隠す方法のサンプル画像

添付ファイルと電子メールによるフィッシング・キャンペーン

別のキャンペーンでは、攻撃者は、正規のドキュメント(ガイド、請求書、その他のドキュメントなど)に偽装した悪意のあるOneNoteの添付ファイルを含む返信用チェーンメールを送信しました。攻撃者は、上記と同様の手法で、これらの添付ファイルに高度に難読化されたVBScriptを隠し、実行すると、Emotetマルウェアをダウンロードし、被害者のデバイスにダイナミックリンクライブラリ(DLL)としてインストールしました。Emotetマルウェアは、侵害されたデバイス上で静かに実行され、機密情報(電子メール、連絡先)を盗んだり、追加のペイロードをダウンロードするなど、コントロールサーバーからのコマンドを待機したりするため、非常に危険です。

OneNoteの攻撃を受けて、マイクロソフトは2023年4月のバージョン2304から、危険な拡張子を持つ埋め込みファイルをユーザーが開くことをブロックしている。OneNoteは、ユーザーがファイルを開くことを制限するダイアログを表示しますが、ユーザーは「OK」をクリックすることでファイルを開くことができます。

埋め込みハイパーリンク

攻撃者は、添付ファイルを悪用するだけでなく、OneNoteファイル内のURL、ハイパーリンク、または画像を使用してマルウェアを配信することができます。攻撃者のソーシャルエンジニアリングの手口はさまざまですが、最終的な目標は、被害者に悪意のあるペイロードを実行させることです。

コンテンツ解除と再構築でOneNoteマルウェア配信を防ぐ

OPSWAT Deep Content Disarm and Reconstruction (Deep CDR)技術は、すべてのファイルとファイルコンポーネントを潜在的な脅威として扱います。OneNote のような複雑なファイルを扱う場合、画像の背後に隠されたスクリプト、偽装されたハイパーリンク、ノートブックのタブの 1 つに埋め込まれたマルウェアなど、悪意のあるコンポーネントが見えないようにすることが重要です。 Deep CDR がサポートするすべてのファイル形式について、詳しくはこちらをご覧ください。

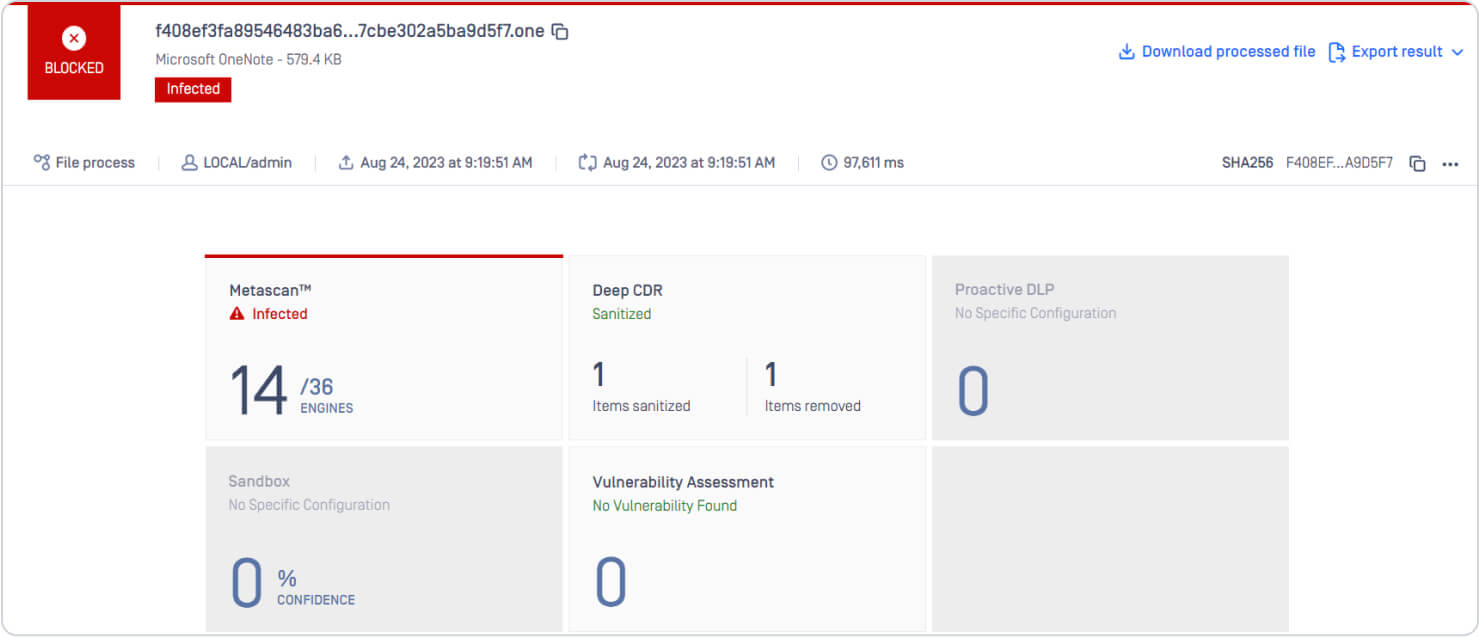

Deep CDR は、OneNoteファイルと添付ファイル、画像、その他のコンポーネントを検査します。そして、それらを再帰的にサニタイズし、悪意のある可能性のあるコンテンツを削除します。同じスキャンで、OPSWAT Metascanテクノロジーは複数のアンチウイルスエンジンを活用してファイル内のマルウェアを検出します。

Deep CDR OneNoteファイル内の悪意のあるオブジェクトを検出

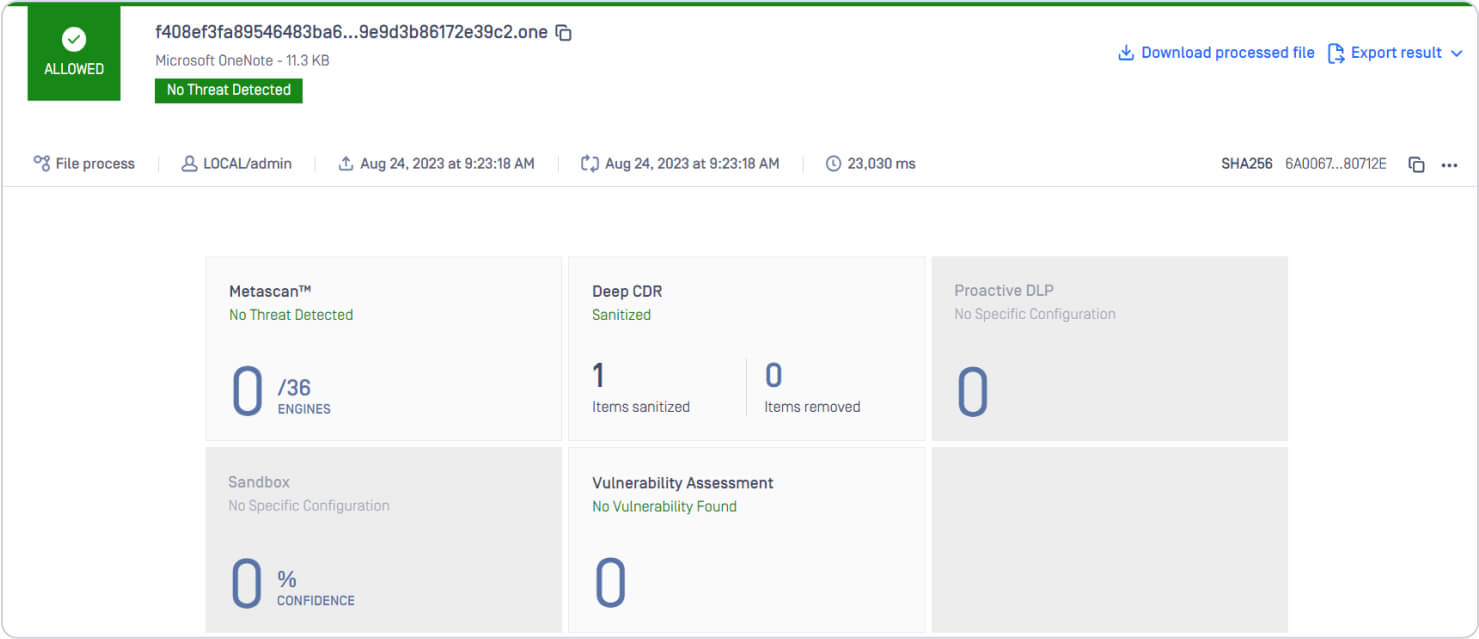

最後に、Deep CDR は、ファイルの元の機能を保持しながら、悪意のあるオブジェクトのない安全な OneNote ファイルを再生成します。Deep CDR は、既知および未知の脅威をすべて除去し、ファイルを安全に使用できる状態にします。

以下はMetaDefender Core のスキャン結果である:

Deep CDR 、再生成されたファイルは安全に使用できる。

最後に:ファイルを保護するためのベストプラクティス

OneNoteファイルを悪用したサイバー攻撃を防ぐために、以下のセキュリティ対策の実施を検討してください:

- 電子メールと添付ファイルに注意してください:OneNoteの添付ファイル付きの電子メールを受信する際は、特に不明な送信者や不審な送信者からのものには注意してください。送信元が未確認の場合や不審な場合は、添付ファイルを開かないようにしてください。

- ソフトウェアを常にアップデートする:ハッカーは、ソフトウェア・アプリケーションの脆弱性を悪用して、デバイスにマルウェアをインストールすることがよくあります。マイクロソフトが脆弱性の悪用に対する保護を常に強化しているとはいえ、サイバー攻撃者は、パッチが適用されていない古いバージョンのソフトウェアを使用している組織を標的にする可能性があります。これに対抗するには、オペレーティング・システム、ウイルス対策ソフトウェア、および関連するすべてのアプリケーションを常に最新の状態に保つ必要があります。ソフトウェアのアップデートを定期的に適用することで、既知の脆弱性からシステムを確実に保護することができます。

- OneNoteファイル内のリンクには注意してください: 電子メールの添付ファイルと同様に、OneNoteファイル内のリンクを開く際には注意が必要です。これらのリンクは、デバイスをマルウェアに感染させる可能性のある悪意のあるWebサイトにつながる可能性があります。信頼できるソースからのリンクのみを開き、訪問先のウェブサイトが合法的で安全であることを確認してください。

- ウイルス対策:定評のあるウイルス対策ソフトウェアを使用して、受信するすべてのファイルについて既知および未知のマルウェアをスキャンする。効率性を高めるため、複数のウイルス対策エンジンを使用すると、単一のエンジンを使用する場合よりもマルウェアの検出率が高まります。 OPSWAT Multiscanning テクノロジーについてはこちらをご覧ください。

- 潜在的に悪意のあるオブジェクトをすべて削除する:セキュリティ対策 Deep CDRなどのセキュリティ対策は、既知および未知の脅威、ゼロデイ脅威、検出不可能な難読化マルウェアなど、高度で回避的なマルウェア技術から組織を保護するのに役立ちます。すべてのファイルを潜在的な脅威として扱うことで、有害なコードを不用意に実行するリスクを低減します。

OPSWAT 、脅威の検出および防止テクノロジーについて詳しくは、当社の技術エキスパートにお問い合わせください。