私たちの熟練したチームは、MetaDefender Sandbox 解析エンジンの強化、新たに追加された脅威タイプ(新たに追加された URL 解析機能など)のサポート、世界共通の傾向によるコミュニティの拡大、エンタープライズグレードの製品の構築に注力し、非常に充実した日々を送っています。

この短いブログポストでは、ほとんどのユーザーが日常的に操作することのない管理パネル/バックエンド機能をいくつか紹介します。

管理パネルへのアクセス方法

管理者ステータスを持つユーザーは、OPSWAT Filescan ウェブサービスにログイン後、 管理者パネルにアクセスできます。管理者ボタンは、画面右上の ユーザープロファイルメニューから「管理者パネル」をクリックすると表示されます。

注:管理者ステータスは、バニラシステムのデプロイ時に初期ユーザーに自動的に割り当てられる。

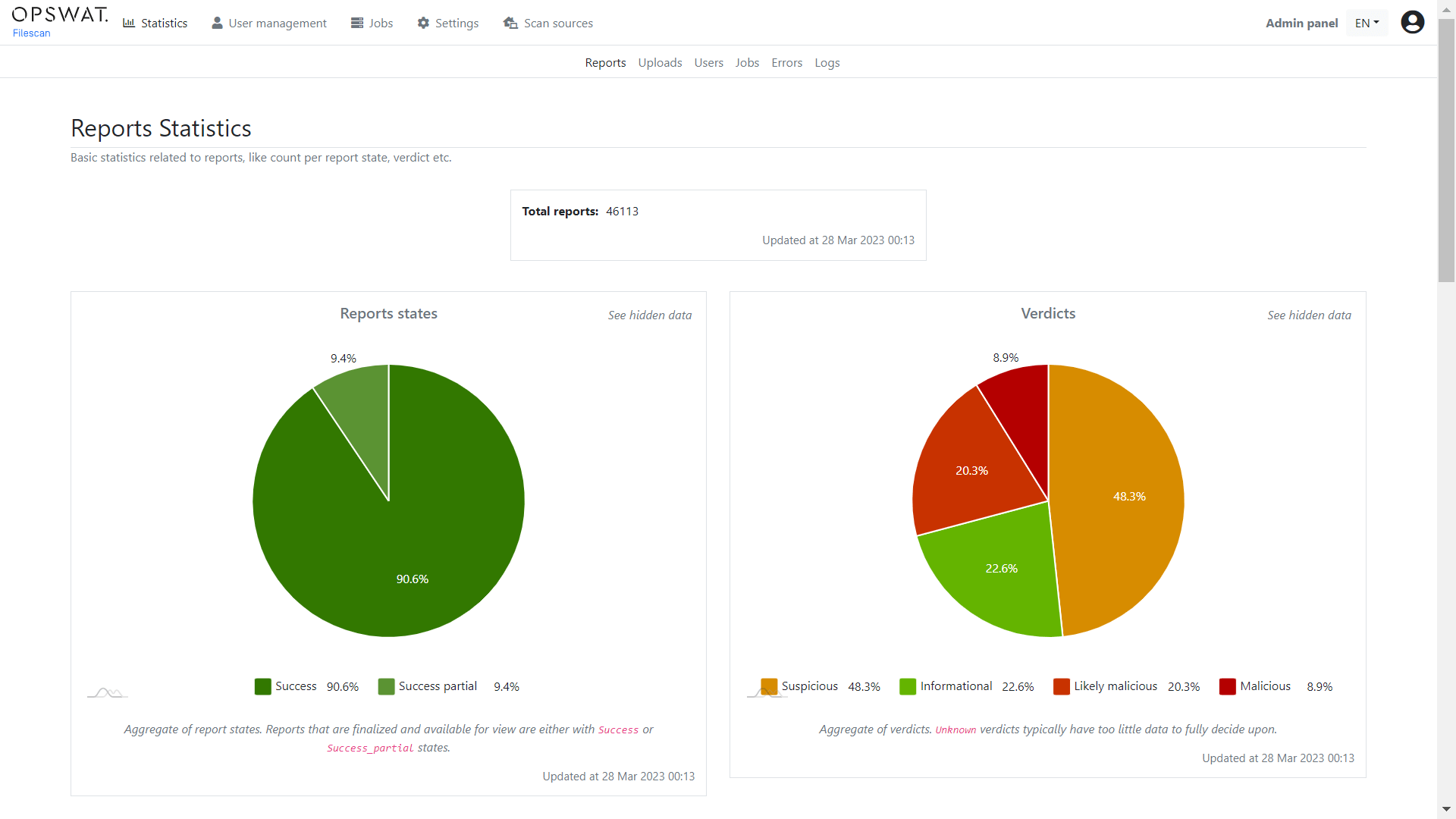

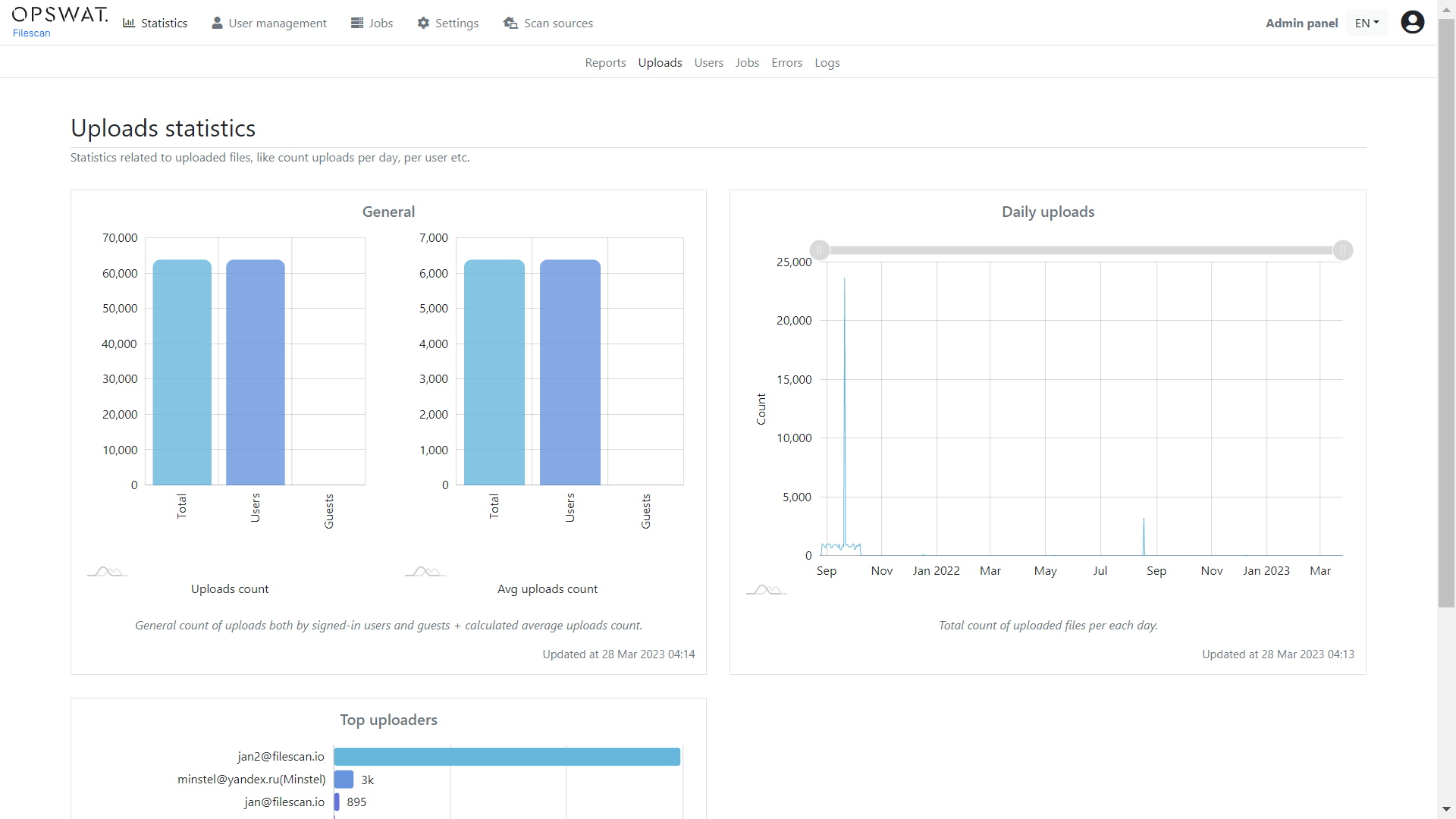

管理パネルにはすべての統計サブページがあり、下図のトップメニューバーからアクセスできる。また、一般ユーザーはトレンドページにアクセスし、同様の出力を得ることができます。

統計ページには、閲覧されたファイルの種類、アクティブユーザーの総数、トップアップローダー、アップローダー数など、さまざまなデータ分析があります。

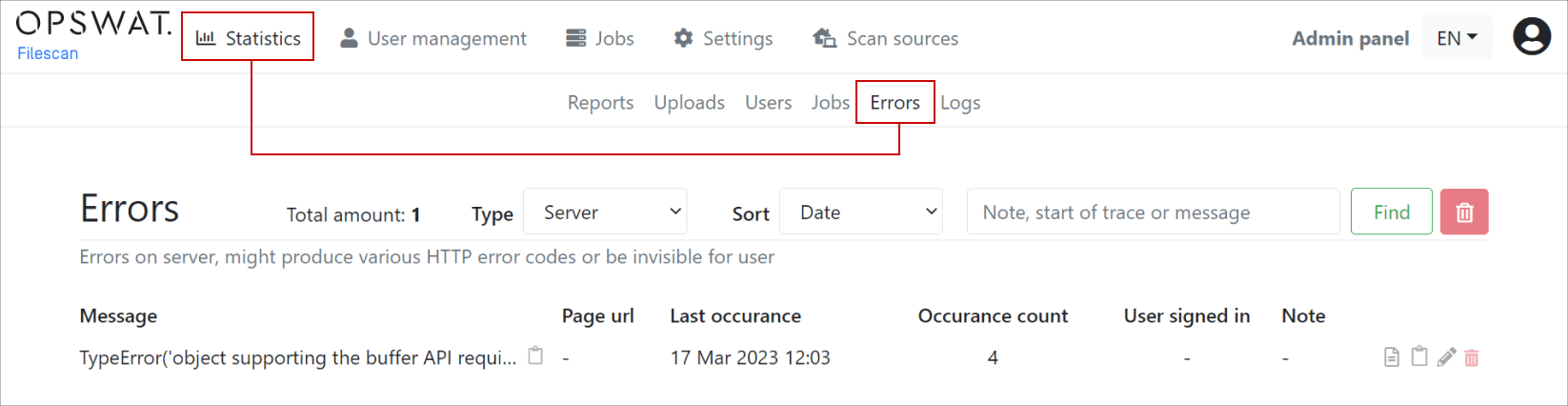

エラー」サブページには、ユーザーが経験する可能性のあるクライアントエラーのフィルタリング機能を備えた重複排除されたリストビューも含まれています。まだ考慮したことのないエッジケースを見つけるのに最適な場所です。

注:公共のコミュニティサービスを運営する利点の1つは、私たちがさまざまなファイルやURLを受け取ることです。私たちは、実世界のデータを使って、継続的にシステムを強化しています。

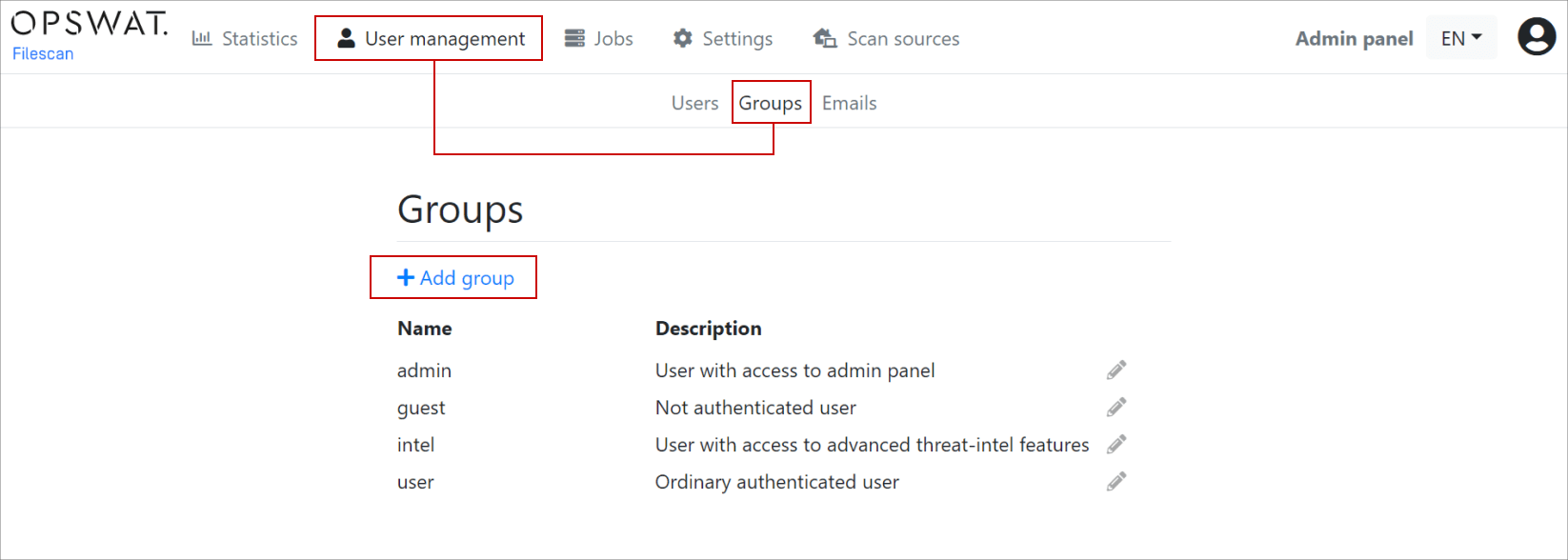

ユーザー管理

ユーザー管理ページでは、ユーザーアカウントのステータス、グループ名、最終ログイン日、その他の情報を含む、ページ分割されたユーザーリストを提供します。プライバシー保護のため、スクリーンショットは掲載しません。しかし、管理者が任意の数のグループを作成し、権限を割り当てることができる高度に設定可能なユーザーグループ機能があることは注目に値する。どのユーザーも1つのグループまたは複数のグループのメンバーになることができ、最終的なアクセス許可はUN*X(Unix-Like)システムでユーザーがどのように機能するかと同様にグループごとに集約されます。

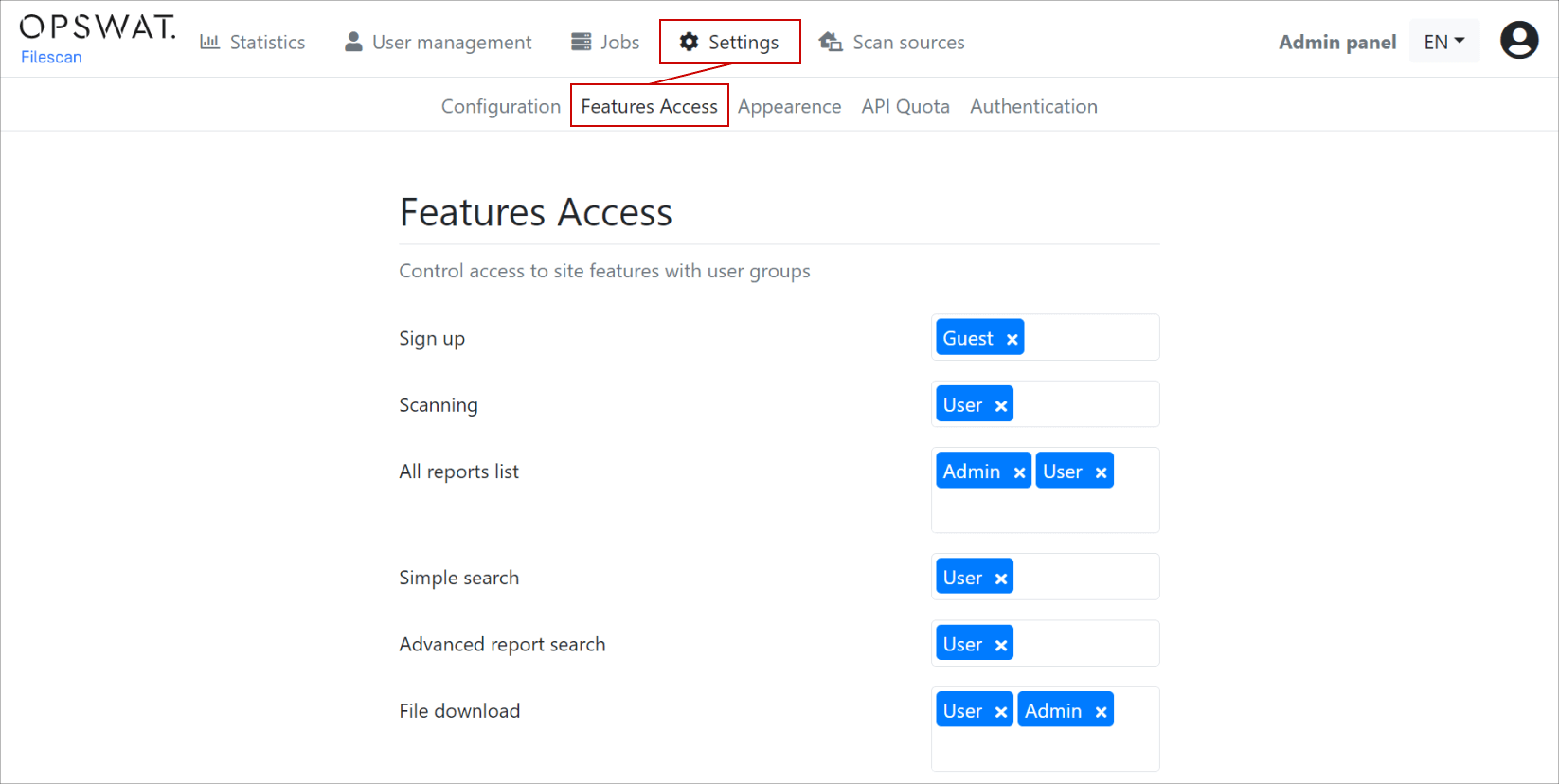

個々のグループパーミッションは、上部メニューバーの「設定」>「機能アクセス」で設定可能です。例えば、どのグループにどの機能へのアクセスを許可するかを設定できます。

デフォルトでは、すべてのユーザーがユーザーグループに属しています。インテル・ユーザーは、BasicThreat Intelligence と Advanced Intelligence の両方の機能にアクセスできます。

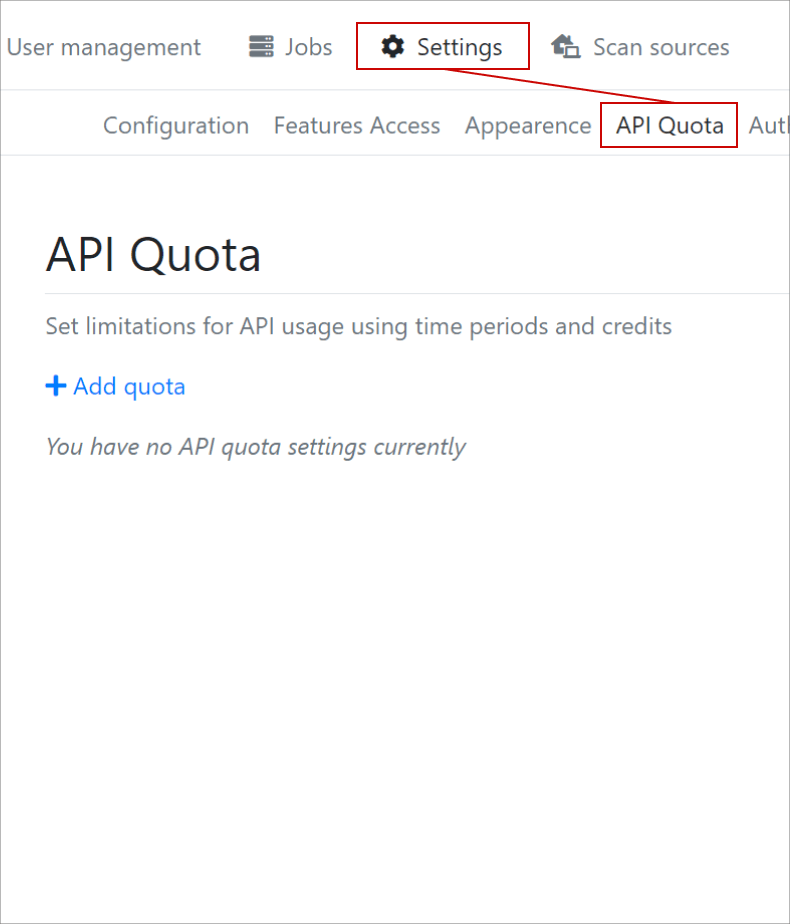

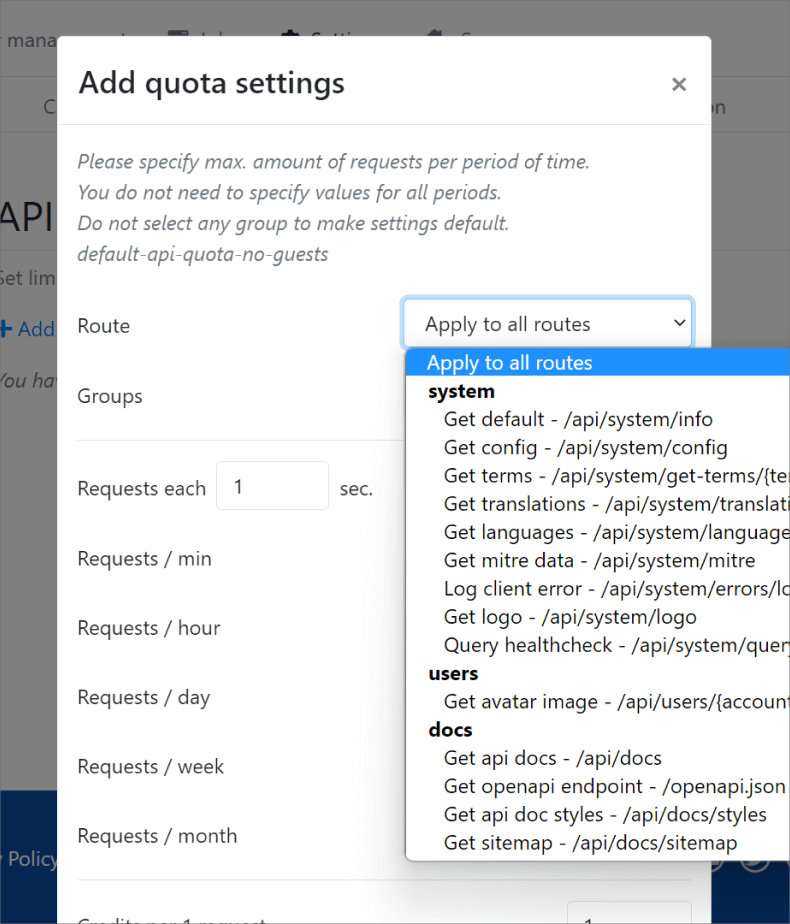

API クォータ

API API クォータを ルート 単位またはグループ 単位で設定できる、非常に詳細な設定オプションがあります。

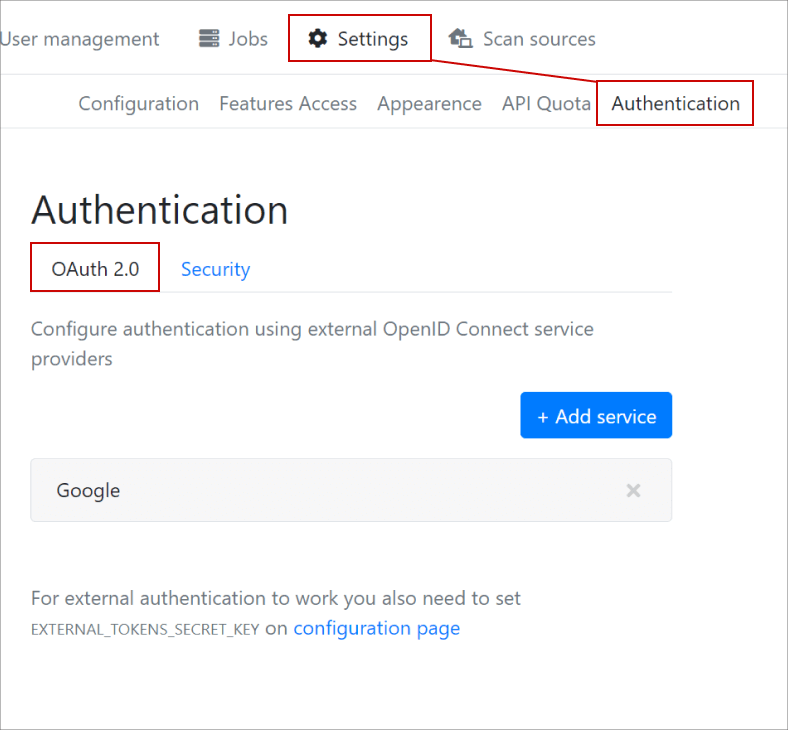

OAuth 2.0

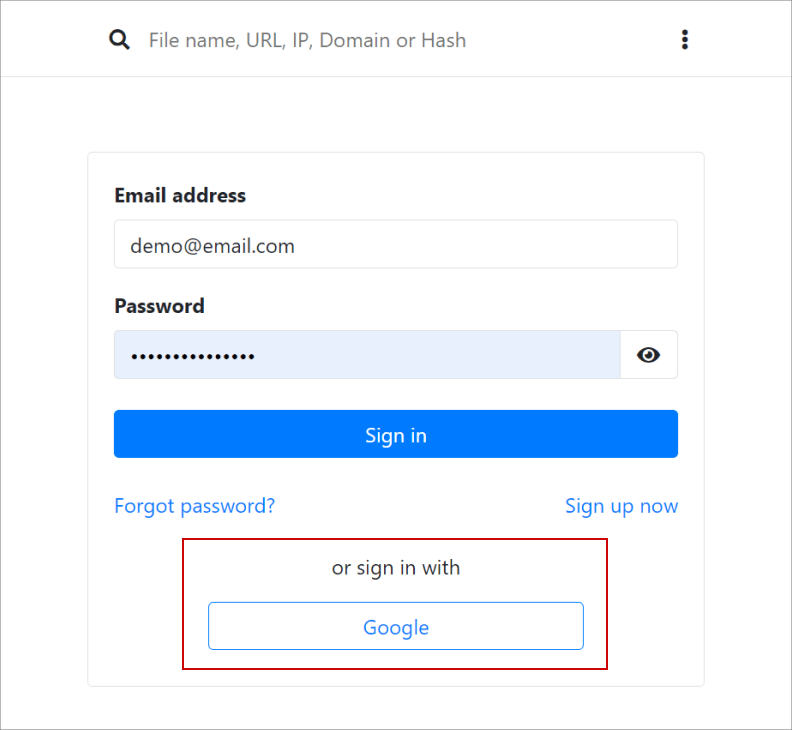

あまり知られていない機能として、GoogleやAzure Active DirectoryなどのOAuth 2.0を使用したウェブサービスでの認証を許可する機能がある。

この機能を有効にすると、ユーザーはローカルアカウントまたはOAuth 2.0サービスプロバイダを使用してウェブサービスにログインできるようになります。

注:興味深い機能として、複数のOAuthプロバイダーを指定することができ、同じ識別子を持つユーザーを自動的に検出してマージすることができます。

スキャン・ソース

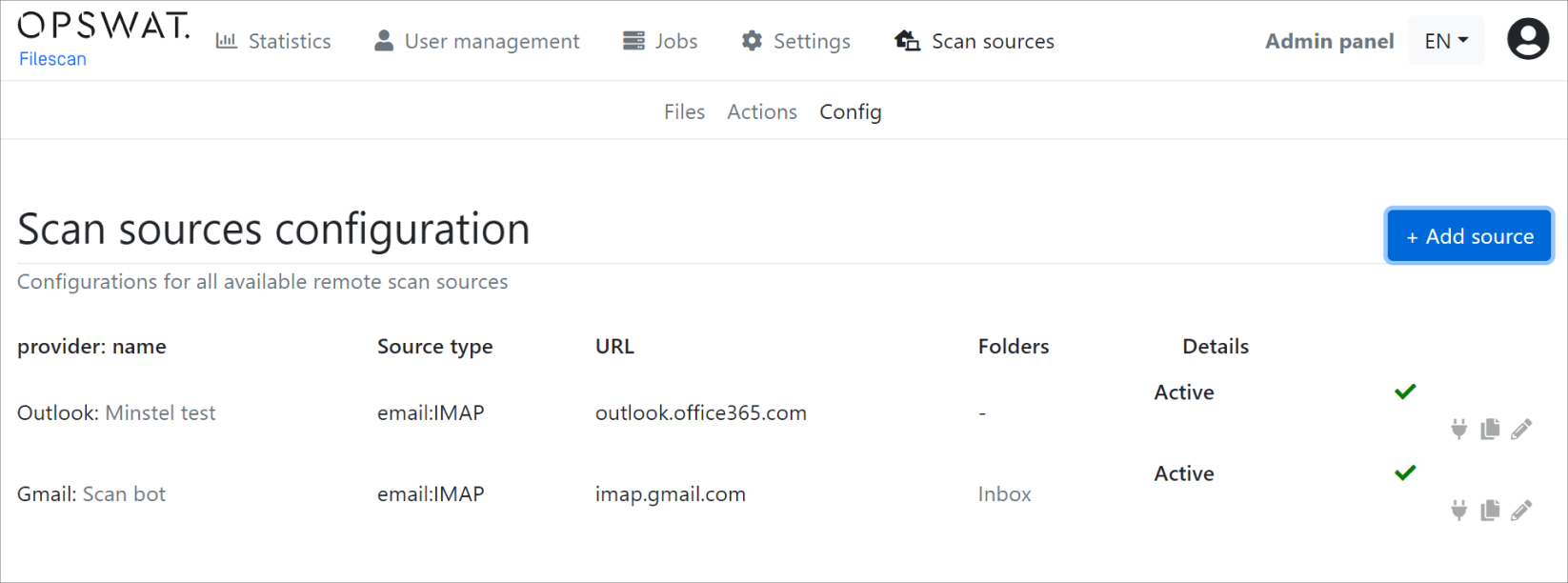

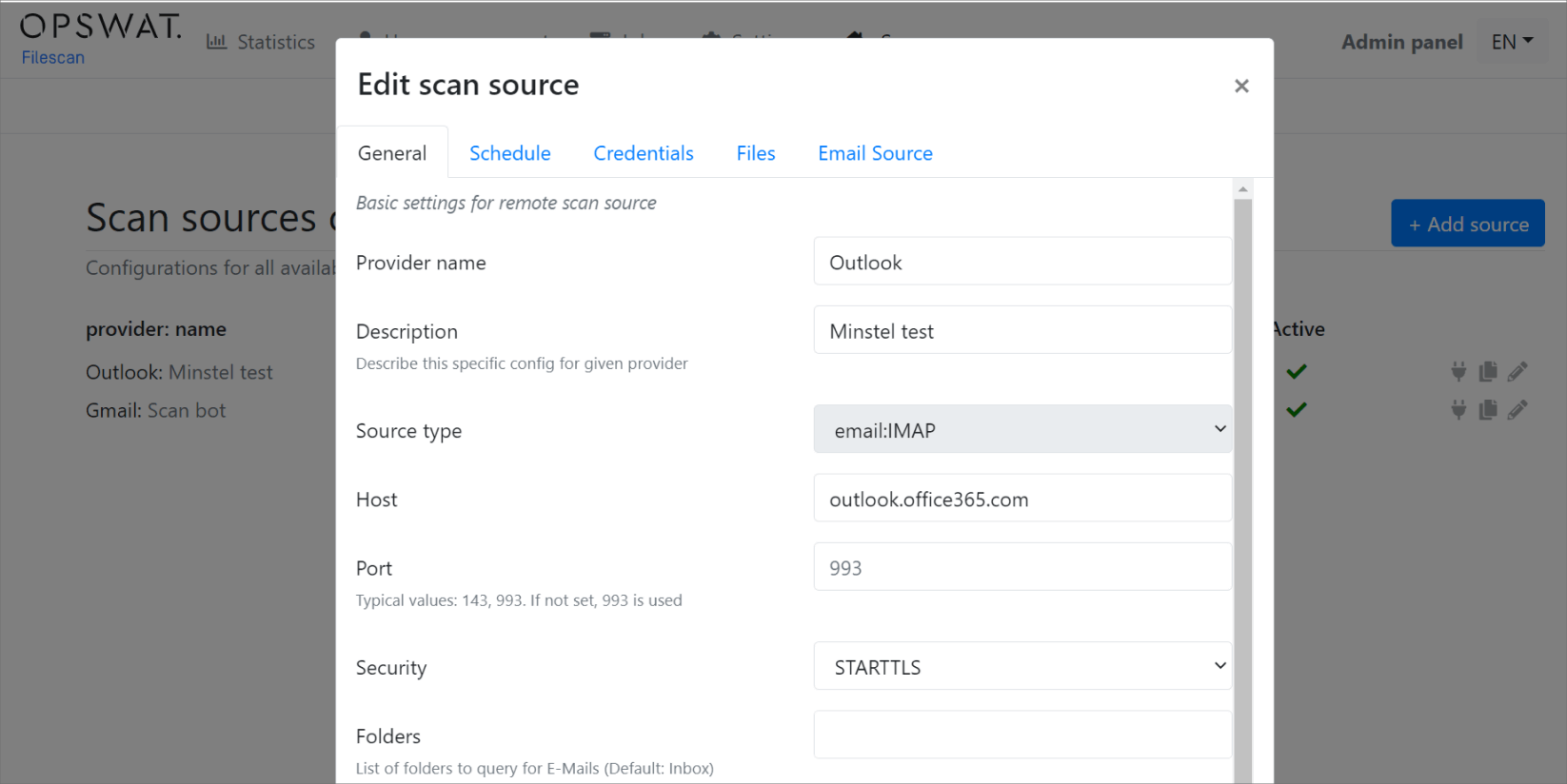

ウェブサービスのもう一つの新機能は、トップメニューからアクセスできる「ソースのスキャン」機能です。これにより、様々なソースからファイル/URLを取り込むようウェブサービスを設定することができます。

電子メールスキャンソースを設定するには、[ スキャンソース] -> [設定] -> [ソースの追加]を開きます。

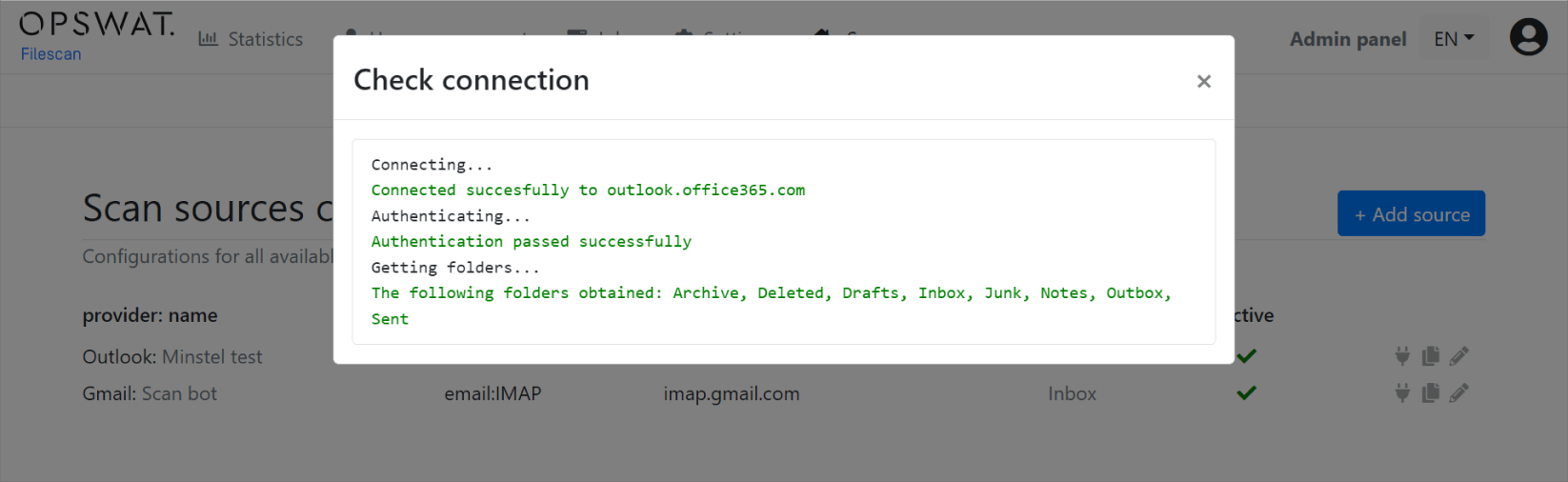

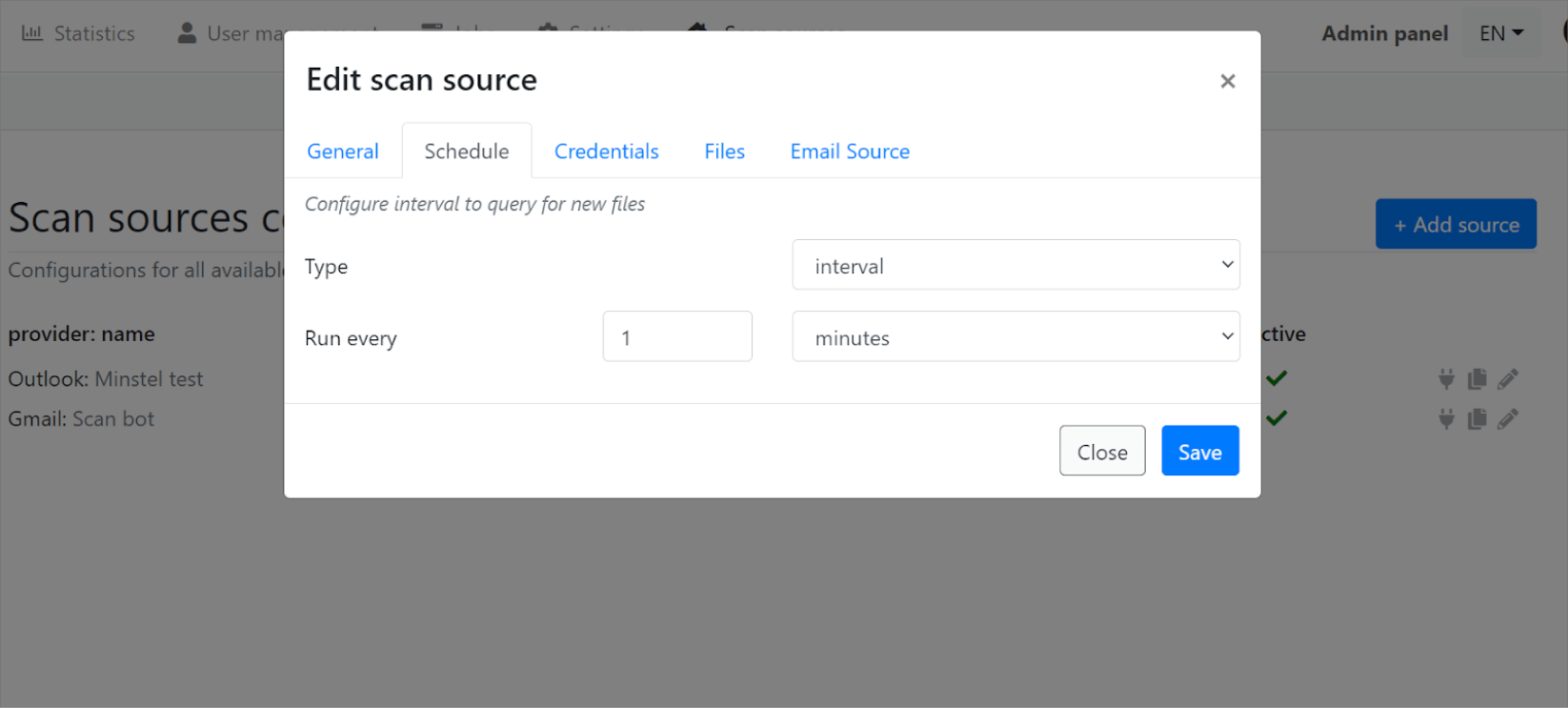

現在、バックグラウンド(cronのような)ジョブで定期的にポーリングされ、自動的にウェブサービスに取り込まれるIMAPアカウントの設定をサポートしています。以下にいくつかの例を示します:

スキャンソース ]->[設定]に移動し、鉛筆アイコンをクリックしてスキャンソースを編集することができます。

見落とされがちな特徴

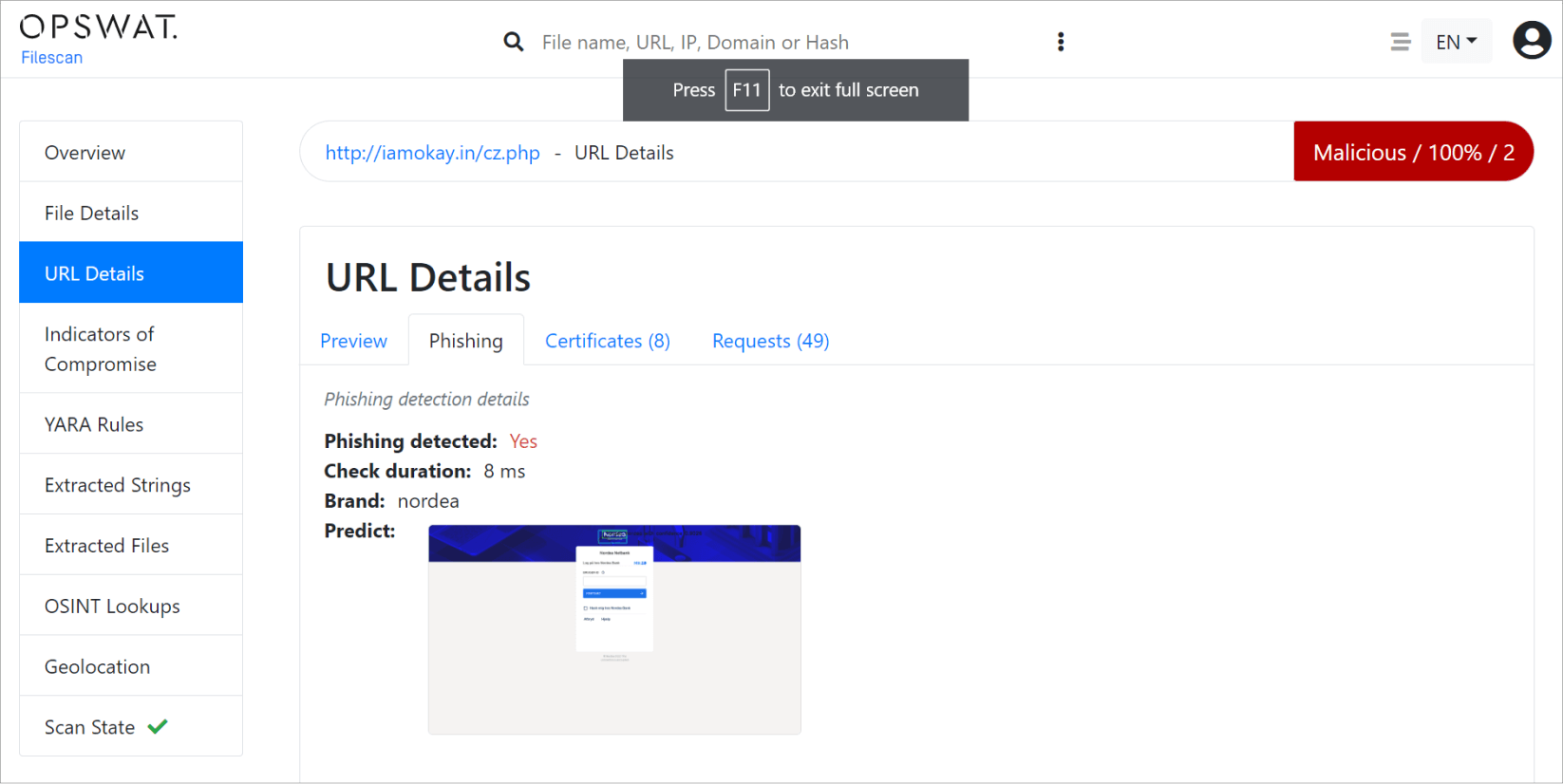

URLフィッシング検出

URL を送信すると、MetaDefender Sandbox 、それが「ファイルへのURL」なのか「ウェブページへのURL」なのかを自動的に判断します。通常のウェブページの場合、フィッシング攻撃の機械学習ベースの画像分析を含む、完全なブラウザ・エミュレーションが実行される。以下は、MetaDefender Sandbox 、フィッシング攻撃の可能性を検知し、ユーザーに警告する優れた例です:

OpenAPI / Python CLI

API および OpenAPI (OAS3) ドキュメントは、トップメニューのリンクから入手できます。APIリンクから入手できます。プロファイル設定の API Key タブで、認証用のAPI キーを生成できます。便利なpipパッケージ/CLIツールはこちらから入手できます:https://github.com/filescanio/fsio-cli.

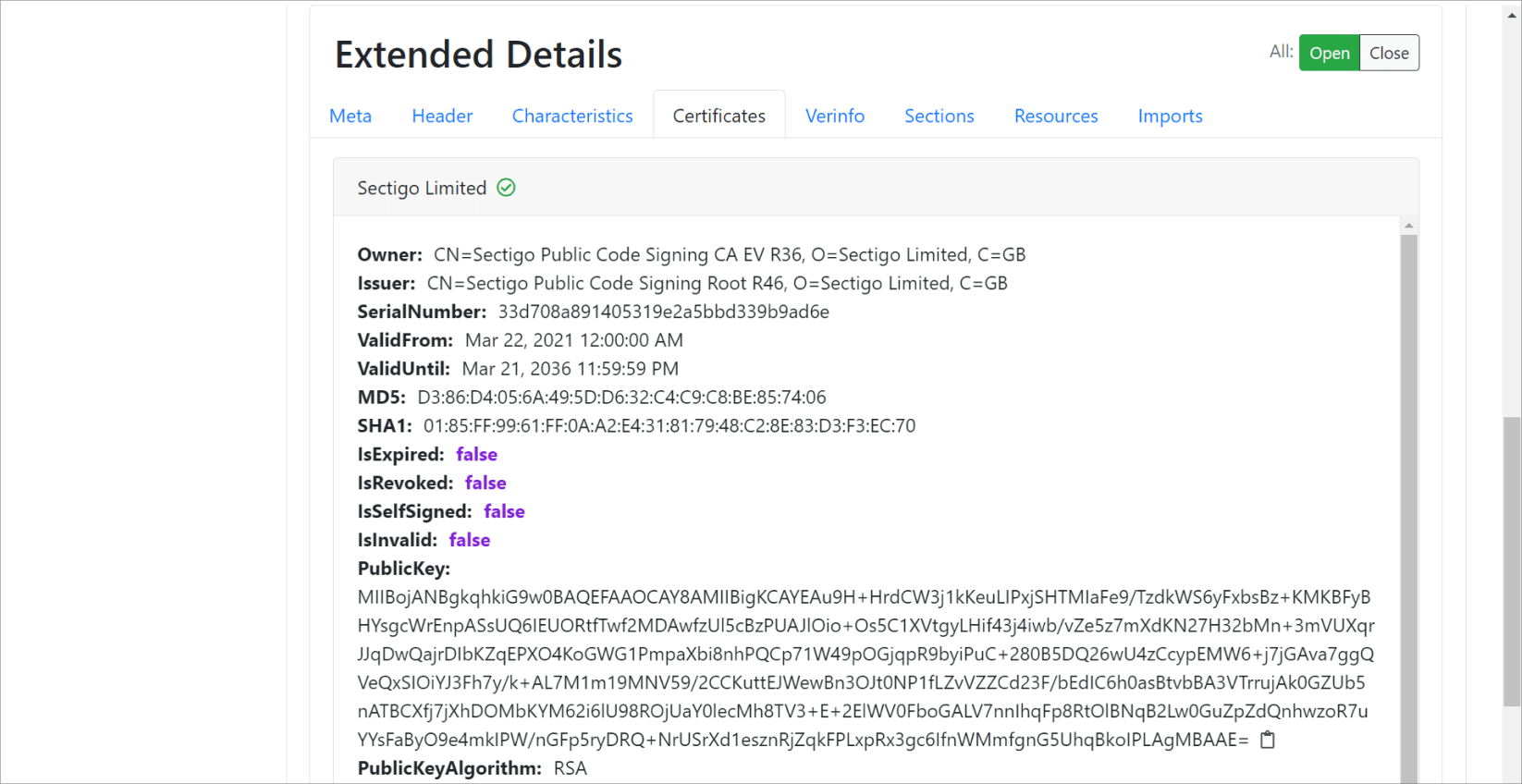

証明書のホワイトリスト化と検証

MetaDefender Sandbox.ioは、PEファイルだけでなく、PDFやVBAマクロなどの生産性ファイルからも証明書を抽出します。抽出された証明書はすべて、有効期限が切れているか、失効しているか、自己署名されているかをチェックします。信頼できるソフトウェアベンダーが証明書を発行した場合、そのバイナリアーティファクトの評点は自動的に良性に設定されます。

最後の言葉

このブログ記事では、管理パネルとバックエンド機能の主要な部分をいくつか紹介し、製品全体の成熟度、ACLとカスタマイズの面での柔軟性を概説します。

www.filescan.io、またはこのブログ記事の詳細についてご興味があり、ライブ技術デモ、データシート、および/またはお見積もりにご興味がある場合は、弊社連絡先を通じて営業までご連絡ください。