従来のファイアウォールは、OT ネットワーク・サイバーセキュリティ戦略において最も一般的に導入され、信頼されている防御層の一つであります。しかし、単にファイアウォールがあればセキュリティーが保証されるという考えは誤解です。ファイアウォールは、ゲートキーパーとして設計されているとはいえ、脆弱性と無縁ではありません。このブログでは、ファイアウォールの存在がセキュリティー戦略の要として認識されているにもかかわらず、不注意にも脅威行為者がネットワークに不正アクセスする経路となってしまった7つの具体的な事例について説明します。

CVEとは何か?

CVE(Common Vulnerability and Exposure/共通脆弱性識別子)とは、ソフトウェア、ハードウェア、ファームウェアにおけるセキュリティの脆弱性や弱点に対する標準化された識別子である。CVEは、これらの脆弱性を一意に識別し、追跡するために使用され、組織、セキュリティ研究者、およびベンダーがセキュリティ問題に関する情報を共有し、それらを軽減するための努力を調整することを容易にします。

ファイアウォールに影響を与えた7つの重要なCVE

3580

説明CiscoAdaptive Security Appliance (ASA)Software および Cisco Firepower Threat Defense (FTD)Software の Web サービスインターフェースに脆弱性が確認されました。

潜在的な被害: この脆弱性により、認証されていないリモートの攻撃者にディレクトリトラバーサル攻撃を実行され、標的のシステム上の機密ファイルを読み取られる可能性があります。

リンク: CVE-2020-3580

1579

説明Palo Alto Networks PAN-OS 8.1.10.および9.0.0.以前のバージョンに欠陥が見つかりました。

潜在的な被害:リモートの攻撃者は、この脆弱性を利用して任意の OS コマンドを実行し、影響を受けるシステムを完全に制御できる可能性があります。

リンク :CVE-2019-1579

6721

説明SonicWall の SonicOS に脆弱性が発見されました。

潜在的な被害:リモートの攻撃者は、この脆弱性を悪用して、特別に細工されたフラグメントパケットを介してサービス拒否 (DoS) を引き起こす可能性があり、システムの可用性に影響を与えます。

リンク :CVE-2018-6721

5638

説明Apache Struts 2 の 2.3.32 以前のバージョンおよび 2.5.x の 2.5.10.1 以前のバージョンに脆弱性が存在します。

潜在的な被害:この脆弱性により、攻撃者は細工された Content-Type 値を通してリモートコマンド実行攻撃を行うことが可能となり、データ漏洩やさらなるネットワーク悪用につながる可能性があります。

リンク CVE-2017-5638

0801

説明特定の Cisco ASA 製品で動作する Cisco ASASoftware 脆弱性が確認されました。

潜在的な被害リモートの攻撃者は、この脆弱性を悪用して任意のコードを実行したり、システムをリロードさせたりする可能性があり、システムの侵害やダウンタイムにつながる可能性があります。

リンク CVE-2016-0801

CVE-2014-0160 (Heartbleed)

説明 OpenSSL TLS Heartbeat Extension に深刻な脆弱性。

潜在的な被害:Heartbleedバグは、攻撃者が脆弱なバージョンのOpenSSLで保護されたシステムのメモリを読み取ることを可能にし、パスワードや秘密鍵などの機密情報の漏洩につながる可能性があります。

リンク CVE-2014-0160

4681

説明Update 7 より前の Oracle Java 7 に影響する脆弱性です。

潜在的な被害攻撃者が ReflectionAPI に関連するベクタを経由してリモートで任意のコードを実行し、 システムを侵害する可能性があります。

リンク CVE-2012-4681

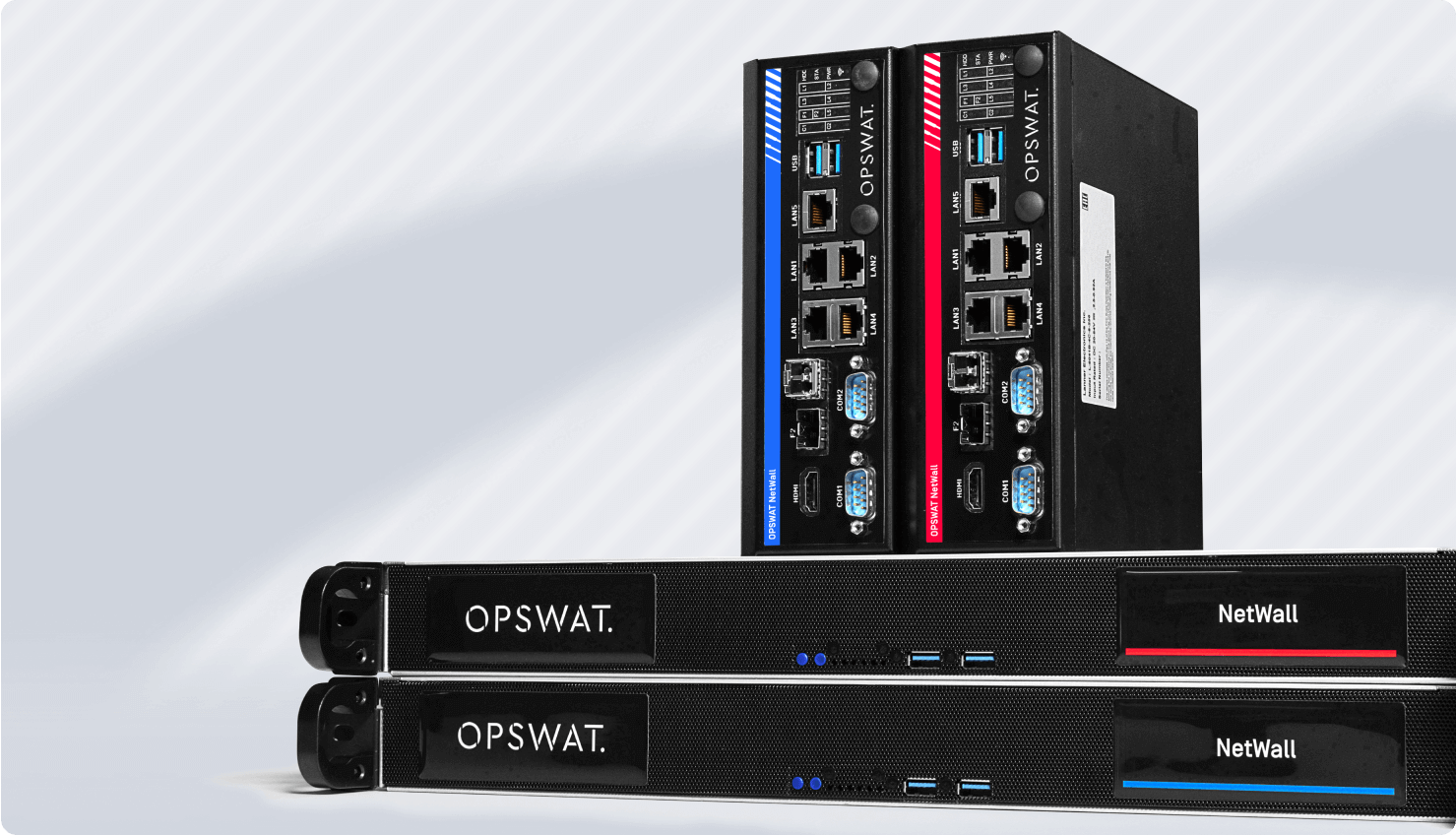

妥協のないOT ネットワーク・セキュリティ

伝統的なファイアウォールは、組織のOTセキュリティの枠組みを形成する上で引き続き重要な役割を担っており、その固有の脆弱性を理解し、対処することは依然として極めて重要である。しかし、ファイアウォールは決して時代遅れではないものの、その防御力だけに頼っていては、新たな脅威に対する十分な防御を提供できないことは明らかです。DMZ内のUnidirectional Security Gateway またはデータ・ダイオードを中心に、真の徹底した防御戦略を構築することで、データが一方向にのみ通過できるようになります。この物理的な強制力は、悪意のあるデータやコマンドが返送されてくる恐れがなく、データを送信できることを意味します。この場合、たとえソフトウェアの脆弱性が存在したとしても、これらのセキュリティ・ゲートウェイの物理的な性質が脅威に対する防御の境界を強制し、ネットワークを暴露から隔離します。