macOS Montereyのクリティカル・セキュリティ・アップデートに関する最近のアナウンスをお読みになった方も多いと思いますが、このアップデートには、すでに悪用されているゼロデイ脆弱性(CVE-2022-32894およびCVE-2022-32893)を含む任意のコードの脆弱性が含まれています。

これはユーザーにとって何を意味するのだろうか?彼らはパッチを当てましたか?

特に大企業にとって、脆弱性に対するパッチが絶えることなく提供され続ける状況を把握し続けることは困難である。Ponemon Instituteの調査によると、重要な脆弱性を発見してからパッチを適用するまでに平均16日かかっています。

Patch Management どんな規模でも挑戦的である

Ponemon Instituteの調査によると、60%の組織が、既知だがパッチが適用されていない脆弱性が原因で侵害を受けている。パッチ管理を困難なものにせず、平均応答時間を短縮し、統計の一部にならないようにする方法がある。

5つの挑戦Patch Management

1.さまざまなシステムとアプリケーションがある。現在、どの組織にもオペレーティングシステムとサードパーティ製アプリケーションが混在している。これは、macOS、Windows、Linuxなどのほか、何百もの異なるベンダーのアプリケーションが混在していることを意味する。

2.たまにしかドメインに接続しないシステムを持つハイブリッドワーカー。自社が直接管理するデバイスを常に把握することは十分に難しいが、BYODや請負業者のデバイスが組織のリソースにアクセスする前にパッチが適用されていることを確認することは、より困難であり、おそらくさらに重要である。

3.緊急性の高い重要なセキュリティパッチであっても、可用性に影響を与えないよう、パッチの適用にはある程度のテストと注意が必要です。そのためには、より多くのデバイス・グループに対して段階的にパッチをリリースすることをサポートするプロセスと自動化が必要です。

4.脆弱なシステムの継続的な可視化と監視は必須である。リスクのトレードオフを検討し、最新の重要な脆弱性をテストしてパッチを当てたとしても、作業は終わったわけではない。脅威に対処しているときには接続されていなかったデバイスが、リソースに再び接続されたときにパッチが適用されていることを確認するために、積極的に監視することは依然として不可欠である。パッチが適用されていないデバイスの可視化と、脆弱なデバイスからの継続的な保護の両方が必要です。

5.セキュリティおよびIT スタッフが不足している。セキュリティやIT の規模を問わず、どのような組織にも共通する課題のひとつは、日々の業務に必要なリソースが少なすぎることである。ましてや、注目される脆弱性が発生するたびに行われる防災訓練などもってのほかである。

MetaDefender アクセス不可欠なソリューション

しかし、朗報は解決策があるということです。OPSWAT MetaDefender Accessは、より迅速にパッチを適用し、確実に保護し続けるための完全なソリューションを提供します。

1.MetaDefender Accessは、すべてのシステムとアプリケーションのパッチを確実に適用するのに役立ちます:

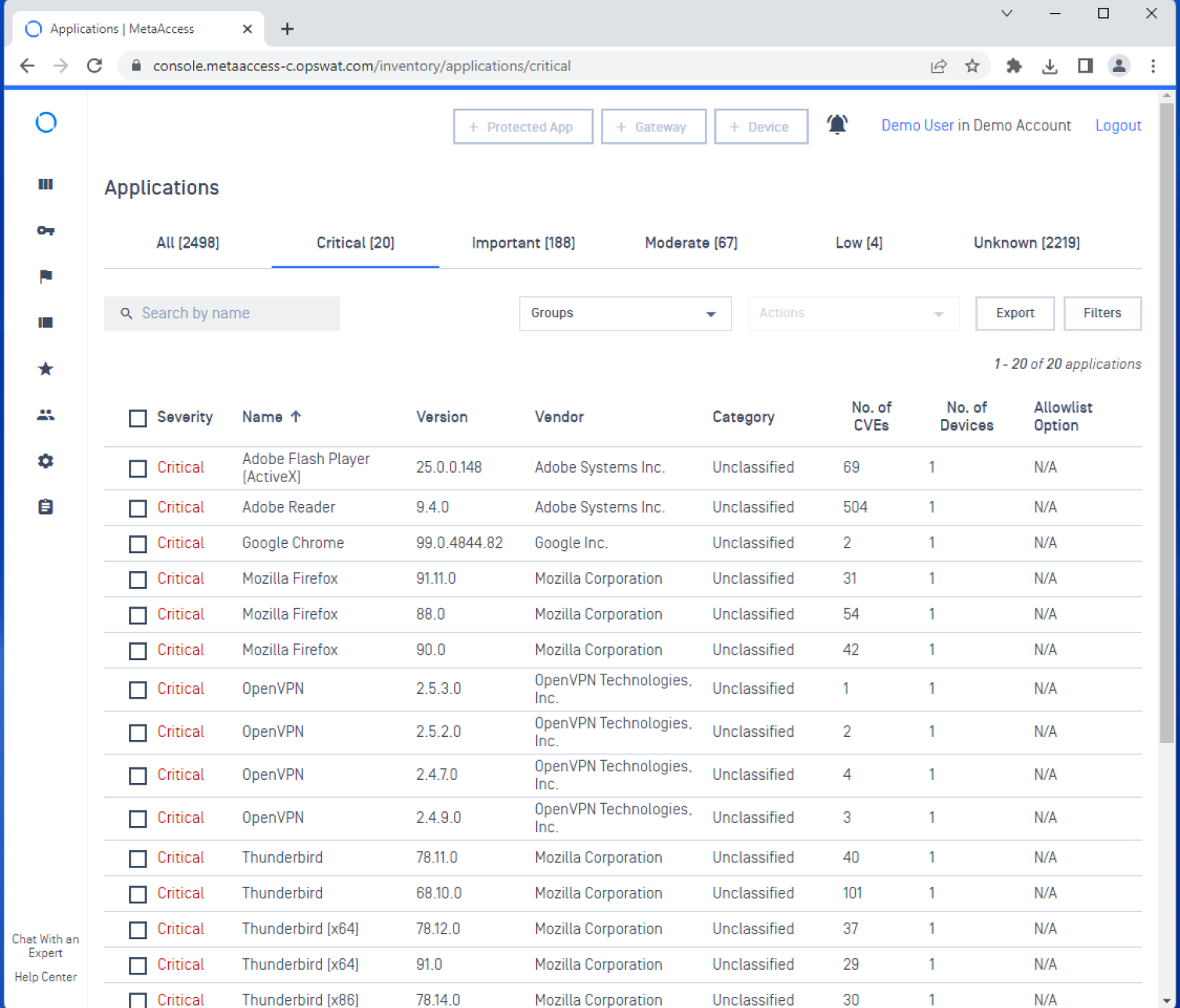

- 脆弱性や古いソフトウェアを検出し、MetaDefender Accessのダッシュボードと日次レポートで実用的なサマリーを表示することにより、可視性を提供します。これらを使用すると、ここに示されているように、ドリルインして詳細を確認することができます:

- アプリケーションの観点から脆弱性を可視化する:

- 選択したパッチ管理ソリューションがエンド・ポイントで適切に設定されていることを確認し、パッチ管理ソリューションが正しく設定されていない場合は警告を発し、ユーザーのデバイスをブロックする可能性もある:

- モントレ12.5.1パッチのように、OSやサードパーティ製アプリケーションにパッチが適用されていない場合など、デバイスがアプリケーションやその他のリソースにアクセスできないようにブロックする可能性があります。ユーザーは設定可能な日数警告を受けることができ、それでもパッチが適用されない場合は、リスクと影響ワークフローに対処する機会を与えるためにブロックすることができます。

2.ハイブリッドワークの常態化に伴い、デバイスにパッチを適用するために使用するソリューションが何であれ、オンプレミスまたはリモートのユーザに対して機能することが重要です。MetaDefender Accessはクラウドホストであるため、MetaDefender Endpoint 企業リソースにアクセスする際、デバイスがどこにあっても安全であることを保証します。

3.パッチが隠れたサプライズをもたらす場合、広範囲に影響を及ぼすリスクを軽減するために、徐々にパッチを展開することが重要です。MetaDefender Accessでは、パッチの自動ロールアウトをサポートするデバイスのグループごとに異なるポリシーを適用したり、特定のパッチを除外したり、さらには特定のデバイスを除外したりすることができます。デバイスの適用除外に加え、特定のパッチやCVEも適用除外にすることができるため、影響が大きすぎて適用できないと判断した場合でも、デバイスはコンプライアンスに準拠しているとみなされ続ける。

4.MetaDefender Accessのセキュアアクセス機能は、危険なデバイスや非準拠のデバイスからのアクセスから組織を保護します。この重要な側面の1つは、最近接続されなかったが、古い重要な脆弱性を持つ可能性のあるデバイスが、他のシステムで最初の脆弱性が対処されてからどれだけ時間が経過していても、パッチが適用されるまでブロックされるようにすることです。

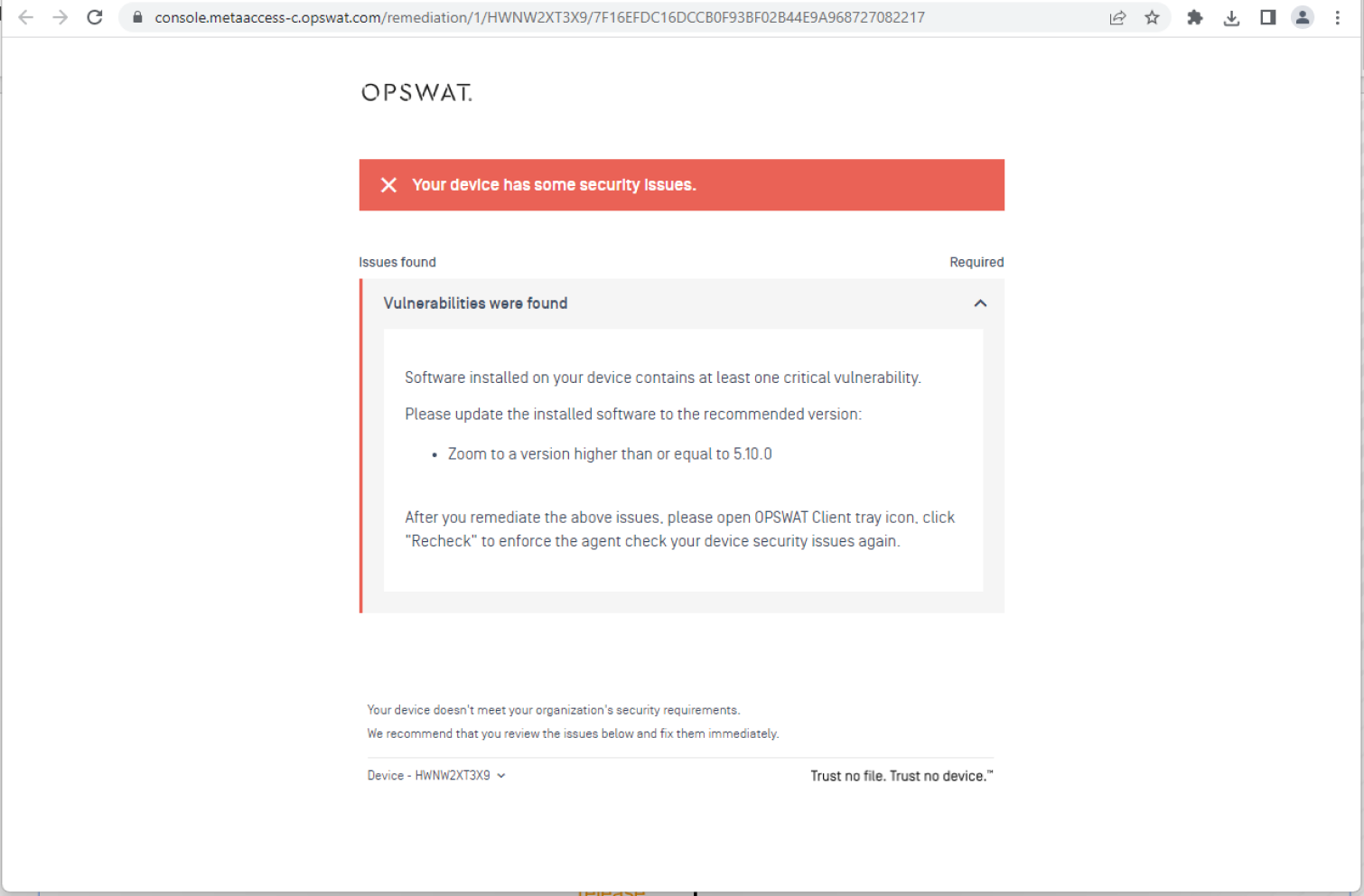

5.MetaDefender アクセスは、脆弱性に関する情報を含む詳細な修復メッセージをユーザーに提示する。ユーザーに警告を発することで、ユーザーは自分のデバイスに早期にパッチを適用する可能性が高まります。もしユーザーが行動を起こさなかった場合、MetaDefender Accessは、ユーザーが組織のリソースにアクセスしようとするたびに警告を発し続けることができます。もしユーザーがあまりに長い間待つようであれば、MetaDefender Accessポリシーを構成して、会社のリソースにアクセスするためにパッチを適用することをユーザーに要求することができます。これにより、最も負荷の高いIT チームであっても、タイミングに関係なく、すべて自動的に、重要なパッチを迅速にロールアウトすることができます。

MetaDefender Accessはこのような課題をすべて解決し、負担の大きい組織のスタッフが作業量を増やすことなく、重要な脆弱性に迅速かつ効率的に対応できるよう支援します。 MetaDefender Accessを無料でお試しください!

詳細については、当社の専門家にお問い合わせください。