OPSWAT では、重要なインフラや組織をサイバー脅威から保護する高度なソリューションを開発する際に、革新性、創造性、継続的な改善を大切にしています。このような価値観に触発され、OPSWAT MetaDefender Threat Intelligence を作成しました。これにより、進化するサイバー脅威をよりよく理解し、検出することができるようになり、類似ファイルを検出して識別することができるようになりました。

マルウェアの亜種がますます洗練され、回避能力が高まる中、従来のシグネチャベースのアンチウイルスソリューションでは不十分です。この課題に対処するため、OPSWAT のサイバーセキュリティ専門家は、最先端の静的解析技術と機械学習を活用して、ファイル間で共有される類似性を識別するエレガントなソリューションを開発しました。このアプローチは、サイバーセキュリティのリスクを軽減し、潜在的な攻撃を防ぐ効率的な手段を提供します。

MetaDefender Threat Intelligence を作成することで、私たちは困難で緊急の問題に取り組む機会を得ました。私たちは、新たな脅威を予測し、それに備えるために必要な情報を組織に提供する効果的なサイバーセキュリティ・ソリューションを開発することができました。これは、当社の革新的な企業文化と、お客様に可能な限り最高の保護を提供するというコミットメントに合致するものです。

データ

類似検索を実行するために、ファイルはMetaDefender Sandbox 静的およびファイル・エミュレーション・テクノロジーを使用して厳密なスキャン・プロセスを受けます。この高度な技術は、与えられたファイルから最も関連性の高い有用な情報を抽出します。

当社の専門マルウェアアナリストは、2 つのファイルの類似性を計算するために最も効果的な機能を決定しました。これらの機能は、正確で適切な結果を提供する能力に基づいて慎重に選択され、最新のマルウェアのトレンドやテクニックに対応するために継続的に更新されています。

いくつかの特徴がある:

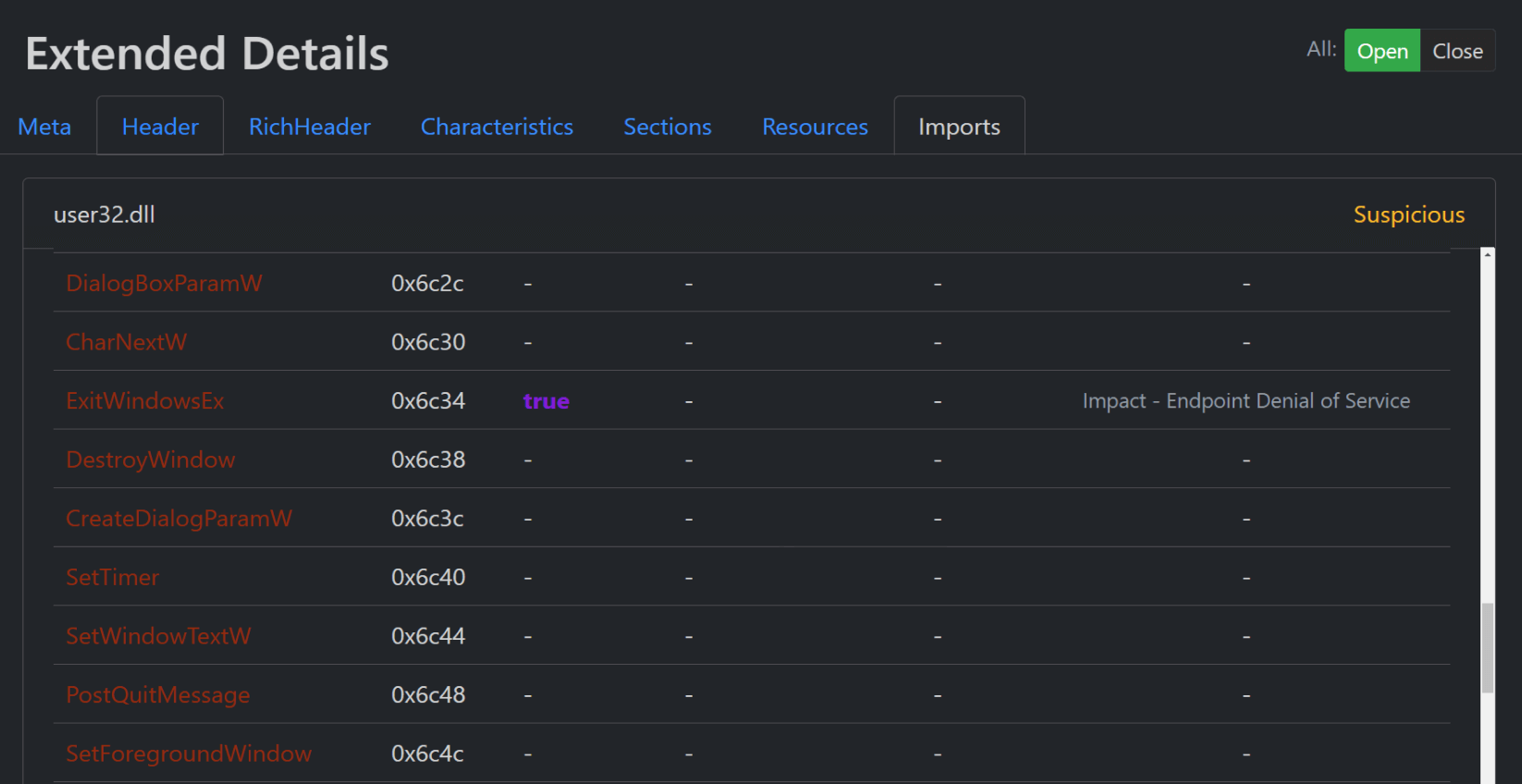

- バイナリメタデータ(ファイルサイズ、エントロピー、アーキテクチャ、ファイル特性、その他多数)

- 輸入

- 参考資料

- セクション

- 信号

- さらに

注:ファイル間の類似性を検索する場合、Filescan によって生成されたシグナルを使用することが重要であり、ファイルの最終的な評決(悪質、情報提供など)のみに依存しないことが重要です。このアプローチは、類似性検索プロセス中に発生する可能性のあるバイアスを回避するのに役立ちます。

プロセス

類似性検索プロセスでは、Portable Executable (PE) ファイルからこれらの特徴を抽出し、ベクトル埋め込みに変換する。ベクトル埋め込みはデータを n 次元空間の点として表現し、類似したデータ点をクラスタリングしてファイルのフィンガープリントを作成します。次元数は、次元数を減らしながら各セクションで決定される。

そして、このソリューションでは、これらのベクトル間の複数の修正された距離計算を使用して、最も類似したファイルを見つけ、"このファイルは別のファイルとどれくらい似ているか?"という質問に答えることができます。アーキテクチャとアルゴリズムは、何百万ものファイルを検索する場合でも高速処理を保証するインデックス作成方法を使用しています。これらのフィールドのアルゴリズム分析により、このソリューションは類似ファイルや脅威を正確に識別し、隔離することができます。

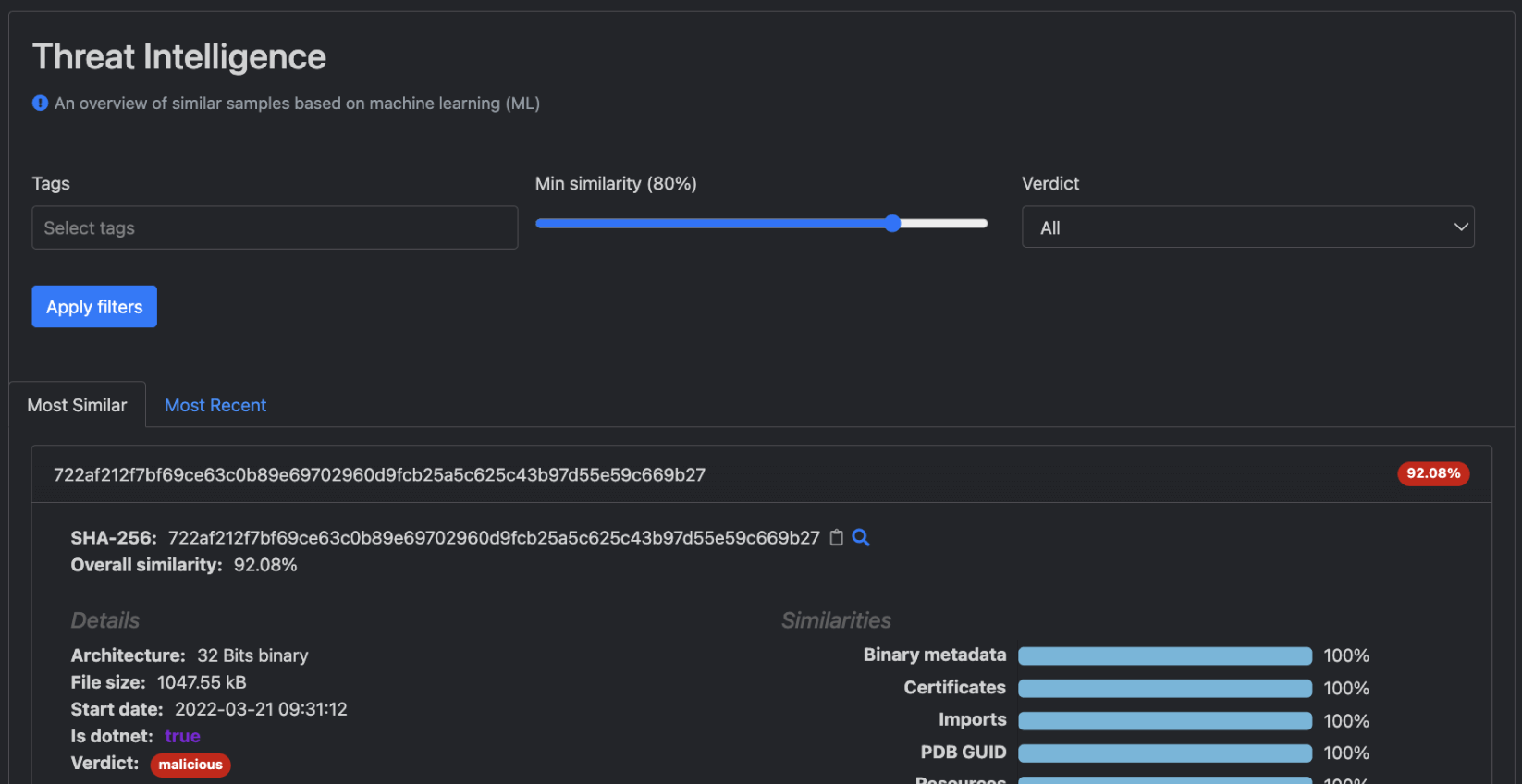

高度な技術に加え、Similarity Search は、ユーザーが検索パラメータをフィルタリングできるカスタマイズ可能なインターフェイスを提供します。この機能により、柔軟性が向上し、ユーザーは特定のニーズに最も正確で関連性の高い検索結果を得ることができます。

フィルター

- タグ

- Verdict

- 類似性閾値

パイプライン

パイプラインプロセスでは、実行ファイルのような新しい入力PEファイルを受け取り、事前に選択された特徴に基づいてベクトル埋め込みを生成する機械学習モデルにかける。これらのベクトルは、任意の次元数を持つことができるベクトル空間に埋め込まれます。

様々な距離メトリクスを用いてベクトルと特徴量の類似度を計算し、与えられた入力PEファイルに最も近い点を決定するのに役立ちます。

類似性スコア

類似度スコアは絶対的なものではなく、やや主観的なものである可能性があることに留意する必要があります。ファイル間の類似性の程度を決定するための普遍的に受け入れられた公式や標準はありません。そのため、類似性スコアを慎重に解釈し、その計算方法を検討することが重要です。類似性検索は、正確な類似性スコアを計算するために重みを使用します。

MetaDefender Sandbox成績

Filescan の結果は、類似性検索に使用されたファイルに関する包括的な情報を提供する。しかし、ファイルの特徴や特性を完全に理解するためには、この情報を徹底的に分析することが重要です。UIは、ファイルスキャンの様々なプロパティを表示し、その特徴の詳細なレポートを生成します。

類似検索機能にアクセスするには、ユーザーインターフェースの左側に移動します。デフォルトでは、類似検索機能はプリセットされたデフォルトのパラメータで自動的に開始されます。さらに、ユーザーが検索をカスタマイズし、指定された要件に基づいて最適な結果を得るのに役立つ複数のフィルタリングオプションが提供されています。

フィルター

- タグ: これは、属性に基づいてファイルに割り当てられる動的なラベルです。類似検索機能を使用する場合、タグを使用して、peexe や shell32.dll などの特定の特性を持つファイルにラベルを付けることができます。タグは、ターゲットを絞った効率的な検索に役立ち、ユーザーは特定のニーズを満たすファイルをすばやく見つけることができます。

- 評決: Filescan の評決は、ファイルに対して実施されたスキャンの結果を提供し、ファイルがクリーンであるか、悪質であるか、または何らかの形で潜在的に有害であるかを示します。Filescan 評定をフィルタとして使用することで、ユーザーは検索結果を絞り込み、悪質または疑わしいとフラグ付けされたファイルを除外することができます。

- 類似度のしきい値:これは設定可能なパラメータで、ファイルが検索結果に含まれるために必要な最小レベルの類似度を決定します。このしきい値を調整することで、ユーザーは特定のニーズに合わせて検索結果をカスタマイズすることができます。たとえば、密接に関連するファイルや、より希薄なつながりを持つファイルを検索することができます。このフィルターは、幅広い包括的な検索と精度のバランスを必要とするユーザーに便利です。

タブ

類似検索機能では、タブ形式でデフォルトのフィルタリングオプションが表示されます。これらのタブにより、ユーザーは、最も類似したファイル、最新のファイル、および悪意のある評決でフラグが付けられたファイルに基づいて結果をフィルタリングできます。これらの事前フィルタリングオプションは、ユーザーの検索エクスペリエンスの効率と精度を高めるように設計されています。

Threat Intelligence サブページ

Threat Intelligence サブページでは、最も密接に関連するファイルを表示したり、フィルタリング可能なユーザーインターフェイスを利用できるなど、さまざまな機能をユーザーに提供しています。特定のSHA256識別子を選択することで、ユーザーは関連するファイルの類似性に関する詳細な情報を、そのハイレベルな詳細とともに取得することができます。

主な使用例

他の機械学習アプリケーションと同様に、類似検索の結果を検証することは非常に重要です。しかし、この機能は、ユーザーが効率的に関連ファイルを探索し、識別するための幅広い可能性を提供します。インデックス検索は、あらゆるタイプのファイルに対して非常に高速なハッシュ検索を提供し、本製品の礎を形成します。以下のエンティティは、類似検索機能の恩恵を受けることができます。

- サイバーthreat intelligence アナリストは、この能力を活用して新しい脅威や進化する脅威を調査・検知し、組織のセキュリティ態勢を向上させることができる。

- 脅威ハンターは、侵害の指標(IOC)や潜在的な脆弱性をプロアクティブに検索し、悪意のある活動を未然に防ぐことができる。

- 研究者、調査員、アナリストなど、ファイル間の関係を調べたり、類似点を特定したりすることに関心のある方ならどなたでも。

類似検索へのアクセス

https://wwwopswat.com/docs のドキュメントをご覧いただき、類似性検索をお客様のプロセスに統合する方法をご確認ください。類似性検索機能は、有料のFilescan または Threat Intel パッケージのユーザーだけが利用できるアドオンであることにご注意ください。この機能にご興味のある方は、今すぐアカウントをご登録ください!