MetaDefender Sandbox 2.4.0は、脅威の検知、企業統合、ユーザエクスペリエンスにおいて大きな飛躍を遂げました。新しいエミュレーション機能、シームレスなSSOサポート、充実したUIワークフローにより、このリリースはセキュリティチームが脅威をより速く、より正確に分析できるようにします。新機能、改善点、そして脅威防御がどのように賢くなったかをご覧ください。

新着情報

このリリースでは、企業への対応、ユーザーへのアクセス、分析の深さを強化するために設計された強力な新機能を提供します。

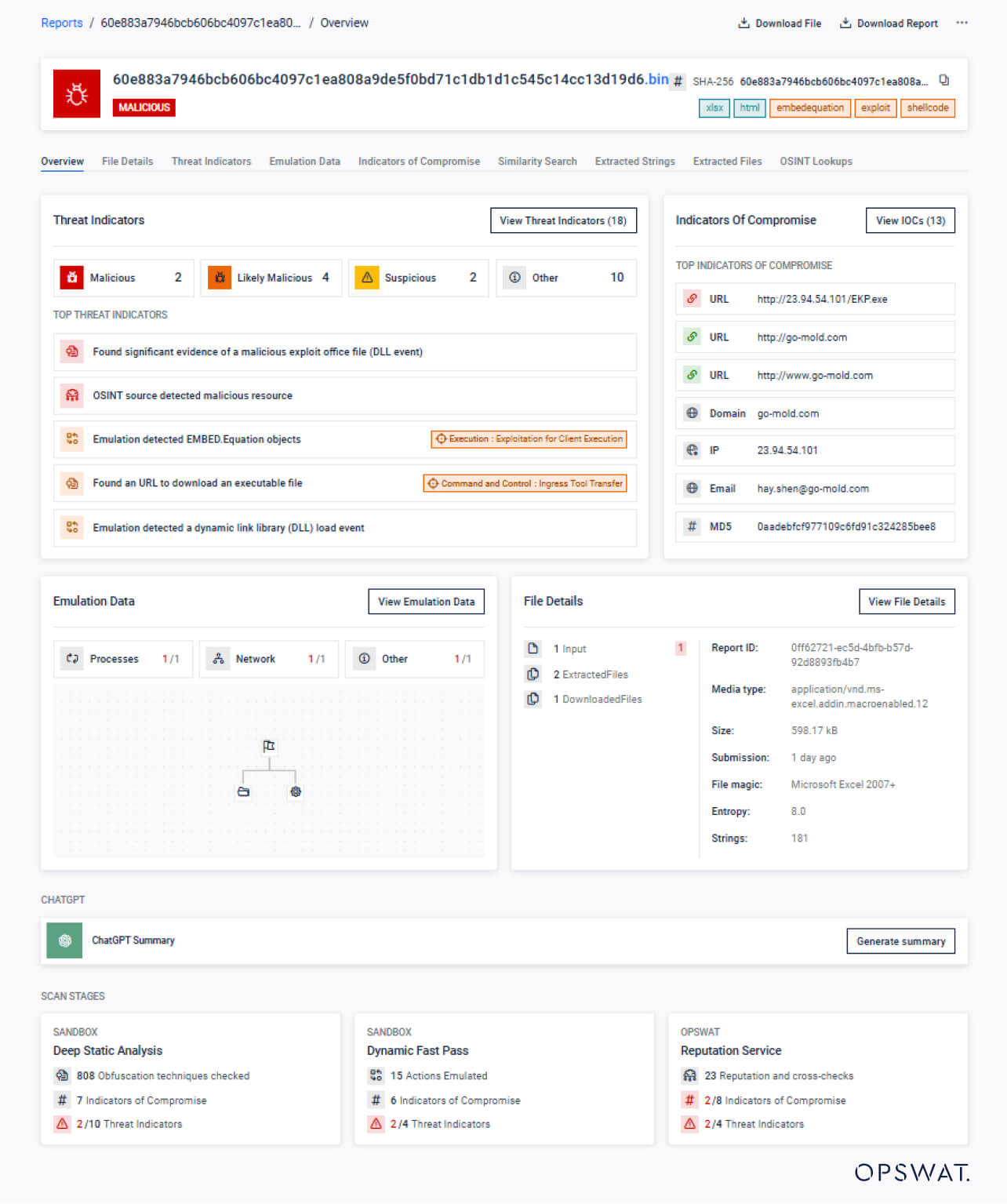

- レポート概要の再設計

直感的なナビゲーション、ダイナミックなフィルタリング、単一の合理化されたビューに統合された脅威の洞察など、明瞭かつ迅速に設計された完全に刷新された UI をご覧ください。

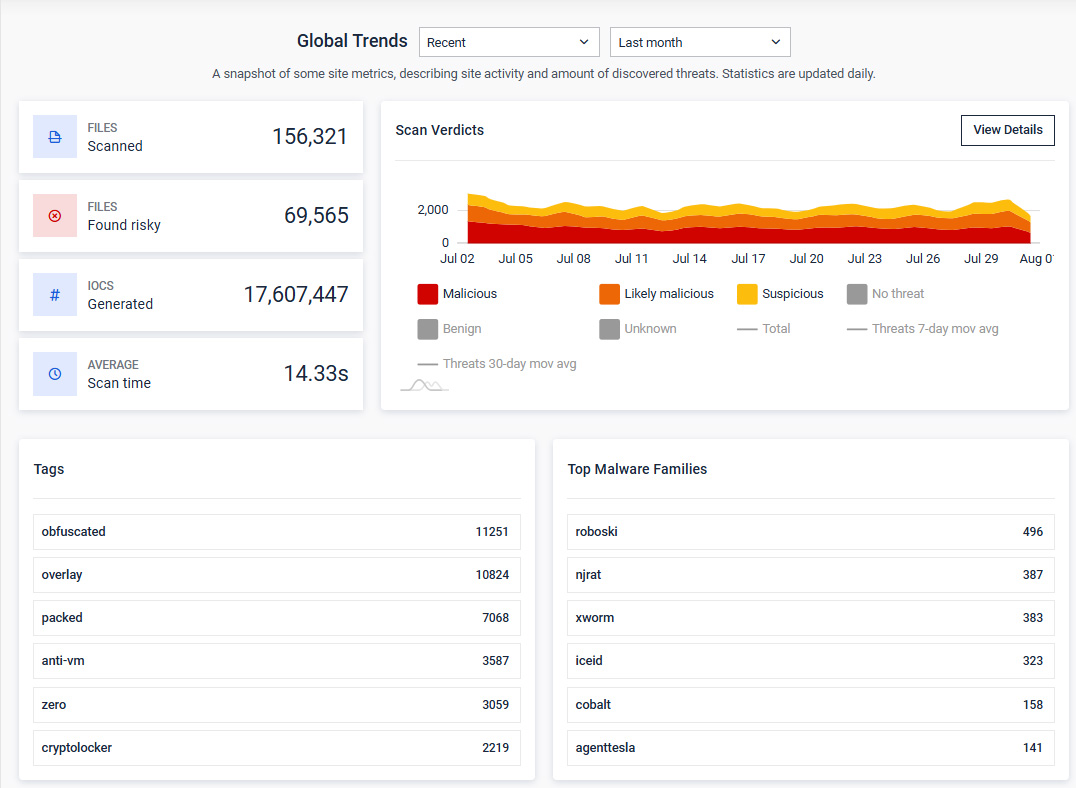

- Trends Page Redesign

レイアウトが一新され、直感的なビジュアルを特徴とするTrendsページをシームレスにナビゲートします。スキャンの評決、平均スキャン時間、IOC生成、および主要な脅威インジケータに関するチャートが更新され、より深い可視性が得られます。

- SAML 2.0アイデンティティプロバイダ(IDP)の統合

完全なSAML 2.0フェデレーションを使用して、OKTA、Ping、Active Directoryフェデレーションサービス(AD FS)のようなエンタープライズSSOソリューションとMetaDefender Sandbox シームレスに統合します。 - Red Hat オフラインインストールモード

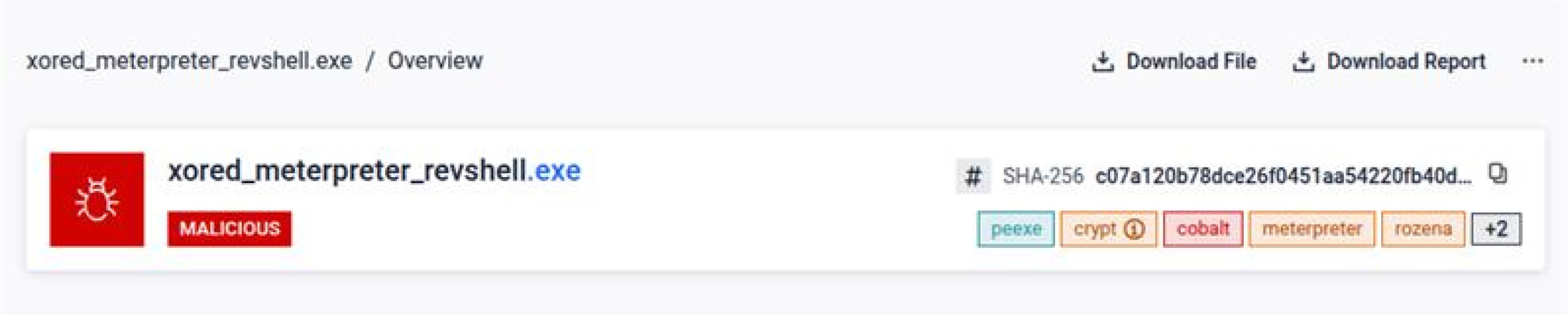

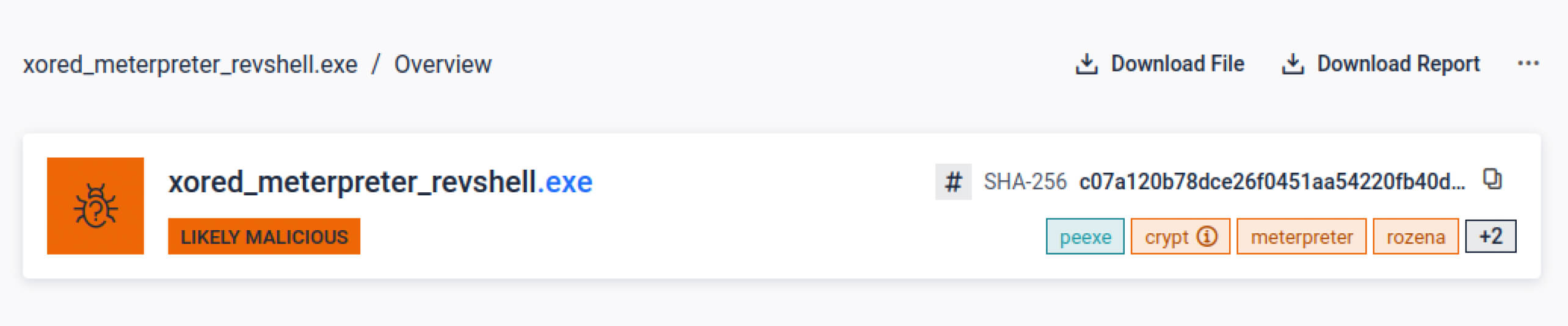

Red Hat Enterprise Linux 9 でのオフラインインストールを完全にサポートすることで、Sandbox エアギャップ環境で安全に展開できます。 - Advanced Windows PE Emulator (Beta)

Advanced WindowsPE Emulator Betaは、ダイナミックペイロードの解凍、隠れたIOCの発見、新たな脅威インジケータの公開により、すでに大きな価値を提供しています。Filescan.ioで測定された実際のインパクトに直接貢献しています。

これらの革新的な技術により、MetaDefender Sandbox より直感的で拡張性があり、最新のセキュリティ運用に効果的です。

改善点

このリリースでは、新機能のほかに、パフォーマンス、回復力、可視性を合理化する的を絞った機能強化が導入されています。

- 脅威インジケータの概要カウント

ダッシュボードは、明確な脅威インジケータを表示し、ノイズを排除して、より明確で実用的なリスク評価を提供します。 - 入力のアクセシビリティとフォームのリファクタリング

フォームコンポーネントの刷新により、一貫したラベリング、ARIAへの準拠、アクセシブルなバリデーションが保証され、ユーザビリティが向上し、アクセシビリティのベストプラクティスに沿っています。

これらの改善により、MetaDefender Sandbox高度な脅威分析のための基盤ツールとしての役割が強化されました。

ネクストレベルの脅威検知

新着情報

MetaDefender Sandbox 2.4.0は、よりスマートなアンパッキング、難読化解除、亜種認識により検出機能を拡張しました。

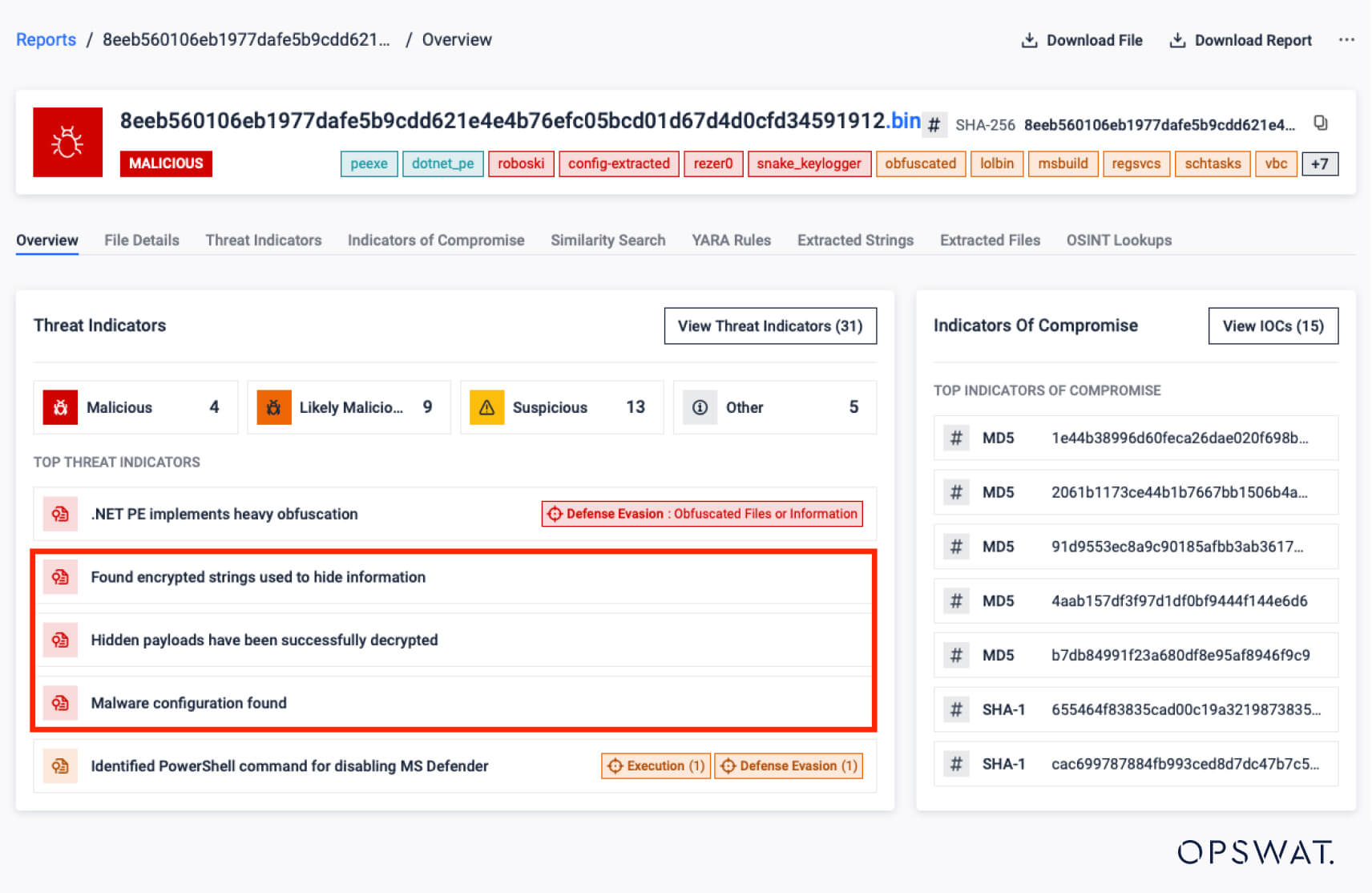

- 更新された YARA とマルウェア設定抽出ロジック

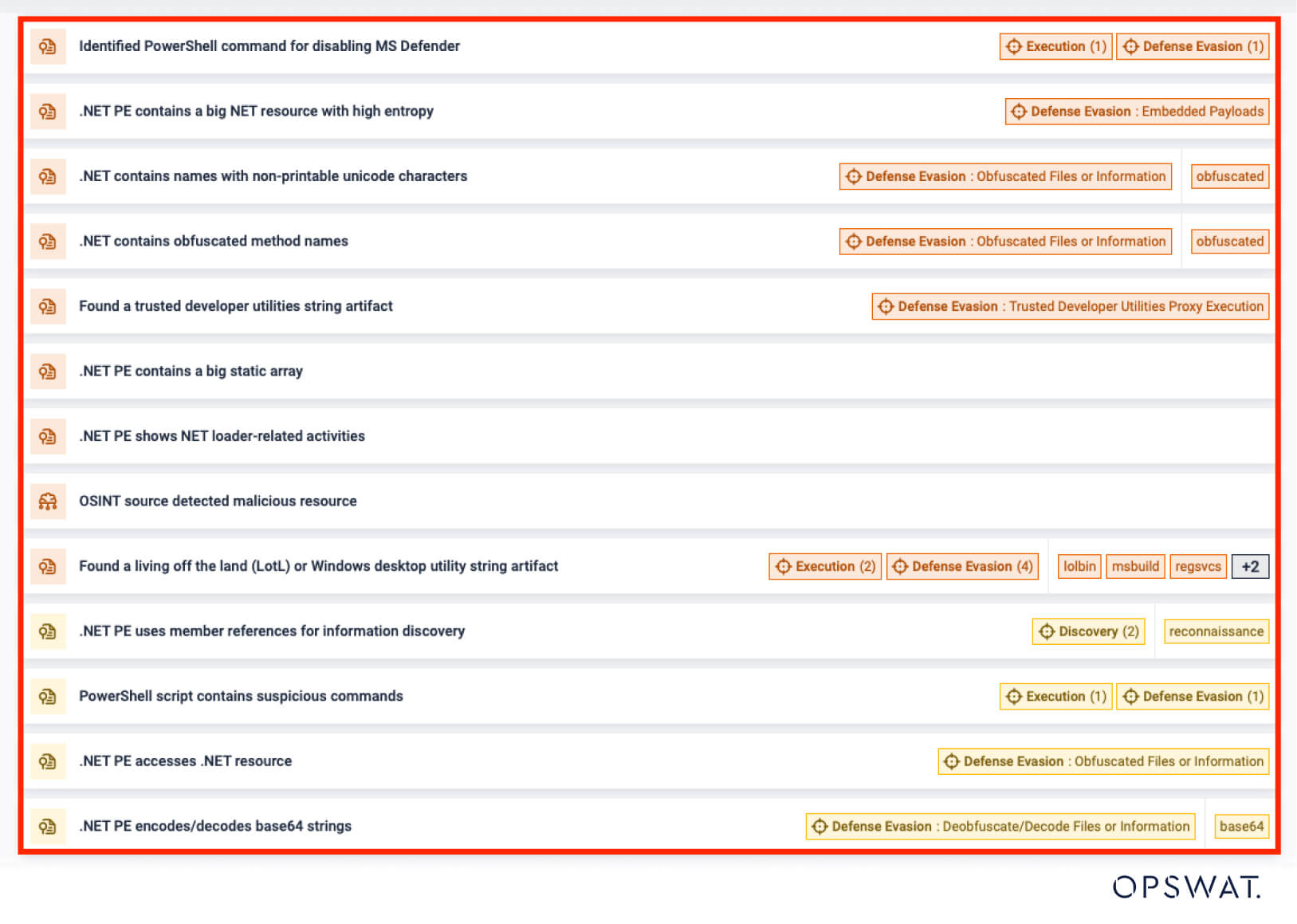

検出ルールと設定抽出ロジックが更新され、Lumma Stealer (ChaCha)、MetaStealer、および Snake Keylogger の亜種をより識別しやすくなりました。 - .NET Loader Unpacking Enhancements

Roboski および ReZer0 ローダーのアンパッキングをサポートし、.NET ファイルの制御フローの難読化を解除して、ペイロードの抽出を改善しました。

- .NET ファイルにおける制御フローの難読化解除

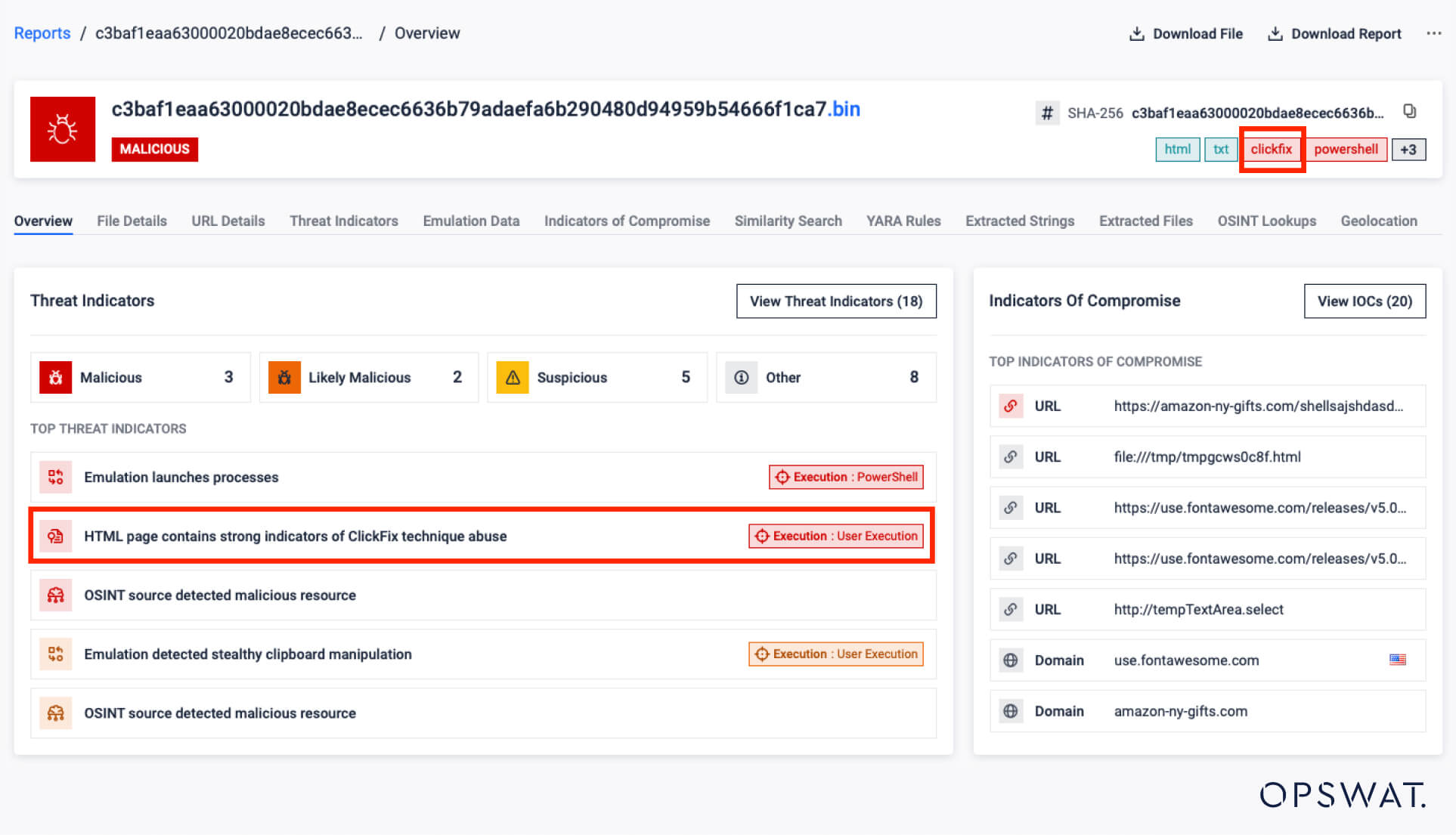

制御フローの難読化解除を実装し、難読化された .NET サンプルにおける解凍効率を向上させ、隠されたペイロードを公開します。 - ClickFix の亜種の早期検知

ClickFix と関連する亜種の早期検知を可能にし、ソーシャルエンジニアリングの脅威の増加傾向に対応。

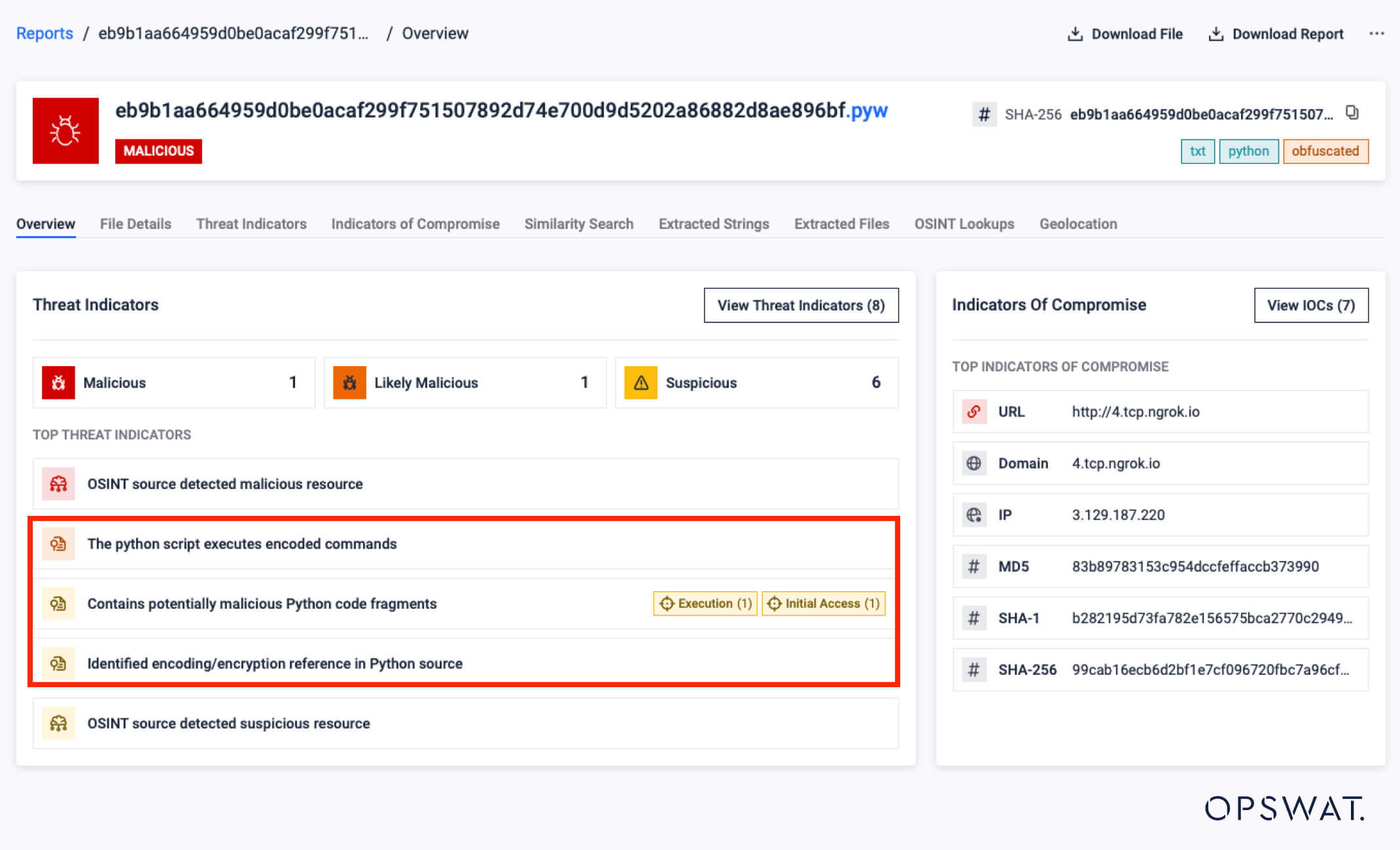

- Base64コマンドの自動デコード

PythonおよびBashスクリプトのBase64エンコードされたコマンドの自動デコードが可能になり、より深い難読化レイヤーが明らかになり、検出精度が向上しました。

- ACCDEファイル解析のサポート

ACCDEファイルの解析サポートを追加し、Microsoft Accessアプリケーションへの適用範囲を拡大し、埋め込まれた脅威に対する可視性を向上させました。

これらの追加により、行動洞察の深度が増し、隠れた脅威がより正確に表面化する。

改善点

このセクションの機能強化は、より広範な脅威サーフェスにおける検出精度とコンテキスト分析をより鮮明にします。

- 不審な.NETバイナリの検出を改善

難読化された.NETの脅威を早期に特定するため、特大の静的配列、高エントロピーリソース、不規則なコールパターンなど、低レベルの異常を分析することで検出を強化。 - 強化されたHTML脅威分析

アップグレードされたHTMLパーサーと拡張された検出インジケータにより、回避的または不正なウェブベースの脅威に対する精度が向上。 - 拡張された IOC & MITRE ATT&CK カバレッジ

より深い LNK ファイル解析、よりスマートな指標エンリッチメント、柔軟な YARA ベースのタグ付けにより、レポート全体の脅威相関とコンテキスト分析がより鮮明になります。

- DIE (Detect It Easy) データベースの更新

ファイルタイプおよびパックされたバイナリ識別の改善により、多様で複雑なサンプルセットにおける分類精度が向上しました。 - OSINT ルックアップ最適化

ヒューリスティックに抽出されたドメインのルックアップを無効にして、誤検出を減らし、全体的な検証精度を向上させる。

静的ヒューリスティックから動的エンリッチメントに至るまで、これらの改良は、今日の回避的な脅威に対するアナリストの武装をさらに強化する。

エンジン リリースノート

機能強化

Advanced PEエミュレータ(ベータ版)は、今回のリリースで大きなアップグレードが行われ、より深い行動インサイトを解き明かし、従来の分析を回避する脅威を発見します。

- シェルコード実行

スタンドアロン・シェルコードとフォワーダー・バインディングのサポートが追加され、低レベルのペイロードをより深く分析できるようになりました。 - イベントトラッキング

メモリやディスクの書き込み、プロテクションの変更、DNS解決、HTTPリクエストなど、疑わしいアクティビティをキャプチャします。 - 関連ダンプ

PEファイルなどの重要な実行ポイントからメモリダンプを自動的に抽出し、脅威をより深く検査します。 - 逆アセンブルとの統合

重要なメモリダンプを直接逆アセンブラパイプラインにルーティングし、詳細な分析を強化。 - 概要とトレース

実行トレースの可視性をより豊かにするために、サマリー統計、バージョン管理、設定可能なAPI ログの機能強化が導入されています。 - 新しい脅威インジケータ

PE に特化した行動インジケータを追加し、より的を絞った有意義な分析インサイトを提供します。 - 追加のIOC抽出

エミュレーションを活用して、静的解析では見えないIOCを発見し、検出の完全性を高めます。 - Defeating Evasion

高度なシミュレートされたフィンガープリンティングを実装し、回避的なマルウェアの動作を検出、回避します。

これらの機能強化により、エミュレータは複雑で多段階のマルウェアを検出し、実用的なIOCを比類のない精度で抽出するための重要な資産として確立された。

新着情報

このエンジンのアップデートにより、エミュレーションの拡張、高度なインジケーター・ロジック、最新のスクリプト分析が導入された。

- .lnk バッチドロップ検出

バッチスクリプトを生成し実行する Windows ショートカットファイルを検出し、「その場しのぎ」のテクニックに悪用される致命的なギャップを埋めます。 - クリップボードAPI エミュレーション

Webエミュレーションは、write()やwriteText()のような最新のクリップボード操作をキャプチャし、フィッシングキットやドロッパーで使用されているテクニックを公開します。 - アネシドラにおけるECMAScript 6のサポート

JavaScriptエミュレーションがES6構文をサポートするようになり、高度で最新の悪意のあるスクリプトのカバー範囲が大幅に広がりました。

各新機能は、特に複雑な環境において、より早い脅威の検知と、より確実な判定に貢献する。

改善点

エンジンの最新の改良サイクルでは、パフォーマンス、忠実度、自動化が一歩前進している。

- HTMLエミュレーションにおけるボタン/リンクの自動クリック

エミュレーションの改善により、UI駆動型スクリプトがトリガーされ、インタラクティブ要素の背後に隠れたドライブバイダウンロードの検出率が向上しました。 - onclick でのイベントハンドラの実行

インラインの onclick イベントハンドラが実行されるようになり、HTML/JavaScript に埋め込まれたエクスプロイトの検出が強化されました。 - document.body.append() & Self-Read / Stage-Spawn Support

忠実度の高いDOMシミュレーションと自己参照動作のサポートを導入し、マルチステージの脅威をより的確に分析。 - HtmlUnitのアップグレード

Javaベースのブラウザ・エミュレーションのアップグレードにより、JavaScriptエンジンが修正され、CSSレンダリングが改善され、全体的な安定性が向上しました。

これらのバックエンドの改善により、大容量や高度なペイロードに対するスケーラビリティと精度が向上した。

MetaDefender Sandbox 2.4.0を使い始める

詳細、デモのリクエスト、OPSWAT エキスパートへのお問い合わせは、metadefenderをご覧ください。

脅威を先取りする