サイバー脅威が進化を続ける中、攻撃者は型破りなファイルタイプ、埋め込まれた悪意のあるコンテンツ、斬新な攻撃ベクトルによって検知を回避する新たな方法を見出しています。OPSWAT最新のセキュリティ機能強化は、脅威の検知を次のレベルに引き上げ、より高い精度で脅威を分析、分類、無力化する強力なツールを組織に提供します。カスタムファイルタイプの検出からPCAP(ネットワークパケットキャプチャ)の詳細な検査まで、これらのアップグレードにより、セキュリティチームは新たなリスクに先手を打つことができます。

ファイルタイプの検出

カスタムルールの定義

組織では、標準的なツールではすぐに認識できないような、独自の形式を持つファイルに遭遇することがよくあります。ベンダーが提供する修正を待っていると、ワークフローが滞り、チームはこれらのファイルをブロックすべきか(中断のリスク)、許可すべきか(暴露のリスク)迷うことになる。

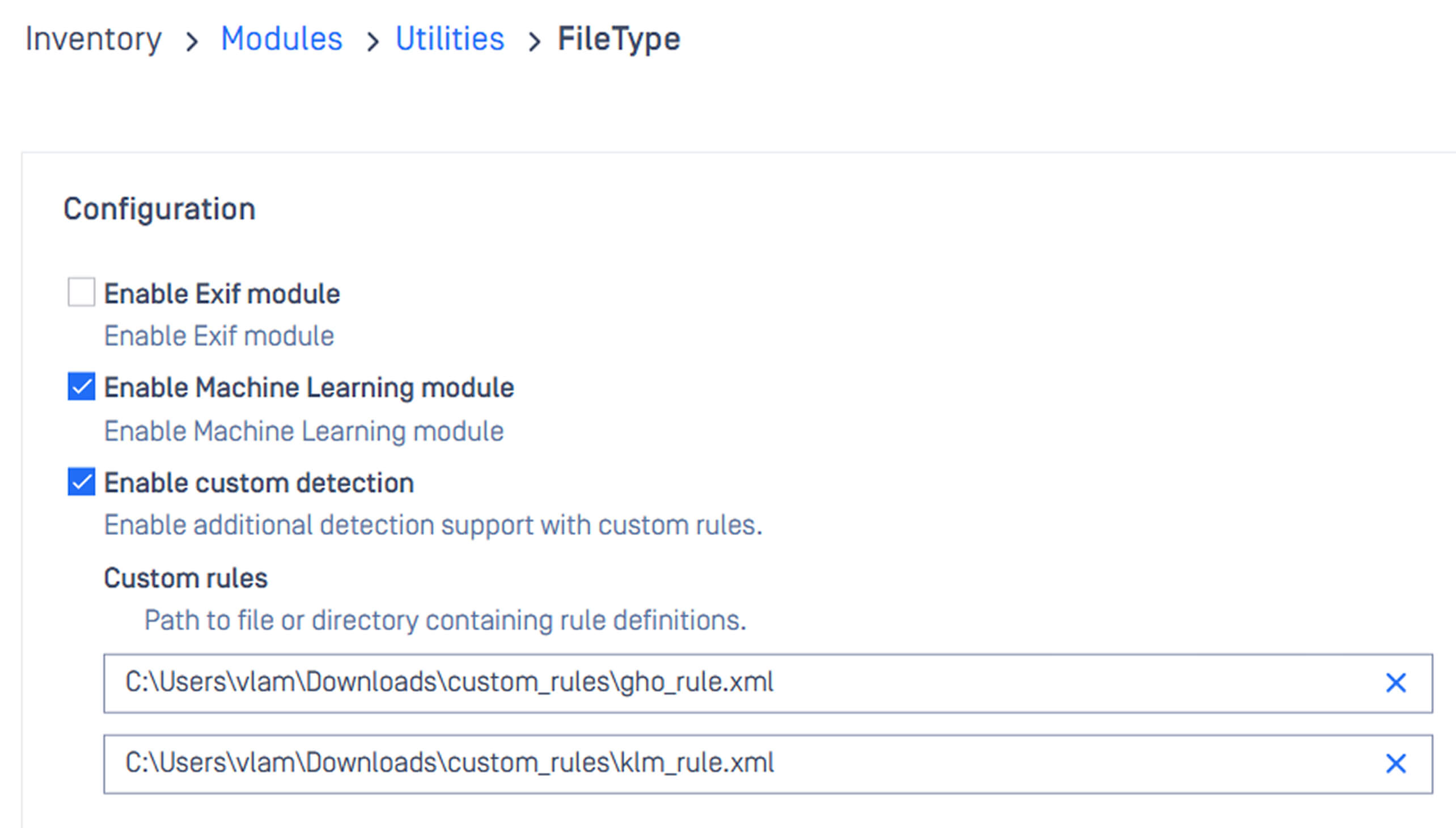

ファイルタイプ検出エンジンは、カスタムルールベースのファイルタイプ検出によってこの問題に対処し、認識できないファイルに対する独自の分類ロジックを定義できるようにします。

- 独自の基準(ヘッダー、拡張子、バイトパターンなど)を定義して、サポートされていないフォーマットを分類する。

- アップデートを待つ必要はありません。

- 組織固有のファイル処理ポリシーに合わせてルールを調整することで、セキュリティと生産性のバランスをとることができます。

これにより、コントロールがお客様の手に戻り、ニッチなファイルタイプや新しいファイルタイプであっても、お客様のワークフローに沿ったものとなります。

Deep CDR™

行動の理由」を提供する

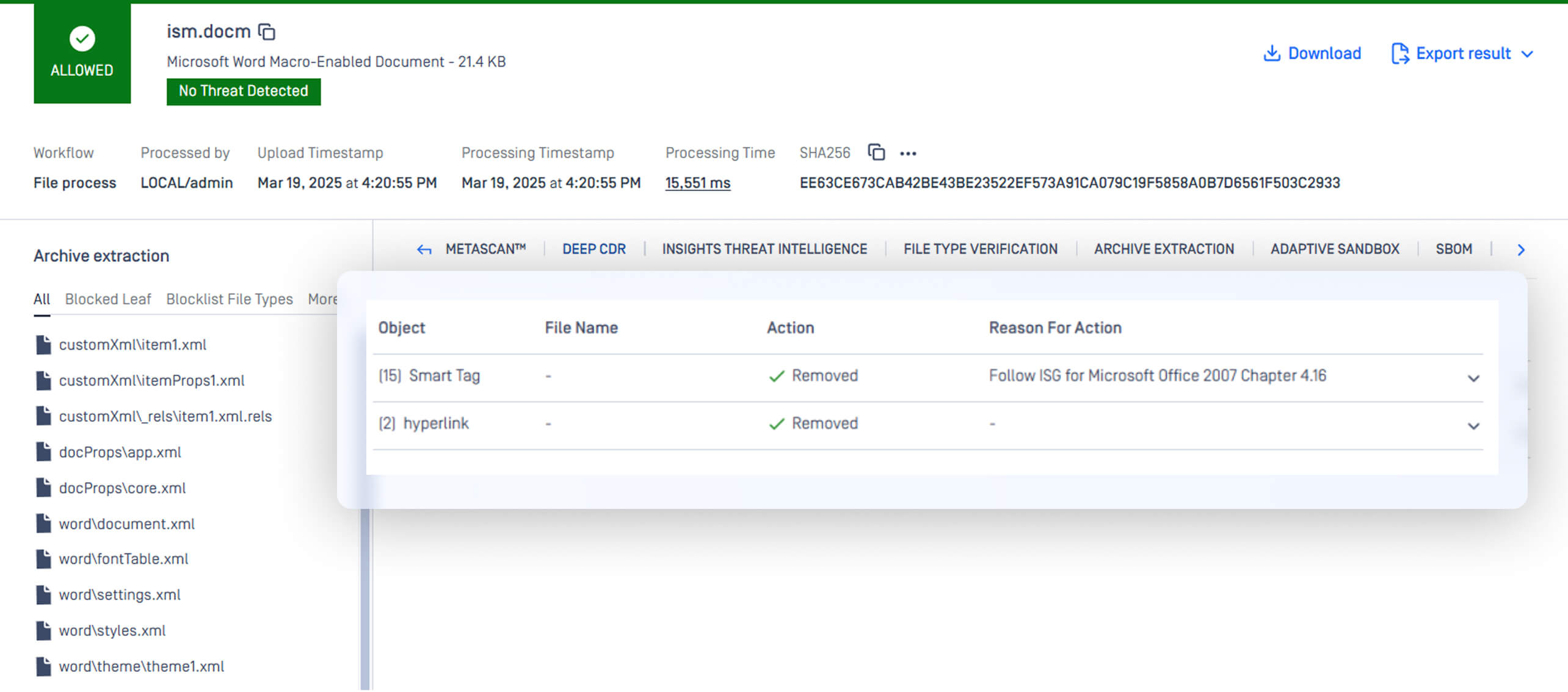

最新の文書には、単なるテキストや画像だけでなく、メタデータや埋め込まれたオブジェクト、さらには攻撃のベクトルとして機能する隠しスクリプトまでもが含まれています。マクロは危険なものとして広く認識されていますが、ドキュメントのプロパティ、テンプレート参照、レガシーOfficeファイルに埋め込まれたQRコードなど、より巧妙な脅威は精査を逃れることがよくあります。

Deep CDRは、詳細な "Reason for Action"(アクションの理由)の説明を提供するようになり、セキュリティチームが特定の要素がサニタイズされた理由を理解できるようになりました。この透明性は、コンプライアンス、フォレンジック分析、およびユーザの信頼にとって極めて重要です。

ASCIIベースのQRコードを検出する

脅威行為者は、検知を回避するために絶えず技術革新を行っています。新たな手口の1つは、ASCII形式の悪意のあるQRコードを埋め込むことです。これらのQRコードをスキャンすると、フィッシングサイトや悪意のあるダウンロードに誘導することができます。

Deep CDR 現在、ASCIIエンコードされたQRコードを検出して無効化し、悪用される前にこの新しい攻撃ベクトルを軽減します。

Base64エンコードされたJSONデータを再帰的にサニタイズする

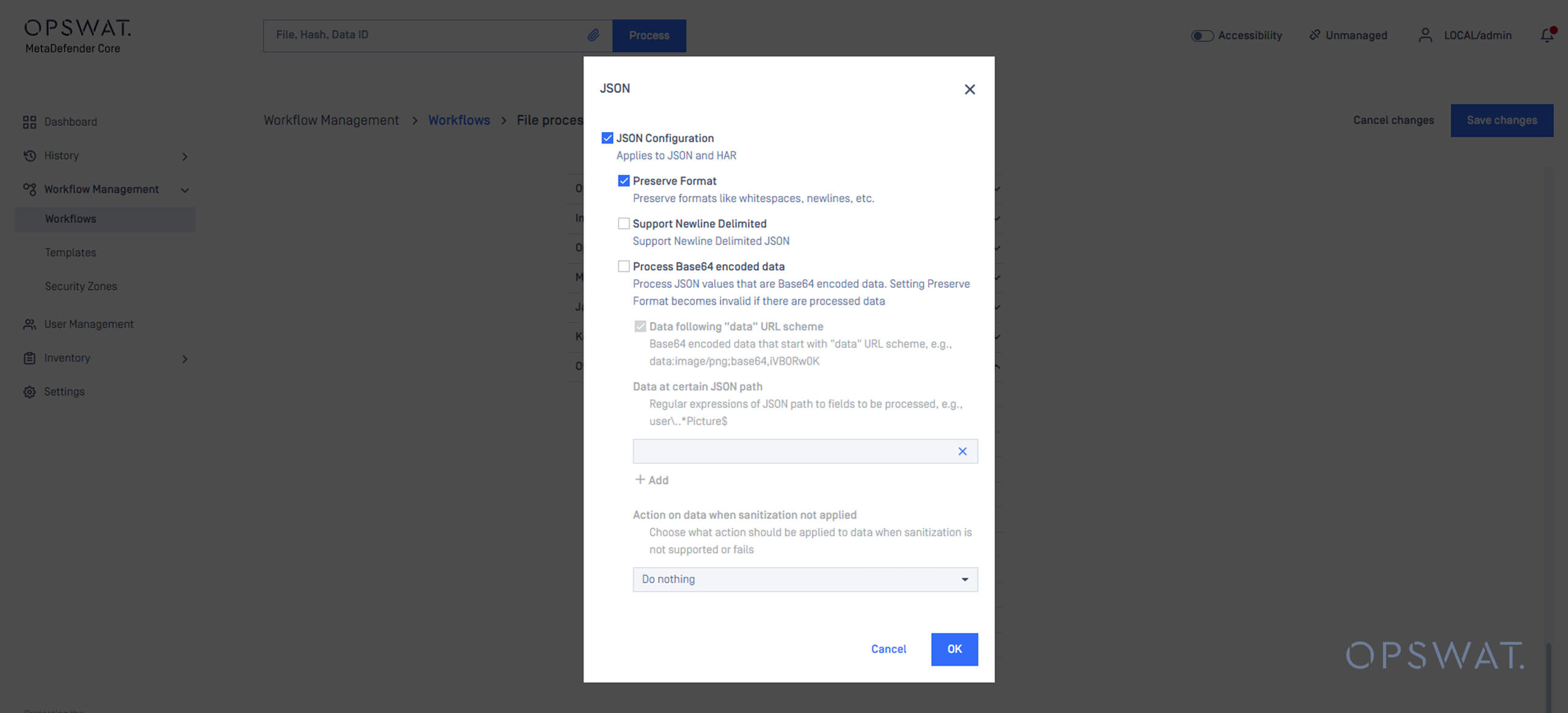

もう1つの重要な機能強化は、Base64エンコードされたJSONデータのディープインスペクションである。攻撃者は、API レスポンスや設定ファイル内のエンコードされた文字列に悪意のあるペイロードを埋め込むことが増えています。

Deep CDR 、Base64エンコードされたJSONコンテンツに対する再帰的サニタイズ機能が追加されました:

- Base64エンコードされたデータがデコードされる。

- 抽出されたコンテンツはサニタイズされる。

- サニタイズされたデータはBase64で再エンコードされ、JSON構造に再挿入される。

このプロセスにより、構造化データファイル内に脅威が埋め込まれたままにならない。

アーカイブ抽出

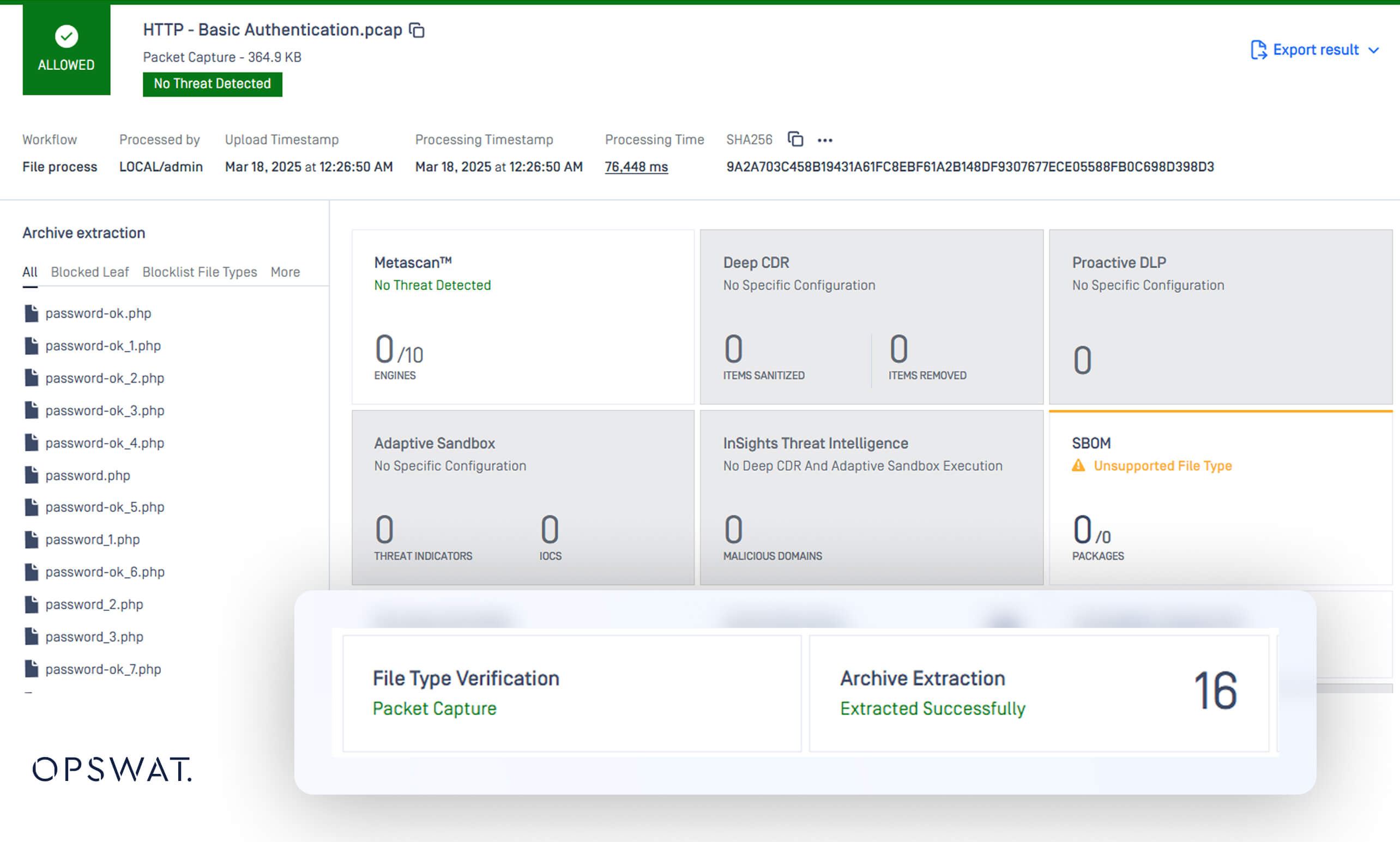

PCAPファイルの抽出と検査

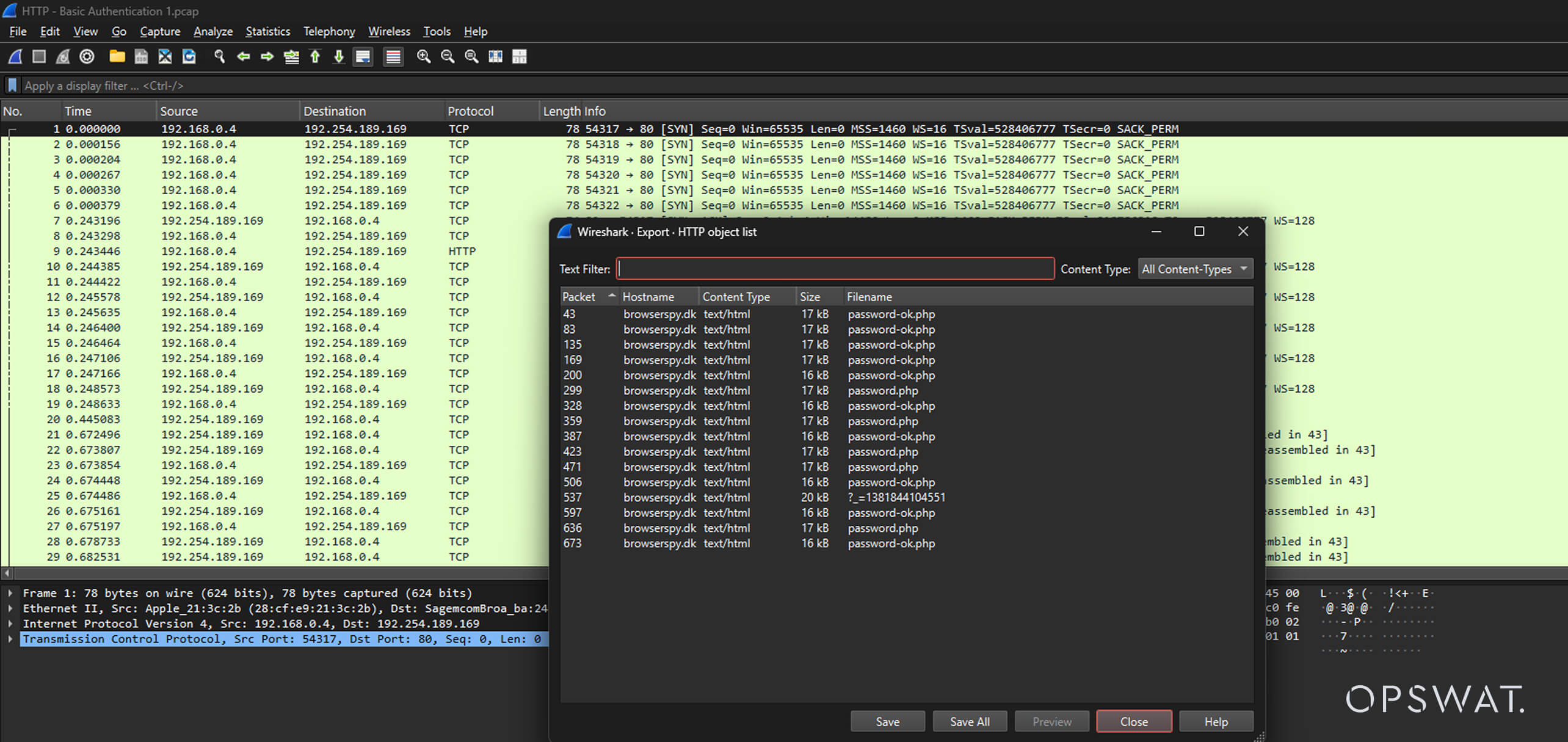

ネットワーク・パケット・キャプチャ(PCAPファイル)は、フォレンジック調査官にとっては宝の山ですが、多くのセキュリティ・ソリューションにとっては盲点でもあります。従来のツールは、PCAPを不透明なコンテナとして扱い、その中に埋め込まれたHTTP、FTP、IMAPトラフィックを無視することがよくあります。この見落としにより、攻撃者は一見良さそうに見えるネットワーク・ログを通じてデータを流出させたり、マルウェアを送り込んだりすることができる。

Archive Engineは、PCAPファイル内の全てのパケットを抽出・検査し、スタンドアロンファイルと同様の厳密な分析を行います。ネットワーク・セッションを再構築し、抽出されたペイロードを検査することで、セキュリティ・チームは以下を検知することができます:

- マルウェアのダウンロード

- データ流出の試み

- 指揮統制通信

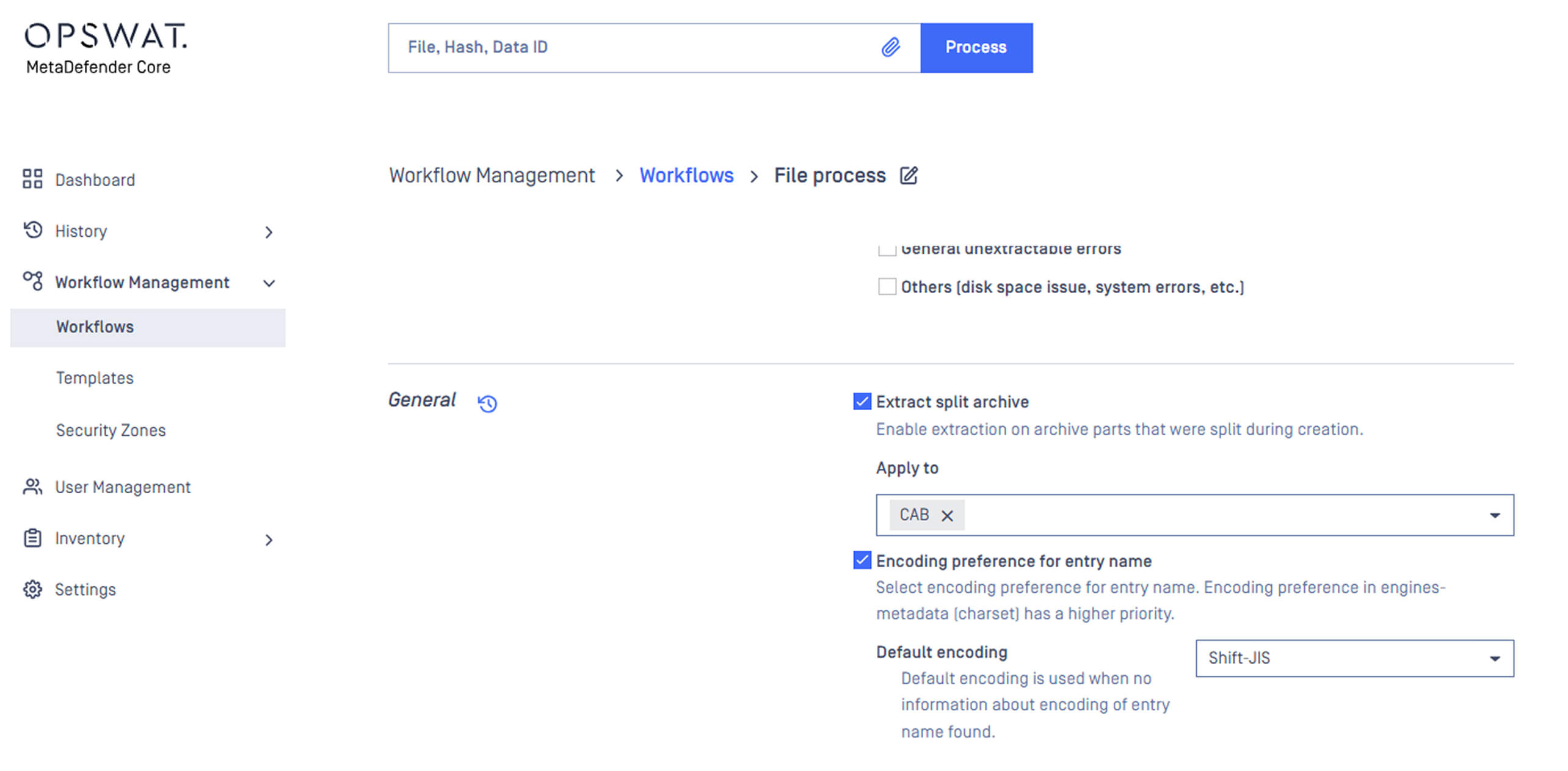

ワークフロー統合による柔軟な設定の実現

これまでは、いくつかのグローバル設定オプションがモジュールレベルで制限されていました。今回のアップデートでは、主要な設定がワークフローに移動され、以下のことが可能になりました:

- セキュリティポリシーの定義がより柔軟になる

- 組織のニーズに応じたカスタマイズが容易。

- 大規模なセキュリティ導入の管理効率が向上。

お客様のニーズに合わせたアップグレード

Deep CDR、File Type Verification、Archive Extractionエンジンの最新アップデートにより、セキュリティチームはファイル、ドキュメント、ネットワークデータの分析方法を直接コントロールできるようになり、推測ではなくコンテキストに根ざした意思決定を行うことができます。OPSWAT お問い合わせください。