新たな脅威の一歩先を行くには、最新の脆弱性に対応するだけでは不十分です。堅牢なセキュリティを維持するための重要な戦略の1つは、将来のトレンドを予測した検出機能を設計することです。InQuestのFileTACとMailTACの中核の1つは、悪意のあるファイルのシグネチャの強固なリポジトリです。今月は、マルウェア検知の将来性を高めることの重要性と、プロアクティブなthreat intelligence の重要な役割に焦点を当てたいと思います。

将来への備え

フューチャー・プルーフィングには、進化する脅威を予測し、それに適応する回復力のある検知方法とシステムを設計することが含まれる。このプロアクティブなアプローチにはいくつかの利点がある:

- 長期的な有効性: よく練られた検出ルールは、新しいエクスプロイトやマルウェアのバリエーションから保護し続けるため、絶え間ないアップデートの必要性を低減します。

- リソースの効率化: 堅牢な検出機能を維持することで、企業は古いルールを常に見直すことなく、新しい脅威に集中することができ、リソースをより効果的に割り当てることができます。

- プロアクティブなセキュリティ体制: 将来を見据えた検知対策は、全体的なセキュリティ態勢の強化に貢献し、さまざまな脅威に対する一貫した保護を提供します。

よく設計されたYARAルールのシステムは、このコンセプトの好例である。YARAルールは、パターンマッチングに基づいてマルウェアやその他の種類のファイルを識別・分類するための強力なツールです。これらのルールは適応性が高く、特定の脅威を検出するように調整することができる。公開されているコミュニティのYARAルール・コレクションは、この点で優れている。しかし、高品質な検知シグネチャの真の強みの1つは、新しい脅威や既存の脅威の新しいバリエーションが出現しても、長期間にわたって有効性を維持できることにある。古いYARAルールが新しいサイバーセキュリティの脅威を検出した場合、それはよく練られた検出手段の先見性と有効性を浮き彫りにする。

この分野は、インクエストが「Detection in depth(深層における検知)」と呼ぶ手法に関する出版物や、脅威シーケンス分析という形で構造化された脅威コンテキストを実行する方法の概要など、非常に詳細に焦点を当ててきた分野です。これらの方法論を使用することで、検知エンジニアは、堅牢で回復力があり、脅威の進化に対応できる検知対策のライブラリを作成することができます。

Threat Intelligence 調査の重要性

ロバストなサイバーthreat intelligence は、将来を見据えたマルウェア検知の基礎となるものです。そのためには、現在および今後出現する脅威を分析し、その行動、手法、傾向を把握する必要があります。また、過去の脅威調査から得た経験や教訓に基づく洞察力を統合し、トレンドや動向をより幅広く理解するためのタイムラインを提供します。この調査は、情報に基づいたルール作成とプロアクティブな防御の両方に不可欠です。

インフォームド・ルールの作成

最新の脅威の状況を理解することで、サイバーセキュリティの専門家は、将来の攻撃ベクトルやマルウェアの亜種を予測したシグネチャを作成することができます。InQuestの研究者は、CVE-2023-36884の対策を開発する際に、まさにこのユースケースに対処しました。このハッシュのサンプルは、3a3138c5add59d2172ad33bc6761f2f82ba344f3d03a2269c623f22c1a35df97です。

CVE-2023-36884はゼロデイ脆弱性であり、RomComとして知られる脅威グループによって、クライムウェア空間における二重焦点作戦のために、またロシアの戦略的利益のために、、ウクライナやNATOと連携する組織を標的として、スパイ活動やクレデンシャルアクセスの動機のために悪用されてきた。RomComグループは、Storm-0978、Hawker、Tropical Scorpius、UAC-0132、UAC-0168、Void Rabisu、UNC4895とさまざまな程度で重複しています。

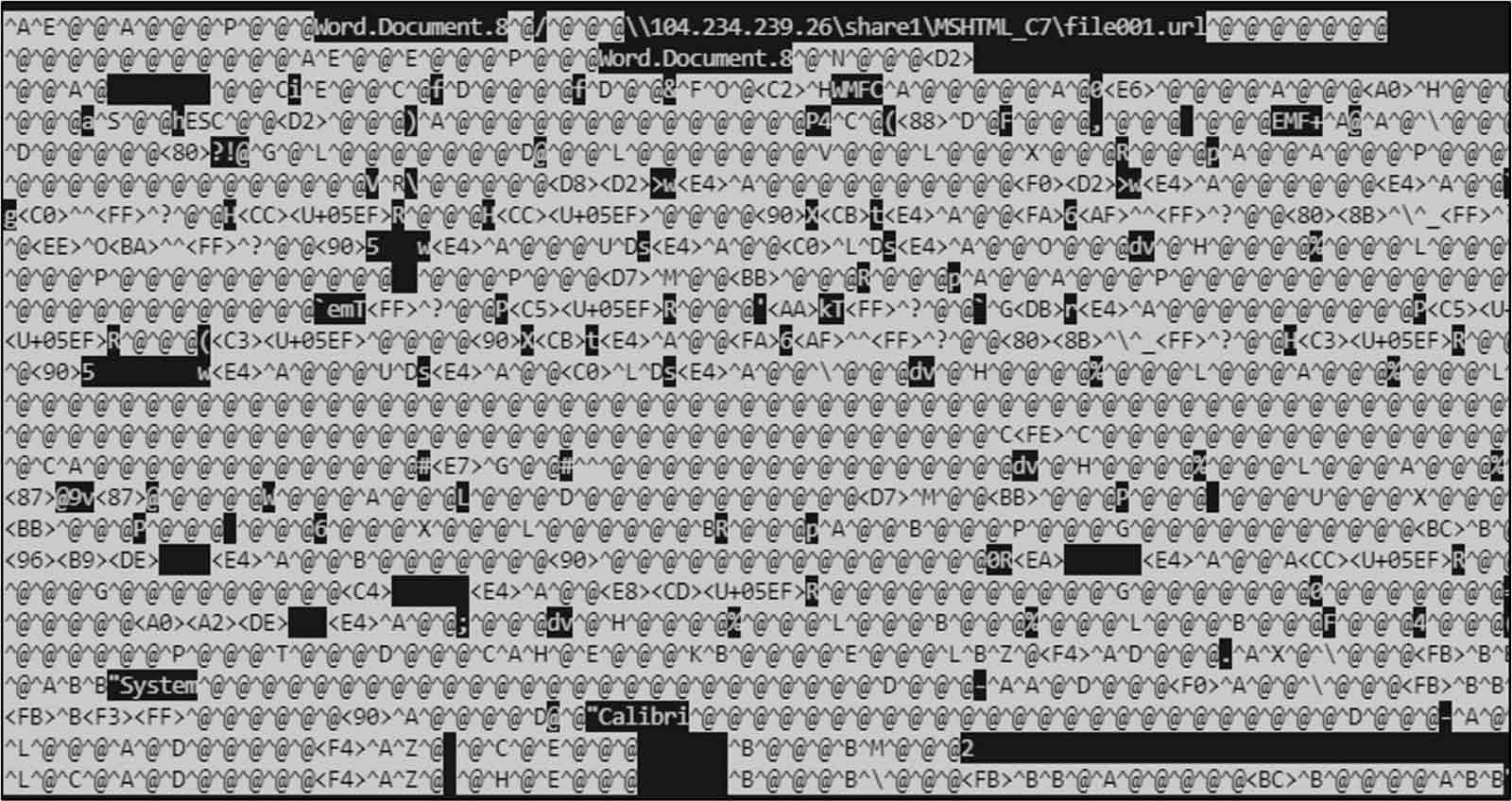

このエクスプロイトの仕組みは、2017年に発生した古い脆弱性(CVE-2017-0199)と似ている部分がある。Microsoft Word文書では、元のファイルが開かれたときに、埋め込まれたまたはリモートのOLEオブジェクトがサイレントでロードされる可能性があります。この機能により、Officeドキュメントは任意のネストされたコンテンツのキャリアとなり、攻撃者はこれを活用して回避的なマルチステージ・エクスプロイトを作り出すことができる。この特定のケースでは、マルウェアのペイロードは、「afchunk.rtf」とラベル付けされた埋め込みRTFドキュメントの中に見つけることができます。このRTF内のオブジェクトの内部で、このエクスプロイトは、CVE-2017-0199のエクスプロイトでも見られた既存の手法を活用し、ハードコードされたURLから追加のペイロードをダウンロードします。URLはSMB共有の形でアクセスされるため、Windowsがリモートネットワーク共有に与える固有の信頼を悪用します。

このエクスプロイトの根本的な構造はCVE-2017-0199と類似しているため、私たちのチームはこの新しい脆弱性(CVE-2023-36884)が私たちの古い検出シグネチャのいくつかをトリガーすることを発見しました。私たちが指摘した重複は、根本的な脆弱性が正確に関連していなくても、エクスプロイトがどのように細工されているかの構造的な側面に現れていました。

この事例から、私たちは興味深い教訓を得ることができる。検知ルールの中には、十分に広範に設計されている場合、長期にわたって有用性を発揮するものがあり、古い技術に基づいて新しいゼロデイを検知することさえできる。

プロアクティブ・ディフェンス

threat intelligence の継続的な調査により、潜在的な脅威が被害をもたらす前に特定し、緩和することで、プロアクティブな防御戦略が可能になります。このコンセプトは、InQuest のthreat intelligence チームが先月、Microsoft URL ファイルの MHTML 脆弱性(CVE-2024-38112)を検出するシグネチャを開発した際に実践されました。

このシグネチャを開発する際、当社の研究者は、Microsoft URLファイル内で使用される悪意のあるURLは、必ずしも標準的なHTTPベースのWebリンクである必要はない可能性があることを思い出しました。利用可能なドキュメントには、攻撃者がこの特定のエクスプロイトでローカルのファイルパスを使用していることを示すものはありませんでしたが、当社のアナリストの直感は、この攻撃のバリエーションが可能である可能性を示唆していました。セキュリティ機能のバイパス攻撃で使用されるインターネットショートカットファイル(URLファイル)に関するInQuestの過去の調査によると、file:// URL接頭辞を使用する場合、SMB、WebDAV、または潜在的に他のプロトコルなどの代替メディアソース経由でアクセスされるファイルへの保護を適用する際の欠陥によって、Windowsの多数のサブシステムが影響を受ける可能性があることは明らかなようです。これは、内部ネットワーク環境で使用される、通常より信頼できるゾーンとみなされるものからソースされるファイルに対するWindows固有の信頼に起因しているようです。実際、このテーマのバリエーションは、CVE-2024-38213に関するZDIの分析で最近再び取り上げられており、この種の脆弱性に対する対策は、すぐに明らかになるよりも幅広い入力セットを考慮する必要があることが明らかになっている。その結果、私たちがこのエクスプロイト用に作成した検出シグネチャは、将来的にこの種のバリエーションを予測するように設計されています。

結びの言葉

これらのケースはいずれも、threat intelligence 、堅牢で将来性のある検知能力の礎石であるという中心的なテーマを強調している。手作業で作成された検知ルールは、この能力の一例であり、多くの場合、よく練られた古いシグネチャで新しい脅威を検知する。検出の深さとロバストな脅威のシーケンス分析を念頭に置いて作成された検出シグネチャは、脅威の状況の変化に直面してより弾力的である傾向があります。長期にわたるこの有効性は、ルール作成における先見の明の重要性と、threat intelligence リサーチの重要な役割を強調しています。

将来を見据えた対策に注力し、threat intelligence に投資することで、脅威の状況が進化し続ける中、組織はより強靭なセキュリティ体制を維持することができる。

インクエストは最近、OPSWAT に買収された。発表はこちら:OPSWAT 米連邦政府のGo-to-Market戦略、ネットワーク検知、脅威検知能力を強化するInquest社を買収

著者ダレン・スプルエル、ハンター・ヘダポール