2月上旬、サイバーセキュリティ・インフラセキュリティ局(CISA)、国家安全保障局(NSA)、連邦捜査局(FBI)などが、中華人民共和国(PRC)による緊急リスクに関する勧告を発表した。その際、彼らは、米国の重要インフラに対して破壊的または破壊的なサイバー攻撃を行うべく、国家がスポンサーとなっているサイバー行為者について、Volt Typhoonを名指しで呼び、重要インフラ組織に特に警告を発した。

2月の勧告によると、Volt Typhoon(別名Vanguard Panda、BRONZE SILHOUETTE、Dev-0391、UNC3236、Voltzite、Insidious Taurus)は、米国とその領土の通信、エネルギー、輸送システム、上下水道システム部門の重要インフラ組織のIT 環境をすでに侵害し、機能を混乱させるために運用技術(OT)資産への横移動を可能にするよう事前に配置されている。ファイブ・アイズは3月にも、重要インフラ機関がこうした脅威から身を守る方法に関する警告と指針を発表し、サイバー・リスクを中核的なビジネス・リスクであり、国家安全保障の基本であると認識するよう指導者に促している。最近では、米国の上院議員がCISAに宛てた書簡の中で、ボルト・タイフーンがもたらす脅威を警告している。

ヴォルト・タイフーンは長期戦に挑む

一部の悪意ある行為者とは異なり、Volt Typhoonはマルウェアを利用してネットワークへのアクセスを獲得・維持することはありません。その代わりに、有効なアカウントに依存し、強力な運用セキュリティを利用して、長期間(場合によっては5年以上)発見されないようにしています。この脅威グループは、システムに組み込まれた機能を利用することで、複数のIT 環境にあるシステム上でネイティブ・ツールやプロセスを使用するなど、「Living Off the Land」(LOTL)テクニックを活用します。これは、標的の組織や環境に関する綿密な調査を活用し、戦術、技術、手順をそれに合わせて調整することで、検知を回避するのに役立ちます。また、Volt Typhoonは、最初の侵害をはるかに超えて、長期的に持続性を維持し、標的環境の理解を深めるために継続的なリソースを投入します。

多くの組織では、悪意のある活動を検知・識別する能力が不足しているため、合法的な行動と悪意のある行動を区別することが難しくなっています。LOTL 手法から身を守るために、組織はサイバーセキュリティに包括的かつ多面的なアプローチを採用する必要がある。 CISA が提供する共同ガイダンスは、組織がこれらの手法をより効果的に検知し、軽減するための、広範な検知とハードニングのベストプラクティスを提供します。重要インフラ部門は、これらのベストプラクティスを適用し、サプライチェーンにおけるセキュリティの向上にさらに重点を置かなければならない。

サプライチェーンを保護する

サプライチェーンにおける巧妙な攻撃に直面する企業が増えている。欧州連合ネットワーク・情報セキュリティ機関(ENISA)の報告書によると、「Supply Chain Software 依存の危殆化」が引き続き最も高い脅威となっている。重要なインフラはこの傾向と無縁ではなく、Volt Typhoonのような国家に支援されたアクターが組織や個人を危険にさらす可能性のあるアクセスを獲得し、維持する潜在的な道を開いている。このような脅威に対抗するために、組織はソフトウェアとハードウェアのサプライチェーンを保護し、セキュア・バイ・デザインの原則を採用しなければならない。

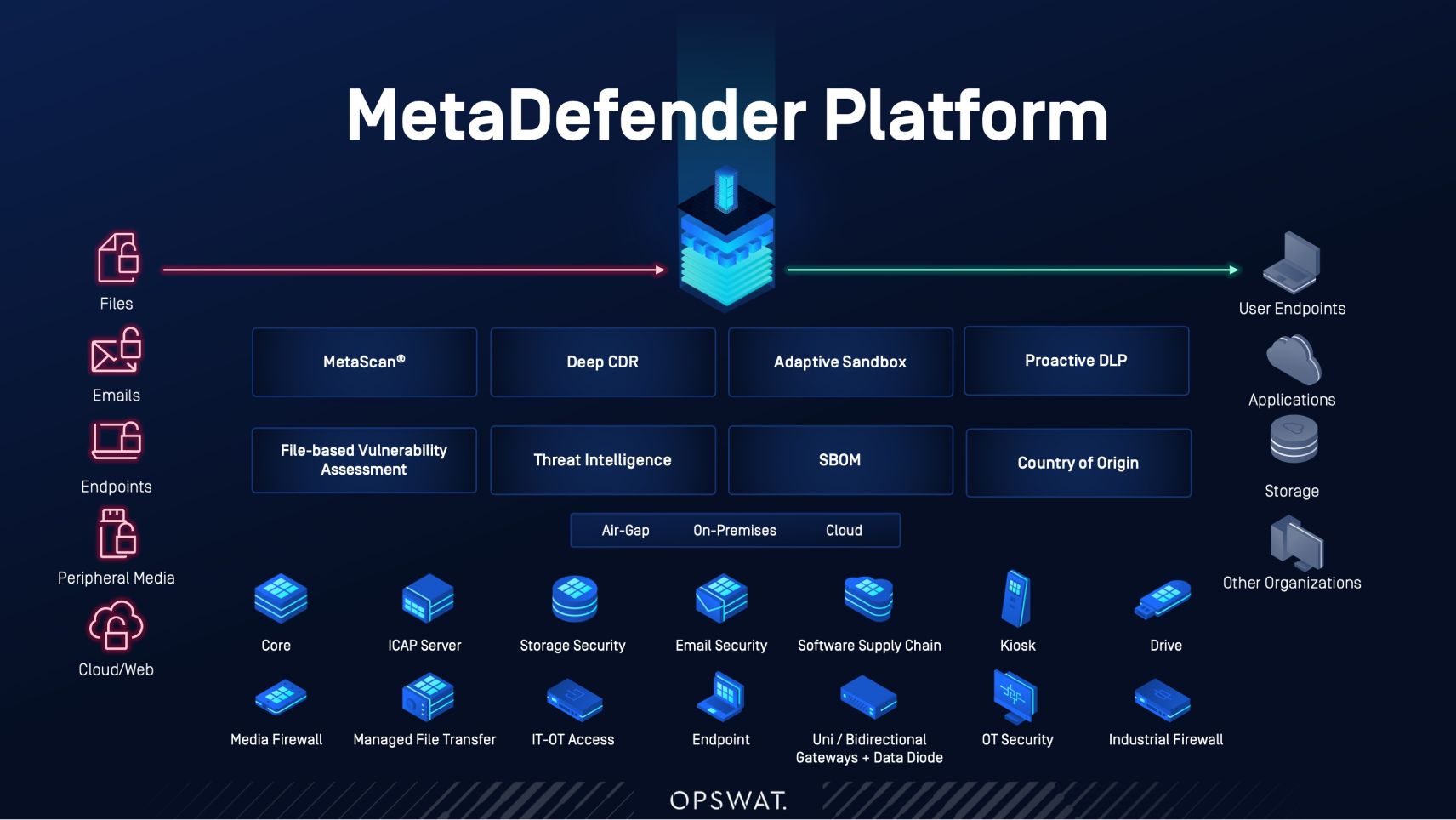

Software Supply Chain

悪意のあるコードの挿入や脆弱なサードパーティ製コンポーネントの使用など、ソフトウェアのサプライチェーンに脆弱性があることは周知の事実です。悪意のあるコードは、不正アクセスを許し、データ漏洩につながり、時にはシステムの完全な乗っ取りにつながることさえある。Software 開発者は、開発を加速し、新しい機能を追加するために、オープンソースソフトウェアを含むサードパーティコンポーネントを使用することがよくあります。残念ながら、これらのコンポーネントには既知の脆弱性が含まれていたり、新たに発見された脆弱性が含まれていたり、あるいは悪意のある行為者によってコードベースに導入された脆弱性が含まれている可能性があります。

最近の例としては、Pythonプログラミング言語で書かれたアプリやコード・ライブラリの主要なソースであるPython Package Index(PyPI)が、ユーザーのタイプミスを悪用して悪意のあるパッケージをアップロードするために自動化された手段を使用したと思われるユーザーによる攻撃を受けたことが報告された。彼らはtyposquattingと呼ばれるテクニックを使用し、インストール時にユーザーのデバイスを感染させるために、一般的なものと同様のパッケージ名を作成した。これは、十分なセキュリティ対策がないままAI技術が急速に統合される中、ソースコードライブラリの依存関係や脆弱性を検証し、マルウェアの脅威に対処することが極めて重要であることを示している。

同様に、組織がコンテナ化を採用し、ソースコードやコンテナイメージを管理するためにリポジトリを使用するようになると、悪意のある行為者は攻撃対象領域を拡大することになります。マルウェアがコードやコンテナ・リポジトリに侵入すると、ソフトウェア・アプリケーション・スタック全体に伝播し、広範な被害を引き起こす可能性があります。単一のイメージに存在する脆弱性は、複数のアプリケーションや組織に影響を与える可能性があります。

これらの課題に対処するために、組織は、ソフトウエアを構築する際に使用されるすべてのコンポーネントの正式な記録を提供するソフトウエア部品表(SBOM)の使用など、厳格なコードレビュープロセスを採用しなければならない。この機能は、新たな重大な脆弱性が公表されたときに非常に重要である。なぜなら、組織は、自分たちのコードがそのソフトウェアを使用しているかどうか、それがどこに存在するか、それがリスクをもたらすかどうかを迅速に確認し、リスクがある場合にはそれを修正することができるからである。SBOMは、オープンソースソフトウェアとソースコードおよびコンテナの両方において、脆弱なソフトウェアコンポーネントを特定するのに役立ち、リスク露出を低減する。この可視性はまた、新たな脅威への迅速な対応を促進することで、法的および規制基準へのコンプライアンスの確保と実証にも役立つ。

Hardware Supply Chain

ハードウェアとソフトウェアの間には相互依存関係があるため、ハードウェアのサプライチェーンを保護することは、ソフトウェア・コンポーネントを保護することと同様に極めて重要である。Hardware 、特にmobile デバイス、リムーバブル・メディア、一時的なネットワーク機器などの一過性のサイバー資産を通じて、脆弱性をもたらす可能性もある。一過性の資産は、従来のセキュリティ対策の目をかいくぐって環境に入り込むことが多い。また、これらの資産は移動や変更が容易であるため、悪用や改ざんの影響を受けやすく、マルウェアや機密ネットワークへの不正アクセスの経路となりやすい。

このリスクに対処するため、組織は、重要インフラ環境のハードウェアに接続する前に、そのような資産をスキャンし、安全性を確保する必要がある。これにより、組織はマルウェアを含む資産を特定し、出所に基づく不正なデータアクセスをブロックし、制限された場所やベンダーを特定し、地域間の規制コンプライアンスを確保することができる。使用するハードウェアが信頼できる安全なソースから調達されていることを確認することで、後で悪用される可能性のある脆弱性が埋め込まれるリスクを軽減することができます。

IT と OT 環境の相互接続が進むにつれ、接続された資産の可視化は、セキュリティを向上させ、Volt Typhoon を含む悪意のある行為者の能力を制限するために不可欠である。デバイスのファームウェアやソフトウェアのバージョンだけでなく、製造国を知ることで、組織はより包括的に脆弱性を評価し、より俊敏に脅威に対応することができる。ファームウェアとソフトウェアのアップデートは、しばしばセキュリティ上の欠陥に対処するため、セキュリティ衛生を維持するためにバージョン履歴を認識する必要性が強調される。また、各国政府がテクノロジー・サプライ・チェーンの改善を求めるようになっているため、この情報はさまざまな規制基準や枠組みへの準拠にも役立ちます。

Secure-バイ・デザインの原則

Volt Typhoonのような巧妙な脅威に対抗し、重要なインフラへのリスクを最小限に抑えるためには、セキュアバイデザインの原則を採用することが今日不可欠です。セキュアバイデザインのアプローチとは、悪意のあるサイバー行為者がデバイス、データ、接続されたインフラへのアクセスを成功させることを防ぐために、技術製品を構築することを意味する。CISAによると、「作成機関は、ソフトウェアメーカーが、顧客のセキュリティ体制を強化するために、セキュア・バイ・デザインとデフォルトの原則と戦術をソフトウェア開発手法に組み込むことを推奨している。

Volt Typhoon や同様の行為者は、ソフトウェア開発ライフサイクル(SDLC)の設計段階で軽減されていたかもしれない脆弱性を悪用することで、ますます洗練された TTP を採用しています。技術アーキテクチャと開発プロセスにセキュリティを組み込むことによって、セキュアバイデザインの原則は、侵入、操作、搾取に対して本質的により耐性のあるシステムを構築することを可能にします。

重要インフラの保護

現在、ボルト・タイフーンは重大な脅威となっているが、CISAなどが緊急に警告しているレベルの侵入が可能なのは、このグループだけだと考えるのは愚かである。重要インフラ組織は、このような侵入を検知し、同様の脅威に対して環境を硬化させるための態勢を整えなければならない。特に、ソフトウェア・サプライ・チェーンの複雑性を理解し、完全なSBOMを分析し、新たな脆弱性に迅速に対応できるようにすることである。同様に、接続された資産の可視性を確保することでハードウェアのサプライチェーンを保護すれば、組織は不正アクセスを阻止することができる。セキュアバイデザインの原則に根ざした包括的なセキュリティ戦略が不可欠であり、 コンテンツの解除と再構築、脆弱性評価、データ損失防止、マルチスキャンなどのゼロトラスト技術を活用すべきである。

マルウェアをプロアクティブに無力化し、潜在的な侵害を阻止することで、このアプローチはクレデンシャルの盗難やその他の悪意のある活動の脅威を大幅に軽減します。さらに、ソフトウェアとハードウェアのセキュリティを優先させることで、サイバー脅威に対する本来の回復力を確保することができる。サプライチェーンの保護は、重要インフラの安全性とセキュリティを確保するために組織が講じなければならない重要なステップである。

Volt台風の脅威から身を守るために、OPSWAT 。