その柔軟性とシンプルさのおかげで、Rubyは非常に人気のあるプログラミング言語であり、ウェブ開発からデータ分析まで、さまざまな用途で使用されている。

Rubyエコシステムの中心は、Rubyon Railsや Sinatraなど、多くのRubyウェブフレームワークやライブラリで使用されている、ウェブサーバとRubyベースのウェブアプリケーションを接続するモジュール式インターフェイスであるRackである。

しかし、Ruby Rack で作成されたような Web アプリケーションのセキュリティは、脆弱性を見つけて悪用しようとするハッカーによって侵害される可能性があります。このような場合、組織は攻撃を受けやすくなり、データの損失や盗難、そしてその結果として生じる法的、財政的、風評的な影響を受ける危険性があります。

OPSWATレッドチームがRackフレームワークに影響する脆弱性を発見し、Rubyの開発者と緊密に連携して迅速に修正した方法をご覧ください。

何が問題なのか?

Ruby Rack は、企業や消費者が利用する多くの Web アプリケーションの中核的なコンポーネントです。Rackの欠陥や脆弱性は、RubyベースのWebアプリケーションに重大なセキュリティリスクをもたらします。これにより、攻撃者は以下を行うことができます:

- ファイルへの不正アクセス

- Rubyでログの内容やエントリーを操作する

なぜそれが重要なのか?

Rackは全世界で10億回以上ダウンロードされており、Rackの脆弱性が悪用されると、世界中の多くのアプリケーションやシステムに影響を及ぼす可能性があります。

発見された虫たち:知っておくべきこと

1.CVE-2025-27610(CVSSスコア7.5)

発見された3つの脆弱性のうち、最も深刻な脆弱性は、静的ファイルの提供元となるベースディレクトリを定義する :root オプションの不適切な処理に起因する Path Traversal 脆弱性である。攻撃者が指定された静的ファイルディレクトリの外部にあるファイルにアクセスし、設定ファイル、認証情報、機密データなどの機密情報を取得することを可能にすることで、侵害につながる可能性があります。

2.CVE-2025-27111 (CVSS スコア 6.9)

このセキュリティ上の欠陥により、攻撃者は悪意のあるヘッダー値を通じてログコンテンツを注入し、操作することができる。攻撃者は、不正なエントリを挿入して実際の活動を見えなくしたり、悪意のあるデータをログファイルに注入したりする可能性があります。

3.CVE-2025-25184(CVSSスコア5.4)

この脆弱性により、攻撃者は CRLF (Carriage Return Line Feed) 文字を介してログインジェクションを実行することができ、ログエントリを操作したり、実際のアクティビティを隠蔽したり、悪意のあるデータをログファイルに挿入したりできる可能性がある。

開発者は何をすべきか?

1.今すぐRuby Rackをアップデートする

Ruby社では、最新バージョンのバグを修正しました。Rackをお使いの方は、直ちに最新版にアップデートしてください。

2.ウェブフレームワークの監査

開発者は Software Bill of Materials (SBOM)-開発者は、ソフトウェア部品表(Software Bill Materials: SBOM)をスキャンする必要があります。

SBOM は、ソフトウェアを構成するコンポーネントと依存関係を可視化するので、セキュリティチームは、脆弱性を迅速に特定し、対処することができます。最新のウェブ開発では、複数のソフトウェアツールとサードパーティライブラリを使用することで、環境の複雑さが著しく増し、ソフトウェア開発ライフサイクル(SDLC)を維持することが難しくなっています。

SBOM を継続的に監視しなければ、組織は攻撃者に古いコンポーネントや脆弱なコンポーネントを悪用される機会を提供し、アプリケーションとデータを危険にさらすことになる。プロアクティブな SBOM スキャンは、脆弱性管理を合理化し、セキュリティが SDLC の不可欠な一部であり続けることを保証します。

3.データの保護

ハッカーはこれらの脆弱性を悪用して、ログの内容やファイルを改ざんすることができる。ウェブ・フレームワークは、最初は安全であっても、時間が経つとそうでなくなる可能性があります。定期的にウェブ・フレームワークの変更や脆弱性をスキャンすることは、セキュリティの維持に役立ち、サンドボックスやファイル・スキャンのようなツールは、疑わしい活動を特定するのに有効です。

OPSWATMetaDefender Coreは、組織がセキュリティリスクに対処するためのプロアクティブなアプローチを取ることを可能にします。ソフトウェアアプリケーションとその依存関係をスキャンすることにより、MetaDefender Core 、リストされたコンポーネント内のCVE-2025-27610、CVE-2025-27111、CVE-2025-25184のような既知の脆弱性を特定します。これにより、開発チームとセキュリティチームは、パッチの適用に優先順位をつけることができ、悪意者に悪用される前に潜在的なセキュリティリスクを軽減することができます。

どうすればいいのか?

OPSWAT 、このようなマルウェアやバグを特定する技術とソリューションに特化し、企業の安全性維持を支援しています。開発者の皆様には、アプリやデータのリスクをスキャンし、ツールを最新の状態に保ち、ハッカーから情報を保護するお手伝いをいたします。

大きな収穫

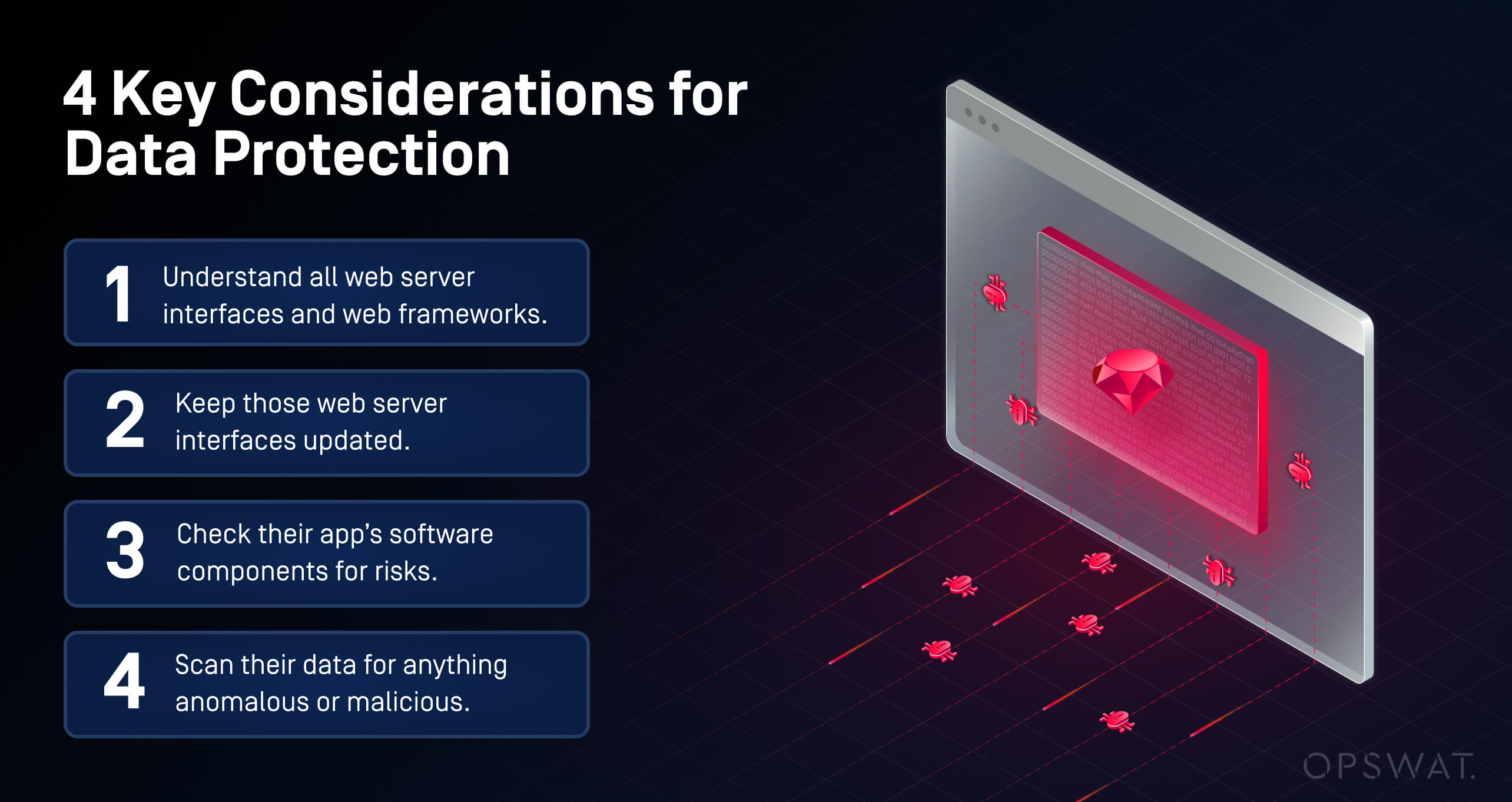

Rack のようなウェブサーバーインターフェースのバグは、ハッカーが最初に見つけて利用した場合、大きな影響を及ぼす可能性があります。開発者は、先手を打つために4つの重要な項目に集中する必要がある:

- ソフトウェア構築で使用するすべてのウェブサーバーインターフェイスとウェブフレームワークを理解する。

- ウェブサーバーのインターフェイスは常にアップデートしておくこと。

- アプリのソフトウェアコンポーネントにリスクがないかチェックする。

- データに異常や悪意がないかスキャンする。

サイバーセキュリティ文化の強化

OPSWATレッドチームがどのようにしてこれらのCVEを発見し、パッチを当てる手助けをしたのか、もっと詳しく知りたいですか?詳細と、このプログラムが世界のサイバーセキュリティ・コミュニティにどのように貢献しているかについてお読みください。

もしあなたが開発者や企業経営者なら、今こそアプリやデータが保護されていることを確認する時だ。

SBOMであろうと、Meta Defenderに見られる多層的な脅威の検出と防御であろうと。MetaDefender CoreOPSWAT 最も重要な環境を脅威から守るために世界的に信頼されている理由をお見せします。

OPSWAT どのようにお客様の環境を新たな脅威から守ることができるかをお知りになりたいですか?