公開されている脅威フィードが新しいマルウェアファミリーにフラグを立てるのを待つと、何時間もの間、危険にさらされたままになる可能性がある。その隙に、キャンペーンが広がり、認証情報が盗まれ、侵害が横方向に動き始める可能性があります。この投稿では、OPSWAT MetaDefender Sandbox (Filescan.ioの背後にあるエンジン)が、命令レベルの振る舞い分析、自動化されたアンパッキング、ML駆動型の類似性検索によって、このウィンドウをどのように崩壊させるかを紹介します。これにより、SOCチーム、マルウェア研究者、CISOは、より早く、より信頼性の高い検出への実用的なパスを得ることができます。

問題:攻撃者が悪用する「OSINTラグ

今日の脅威環境では、「軽微なイベント」と「重大なインシデント」の差は数時間で測られます。新しいバイナリは、オープンソースインテリジェンス(OSINT)が追いつくよりもかなり前に出回ることが多く、敵対者に決定的なリードを与えてしまいます。当社の最近の調査では、次のことが明らかになっています:

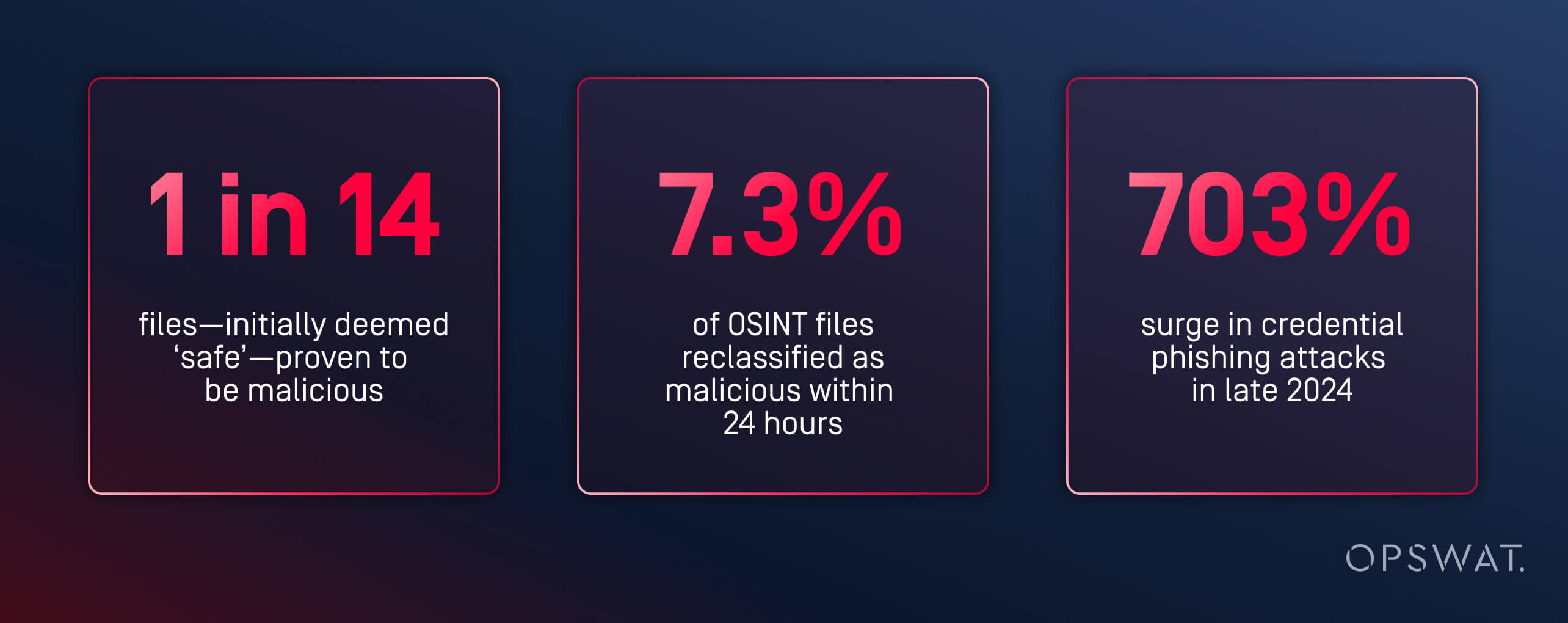

- 公開TIフィードが最初に無視するファイルの14個に1個は、実際に悪意があり、まさに後のキャンペーンの種となる初期のサンプルである。

- Filescan.ioは、従来の情報源よりも平均して24時間早くこれらの脅威を表面化させ、攻撃者が侵入する隙を狭めています。

- このような状況は、クレデンシャルフィッシングの件数が約700%急増し、脆弱性の開示が1年間で5万件以上に増加する傾向にあるため、攻撃対象が拡大し、SOCがトリアージしなければならない「初見」のバイナリの数が増加している。

要点:コミュニティの指標を待つことはもはや戦略ではない。YARAルールが公開フィードに載る前にリスクを評価する方法が必要であり、アナリストをノイズに溺れさせることなく企業規模でそれを行う必要がある。

何が変わったのか?マルウェアの密度、ステルス性、多段階化

静的なチェックだけでは、現代の回避行為には歯が立たない。サンプル全体で見ると

- サンドボックスに隠れ、素朴な爆発を回避するビヘイビアゲーティング(TLSコールバック、ジオフェンスペイロード、遅延実行など)。

- 単純化されたパーサーを壊すエンコーディングのトリック(UTF-16のBOMマーカーなど)。

- パッカーインフレ(VMProtect、NetReactor、ConfuserEx)は、メモリ上の目的のみを明らかにする多段ローダーをラッピングする。

- ファイルレスのトレードクラフト(PowerShell、WMI)は、ディスク中心のスキャナーが最も見えにくいRAMに決定的なロジックを移動させる。

- 複雑さの急増:平均的な悪意のあるファイルの実行ノード数は18.34(昨年は8.06)に上り、連鎖したスクリプト、LOLBIN、ステージングされたペイロードが反映されています。

意味するところ 24時間を取り戻すためには、守備側には、一貫したアンパッキング、記憶のイントロスペクション、そして初期のシグナルを信頼できる判断に変える自動化された相関関係を持つ、命令レベルの行動真実が必要だ。

MetaDefender Sandbox 優位性:行動第一、その他は二の次

OPSWAT MetaDefender Sandbox、Filescan.ioを動かすエンジンであり、どのシグネチャがそれにマッチするかではなく、サンプルがどのように振る舞うかに焦点を当てることで、OSINTのタイムラグを解消することを目的として作られている。

Core 能力は以下の通り:

1.TLSコールバック、タイミングトリック、リージョンロックされたロジックを処理することで、ペイロードを完全に公開します。UTF-16 BOMや類似のパーサ・トラップを無効化し、完全な実行パスを観測可能な状態に保つ。

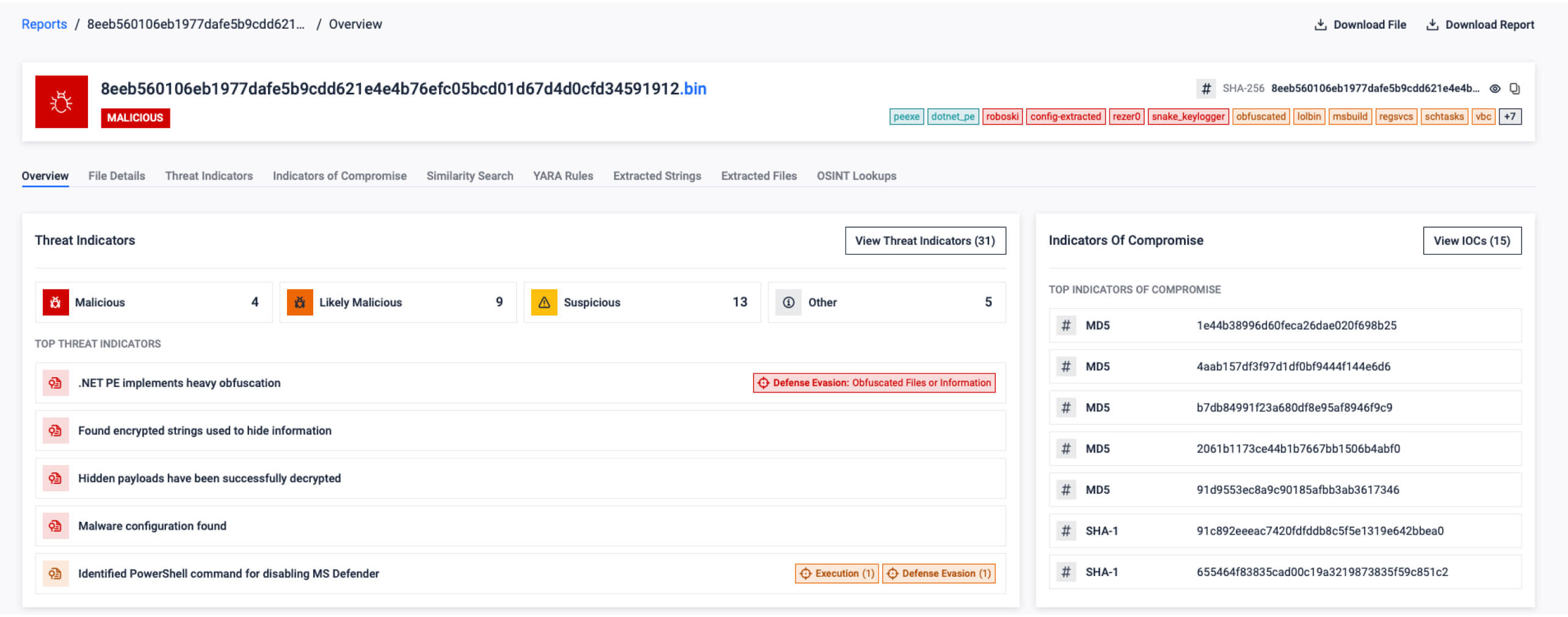

2.ファイルレス攻撃や段階的攻撃のためのメモリ中心の可視化- ディスクに触れることのないメモリ内のペイロード(PowerShell、WMIなど)をキャプチャし、通常は見逃されるアーティファクト、コンフィギュレーション、C2を提供します。

3.高度なパッカーの自動解凍- VMProtect、ConfuserEx、NetReactor、およびカスタムパッカーをドリルスルーして実際のコードを明らかにし、アナリストがラッパーではなくインテントをトリアージできるようにします。

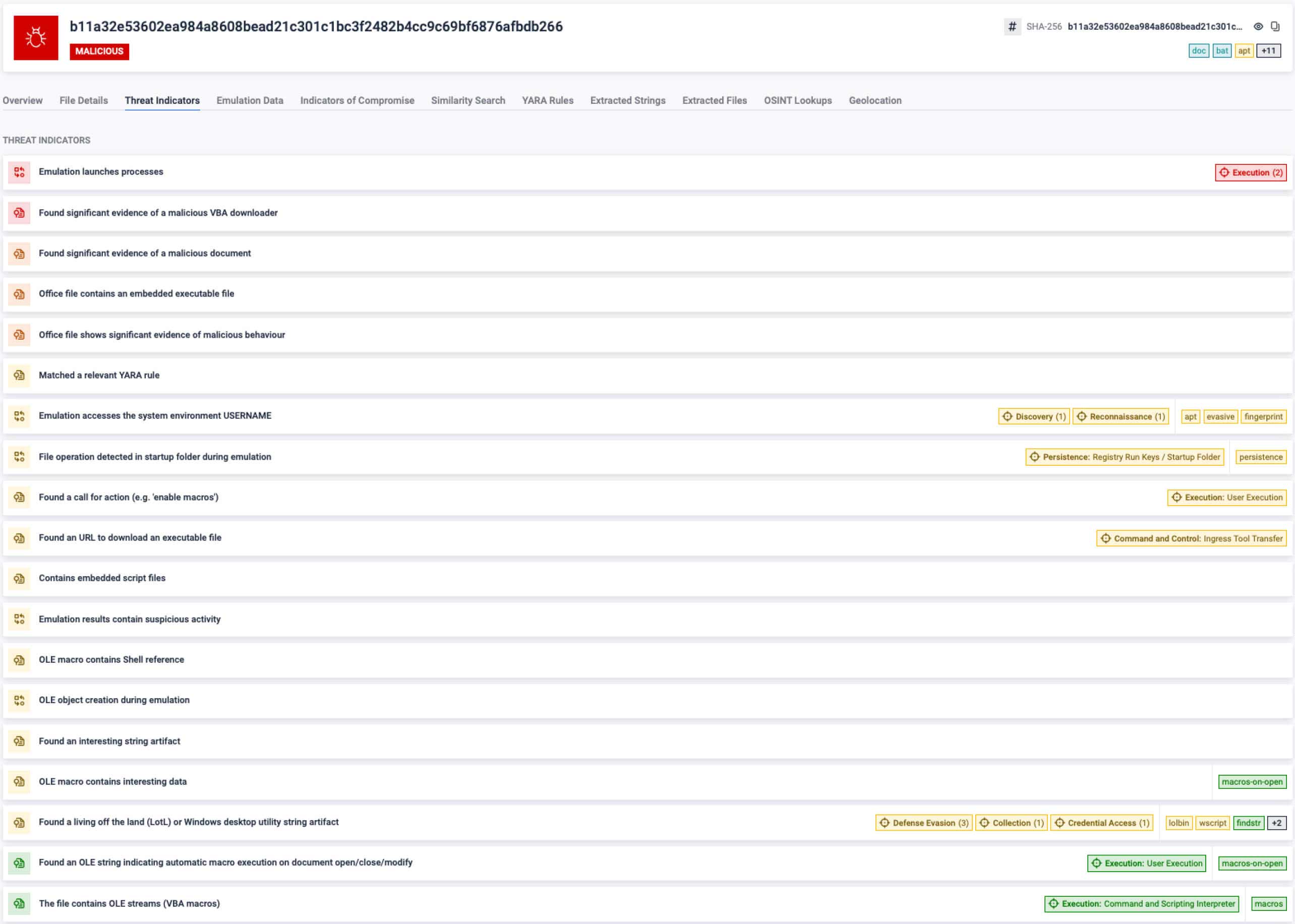

4.豊富で説明可能な結果 - MITRE ATT&CK マッピング、デコードされたペイロード、ネットワークトレース、およびチェーン全体(.LNK → PowerShell → VBS → DLL インジェクションなど)を文書化した視覚的な実行グラフ。

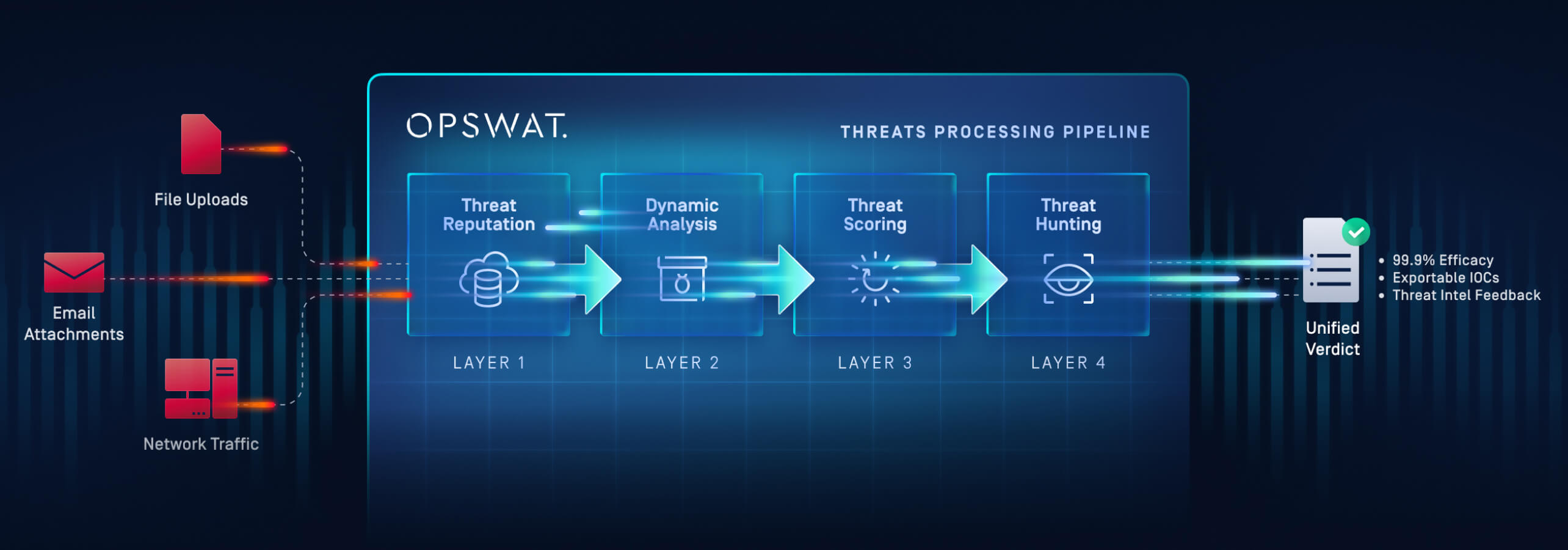

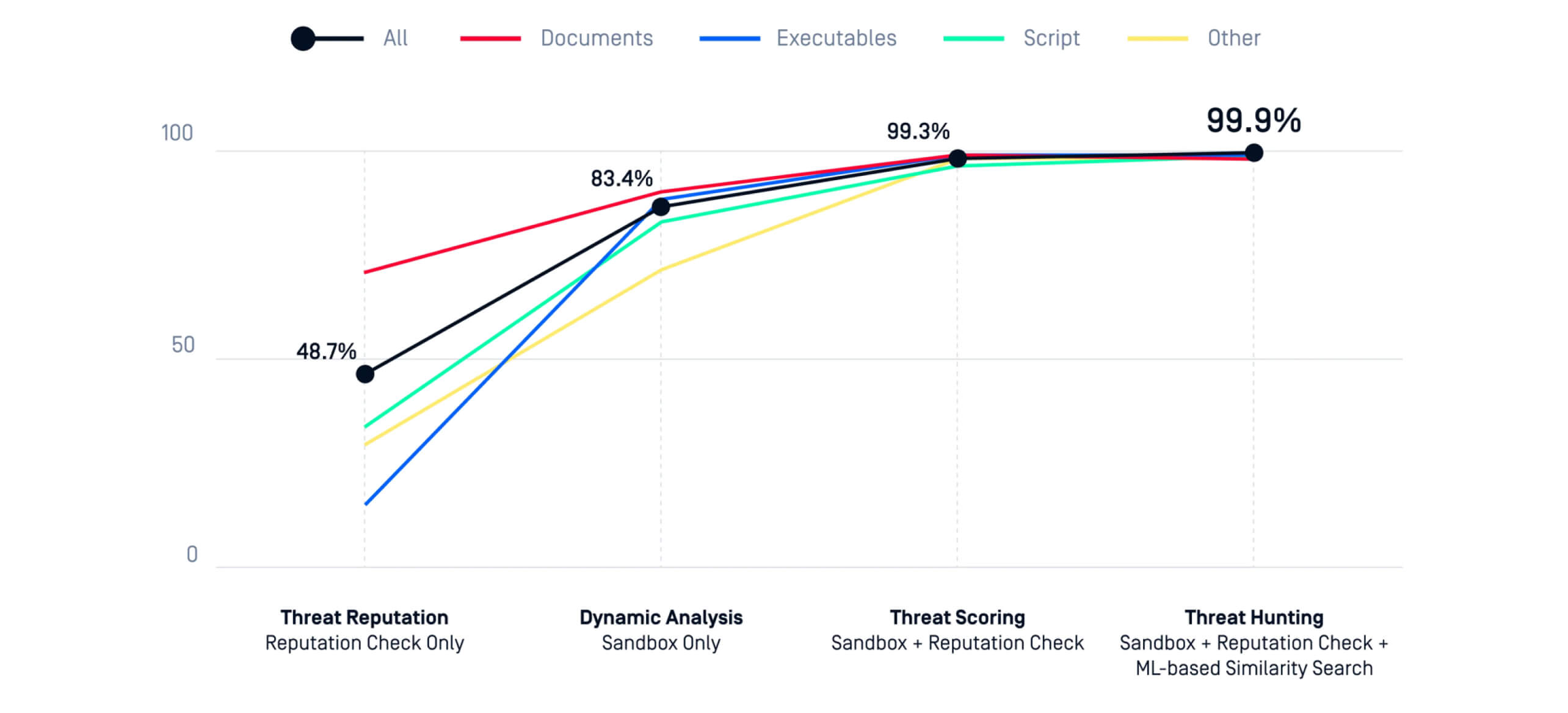

レピュテーション、行動サンドボックス、MLの類似性検索を併用することで、組織は99.9%の検知精度を達成し、OSINTに数時間差で勝つために必要な適時性と精度を組み合わせることができる。

Filescan.io:コミュニティが提供するみんなのための早期警告

Filescan.ioは、同じエンタープライズグレードのサンドボックスを一般に公開しています。そのため、あらゆる場所の擁護者が疑わしいファイルを送信し、数秒で深い行動の真実を見ることができます。無料アカウントでは、以下のことが可能です:

- ファイルをアップロードして爆発させ、完全な行動分析を行う。

- デコードされたペイロードと完全なネットワークアクティビティを検査し、迅速なトリアージのためにMITRE ATT&CKマッピングをレビューする。

- OPSWATグローバルなThreat Intelligence、より高い信頼性をもたらす7400万件以上のIOCのグラフに貢献し、その恩恵を受ける。

すべての公開または非公開のスキャンは、集団的なシグナルを強化し、昨日発表されたものではなく、今広まっているものをいち早く知ることができる。

フリースキャンからフルカバレッジへ:一度の統合であらゆる脅威をキャッチ

企業はMetaDefender Sandbox 、危険なファイルが侵入するライブトラフィックパスに埋め込むことができます:

- ICAPウェブプロキシとDLPゲートウェイについて

- MetaDefender Coreオーケストレーションされたアンチウイルスとサンドボックスパイプラインのための

- Managed File Transfer (MFT)ワークフローによるイングレス時の隔離と分析

- 配信前に添付ファイルやリンクされたダウンロードを爆発させる電子メールゲートウェイ

- クラウド接続に依存できない機密環境や規制環境向けのエアギャップ展開

初日に何が変わるのか:

- アンノウンは自動起爆され、ATT&CK、C2、レジストリ/ファイルシステムの変更、デコードされたコンフィグで濃縮される。

- 類似性検索は、ハッシュや文字列が新しい場合でも、既知のファミリー/キャンペーンで新鮮なサンプルをクラスタリングします。

- SOCのトリアージは、"これは悪いことなのか?"から "どの程度悪いのか、どのように関連しているのか、他に誰がやられているのか?"に移行する。

現場の結果あるエネルギーセクターのお客様は、MetaDefender Sandbox ファイル転送プロセスに統合し、OSINTがまだラベル付けしていない標的型攻撃をブロックしながら、手作業によるSOC調査の62%削減を実現しました。

役割に基づく価値:各チームが初日に得るもの

SOCアナリストおよびインシデント対応担当者向け

- より迅速なトリアージ:ATT&CK戦術による充実した行動判定が、当て推量を減らす。

- IOC抽出:ドメイン、IP、証明書、ミューテックス、ドロップされたファイルの自動抽出。

- 明確な視覚化:実行グラフは、いつ何が起こったかを示し、ハンドオフに理想的です。

マルウェア研究者およびTIエンジニア向け

- アンパックと逆コンパイル:家族の帰属を明確にするために、(ラッパーだけでなく)真のコードを入手する。

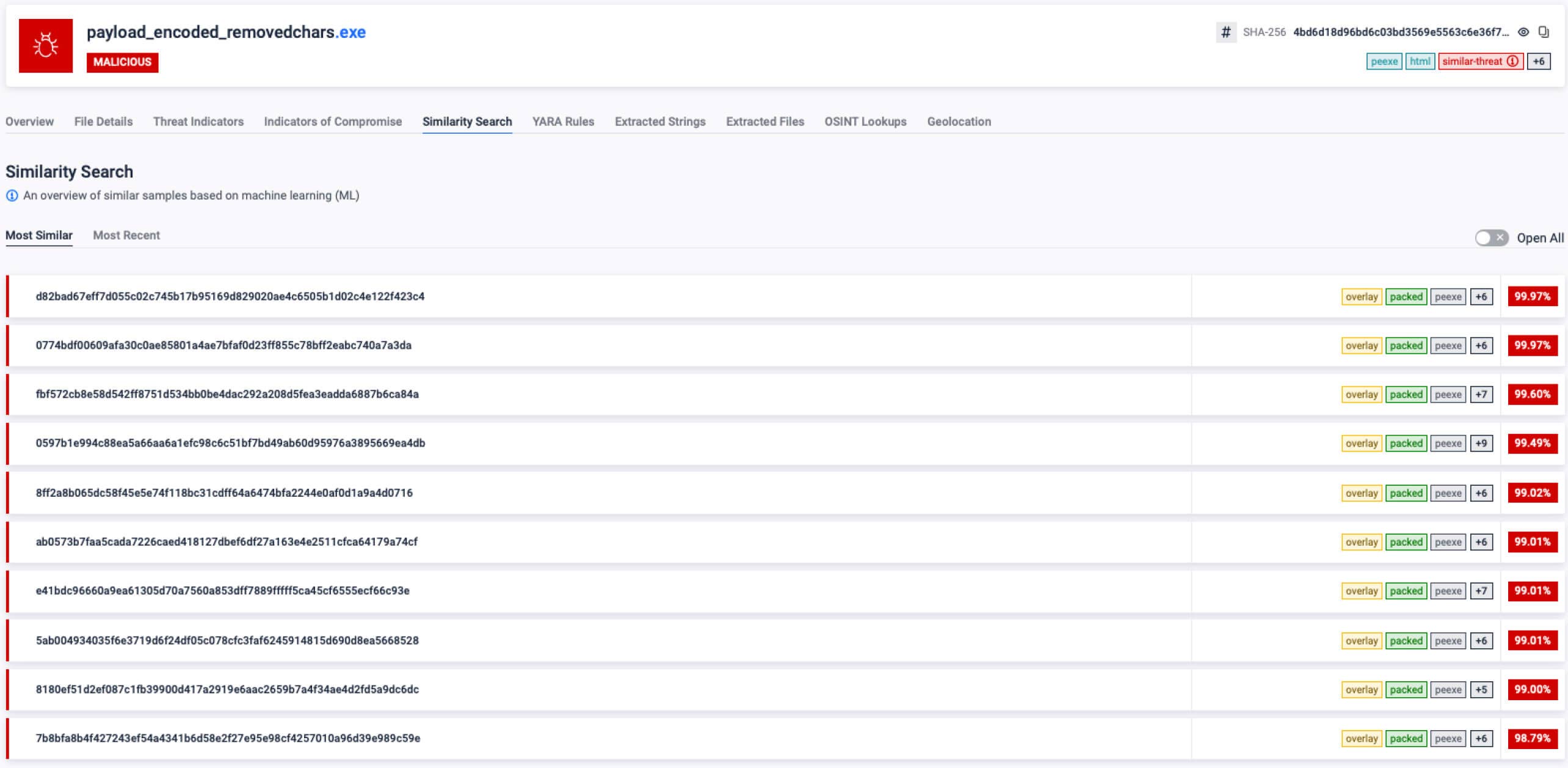

- 類似検索:ハッシュだけでなく、コードや動作によって新しいサンプルを過去のキャンペーンとクラスタリングします。

- インフラ再利用ハンティング:1つのサンプルから、アクターの幅広いツールセットへとピボットする。

CISOおよび企業のセキュリティ管理者向け

- 有効性を検証:行動+レピュテーション+MLにより、99.97%の精度とOSINTよりも早い発見が得られる。

- 監査対応:エビデンスに富んだレポートが、すべての意思決定を成果物やマッピングで裏付ける。

- 拡張性と柔軟性: Cloud またはエアギャップ、API、既存のコントロールとの統合。

IT&インフラチーム向け

- ICAP、MFT、電子メール、ストレージの各フローへのシンプルな展開。

- ポリシーの自動化:リスクスコアで隔離、クリーン判定でリリース。

- 運用上のセーフガード:変更管理のための包括的なロギングと管理ツール。

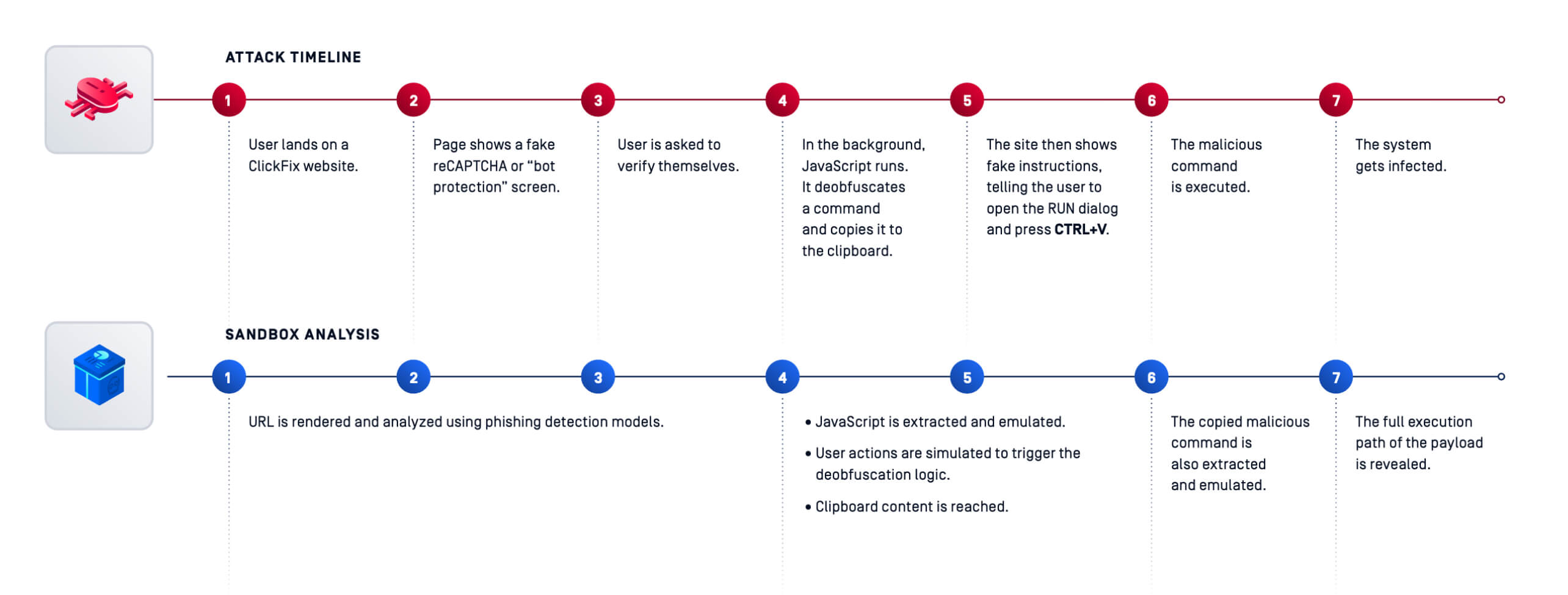

現実の証拠:重要な早期、説明可能な勝利

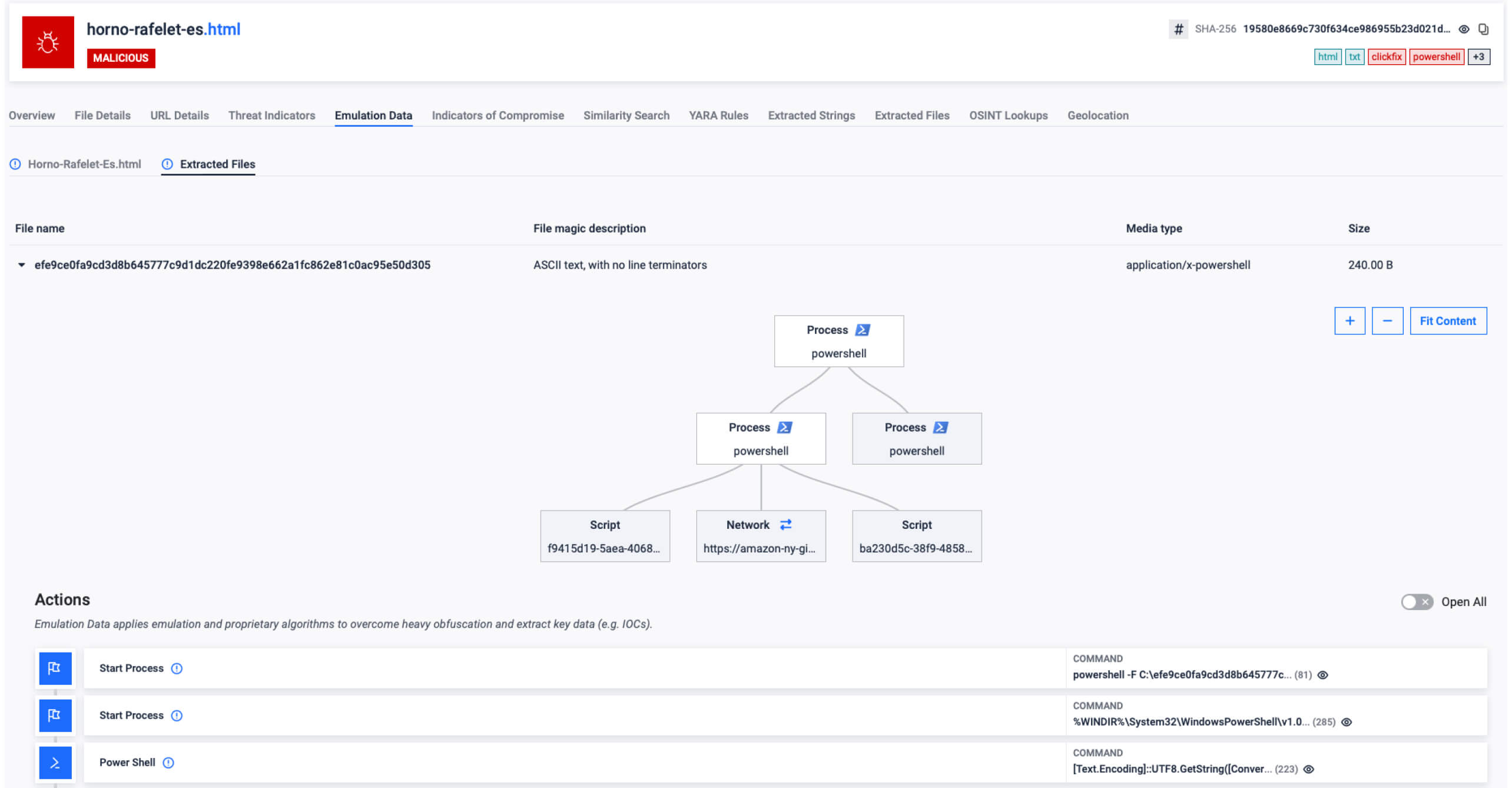

- ClickFix、初の公開爆発: Filescan.ioは、ClickFixのクリップボード・ハイジャックの手口を素早く公開し、その手口を分類しました。この可視化により、防御側は検出を調整し、ユーザー教育を向上させることができました。

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- 未知のサンプルの再分類サンドボックスは、OSINTの「未知」サンプルの7.3%を悪意のあるサンプルとして再分類した。

作戦の青写真あなたの環境におけるOSINTの遅れを解消する方法

早期の警告を得るために、修理や交換をする必要はない。この段階的な計画から始めましょう:

1.デフォルトで爆発させる

すべてのインバウンドファイルタイプ(特にアーカイブ、スクリプト、Officeフォーマット)をウェブ、メール、MFT チョークポイントでMetaDefender Sandbox 通す。リスクスコアとATT&CK戦術で結果をタグ付け。

2.

サンドボックスの判定結果と類似スコアを使用して、隔離/解放の決定を自動化する。封じ込めプレイブックを作成するために、リスクの高い行為(クレデンシャルの盗難、インジェクション、LOLBINの乱用など)をSOARに転送する。

3.新しい

ハッシュが新しい場合、類似性検索は行動によってファミリー/キャンペーンにアンカーする。これにより、より迅速なエンリッチメントが可能になり、"オーファン "アラートが減少する。

4.行動からハントする

行動(ClickFixのようなクリップボードコマンドインジェクション、Officeからの不審な子プロセス、奇妙な証明書API 使用など)を中心にハントを構築し、EDRとDNSログを横断してサンドボックスIOCを充実させる。

5.重要なデルタを測定する

未知の脅威の平均検知時間(MTTD)を追跡し、「初見からブロックまで」の時間を測定し、手作業によるトリアージ時間の短縮を定量化し、サンドボックスで確認された脅威の封じ込めサービスレベル合意書(SLA)を監視する。エネルギー・セクターの例で実証されたように、アナリストの作業量が段階的に削減されることが期待される。

なぜこれが機能するのか(そして機能し続けるのか)

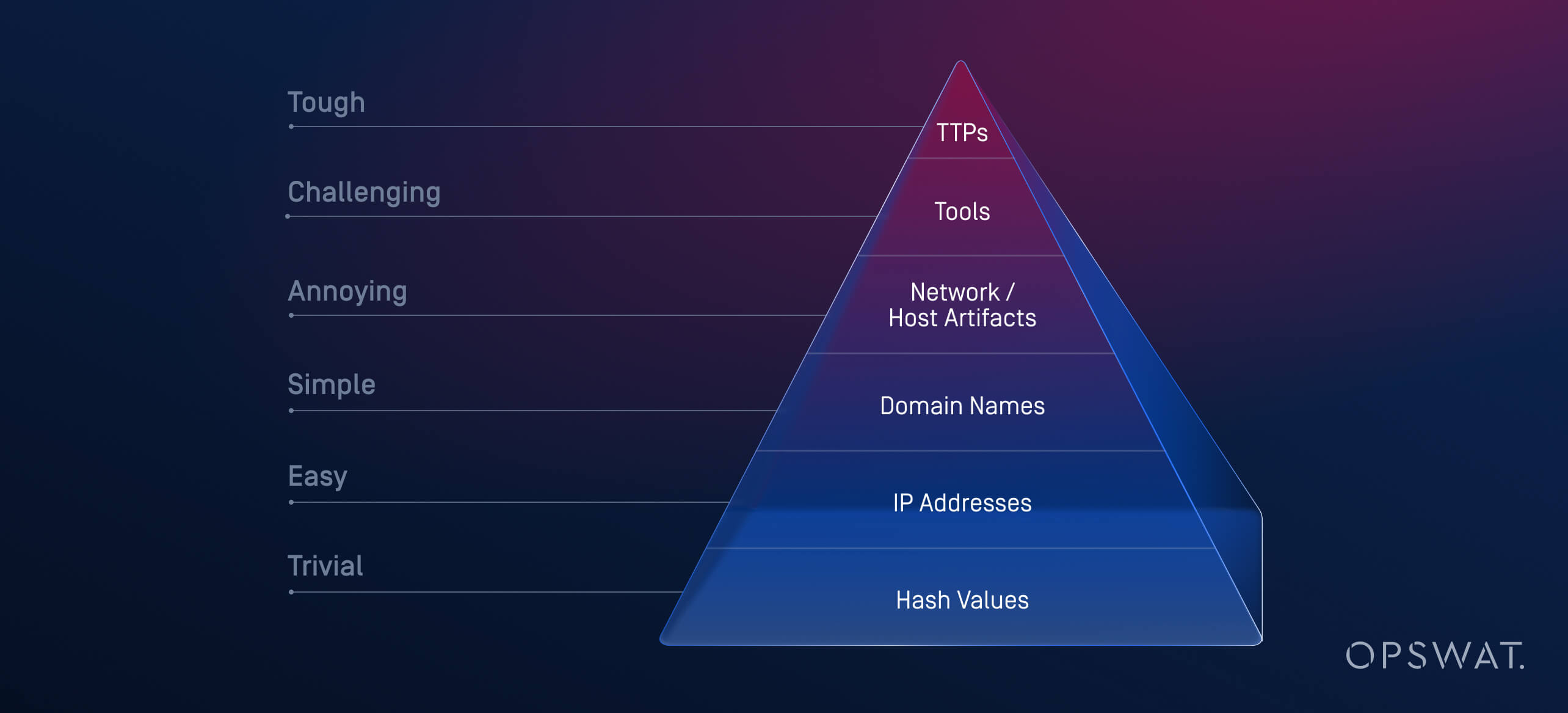

攻撃者は進化するが、行動の基本は進化しない。ストリング、パッカー、クライプターが変異しても、ペイロードは変異する必要がある:

- 認証情報、秘密情報、トークンに触れる

- 再起動後も持続する

- インフラと話す

- OSを巧妙に操る

マルウェアがどのシグネチャに一致するかではなく、マルウェアが何をしなければならないかを把握することで、耐久性のある可視性を維持することができます。Filescan.ioからコミュニティの遠隔測定を追加することで、ローカル制御やプライバシーを犠牲にすることなく、早期警告を共有することができます。

練習で目にするもの

- よりクリーンなキュー:より少ない「未知数」、より忠実度の高い、エビデンスに裏打ちされたアラート。

- インシデント・レポートの迅速化:ビジュアルチェーン、ATT&CKマッピング、デコードされたコンフィグにより、報告書の作成が数時間から数分に短縮されます。

- 卓上での成果向上特定の行動(サンドボックスのC2に基づくブロックリスト、LOLBINパターンに基づくEDR封じ込めなど)に関連付けられた実行可能なプレイブック。

- エグゼクティブの明確性:監査対応可能な成果物および正確性の指標は、リスク態勢のKPIに直接反映されます。

行動への呼びかけもっと早く見つけよう。早く行動しよう。

- Filescan.ioの無料スキャンをお試しいただき、深い挙動、デコードされたペイロード、IOCの表示速度をご確認ください。

- MetaDefender Sandboxエンタープライズトライアルをリクエストして、Web/EメールMFT MFTのチョークポイントで分析を統合し、MTTDとトリアージ負荷への影響を定量化します。

私たちが無料で提供するインサイトがこのレベルだとしたら、それが貴社のパイプラインに完全に統合されたときの高揚感を想像してみてほしい。

よくある質問 (FAQ)

このブログの研究はどこから来ているのか?

OPSWAT内部脅威テレメトリーとFilescan.ioを通して表面化したサンドボックス分析、およびこの投稿に情報を提供するために使用されたThreat Landscape作業用に統合された知見から。具体的な統計(OSINTの遅延、7.3%の再分類、74M以上のIOC、99.97%の精度など)は、当社のプログラムデータとエンジニアリング検証によるものです。

類似性検索」は署名とどう違うのか?

シグネチャは既知の特徴と正確に一致する。類似性検索は、関連するサンプル間のコードと動作を相関させ、ハッシュ、パッカー、暗号化レイヤーが変更された場合でも、ファミリーのつながりを明らかにする。

エアギャップのあるネットワークで使用できますか?

はい。MetaDefender Sandbox 、堅牢な分析とレポーティングを維持しながら、センシティブな環境や規制された環境のために完全に切り離されたデプロイメントをサポートします。

最適な最初の統合ポイントは?

電子メールの添付ファイルとMFT イングレスは、サンドボックスの判定とリスクスコアに基づき、大量、高リスク、わかりやすいポリシーの自動化という即時の価値を提供します。