運用技術(OT)は、製造、エネルギー生産、輸送ネットワーク、公共事業など、重要なセクターにおける物理的なプロセス、デバイス、インフラを監視、制御、管理するために設計されたハードウェアおよびソフトウェアシステムを網羅しています。データ処理と通信に重点を置く情報技術(IT)とは異なり、運用技術(OT)は現実世界の物理的なプロセスを管理します。そのため、OTセキュリティは、重要インフラの安全性、継続性、整合性を確保するために不可欠です。

近年、OT環境は高度なサイバー脅威の標的となるケースが増えています。これらの脅威には、ランサムウェア、不正アクセスの試み、重要インフラへの意図的な妨害、産業用制御システム(ICS)の脆弱性の悪用などが一般的です。近年の注目すべきインシデントは、これらの脅威の重大性を改めて浮き彫りにしています。例えば、2021年に発生したColonial Pipelineランサムウェア攻撃は、米国東海岸沿岸の燃料供給に甚大な混乱をもたらしました。また、2022年にはViasatの衛星ネットワークへのサイバー攻撃が発生し、地政学的紛争の激化の中で欧州全域の通信インフラに深刻な影響を与えました。OTシステムはITインフラとの相互接続・統合が進むにつれ、深刻な業務中断や甚大な経済的影響につながる可能性のある、特有のサイバーセキュリティ脅威に直面するようになっています。

OPSWAT ユニット515によるSchneider Modicon M241 PLCの脆弱性発見

シュナイダーエレクトリックは、産業オートメーションとエネルギー管理のグローバルリーダーであり、さまざまな業界に革新的なソリューションを提供している。Modicon PLCシリーズ、特にModicon M241は、複雑なオートメーションプロセスを効率的に管理する機能により、顕著な人気を博しています。直感的なプログラミングツールと、シュナイダーのEcoStruxureプラットフォームによるシームレスな統合機能を備えたModicon M241 PLCは、精密で信頼性の高いオートメーション制御を必要とする産業で広く導入されています。

Schneider Modicon M241 PLC が産業オペレーションに広く採用され、重要な役割を担っていることを考慮し、Loc Nguyen、Dat Phung、Thai Do、Minh Pham を含むユニット 515 は、OPSWAT 重要インフラ保護(CIP)ラボでこのデバイスの包括的な脆弱性評価を実施した。私たちの分析により、重大なセキュリティ脆弱性が発見され、この脆弱性が悪用された場合、システムの完全性が損なわれ、機密データが暴露される可能性があることが判明しました。当社のチームは、シュナイダーエレクトリック社に積極的に連絡し、OT環境の全体的なセキュリティ態勢を強化することを目的として、問題の特定と修復計画のプロセスを支援するために、この問題を報告しました。

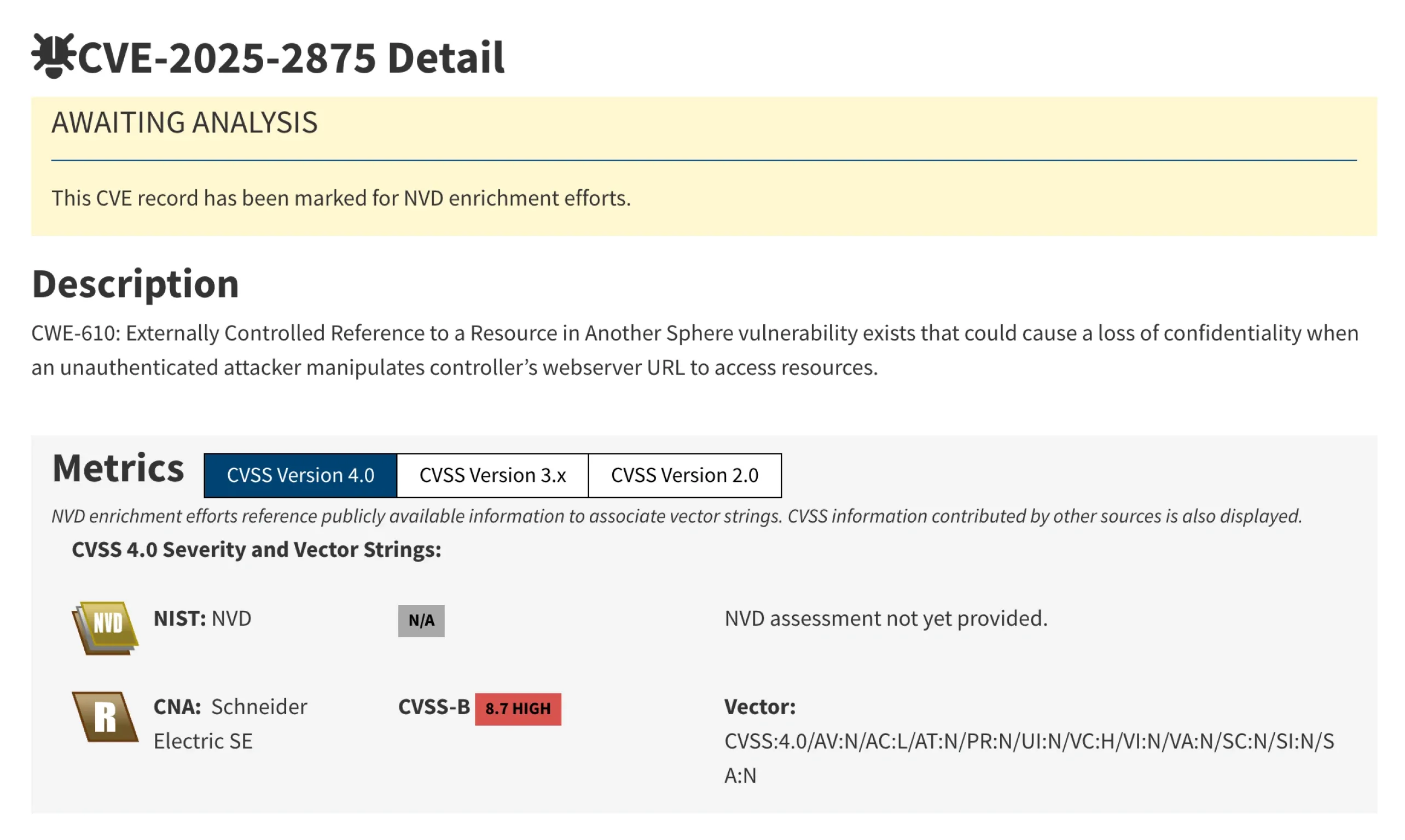

当社の報告を受けて、シュナイダーエレクトリックは、Modicon M241 PLCにおけるこの脆弱性(具体的にはCVE-2025-2875)を認めるセキュリティアドバイザリを発行しました。これらのアドバイザリは、潜在的なセキュリティリスクについて関係者に情報を提供し、適切な是正措置の実施方法に関する明確なガイダンスを提供することを目的としています。

このブログでは、シュナイダーエレクトリックのModicon M241デバイスで確認されたセキュリティ脆弱性CVE-2025-2875について、概要を説明します。悪用につながる可能性のある詳細な技術情報は公開せず、この脆弱性の性質を明確化し、運用技術(OT)環境への潜在的な影響を評価し、関連するリスクを軽減するための実践的な推奨事項を提示します。この概要は、セキュリティ専門家と資産所有者が重要インフラを保護する上で役立つことを目的としています。

Modicon M241と組み込みWeb Server

シュナイダーエレクトリックが開発したModicon M241は、要求の厳しい機械自動化タスク向けに設計された高性能マイクロプログラマブルロジックコントローラ(PLC)です。モジュール型で複雑な機械アーキテクチャに特化しており、強力な処理コア、柔軟な通信インターフェース、そして幅広い産業要件を満たすスケーラブルな構成オプションを備えています。

Modicon M241の注目すべき機能の一つは、内蔵Webサーバーです。これは、標準的なWebブラウザから直接アクセスできる、すぐに使えるインターフェースを提供します。この機能により、ユーザーは追加のソフトウェアや複雑な設定を必要とせずに、コントローラーをリモートで監視、設定、操作できます。

組み込みWebサーバーは、特にリモート操作においてユーザビリティを大幅に向上させますが、適切に保護されていない場合、潜在的なサイバーセキュリティリスクも招きます。不適切な入力検証や認証制御の欠如は、システムを不正アクセスや不正操作の危険にさらす可能性があります。

これらの潜在的なセキュリティ上の懸念を認識し、 Unit 515はModicon M241の組み込みWebサーバーに対して徹底的なセキュリティ評価を実施しました。その目的は、このコンポーネントに、システムの整合性、可用性、または機密性を損なう可能性のある、悪用可能な脆弱性が存在するかどうかを判断することでした。

CVE-2025-2875: 別の領域にあるリソースへの外部制御参照

この目標に沿って、Unit 515はModicon M241組み込みWebサーバーの詳細な分析を実施しました。この分析により、組み込みWebサーバーが意図的に細工されたファイルアクセス要求を受け入れ、意図されたセキュリティ制限を回避する具体的なシナリオが明らかになりました。さらに、デバイスを徹底的に調査した結果、PLC内の内部ファイルパスを特定することができました。この脆弱性を悪用されると、認証されていない攻撃者がデバイス内の機密性の高い内部ファイルにアクセスでき、システムの機密性に重大な影響を与える可能性があります。

この脆弱性は責任ある開示プロセスを通じてシュナイダーエレクトリックに開示され、適切な緩和策と修復策がすでに提供されています。シュナイダーエレクトリックの顧客を保護し、潜在的な悪用を防ぐため、 OPSWAT この脆弱性に関連する詳細な技術情報は意図的に隠蔽されています。

CVE-2025-2875 タイムライン

責任ある開示慣行に準拠し、 OPSWAT重要なインフラの保護に対するシュナイダーエレクトリックの取り組みの一環として、ユニット515は、調査と修復計画の支援を受けるため、公式のセキュリティ連絡チャネルを通じてシュナイダーエレクトリックに脆弱性を速やかに報告しました。

- 2025 年 2 月 20 日: Unit 515 は、Modicon M241 デバイスの脆弱性を詳述した脆弱性レポートを Schneider Electric に提出しました。

- 2025年2月21日: シュナイダーエレクトリックは報告書の受領を認め、内部調査を開始した。フォローアップ調整のためにケース追跡 ID が割り当てられた。

- 2025年3月20日: 詳細な分析の結果、シュナイダーエレクトリックは脆弱性の有効性を確認し、改善計画の策定に着手した。

- 2025年5月13日: シュナイダーエレクトリックは、特定された問題の修正ガイダンスとともに、パブリックアドバイザリを公開した。この脆弱性には CVE 識別子 CVE-2025-2875 が割り当てられています。

修復

Schneider Electric Modicon M241 PLC デバイスを使用している組織は、Schneider Electric が提供する公式ガイダンスに従ってこの脆弱性を修正することを強くお勧めします。ガイダンスは、 Schneider セキュリティ アドバイザリ ドキュメントから入手できます。

CVE-2025-2875 のような脆弱性を効果的に軽減するには、組織は次のような包括的な多層防御戦略を採用する必要があります。

- 継続的なCVEスキャンによるVulnerability detection :CVE-2025-2875のような脆弱性について定期的にネットワークをスキャンする。

- 異常な動作の監視: Schneider Modion M241 PLCとの通信頻度の異常な増加をフラグ付けします。これは、不正なデータ流出の試みが継続していることを示唆しています。

- 不正なデバイス接続の識別:不正なデバイスがPLCに接続したときにシステムがそれを検出する必要がある

- ネットワークのセグメンテーション:影響を受けるデバイスを隔離することで、攻撃の横方向への拡散を防ぎ、影響を最小限に抑えることができる。

- 侵入防止: PLCへの悪意のある/承認されていないコマンドを即座に識別してブロックし、PLCの正常な動作を効果的に保護します。

OPSWAT MetaDefender OT Security 、CVEの検出、ネットワークの異常な動作の継続的な監視、不正な接続の特定などにより、これらのニーズに対応します。AIを活用し、正常なトラフィックパターンを学習し、ベースライン動作を確立し、異常を警告するポリシーを実装します。これにより、潜在的な脅威に対して、情報に基づいた迅速な対応が可能になります。

CVE-2025-2875を悪用した攻撃が発生した場合、 MetaDefender OT Security MetaDefender Industrial Firewallと連携し、設定されたルールに基づいて不審な通信を検知、警告、ブロックします。MetaDefender Industrial Firewall MetaDefender AIを活用して通常のトラフィックパターンを学習し、ポリシーを適用して不正な接続を防止します。

次のビデオでは、 OPSWATのMetaDefender OT SecurityとMetaDefender Industrial Firewall 、この脆弱性を積極的に軽減し、OT環境内での不正アクセスを防止します。

予防を超えて、 OPSWAT MetaDefender OT Security 、継続的な資産可視化と脆弱性評価を通じて、組織が悪用の兆候をリアルタイムで監視できるようにします。高度な資産インベントリ追跡機能と脆弱性評価機能を活用することで、当社のプラットフォームはプロアクティブな脅威検知を提供し、迅速かつ効果的な修復措置を促進します。

次のビデオでは、 MetaDefender OT Security脆弱なデバイスを効率的に識別し、特定された脆弱性を迅速に修復する方法を説明しています。