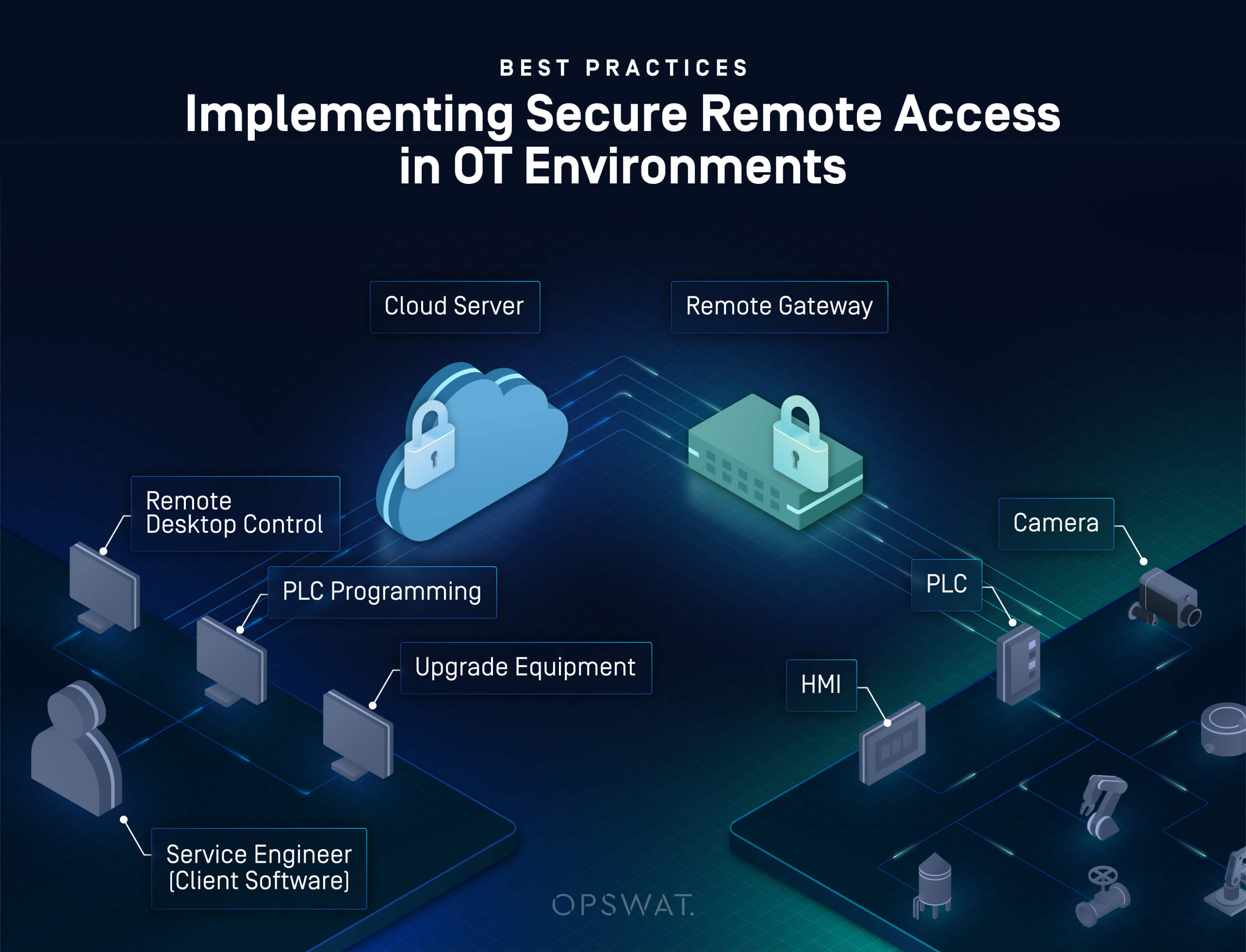

リモート・アクセスは、サードパーティ・サポート、リモート・メンテナンス、リアルタイムのトラブルシューティングなど、産業環境全体で重要な要件となっています。しかし、ICSIndustrial 制御システム)やOT(運用技術)環境にリモート・アクセスを導入することは、サイバーセキュリティ上の新たな課題をもたらします。適切に管理されなければ、攻撃対象が大幅に増加し、重要なシステムがサイバー脅威にさらされる可能性があります。

産業環境では、厳しいSLA(サービス・レベル・アグリーメント)の下でサードパーティのベンダーや請負業者と契約するのが一般的で、タイムリーなサポートが求められます。このようなサポート・モデルでは、産業用資産へのリモート・アクセスが必要になることが多く、緊急の場合もあります。VPNやジャンプサーバーのような従来のソリューションは広く普及していますが、産業用ネットワーク特有のセキュリティ要件を満たすには必ずしも十分ではありません。

リモートアクセスがもたらす新たなリスクを軽減するために、組織は以下の重要な推奨事項とベストプラクティスに従わなければならない:

1.リモートアクセス経路の最小化と一元化

ネットワーク内のすべてのリモート接続について、単一の制御されたアクセス経路を確立します。複数のアクセス経路やアドホックなアクセス経路があると、設定ミスや見落としのリスクが高まり、攻撃者がシステムの脆弱性を悪用しやすくなります。アクセス制御ソリューションを経由する単一の集中パスにより、可視性、監視、および全体的な制御が向上します。

2.最小特権」アクセスの強制

最小特権(Least Privilege)」の原則を厳格に適用し、従うこと。リモートユーザがアクセスできるのは、そのタスクに必要な一部のシステムと機能だけであり、それ以上のものであってはならない。例えば、サードパーティ・ベンダーが PLC からデータを読み取る必要がある場合、WRITE 権限を与えることは避ける。請負業者の場合は、自社のシステムまたは資産のみにアクセスを制限し、時間ベースのアクセスウィンドウ、許可された操作、およびデバイスの範囲に関するきめ細かな制御を定義する。

3.DMZまたはプロキシを使用して、重要なシステムを隔離する。

リモートユーザーが重要な OT 資産に直接アクセスできないようにする。すべてのリモート・アクセスは、DMZ(非武装地帯)、セキュア・アクセス・プロキシ、または一方向ゲートウェイを介して仲介し、インバウンド接続が機密デバイスに直接到達しないようにする。これらの仲介により、さらに検査、ロギング、ポリシーの実施が可能になります。

4.アクセス許可前のリモート・エンドポイントの確認

OT ネットワークへのデバイス接続を許可する前に、エンドポイントの姿勢検証を実施し、デバイスが最低限のセキュリティ要件を満たしていることを確認する:

- アンチウイルスまたはアンチマルウェアがインストールされ、有効になっていますか?

- 最近のマルウェアスキャンは実施されましたか?

- エンドポイントに既知の脆弱性があるか?

- デバイスは暗号化されていますか?

- OSとソフトウェアのパッチは完全に適用されていますか?

この検証により、危険にさらされたエンドポイントや非準拠のエンドポイントが、産業環境へのゲートウェイになることを防ぐことができる。

5.リアルタイムセッション制御を有効にする

産業現場のオペレーターは、必要と判断したときにいつでもリモートセッションを監視、一時停止、または終了する制御を保持すべきである。このコントロールは、無許可の活動、システムの誤動作、潜在的なセキュリティ・インシデントに対応するために極めて重要である。

6.すべてのアクティビティを記録し、SIEMと統合する

すべてのリモートアクセス試行、認証イベント、およびセッション内のアクティビティは、完全にログに記録され、監査可能でなければならない。これらのログは、リアルタイムの監視、脅威の調査、分析のためにSIEM(セキュリティ情報およびイベント管理)システムに転送されるべきである。適切なログ保持とフォレンジック機能により、インシデント対応時間を短縮し、コンプライアンス要件もサポートする。

リモート・アクセスが産業オペレーションに不可欠になるにつれ、その安全確保は最優先事項でなければならない。従来のITアクセスモデルを、適切な適応なしにOT環境に盲目的に適用することはできない。エンドポイントの検証、アクセス・セグメンテーション、セッション・コントロール、集中ロギングを含むレイヤード・アプローチは、現代の脅威から重要なインフラを守るために不可欠です。