SVG*ファイル:マルスパム・ペイロードの新しい顔

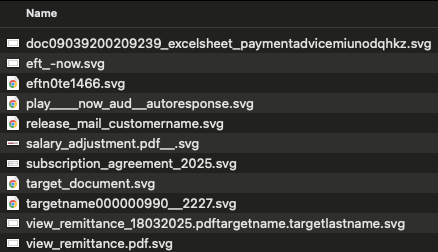

ここ数ヶ月の間、OPSWAT 脅威インテリジェンス・アナリストは、兵器化されたSVGファイルを通常のメーリングリスト(到達可能なすべての受信トレイ)に配信するコモディティ・マルスパムおよびクレデンシャル・フィッシング・キャンペーンを観察してきた。

これらのSVGファイルと、画像を埋め込んだ通常のメールとの決定的な違いの一つは、送信者が、未払い請求書、不在ボイスメール、あるいは上層部からの偽の指示(ルアー)など、マルスパム・キャンペーンでよく見られる細工を施したストーリーを通じて緊急性を示すことで、受信者にこれらのファイルを開くよう指示している可能性が高いということです。

もう一つの違いは、これらのSVGファイルには悪意のあるJavaScriptが含まれていたり、認証情報の採取や個人情報の窃盗を目的とした偽のランディングページへのリンクが埋め込まれていたりすることだ。

熟練したセキュリティ専門家にとって、このファイルタイプの切り替えは驚きではありません。長年にわたってファイルベースのトラデクラフトの傾向を監視してきた結果、脅威行為者は、防御を回避し、ターゲット・ユーザーへの配信率を高める機会を提供するファイルタイプを特定することに長けていることが明らかになっている。

JavaScriptが真のペイロードである理由

特定の行為者を追跡している人たちは、このファイル・トラデクラフトのピボットが、現在のセキュリティ対策に対して低い検出範囲を維持するキャンペーンを進めるための論理的な次のステップであると、高い信頼性をもって仮説を立てることができた。

キャンペーンを広く効果的に行うためには、「その土地に根ざした」テクニックが好まれる傾向があるため、一般的には、試行錯誤を重ねたお気に入りのJavaScriptが最も一般的な分母となる。

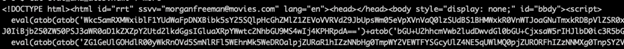

一般的に観察されるファイルタイプで任意のJavaScriptを実行する能力は、脅威行為者に難読化テクニックの徹底的に開発された武器庫へのアクセスを与える。このため敵対者は、古い手口を新しいコンテナに適応させるという低コストで、検出率の低いキャンペーンを展開することができる。

この種のJavaScriptペイロードの埋め込みは、HTMLファイルやPDFファイル、さらにはプレーンなJavaScript(.js)ファイルにもよく見られます。一般的に害が少ないと考えられているファイルタイプ(画像ファイル)でアクティブコンテンツをラップする能力は、脅威行為者に固有の成功率をもたらします。

逆に、Microsoft OfficeやOneNoteのような生産性アプリケーションのような技術に焦点を当てた攻撃対象領域の縮小は、これらの新興のファイルタイプや縁の下の力持ち的なファイルタイプには必ずしもスケールしていない。

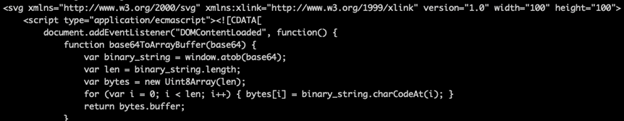

以下の例は、攻撃者がHTMLやSVGを含むさまざまなファイルタイプにJavaScriptを埋め込み、悪意のある関数を実行し、検出を回避する方法を示しています。

この問題は必然的に、なぜJavaScriptがウェブ空間においてこれほど大きな攻撃対象領域を持つのか、JavaScriptを配信シーケンスに含むマルウェアからの暴露を減らすために、どのような費用対効果の高いソリューションが利用可能なのか、という議論につながる。これは、運用上のニーズによっては、特定の組織にとって難しい提案かもしれない。

これはまた、ベンダーや開発者によって一般的に使用されているツールやフレームワークが、犯罪的要素によって悪用されてしまうという問題領域にも該当する(別の機会に議論する)。平均的なユーザーが、電子メールなど広く使われているアプリケーションでJavaScriptを必要とするかどうかは議論の余地があるが、Adobe Flashに関するスティーブ・ジョブズの公開書簡のような過剰反応は、予期せぬ結果をもたらす誤った考え方の実践につながるかもしれない。

規模に応じたマルウェア・アズ・ア・サービス:中小企業が知っておくべきこと

このようなコモディティ化したキャンペーンは、マルウェア・アズ・ア・サービスやアフィリエイト・ネットワークを利用することが多く、国家による活動のような洗練されたものではありませんが、それを補うだけの量と迅速な反復により、大規模かつ広範囲に影響を及ぼすことができます。このような脅威を軽減するためのセキュリティ・ツールへのアクセスが限られている中小規模の組織にとっては、このような脅威は非常に困難です。

この一般的な脅威に対する防御は、予想される、あるいは正当なユースケースと、潜在的に悪意のあるJavaScriptの使用とを、その環境内で比較検討することを任務とする防御者に委ねられている。

ファイル分析パイプラインにセキュリティを組み込む

複雑な開発パイプラインを持つ組織では、生産性とセキュリティのバランスを取るために、様々なエンジニアリング・ドメインにまたがるファイルタイプの使用ポリシーを明確に定義する必要がある。

YARAシグネチャに基づく検出を維持している防御者は、おそらくHTMLファイル内の疑わしいJavaScriptに対する既存のカバレッジを持っている。これらのルールを適応させるか、SVGに特化した対応策を作成することで、検出エンジニアは、以前は見られなかったファイルのトラッドクラフトを活用した身近な脅威をカバーするための迅速な手段を得ることができる。

リソースに余裕のある検知エンジニアは、これをさらに一歩進め、将来的な脅威をカバーするために、ユーザーが簡単に実行でき、JavaScriptをサポートする他のファイルタイプを調査することを選ぶかもしれない。

包括的なファイル分析:悪質なファイルの手口への解毒剤

OPSWAT、攻撃の猛威から身を守るためには、慎重なユーザーこそが重要な要素であると考えています。しかし、注意深く作られたルアーを認識し回避するために、ユーザーにすべての期待をかけることは現実的な見通しではないことも承知しています。

このため、私たちは、大規模かつ一般的なワークフロー内で悪意のあるファイルを検出するための効果的で高度に自動化された手段を開発しました。 MetaDefender Sandboxは、接続されたパイプラインや統合を経由する可能性のあるSVGファイルを分析・検出し、適応的な分析機能でメールやWeb経路の保護を支援します。

以下は、Deep CDR 機能がファイル内のアクティブなJavaScriptコンテンツを識別し、リスク項目を識別することを示すSVGファイルのサンプルです。

アクティブなキャンペーンからのサンプルハッシュ

以下は、脅威の調査やYARAルールの開発に役立つ、観測された悪意のあるSVGサンプルのファイルハッシュです。

37ec9cea8684862bf90a77750d299c402b22fd45227394f9c021271c220efde5 |

af5448f719717b02658fa6125867891c9a8398d7962c8351c52581222123812f |

e078956a4722bc5352b9f3579b0f347442e6d8bfae474989005748691c96ad61 |

c3bea88d3dd9af95a7abed667395ec7e97b9d03234e96f1deb58246eda79c480 |

0c635495ae1f7f5abb54758774e0cf3a45de833e4a625fa73b66b6fa68dba016 |

7e4196e0ea594313440db113f33e3e0cb324d48b7e7067f49692d896ced61dbd |

380228c46ad165986caf5be62c4e53104d149de19fdcd8bf1e7d0d15d9e2d734 |

20e7a72bee139660755215f2aad7695cc5b2042e3bc93d96b4da6a1ddb9d3b5c |

a559ba903d3ffe755e54bd9d74d338ce8b4a140f1495f31d380e5875ea110f77 |

d050b960f05f939598565d4ea9f54743116a5fff579de171e2380354627cf45d |

ff342515e4ab999397f9facfd3185ab251dab872a425a7a7a298971d013285ad |

ff7bb63fa228e01c0fe5f214db0b5cc60e67f0b8ba2d7984bdc6aa34bf00fd9a |

MetaDefender Sandbox 使用している顧客は、SVGのような新しいファイル形式を含む脅威インテリジェンスの迅速なアップデートから利益を得ることができます。検出ロジックが導入されると、このブログで議論されているような脅威は自動的に識別され、隔離されます。

最終的な考察ファイル形式は流動的であり、あなたの防御も流動的であるべきだ

攻撃者は常にその手法を進化させており、フィッシング・キャンペーンにおけるJavaScriptを含んだSVGファイルの使用は、この適応的な手口の典型例である。ファイルの拡張子は変わっても、難読化されたスクリプトの実行という脅威の核心は変わりません。

一歩先を行くためには、防御者は継続的に検出技術を改良し、既存のルールを新しいフォーマットに適応させ、MetaDefender Sandbox ような自動分析ツールを活用して、予期せぬ場所に埋もれている悪意のある振る舞いを発見しなければなりません。ユーザの警戒心に頼るだけでは十分ではなく、スケーラブルでインテリジェントな防御が不可欠です。

*SVGファイルとは?

SVG(Scalable Vector Graphics)は、ウェブ上でベクトルベースの画像を表示するために広く使われているファイル形式です。JPEGやPNGのような従来の画像フォーマットとは異なり、SVGファイルはテキストベースでXMLで記述されているため、インタラクティブな要素や、JavaScriptのような埋め込みスクリプトを含めることも可能です。このような柔軟性により、SVGファイルは開発者にとって便利であると同時に、悪意のあるコードを見え隠れさせようとする攻撃者にとっても魅力的なものとなっている。