迅速なゼロデイ攻撃検知

動的解析と組み込みThreat Intelligenceにより、99.9%のゼロデイファイルベース攻撃を検知します。

- 99.9% ゼロデイ効果

- 従来のツールより20倍高速

- 1日あたり25,000件以上の分析

OPSWAT 信頼

統合型ゼロデイ検知

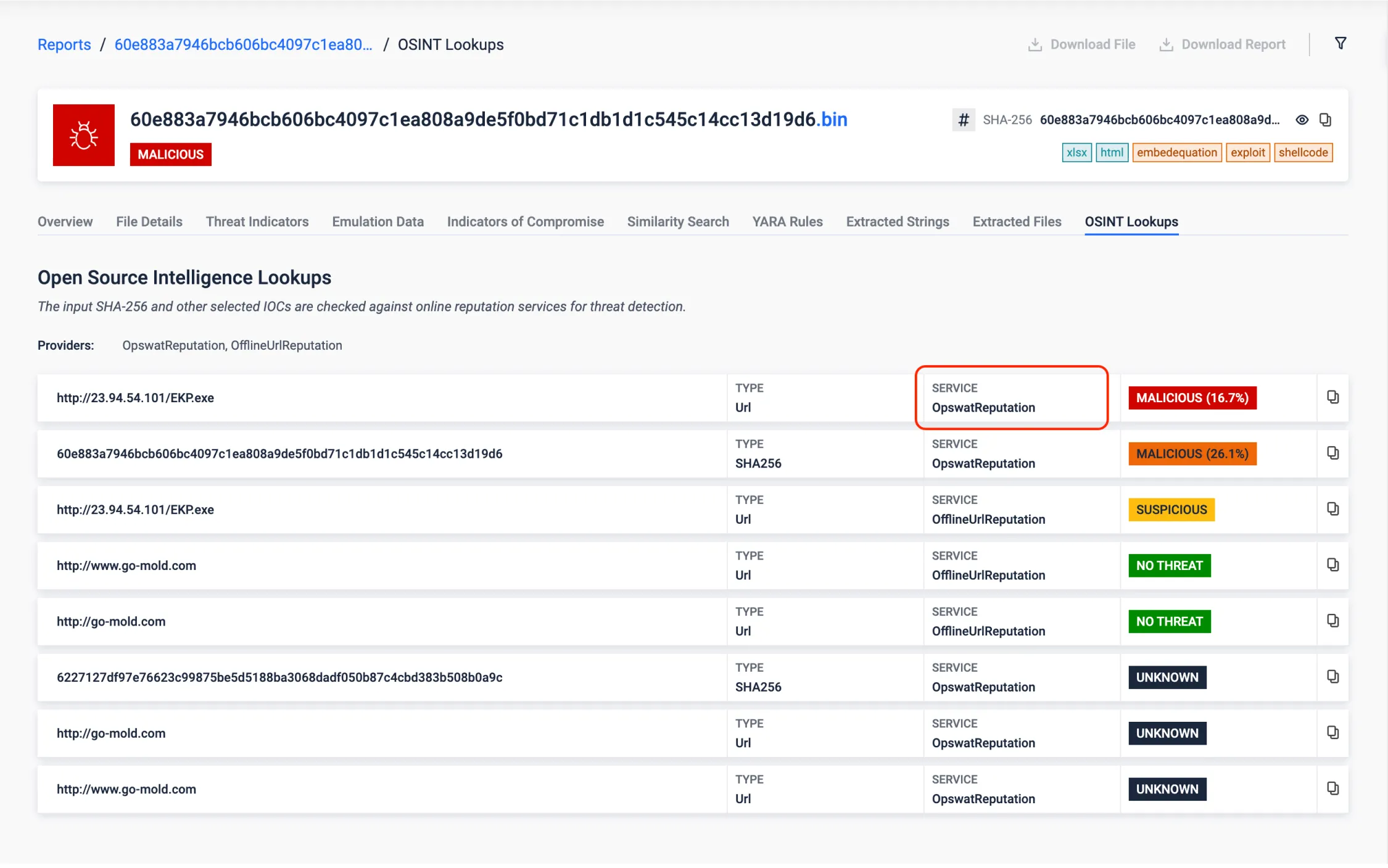

レイヤー1:脅威レピュテーション

既知の

脅威を迅速に検出

既知の脅威の流入を阻止せよ。

URL、IPアドレス、ドメインをリアルタイムまたはオフラインでチェックし、マルウェア、フィッシング、ボットネットを検出します。

ブロックはインフラストラクチャと汎用マルウェアを再利用し、攻撃者に基本的な指標をローテーションさせることを強いる。

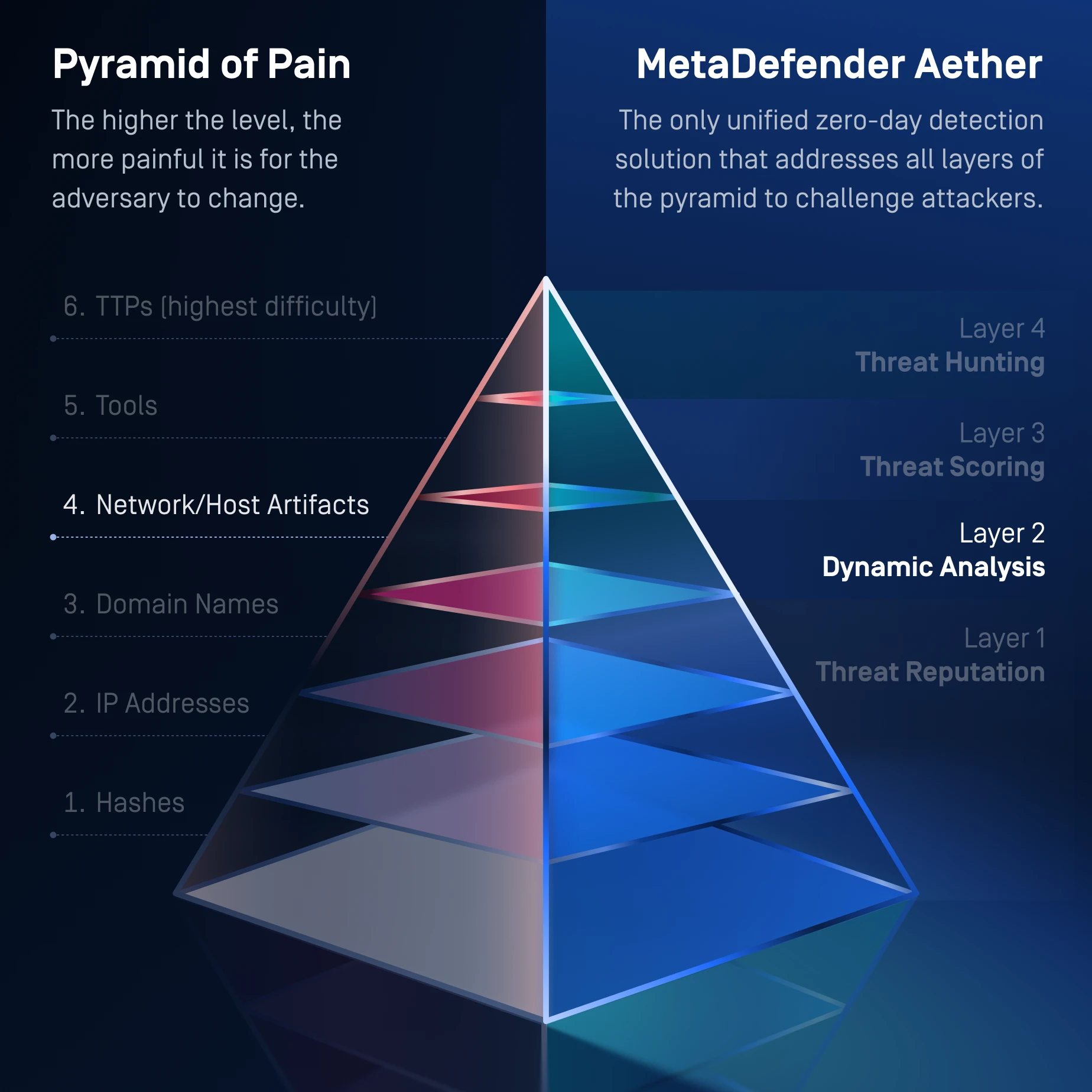

レイヤー2:動的解析

未知の

脅威を明らかにする

従来のサンドボックスから隠れている回避型マルウェアを検出します。

エミュレーションベースのサンドボックスは、ファイルを分析してランサムウェアのような隠れた脅威を検出します。

アーティファクト、ローダーチェーン、スクリプトロジック、回避戦術を暴露する。

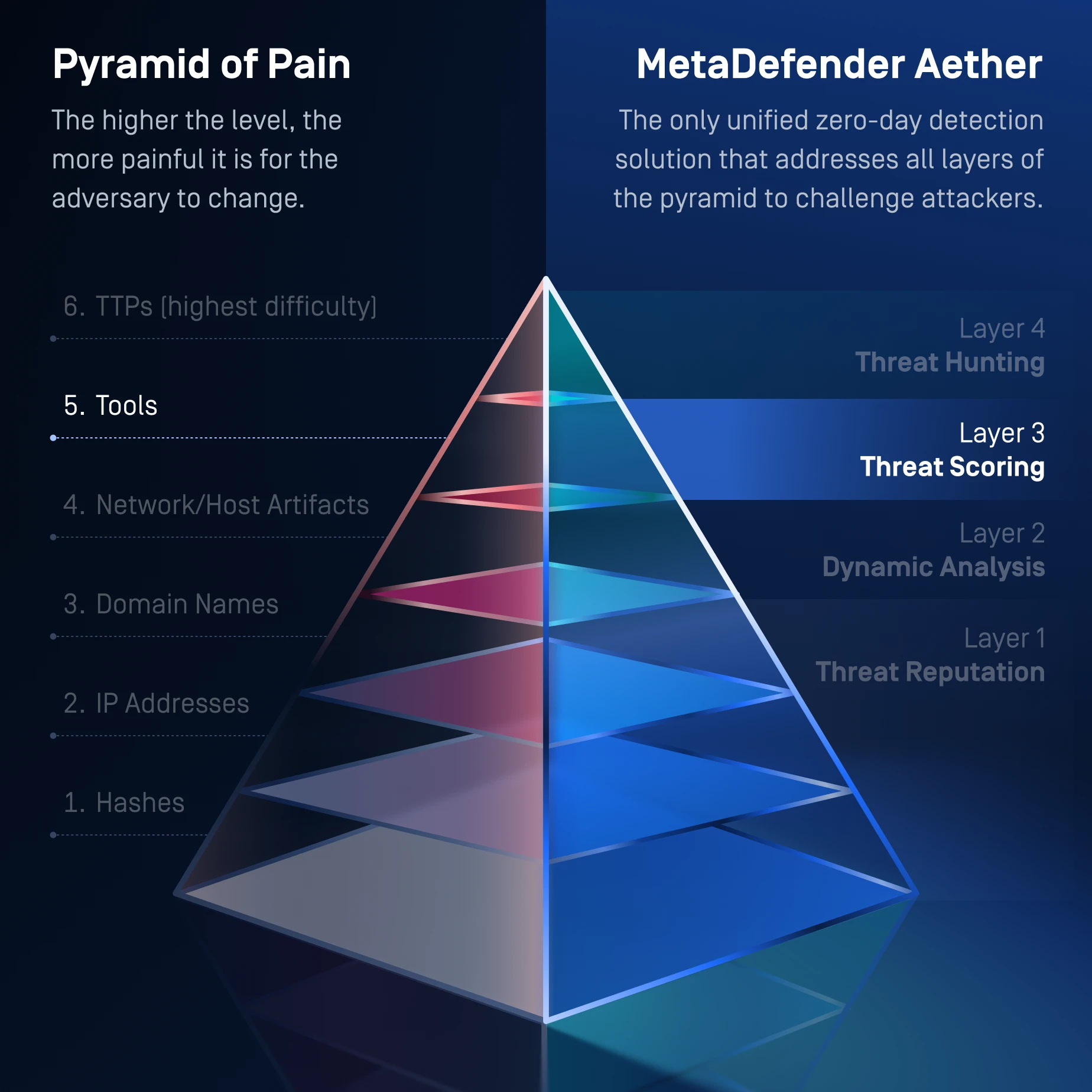

レイヤー3:脅威スコアリング

脅威の優先順位付け

アラート疲労を軽減する。

脅威リスクレベルはランク付けされ、リアルタイムで優先度の高い脅威を迅速に強調表示します。

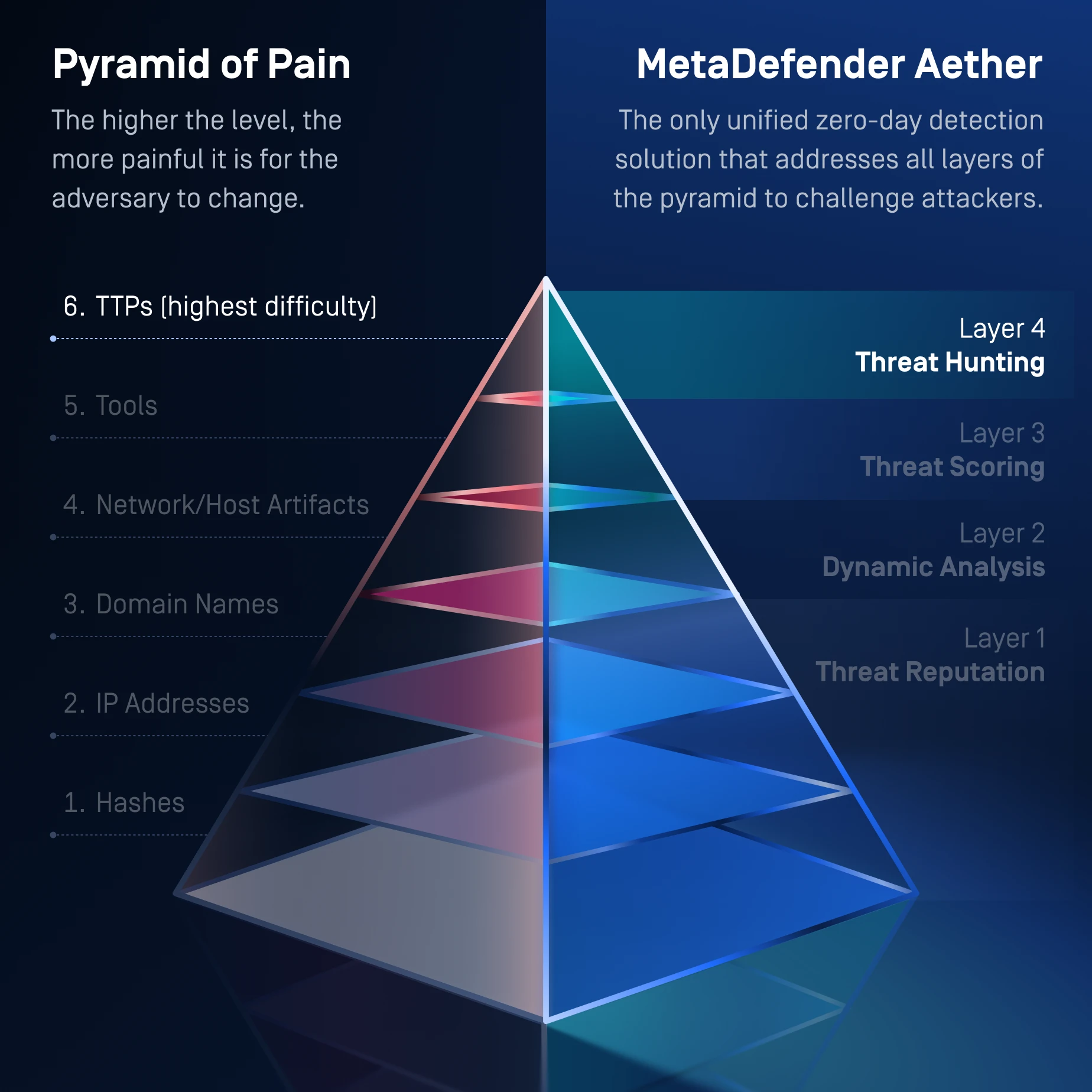

レイヤー4:脅威ハンティング

マルウェア

キャンペーンの特定

機械学習類似度検索

脅威パターンの相関分析は、未知の脅威を既知のマルウェア、戦術、インフラストラクチャなどと照合します。

マルウェアのファミリーやキャンペーンを暴き、攻撃者に戦術とインフラの再構築を強いる。

製品概要

MetaDefender AI搭載の適応型サンドボックス技術を用いて、従来のセキュリティツールでは検知できないゼロデイ攻撃を検出・阻止する仕組みをご覧ください。

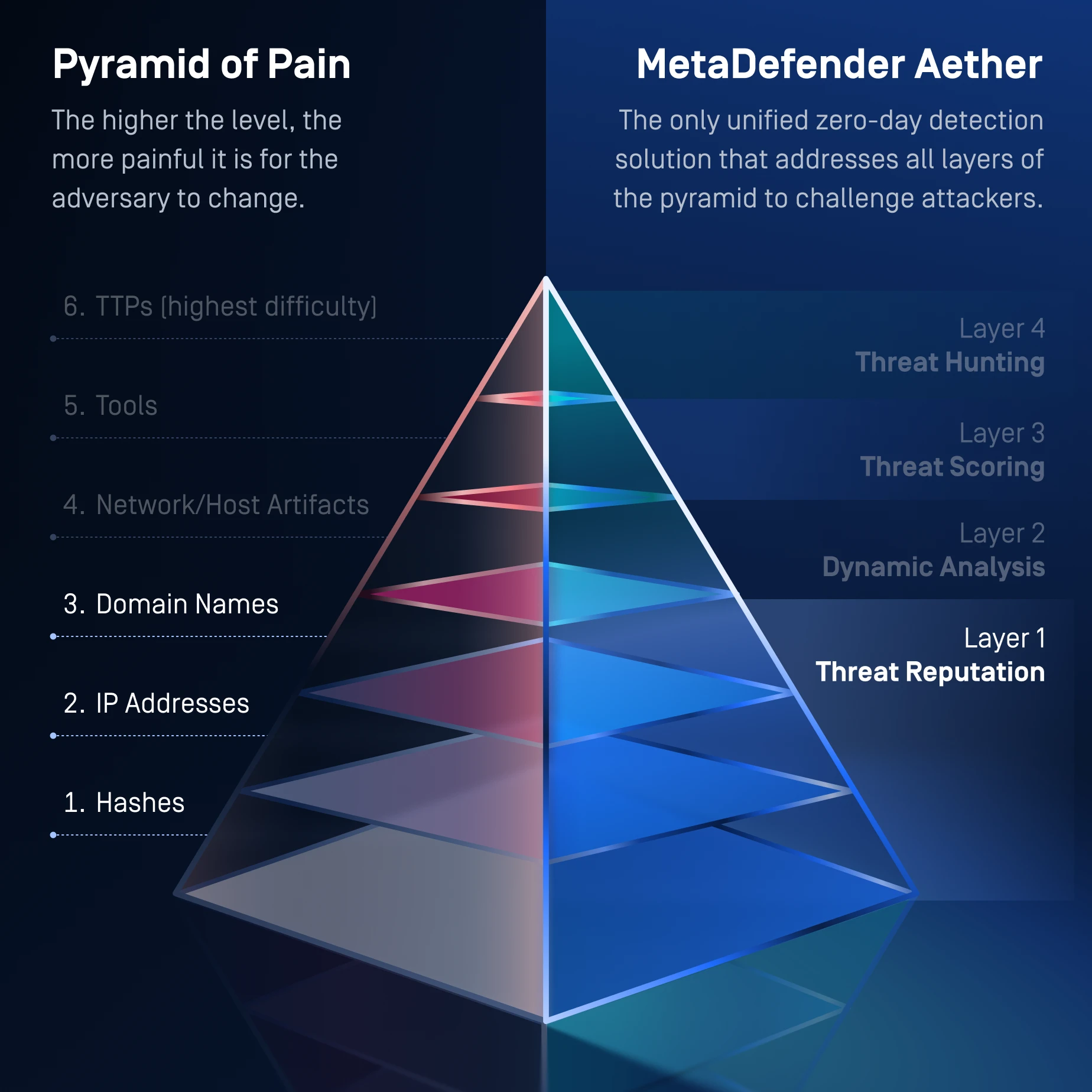

苦痛のピラミッド全体に対する一つの解決策

MetaDefender 、レベル1のコモディティ指標からレベル6の高度なTTP妨害まで、苦痛のピラミッド全体に対処します。これにより攻撃者は検知回避のため、インフラストラクチャ、ツール、行動様式を絶えず書き換えざるを得なくなります。

- ピラミッドレベル1、2、3

ハッシュ値、IPアドレス、ドメイン名(ピラミッドの最下位3層)

- ハッシュ検索 → 再利用されたマルウェアバイナリの検出

- URL/ドメイン/IPの評判 → 既知のインフラストラクチャをブロックする

- ブランド、ML URL分類 → フィッシングインフラのブロック

- オフラインとオンラインの評判 → 商品化の脅威を阻止する

- 攻撃者への圧力のかけ方

- 攻撃者にインフラのローテーションを強制する

- 再利用されたマルウェア指標を無価値にする

- 自動化されたフィッシングおよびボットネット配布ワークフローを阻止する

- 攻撃者にインフラのローテーションを強制する

- ピラミッドレベル4

アーティファクト+ツール

- CPUレベルでのエミュレーションにより実行時のアーティファクトが明らかになる:

- 行動記録

- レジストリ編集

- ファイルドロップ

- プロセス注入

- C2コールバック

- ローダーの動作

- メモリのみペイロードの露出

- パッカー、ステージャー、ドロッパーを展開する

- CPUレベルでのエミュレーションにより実行時のアーティファクトが明らかになる:

- 攻撃者への圧力のかけ方

- 攻撃者にペイロードの再設計を強いる

- ローダーチェーンと第二段階アーティファクトを公開する

- 回避をバイパス → 攻撃者はアンチサンドボックスロジックを書き換えなければならない

- 従来のサンドボックスでは検出できないアーティファクトを明らかにする

- ピラミッドレベル5

ツール+TTP

- 用途 文脈 + 行動 検出する:

- 悪意のある実行フロー

- ローダーパターン

- スクリプト難読化シグネチャ

- マルウェアファミリーの挙動

- 持続性技術

- 900以上の行動指標

- MITRE ATT&CK戦術の整合性

- 用途 文脈 + 行動 検出する:

- 攻撃者への圧力のかけ方

- 攻撃者は今や、自身のツールの動作を変更しなければならない

- ペイロードだけでなく、行動パターンも変えなければならない

- 攻撃者がピボットするコストが高くなる

- ピラミッド層:戦術・技術・手順(TTP)

最上位 – 敵にとって最も痛烈 – ピラミッドレベル6

- 機械学習ベースの 類似性検索 相関関係:

- マルウェアファミリー

- 再コンパイルされたバリアント

- インフラストラクチャクラスター

- 多形性変異

- 共有コードセクション

- 共有操作から異なるアーティファクト間のギャップを埋める

- 行動 + コード類似性 → 未知の変異体を検出

- キャンペーンレベルのクラスタリング

- 機械学習ベースの 類似性検索 相関関係:

- どのように最大限の圧力をかけるか

- ハッカーは戦術、ツール、インフラストラクチャ、そして行動様式を完全に変えなければならない

- ペイロードがローテーションする場合でもキャンペーンを検出する

- 最上位の課題:攻撃者はツールキット全体を書き換えなければならない

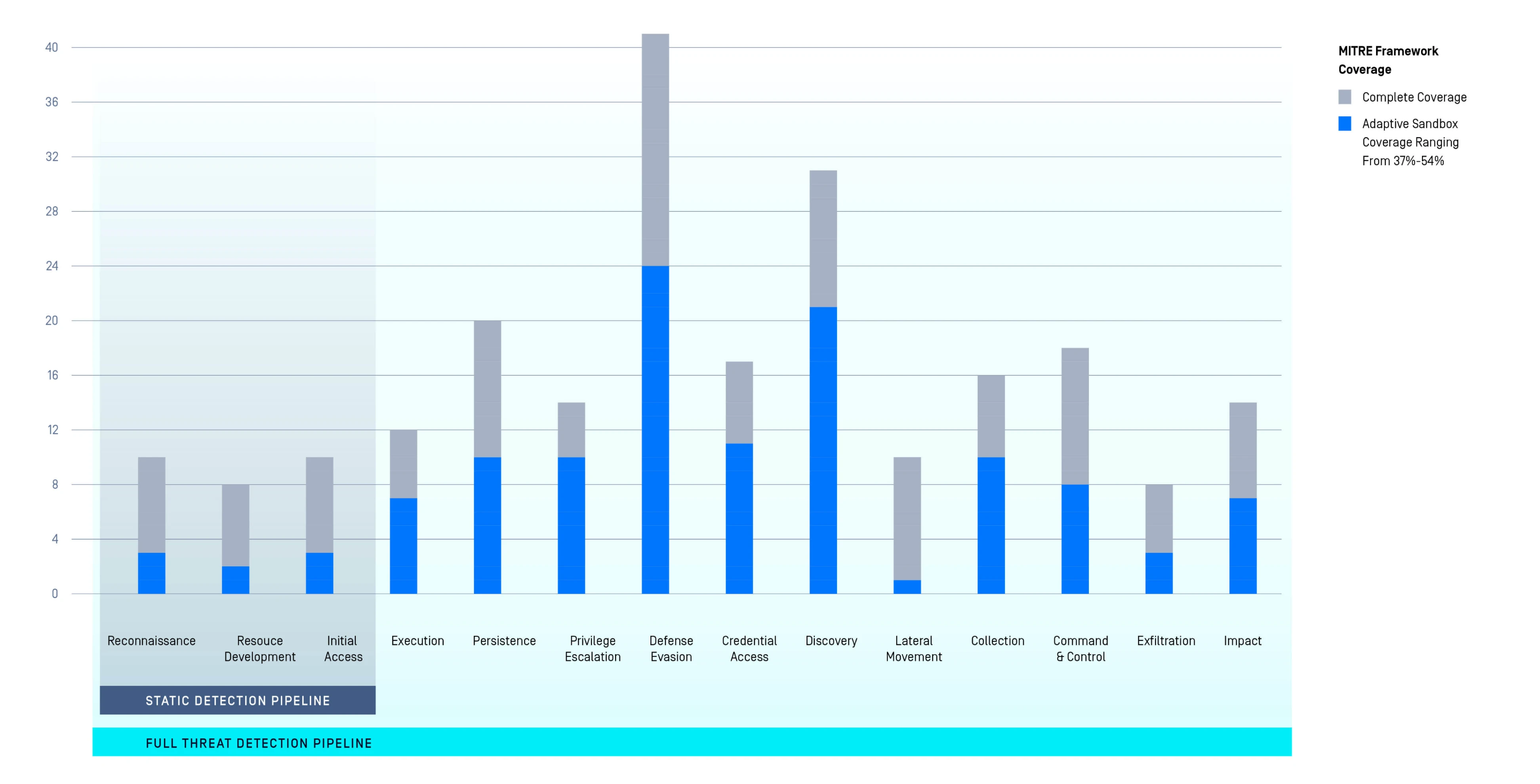

MetaDefender

およびMITRE ATT&CKフレームワークに与える影響

- 攻撃チェーン全体にわたる階層化された可視性。

- 実行前(静的)および実行時(動的分析)の検知をMITRE戦術にマッピング。

- 検出範囲が60%拡大。

「当社がテストした中で最速の速度です。

」

ベナック・セキュリティ

330+

検出可能なブランド

for ML-Based

フィッシング検出

50以上の

ファイル形式

アーティファクトの抽出、

画像、その他

100x

大容量対応

簡単に統合

攻撃者が

のあなたのファイルを悪用するのを阻止します

20x

従来のソリューションよりも高速

MetaDefender の機能

以下の表は、MetaDefender Aetherエンジンの中核機能をまとめたものです。

これらの機能が実際の導入環境でどのように連携するかについては、技術プレゼンテーションの日程調整のため、当社までお問い合わせください。

MetaDefender 統合

| 実施 | 家電製品 | |

|---|---|---|

| Integration | API ウェブ・インターフェースの統合 |

|

| 電子メール統合とフォーマットサポート |

| |

| セキュリティ・オーケストレーション、オートメーション、レスポンス(SOAR)の統合 |

| |

| SIEMインテグレーション | 共通イベントフォーマット(CEF)シスログフィードバック | |

| 配備 | OPSWAT 脅威検知・防御プラットフォーム |

|

| レポート形式/データエクスポート | レポート形式 |

|

| スクリプトと自動化ツール | Python |

|

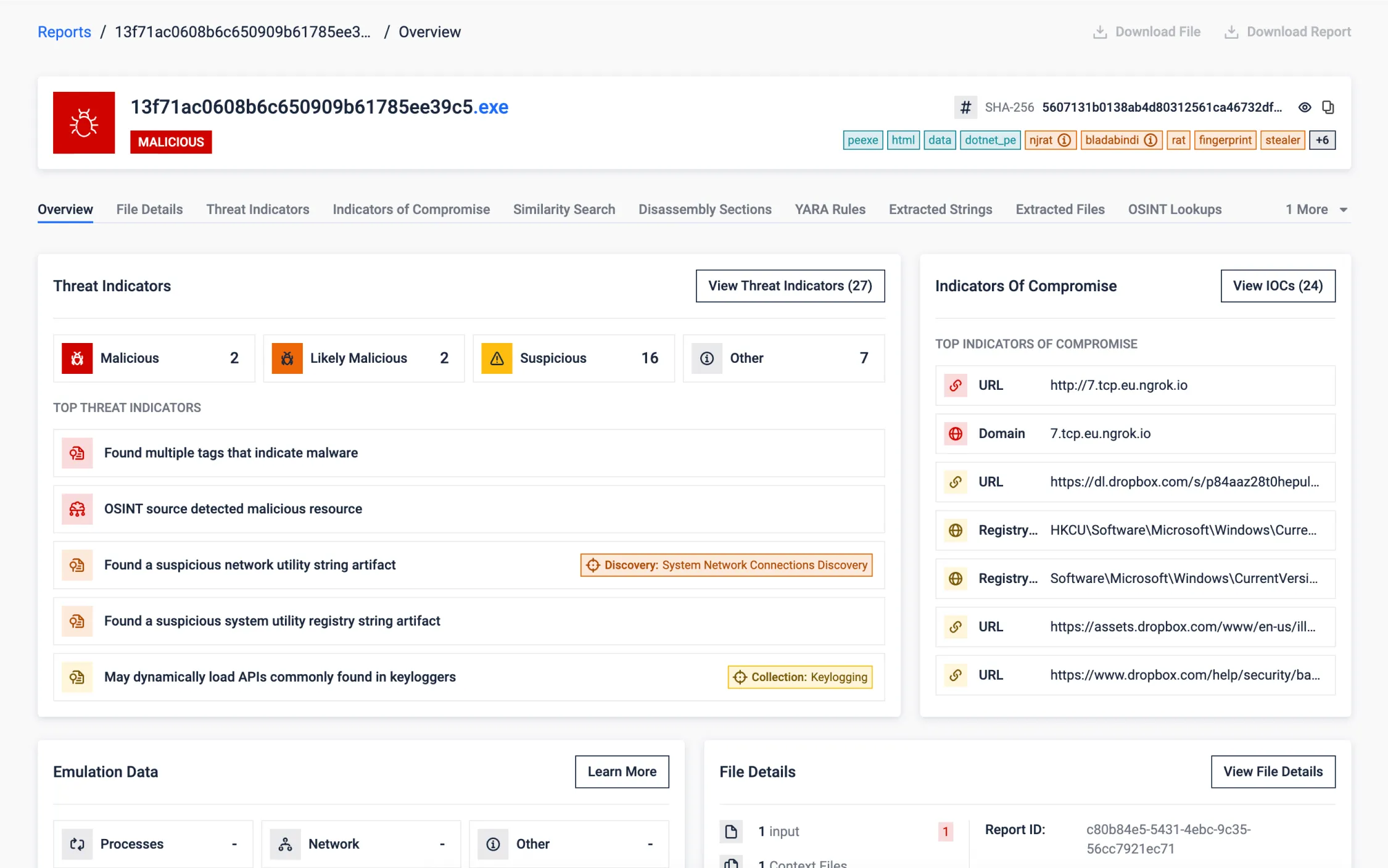

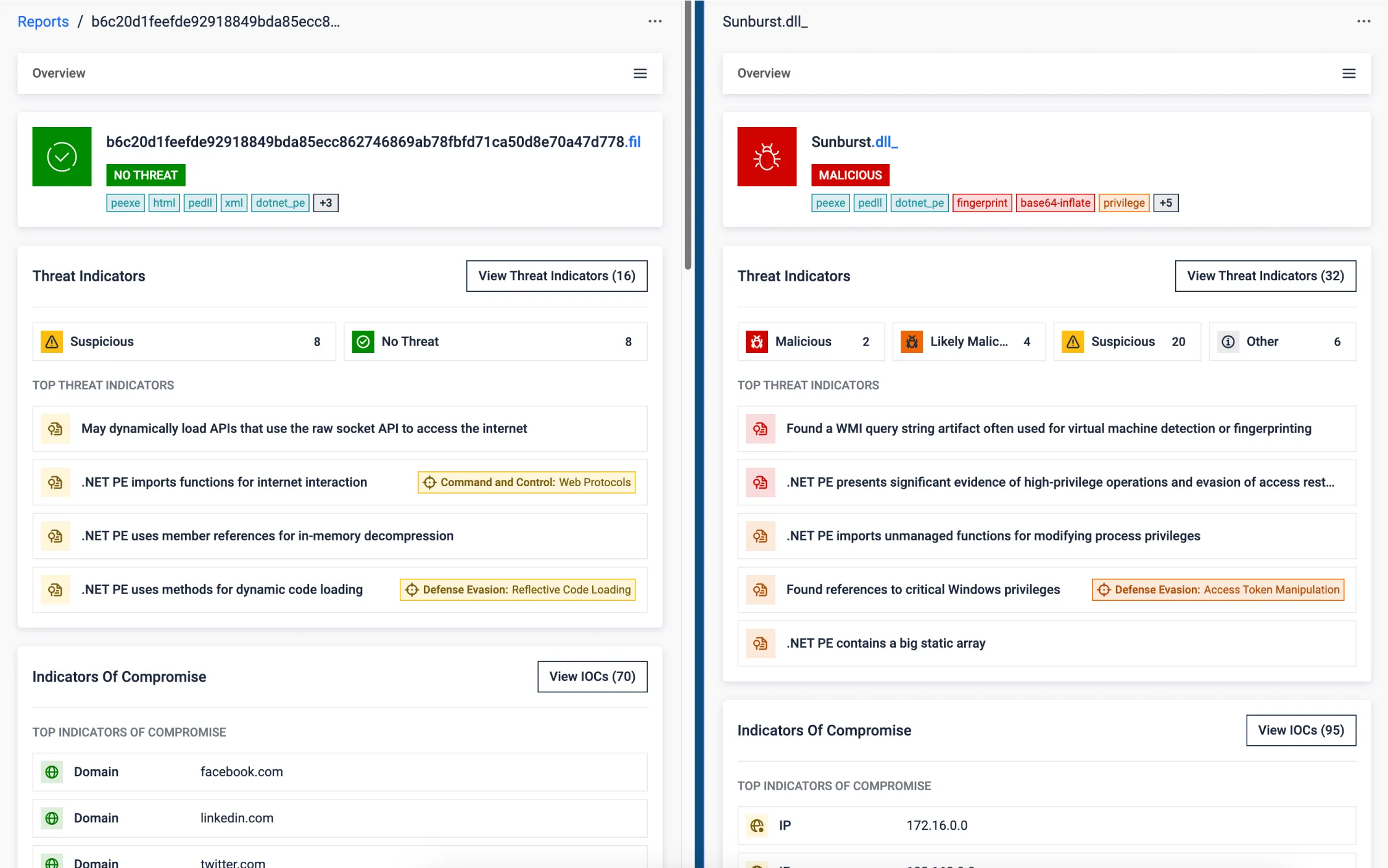

MetaDefender レポート

サンプル解析、マルウェアの特定、逆アセンブル、類似性検索など、当社サイバーセキュリティソフトウェアの多彩な機能を網羅的に可視化します。

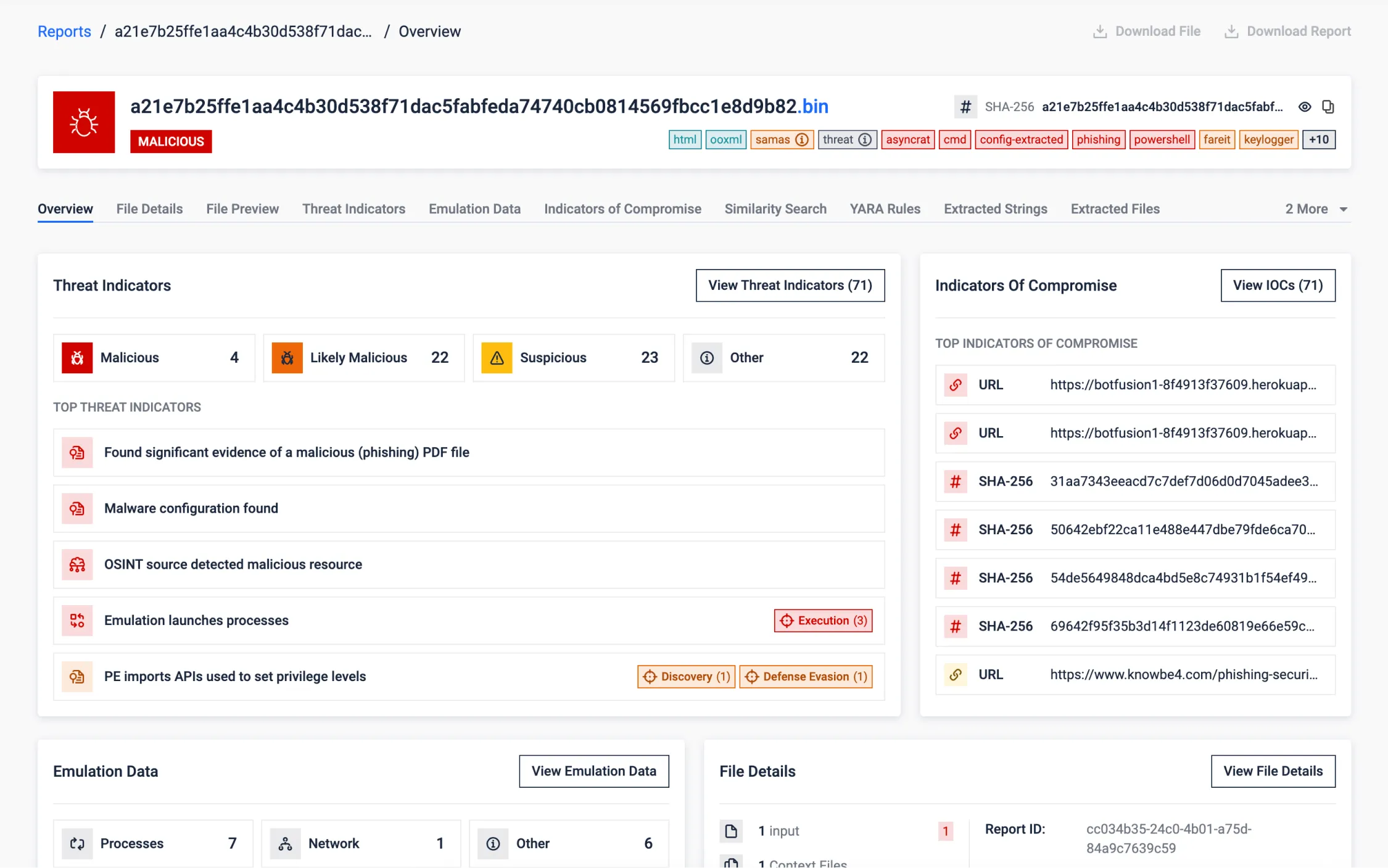

合成サンプル

このサンプルは、MetaDefender Sandboxの多彩な機能を紹介するために意図的に作成されたものです。

実際のサイバー脅威を模倣し、複数のファイルやファイル形式を相互に埋め込むことで、適応型脅威解析、挙動分析、先進的なセキュリティ機能における本ソリューションの対応力を効果的に示しています。

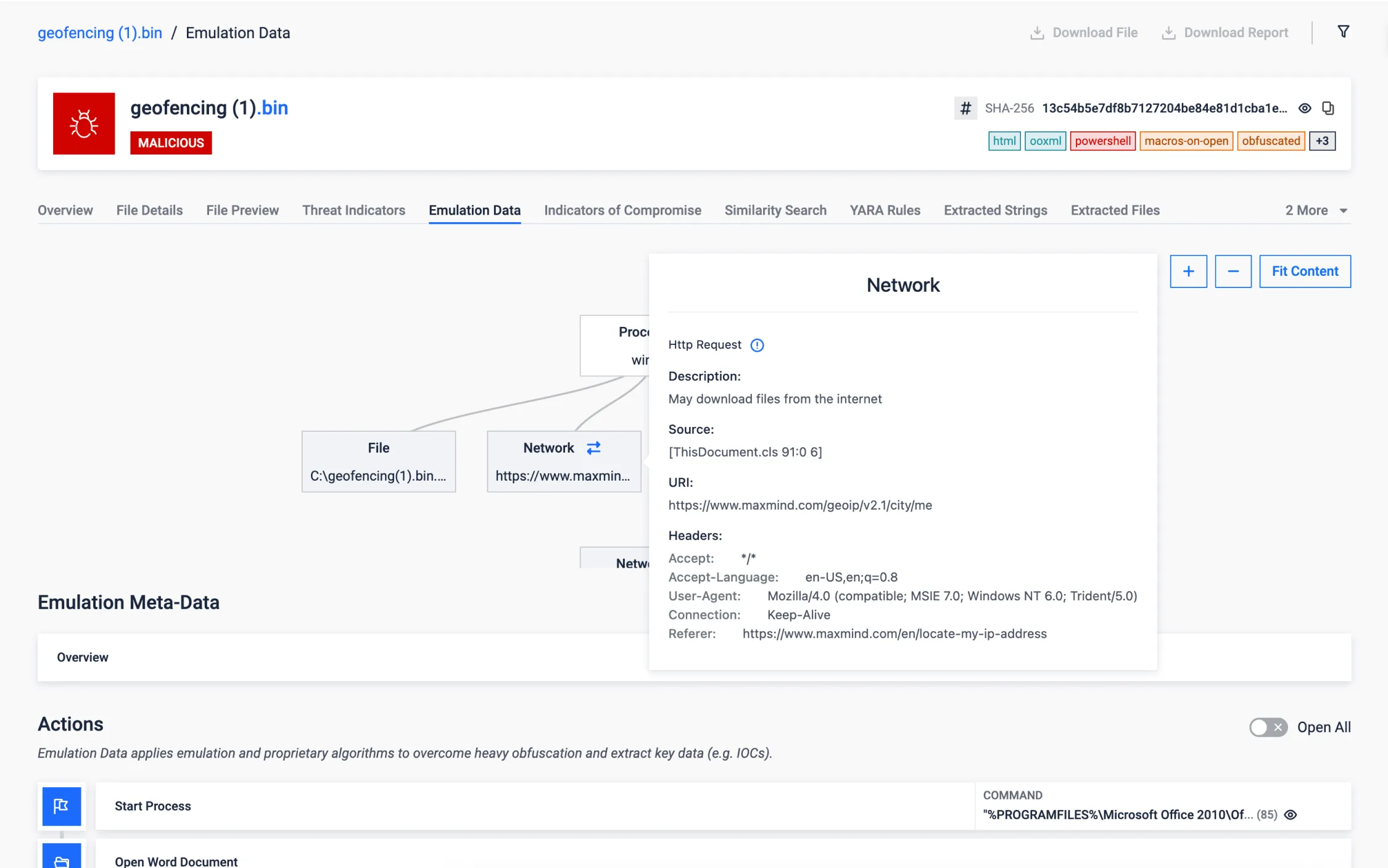

ジオフェンシング

ジオフェンシングを利用したマルウェア文書は、サイバーセキュリティ上の深刻な脅威となりつつあります。これらの悪意あるファイルは、位置情報に基づくトリガーを用いることで、検出や対策を困難にしています。 しかし、適応型脅威解析は、従来手法とは異なり、マルウェアが期待する位置情報を正確にエミュレーションし、偽装することで、こうした手口を無力化します。このアプローチにより、ジオフェンシング型の脅威に対する防御力を大きく高めることができます。

次のサンプルでは、特定の国でのみ実行を試みるジオフェンシング型マルウェアが確認されていますが、当社の革新的なソリューションは、要求される位置情報をエミュレーションすることでこの制限を回避し、ジオフェンシング型の攻撃に対する優れた対応力を実証しています。

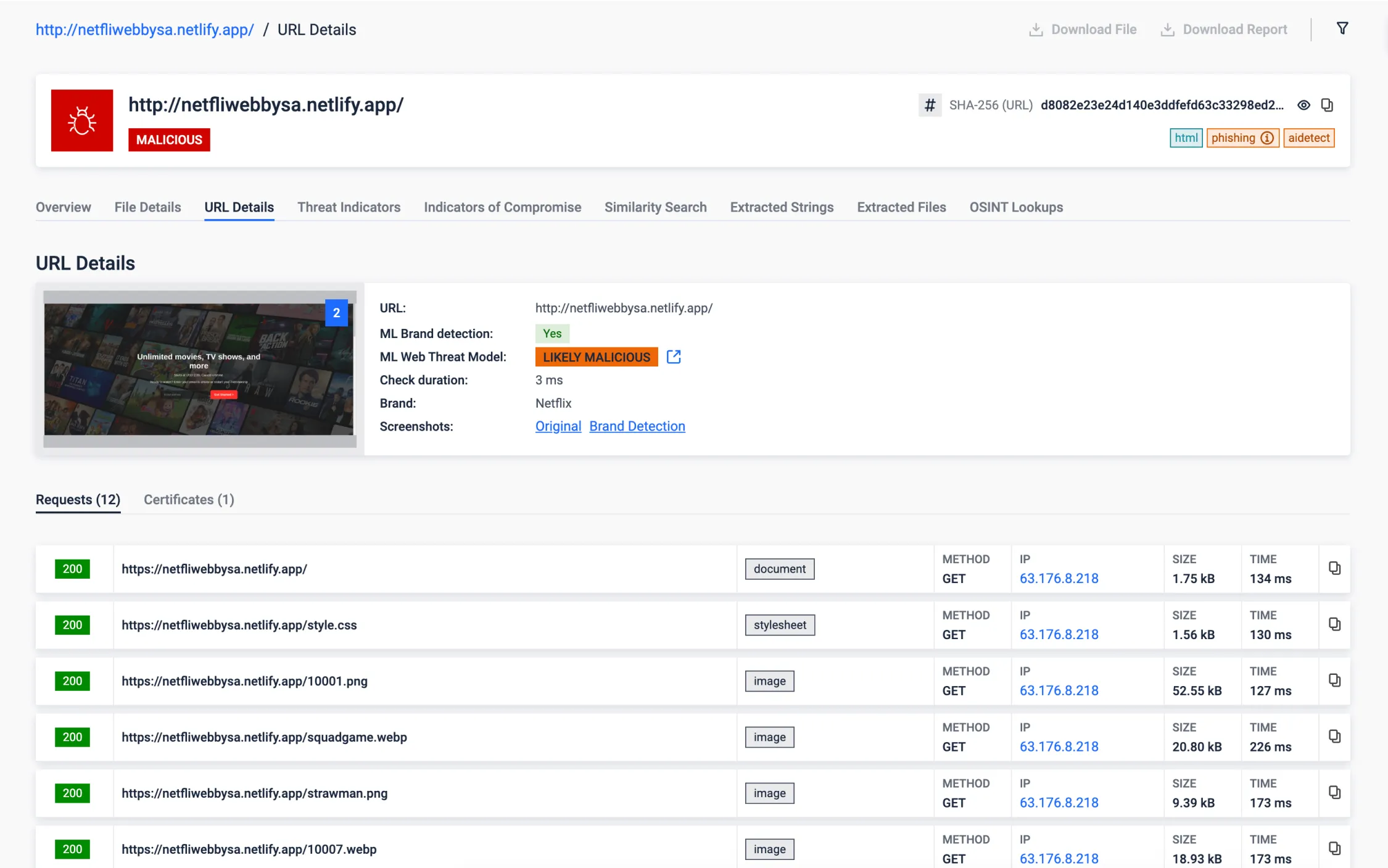

フィッシング検出

- ブランドの検出:不審なウェブサイトをレンダリングし、当社の高度な機械学習エンジンにかけることで、300近いブランドを識別することができます。以下の例では、Netflixとして知られるストリーミング会社を装ったウェブサイトを見ることができます。当社のソリューションは、サイトのコンテンツを本物のURLと比較することに優れており、このような詐欺的な試みを迅速に特定し、お客様のデジタル資産と個人情報を保護します。さらに詳しく

- AIによる分析:私たちは、ネットワークトラフィック、レンダリングされたページの構造、テキストコンテンツを分析するAI主導のソリューションを持っています。共同モデルの結果は、「MLウェブ脅威モデル」の後で見ることができます。

オフラインURLレピュテーション

オフラインURL検出用の機械学習モデルは、悪意のあるリンクによる脅威を特定・軽減するための新たな防御レイヤーを提供します。信頼性の高いベンダーによって「安全」または「悪性」とラベル付けされた数十万件規模のURLデータセットを活用し、機械学習技術によって不審なURLを高精度に検出します。

この機能は、オンラインでのレピュテーション参照が利用できないエアギャップ環境において、特に有効です。

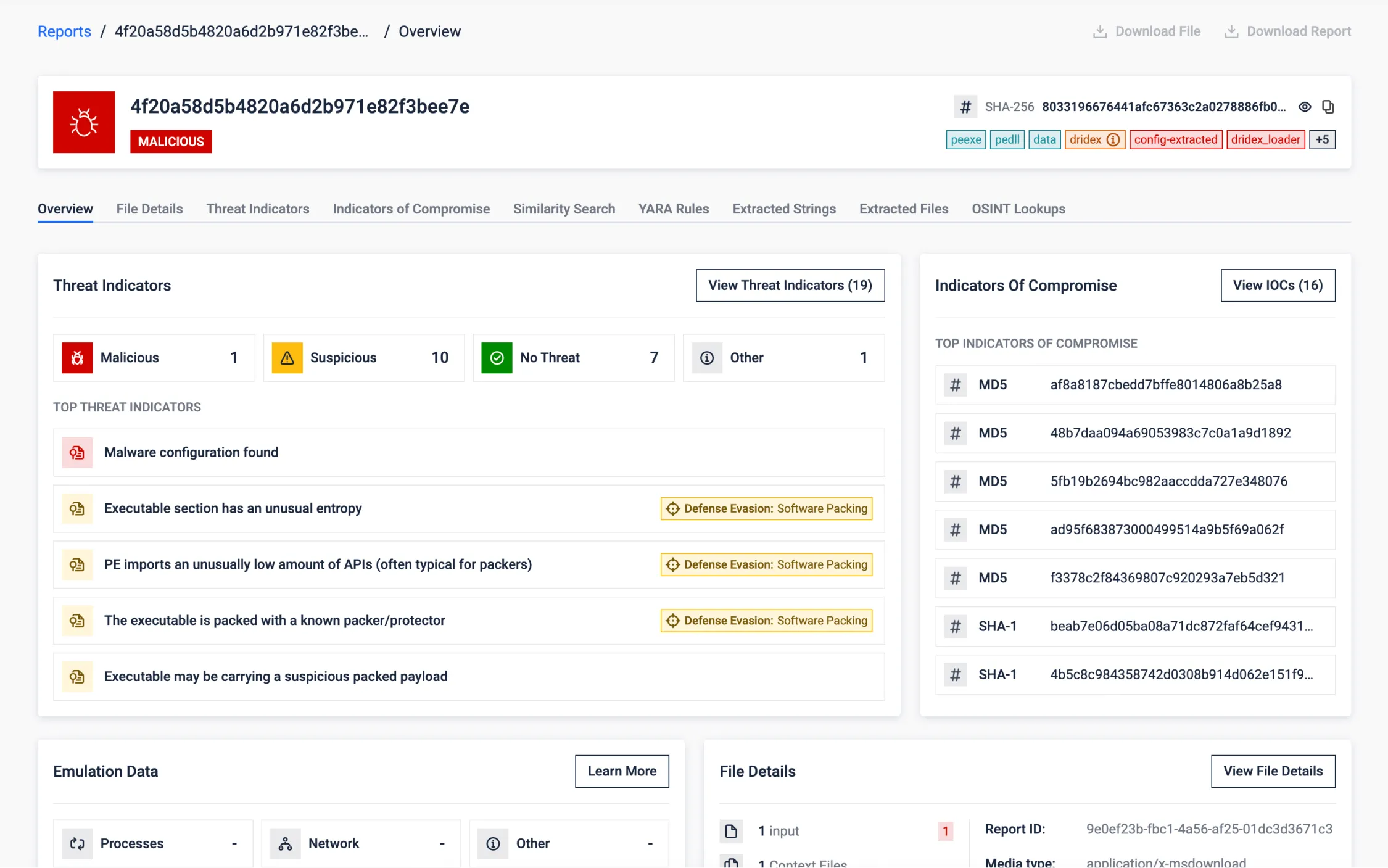

サンプルからのマルウェア設定抽出

次のサンプルは、UPXパッキング技術を用いて隠蔽されたマルウェアです。検出や防御の回避を試みていたものの、当社の解析により変換に成功し、その正体がトロイの木馬であることを突き止めました。さらに、マルウェアの設定情報を抽出し、その背後にある悪意の目的を明らかにするとともに、貴重なIOC(攻撃指標)も取得しました。

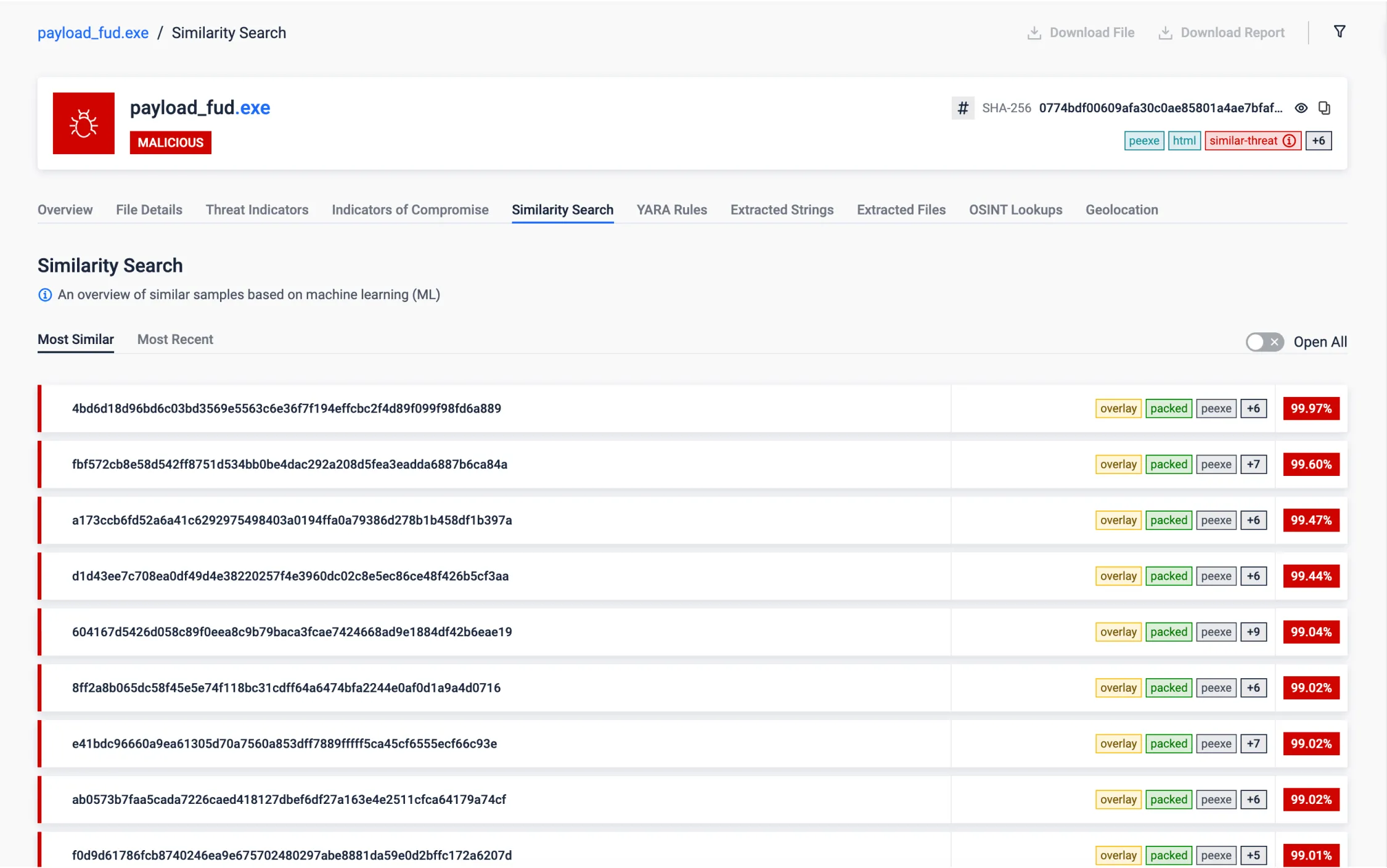

類似性検索

サンドボックスによる類似性検索機能を活用し、既知のマルウェアと極めて類似したファイルを検出しました。注目すべき点として、このファイルは以前「無害」と判定されており、セキュリティ評価における見逃しの可能性が明らかとなりました。この発見により、見過ごされていた脅威を特定し、対処することが可能になります。

類似性検索は、同一マルウェアや攻撃キャンペーンに関連するサンプルを特定するうえで非常に有効です。新たなIOCや脅威活動に関する重要な情報の取得が可能となり、脅威調査およびハンティングに大きく貢献します。

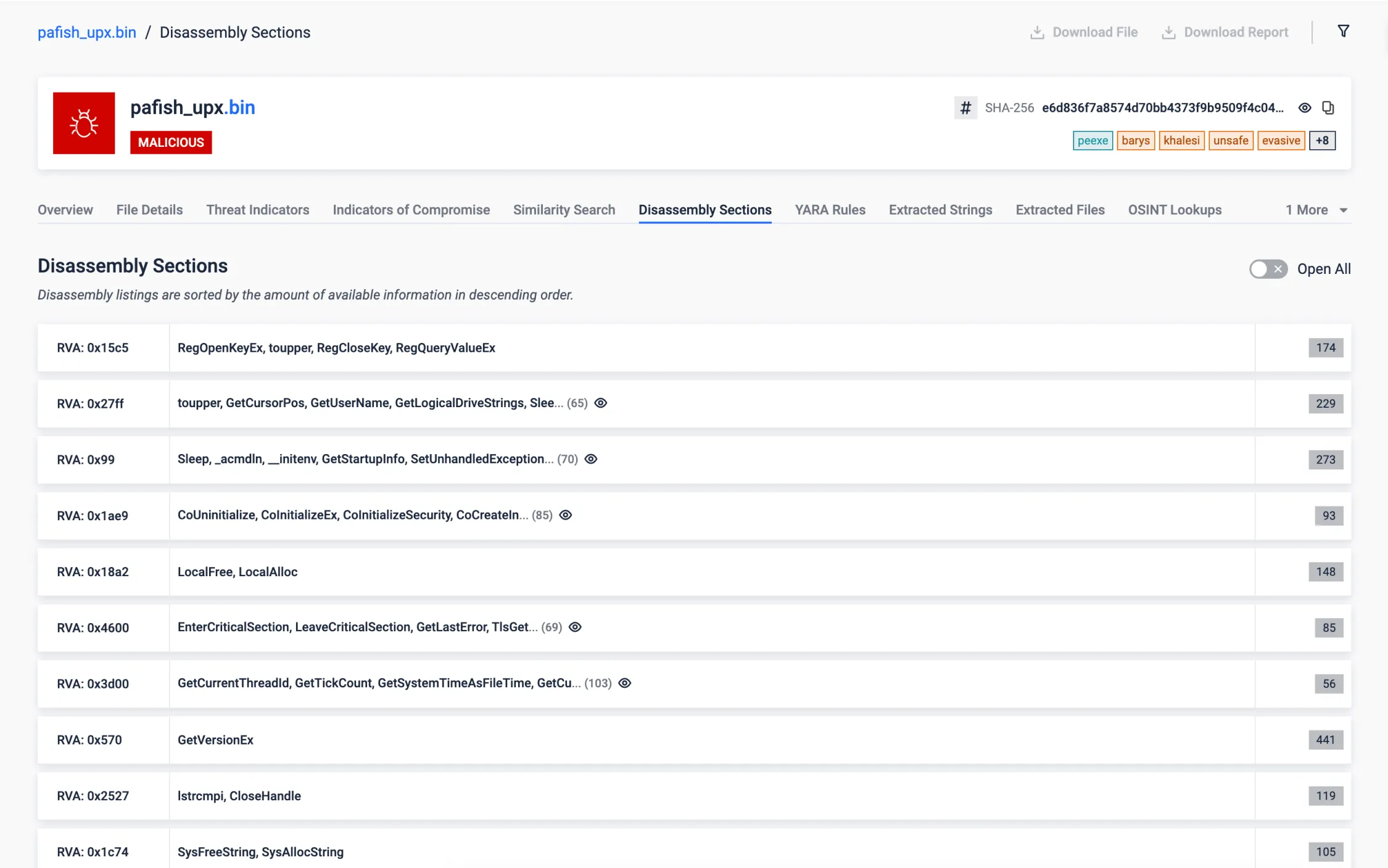

ネイティブ実行ファイル

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

.NET実行ファイル

解析対象のサンプルは、.NET Frameworkを用いて構築されたものでした。CILの表示は行っていませんが、逆コンパイル処理により、文字列、レジストリ情報、APIコールなどの注目すべき情報を抽出・提示しています。

さらに、.NETメタデータを解析することで、.NET特有の関数やリソースを特定します。メソッドやクラス、埋め込みリソースなど、アセンブリ構造に関する詳細情報を取得でき、.NETアプリケーションの挙動や構造を解析するうえで重要な手がかりとなります。

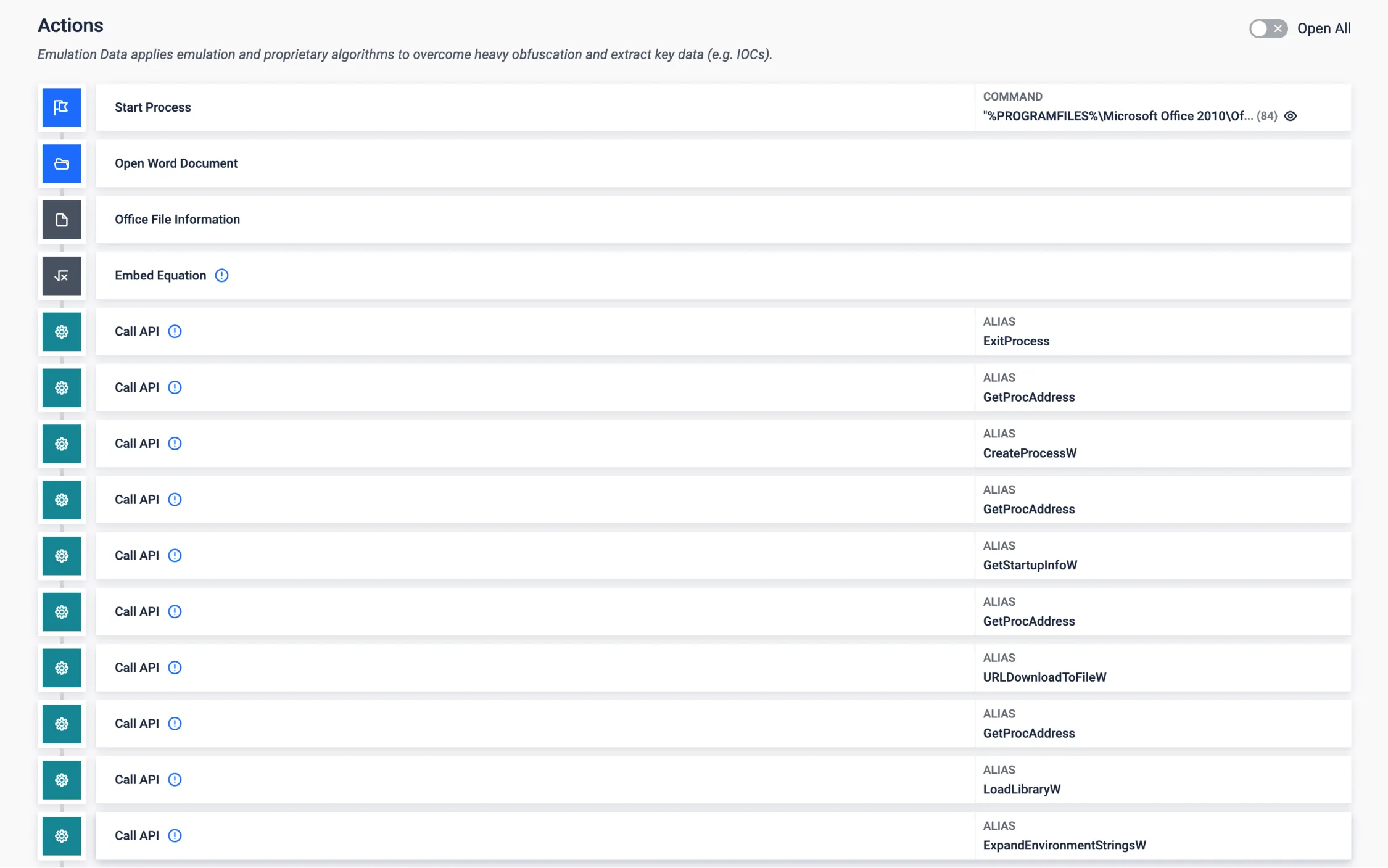

シェルコードのエミュレーション

多くのアプリケーションエクスプロイトは、最終的なペイロードを生のバイナリ形式で送信しますが、これは通常のペイロード解析にとって障害となり得ます。当社のシェルコードエミュレーションにより、こうした最終ペイロードの挙動を特定・解析することが可能です。たとえば、広く悪用されているOfficeの数式エディタの脆弱性に関連するケースでは、関連するIOC(攻撃指標)の取得にもつながります。

高度に変換されたVBAマクロ

難読化されたVBAマクロは、アクティブな脅威に迅速に対応するうえで大きな課題となります。可読性の低いコードは、解析と脅威の理解を極めて複雑にし、時間と労力を大きく要します。当社の最先端VBAエミュレーション技術は、こうした課題を克服し、難読化されたVBAマクロを数秒で包括的に解析し、その機能に関する明確なインサイトを提供します。

今回解析したサンプルは、.NET DLLファイルとLNKファイルをドロップして実行する、高度に難読化されたVBAコードを含むExcel文書です。VBAエミュレーションを通じて、MetaDefender Sandboxは起動されたプロセスや主な復号関数を特定し、暗号化・埋め込みされていた文字列の抽出やドロップされたファイルの保存も自動で実行します。マルウェアの主目的が迅速に明らかとなり、さらなる脅威分析への足がかりとなります。

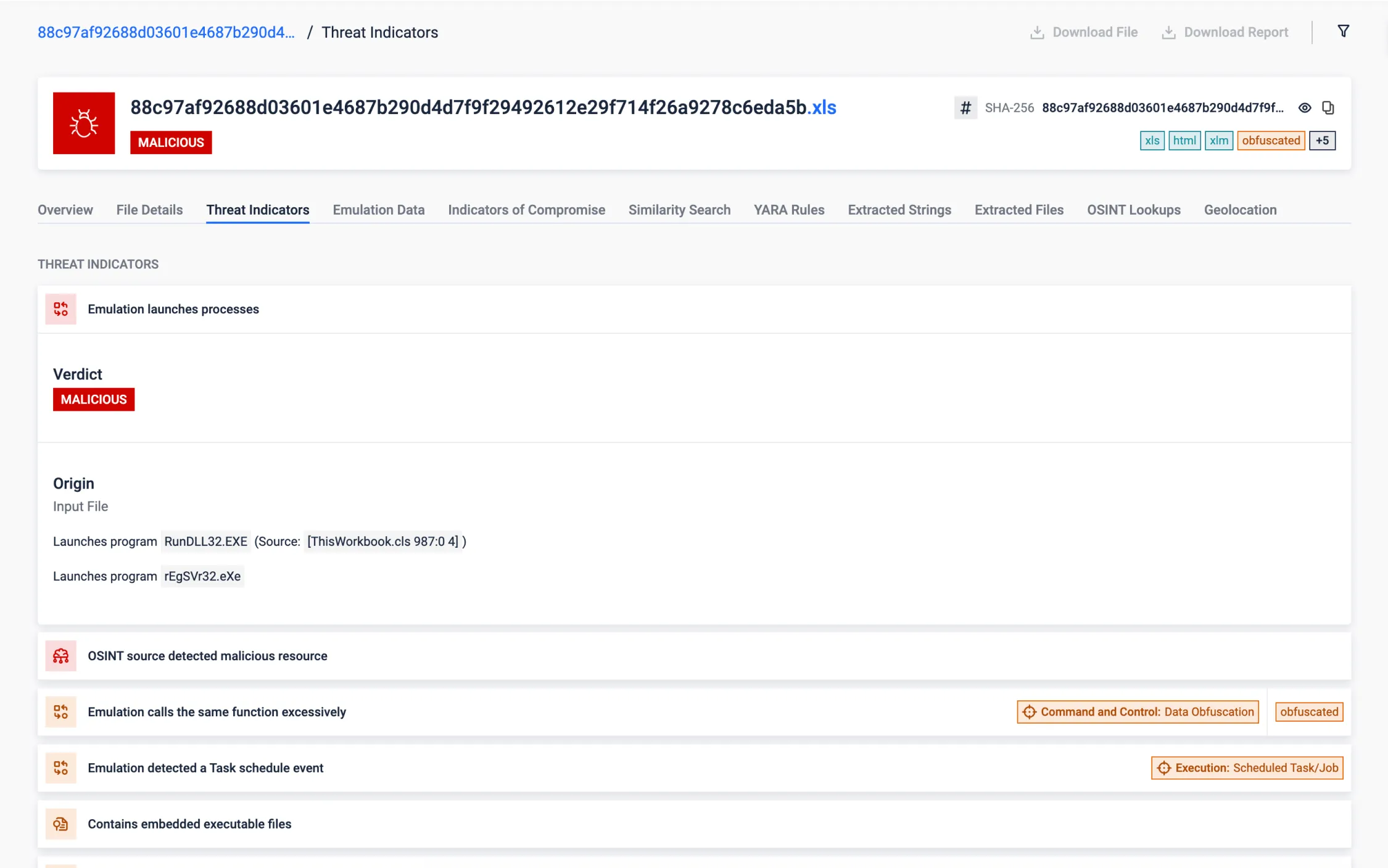

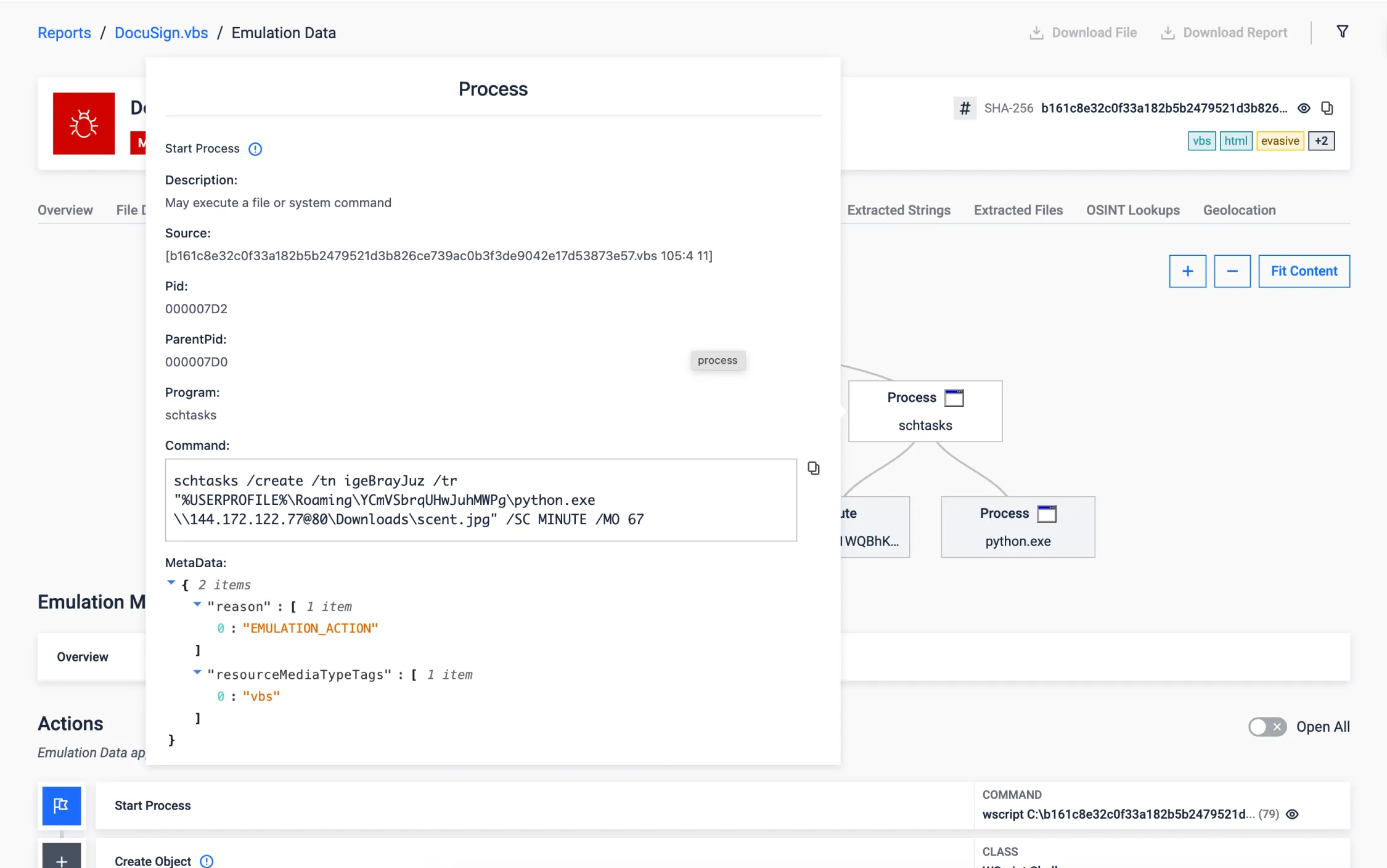

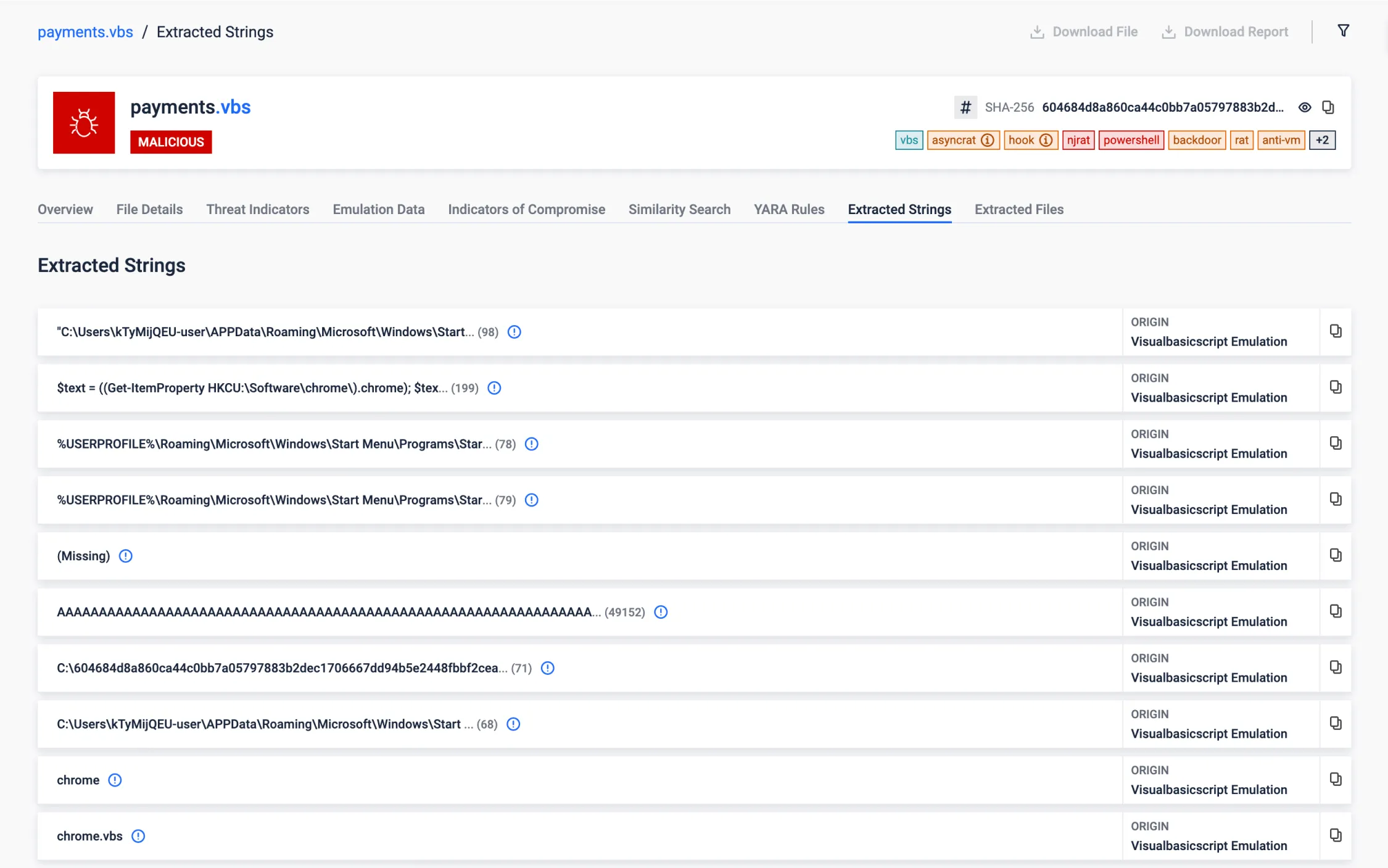

タスクスケジューラを悪用したサンドボックス回避

Windowsのタスクスケジューラを利用してマルウェアの実行を遅延させる手法は、近年の脅威において確認されているサンドボックス回避テクニックです。解析時間の短い従来のサンドボックス環境の特性を突いた回避手法であり、実行の遅延によって悪意ある挙動を検出させないことを目的としています。

次のサンプルは、難読化されたVBScriptで構成されており、マルウェアのペイロードをダウンロード後、67分後に実行するようスケジュールされたタスクを作成します。従来のサンドボックスでは数分程度しか実行が継続されないため、こうした挙動は検出されません。しかし、当社のVBScriptエミュレータはこの回避技術を検知・克服し、実行環境を適応的に維持することでさらなる解析を継続。12秒以内に完全なレポートを取得し、悪意ある挙動を確実に明らかにします。

.NET リフレクション

.NETリフレクションは、.NETフレームワークが提供する機能で、プログラムが実行時に.NETファイルの構造や挙動を動的に解析・操作できるようにします。アセンブリやモジュール、型の調査だけでなく、型のインスタンス化、メソッドの呼び出し、フィールドやプロパティへのアクセスも可能にします。

マルウェアはこの機能を悪用し、コンパイル時に参照されていないアセンブリからコードを動的に読み込み・実行することで、リモートサーバーやファイル内に隠された追加のペイロードをディスクに書き込むことなく実行し、検知されにくくなります。

本ケースでは、解析対象のVBScriptが、Windowsレジストリ内に格納されたバイト列から.NETアセンブリを直接メモリ上に読み込み、実行している様子が確認されました。

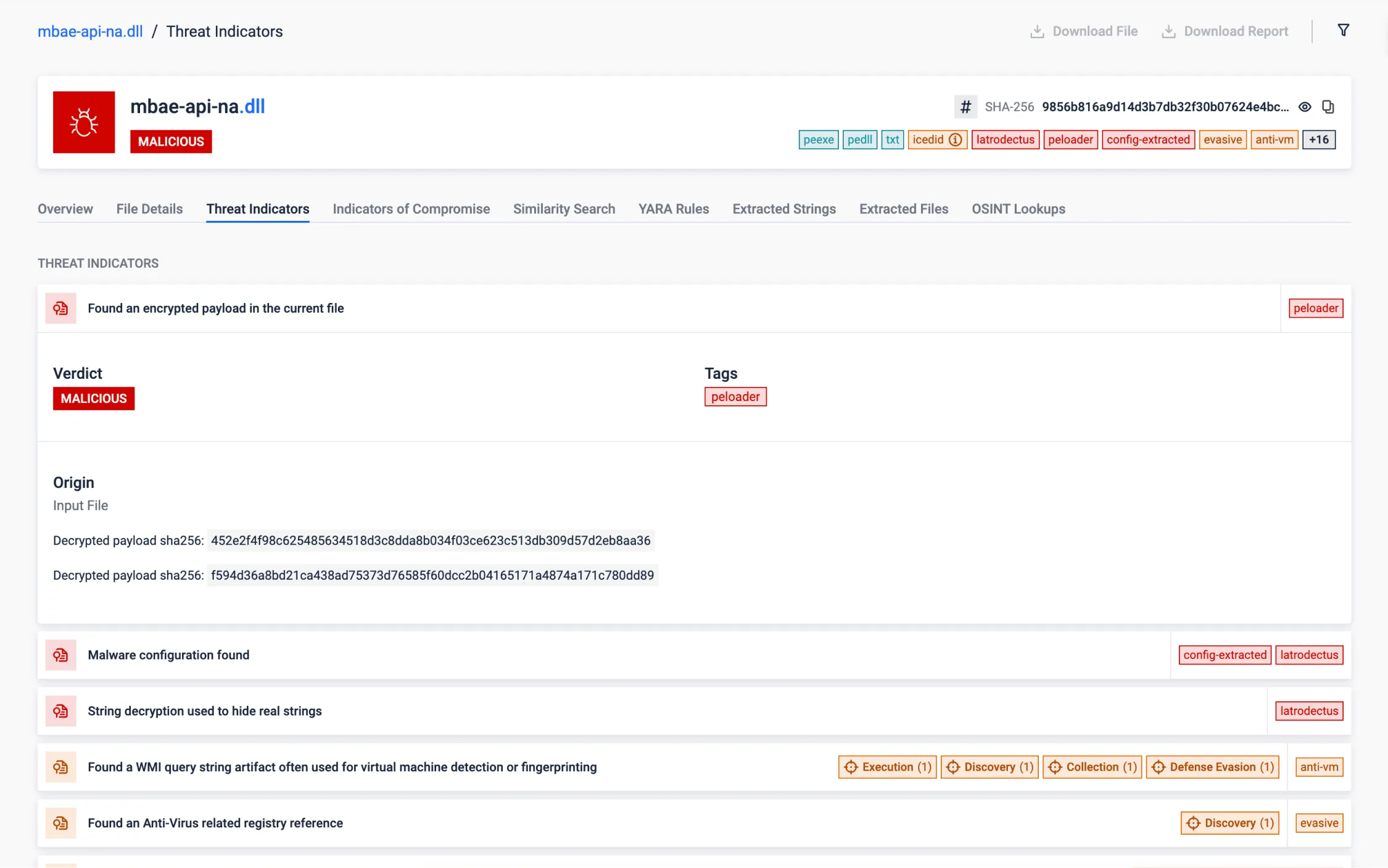

PEリソース内に格納されたXOR暗号化ペイロードの復号

この機能により、PEリソースに暗号化された隠れたアーティファクトを可視化することが可能になります。悪意あるアーティファクトは、検出回避や挙動の隠蔽を目的として暗号化されていることが多く、その中にはC2情報や追加ペイロードなど、極めて重要なデータが含まれているケースもあります。これを抽出することで、サンドボックスはより深いスキャンを実行し、価値の高いIOCを特定できる可能性が大幅に高まります。

本サンプルでは、XORアルゴリズムを用いてアーティファクトが暗号化されており、検出回避のためのシンプルながら有効な手法が使われています。暗号化データのパターンを解析することで、暗号鍵を推測し、隠された情報を復号することが可能になります。

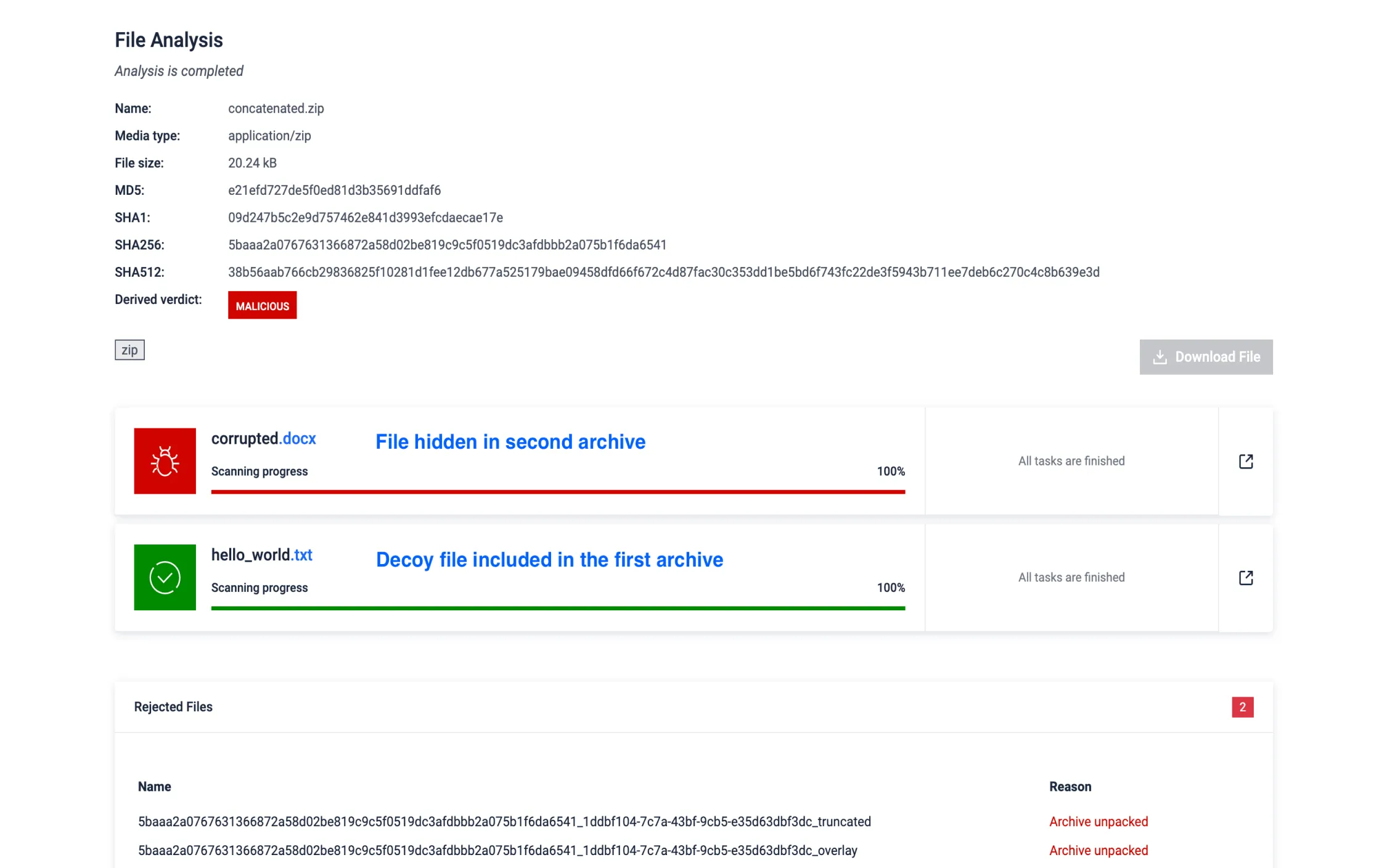

回避的アーカイブ集中

攻撃者は、アーカイブの連結を利用して、複数のアーカイブを1つのファイルに追加することで、マルウェアを隠蔽します。この手口は、アーカイブマネージャが使用する重要な構造要素である中心ディレクトリを複数作成し、抽出時に不一致を引き起こし、アーカイブの見落とされた部分に隠された悪意のあるコンテンツの検出を回避することを可能にします。

MDSandbox は、すべての連結アーカイブを検出してコンテンツを抽出し、どのファイルも見逃すことなく、この回避テクニックを効果的に無力化します。

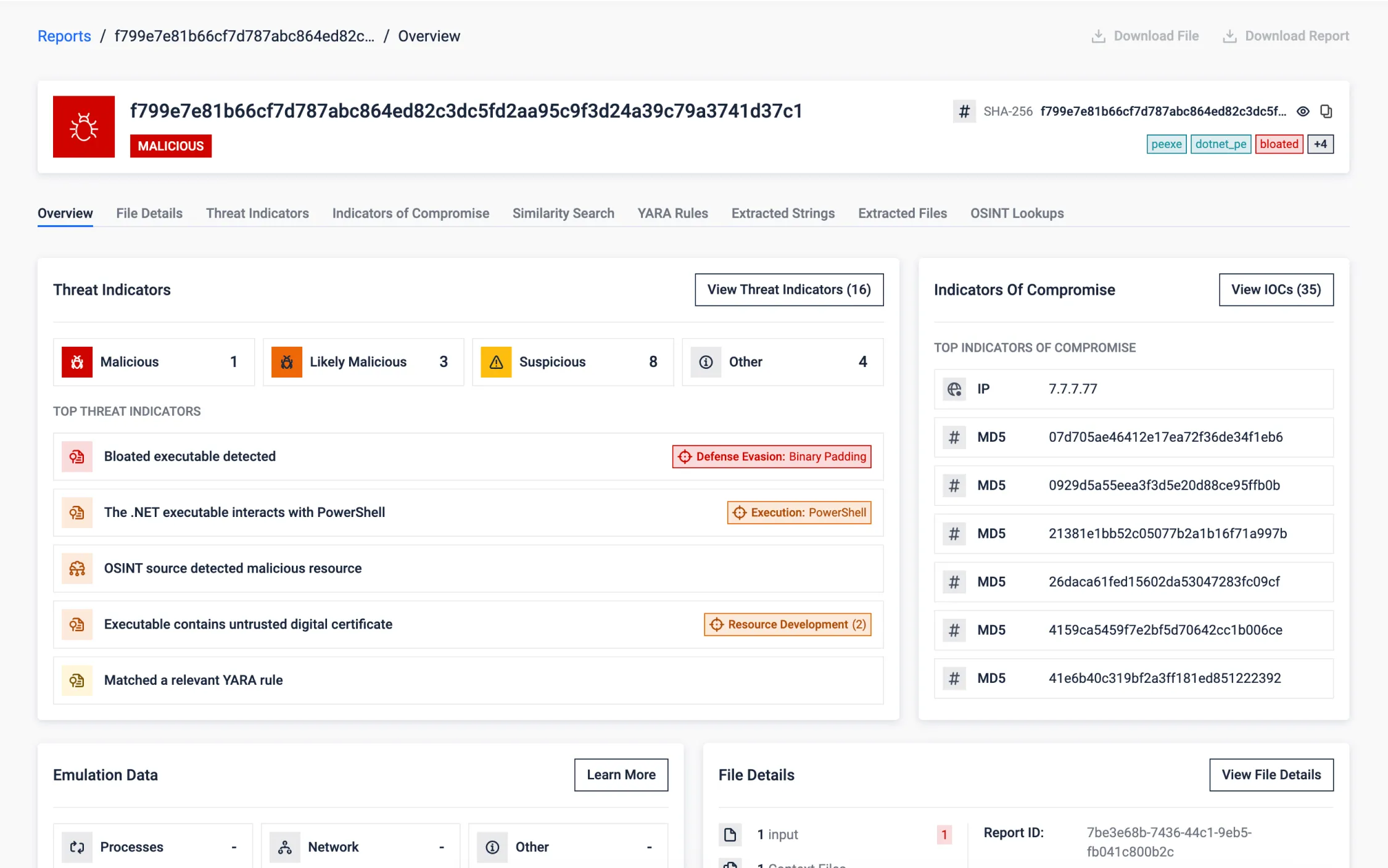

肥大化した実行可能ファイルの緩和

脅威行為者は、サンドボックスにおけるリソースの制限や解析時間の制約を悪用して検出を回避するために、意図的に実行可能ファイルをジャンクデータで肥大化させます。この回避テクニックは、ツールを圧倒したり、時間制限を超えることでスキャンを回避しようとするものです。

MDサンドボックスは肥大化した実行可能ファイルを早期に検出し、ジャンクデータを削除し、効率的な解析のためにより小さなファイルを処理します。このデブロートプロセスは、オーバーレイ、PEセクション、証明書内のジャンクを含む様々なメソッドをターゲットとしており、元のリソースを節約しながら正確な検出を保証します。

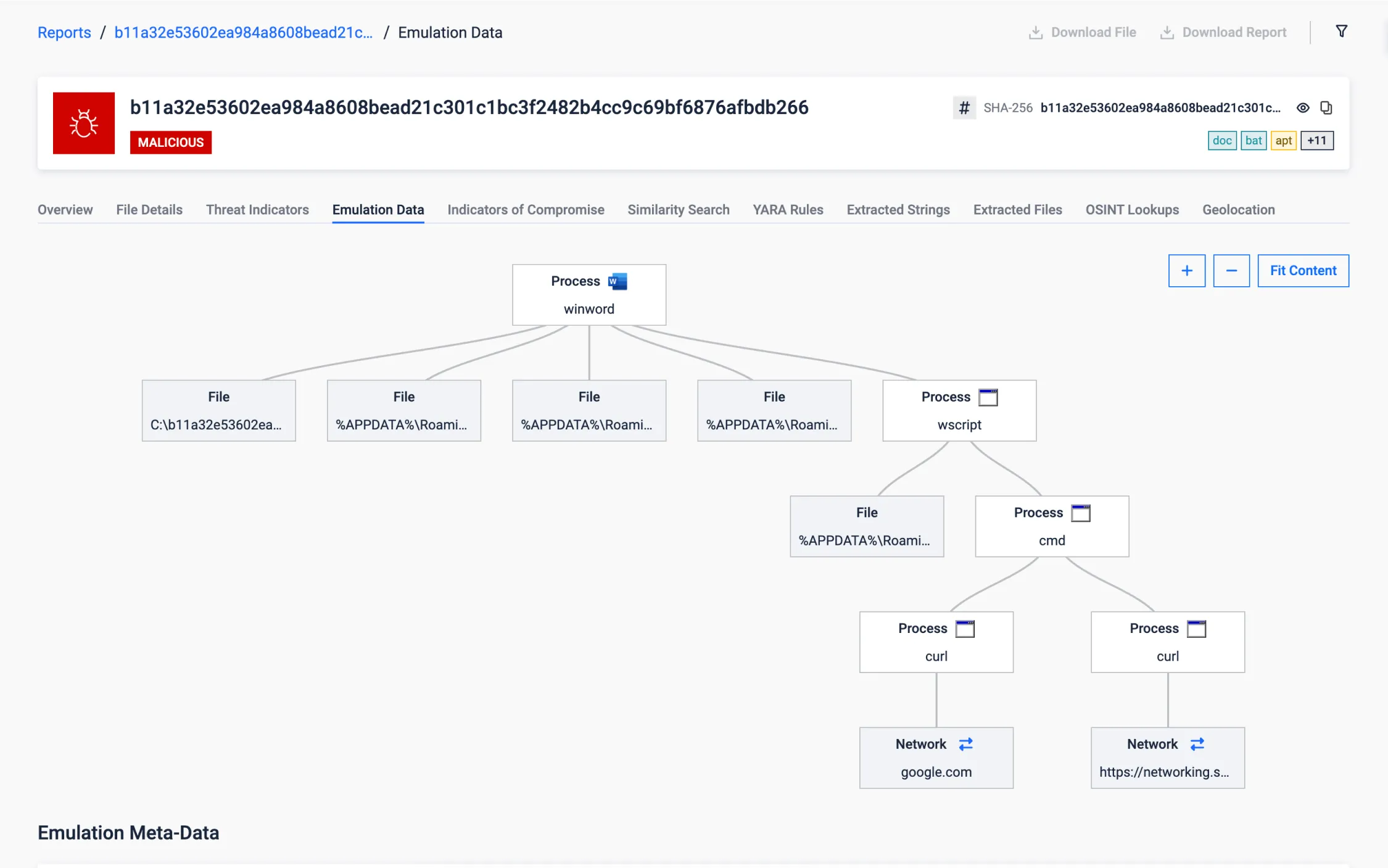

重要インフラを狙う文書

このOffice文書は、イランの重要なインフラ(内容はペルシャ語)を標的に、認証情報や文書などの機密情報を盗み出し、定期的にスクリーンショットを撮影し、スパイ活動を目的とする可能性がある。

パーシステンスを確立した後、(google.comのような信頼できるドメインに対して)ステルス的に最初のインターネット接続チェックを行い、信頼できる接続を確保し、ネットワーク状況が攻撃を続行できるようになるまで、それ以降のアクションを遅らせる。これは、インターネットアクセスが断続的であったり、制限されていたりするような重要なインフラに対する攻撃でよく見られる手口です。

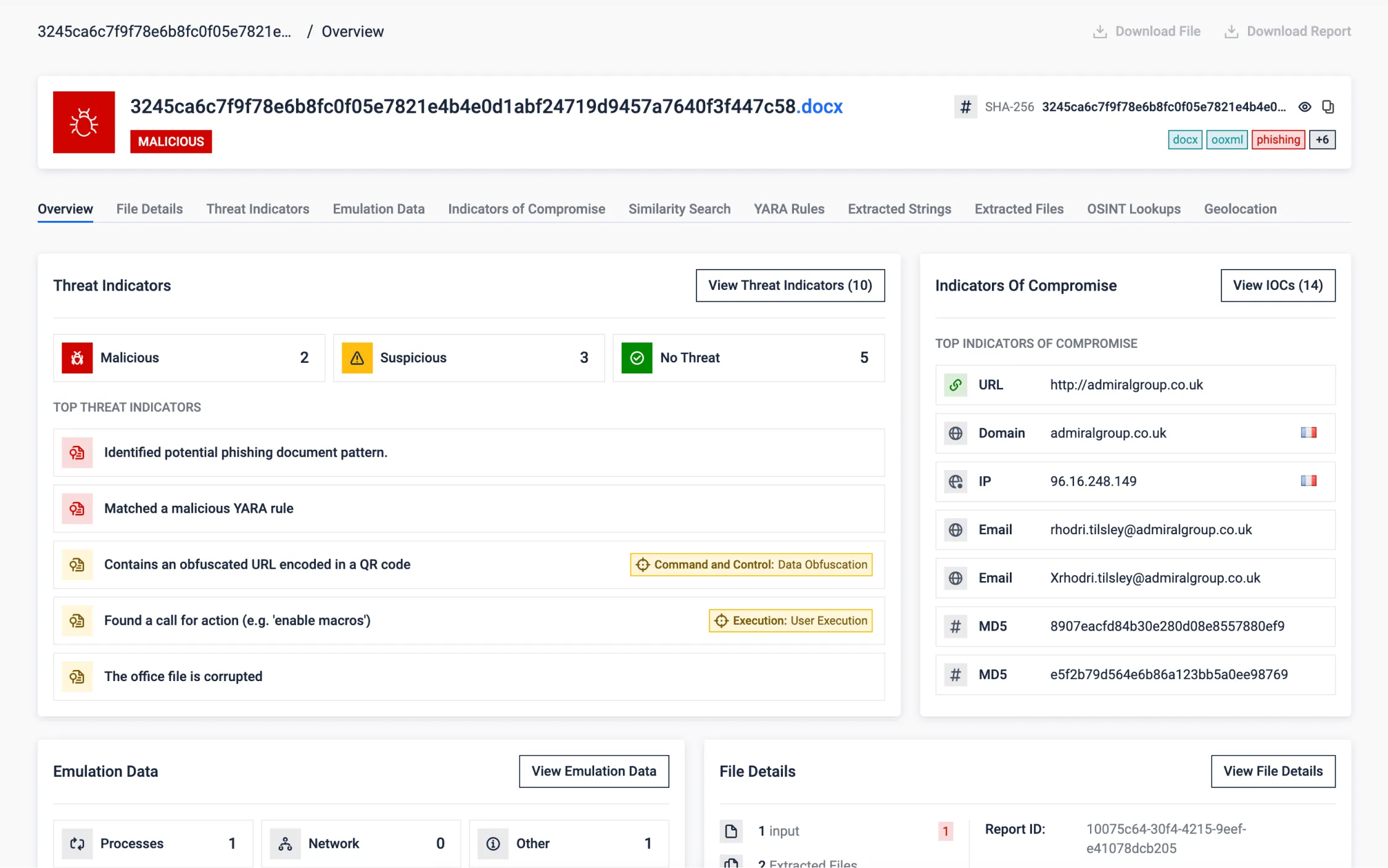

破損したOOXML(Office)文書による回避

研究者は、意図的に破損されたOOXML文書(最新のオフィス文書)を発見した。内部ファイルヘッダ付近のバイナリコンテンツを変更することにより、意図的に破壊されたファイルは、圧縮ファイルを抽出しようとする自動スキャンによってZIPファイルとして誤検出される可能性がある。

文書ビューアーは、文書を開くと自動的に修復する。この時点で、文書にフィッシング・コンテンツが含まれているにもかかわらず、効果的に防御を回避している可能性がある。自動分析ではその内容を読み取ることができないため、関連する指標を見逃すことになる。

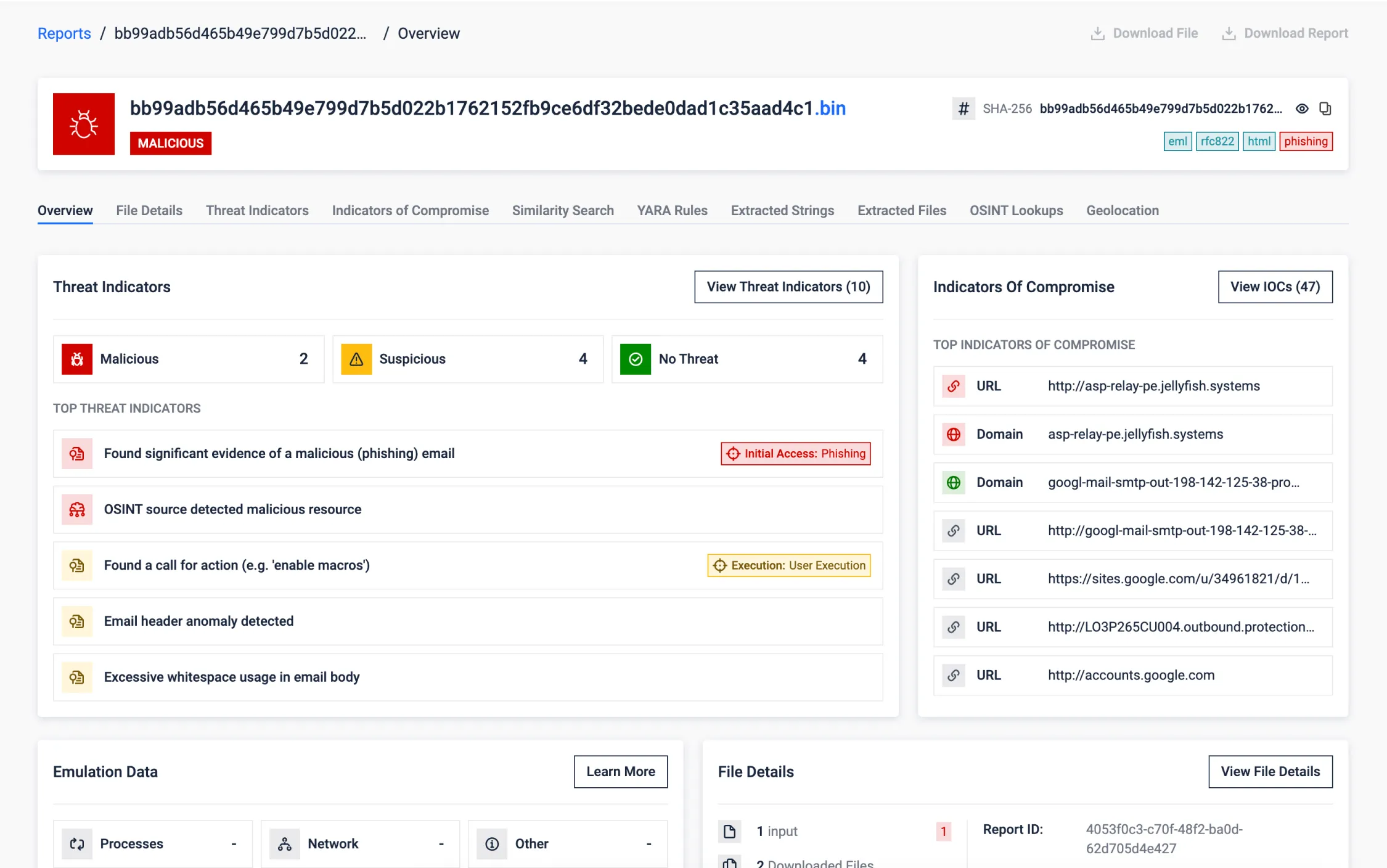

グーグルDKIMリプレイ攻撃検知

SPF、DKIM、DMARCのような電子メール認証メカニズムは不可欠ですが、洗練された攻撃者は時にそれらをバイパスすることができます。この例では、あるメールがGoogleによって認証され、標準的なチェックをパスしているにもかかわらず、MetaDefender Sandbox悪意があると識別されたシナリオを紹介します。

MetaDefender Sandbox 他のインジケータとともにいくつかの異常を検出しました:

- DKIM境界違反:DKIM署名の範囲を超えて追加されたコンテンツを特定。

- 難読化テクニック:悪意を隠すための過剰な空白を検出。

- フィッシング・パターン:フィッシングに特徴的な緊急の行動喚起を認識。

- ヘッダー分析:OAuthアプリケーションの不正使用に関連する電子メールヘッダの異常を検出します。

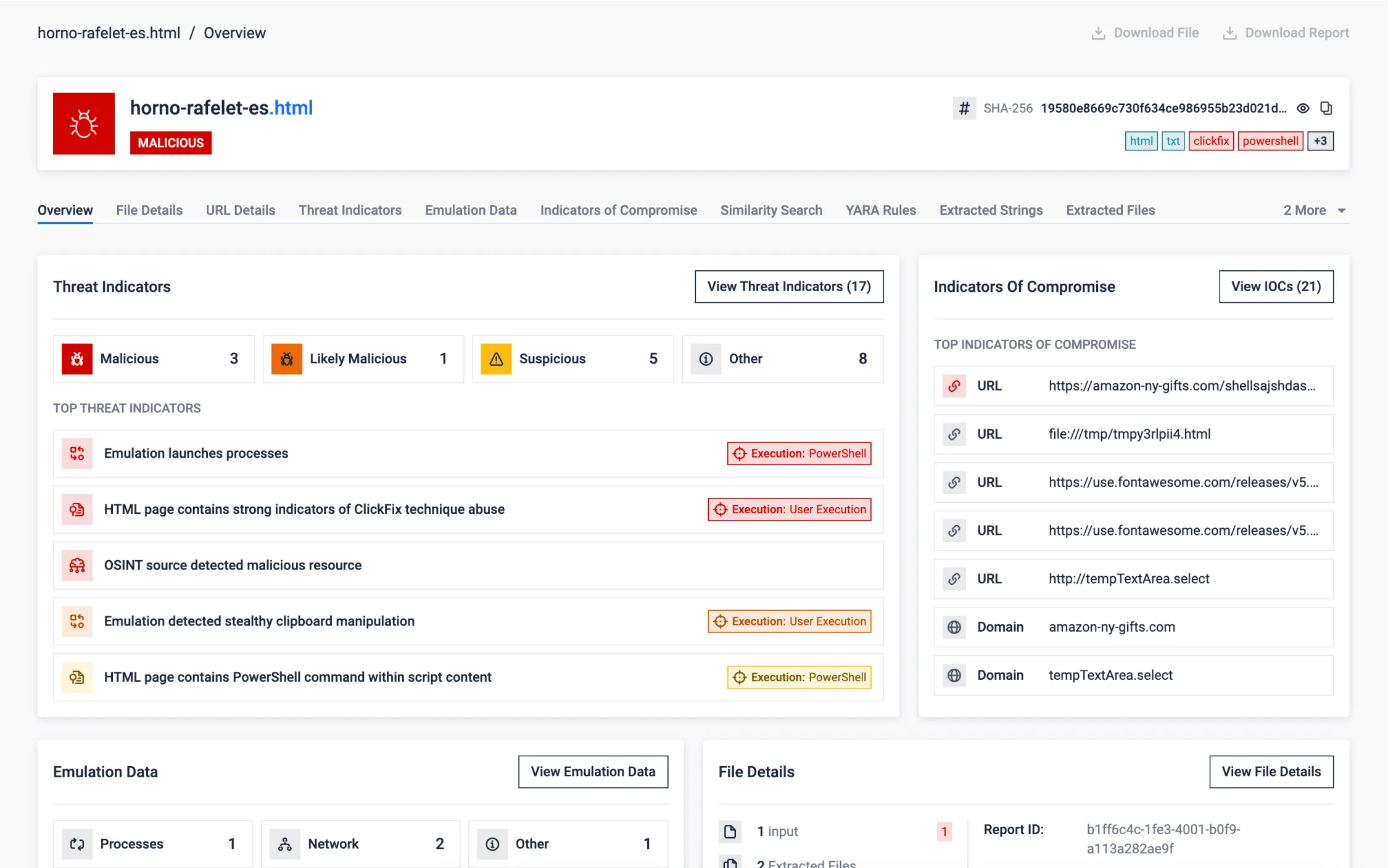

トレンドのソーシャル・エンジニアリング手法、クリックフィックス

ClickFixは、ソーシャルエンジニアリングを活用し、ユーザーを騙して悪意のあるコマンドを実行させる、ウェブベースの新たな脅威です。従来のフィッシングとは異なり、ClickFixはファイルのダウンロードやクレデンシャルの窃取ではなく、欺瞞的なUX要素やクリップボードの操作によって動作します。

クリックフィックスのウェブサイトは、合法的に見えるように偽のreCAPTCHAまたは「ボット保護」画面を表示します。その後、ユーザーは、多くの場合、無害に見えるインタラクションを通じて、自分自身を確認するよう求められますが、その間、バックグラウンドでは、難読化されたJavaScriptコードが静かに実行されます。このスクリプトは、悪意のあるコマンドを動的にデコードし、システムのクリップボードに直接コピーする。次に、ユーザーには誤解を招くような指示が表示され、危険性に気づかないままマルウェアを実行するよう誘導されます。

ClickFixは、シンプルなウェブテクニックとユーザーの欺瞞を組み合わせることで、従来のセキュリティレイヤーを効果的に回避できることを強調しています。サンドボックス解析は、今回のような足跡の少ないステルス攻撃を発見する上で非常に重要です。

MetaDefender Sandbox この脅威をエンドツーエンドで分析します。サンドボックスはまず、悪意のあるURLをレンダリングし、フィッシング検出モデルを適用して疑わしいコンテンツを特定します。次に、クリップボードが変更される重要な瞬間に到達するために、ユーザのアクションをシミュレートしながらJavaScriptを抽出し、エミュレートします。隠されたコマンドがキャプチャされると、それがエミュレートされ、サンドボックスが悪意のある実行フローを完全にトレースできるようになります。これにより、クリップボードを利用した手口が明らかになるだけでなく、ペイロードの動作や感染チェーンも明らかになります。

Supply Chain 攻撃

SolarWinds社のサプライチェーン攻撃は、信頼できるソフトウェアの最小限のコード変更が、従来のセキュリティ防御を迂回しながら大規模な侵害を可能にすることを例証しています。脅威者は、正規のDLLにステルスバックドアを挿入し、元の機能を維持したまま悪意のあるロジックを埋め込みました。ペイロードは、正規のコンポーネントを模倣した並列スレッドで静かに実行されました。有効なデジタル署名とシームレスな動作により、このDLLは検出を回避し、何千人もの著名な被害者に秘密裏にアクセスすることができました。ビルド・パイプラインの侵害により、信頼されたアップデートがグローバルな侵入の手段となってしまったのだ。

4,000行のバックドアは重要であるように見えるかもしれませんが、大企業のソースコードの文脈では、簡単に見落とされてしまいます。MetaDefender Sandbox いるのはこの点です。コードを検査するだけでなく、ソフトウェアが何をするかを観察します。それは、通常の動作からの逸脱にフラグを立て、アナリストを本当に重要なものへと導き、従来のレビューでは見逃してしまいそうな脅威をスポットライトを当てるためにノイズをカットします。

Detonator - 終わりのない探求

ゼロデイ攻撃検知のための

OPSWAT業界をリードする動的解析技術の背景にある物語

高度なセキュリティ技術で重要資産を守り、世界中の政府・企業から信頼されています。

OPSWAT 、

デバイスおよびファイル経由の脅威から重要なデータ、資産、ネットワークを保護するため、世界中の1,900以上の組織から信頼OPSWAT

コンプライアンスのサポート

規制要件への対応

サイバー攻撃とそれを実行する脅威アクターが高度化するにつれ、世界中の統治機関は

、重要インフラが安全性を維持するために必要な措置を講じていることを保証する規制を実施している。

3つの簡単なステップで始めましょう

おすすめ資料

MetaDefender for Core

SANS Detection & Response Survey

2025OPSWAT 脅威ランドスケープ・レポート

よくある質問

エーテルは、エミュレーションサンドボックス+脅威レピュテーション+機械学習類似性検索+豊富なThreat Intelligence 単一のアナリスト向けAPIに統合したThreat Intelligence 包括的なゼロデイ検知ソリューションです。

CPUレベルのエミュレーション(フィンガープリント可能なVMではない)を用いて、マルウェアに実際のロジックの実行を強制し、メモリ専用ペイロードをアンパックし、回避策(スリープループ、ジオフェンシング、.NETローダー、ステガノグラフィー)を高速かつ大規模に暴露する。

AetherSandbox で使用されているエミュレーションベースのサンドボックスエンジンを基盤Sandbox インテリジェンス相関分析、自動化された情報補完、脅威ハンティング機能によってこれを拡張します。

- Sandbox 分析エンジン。

- Aether = そのエンジンを中核に構築された完全なゼロデイ検知ソリューション。

Aetherは完全な仮想マシンではなくCPUレベルのエミュレーションを採用しています。これにより分析時間が数分から数秒に短縮され、スループットの向上、回避対策の強化、およびデプロイメント間での容易なスケーラビリティを実現します。

明確な判定結果+脅威スコア、リアルタイム行動とMITREマッピング、解凍済みペイロード/設定ファイル、ネットワーク/C2指標、エクスポート可能なIOC(MISP/STIX対応)によるブロックとハンティング対応、さらにML類似性による関連キャンペーンのクラスタリング。

オンプレミス(完全なエアギャップ環境を含む)、クラウド環境、APIで利用可能です。運用負荷が低く、検出更新は継続的に配信され、SSO(SAML 2.0)やチケット管理システム/SOARとの連携が可能です。

パイロットを実際のワークフロー(例:メール添付ファイルやMFT )に適用し、疑わしいトラフィックを2~4週間Aetherにミラーリングする。新たな検知件数、削減されたトリアージ時間、IOCの回収率を測定し、ROIの根拠を構築する。