OPSWAT SBOM

コードとコンテナのSBOM自動生成

ソフトウェア サプライ チェーンでのコンプライアンスと安全性を維持します。 OPSWAT Software Bill of Materials (SBOM) を使用すると、開発者は既知の脆弱性を特定し、ライセンスを検証し、オープンソース ソフトウェア (OSS)、サードパーティの依存関係、およびコンテナーのコンポーネント インベントリを生成できます。

10+

5M+

隠れた脅威、増大する複雑さ

大規模なコードベース内の依存関係を追跡するのは困難です。 オープンソース ソフトウェア (OSS) の脆弱性を監視するには、継続的な努力とリソースが必要です。 ハッカーは OSS の脆弱性を悪用してソース コードにアクセスし、マルウェアを拡散し、データを盗みます。 さらに、オープンソース コンポーネントのライセンスを理解していないと、法律違反や知的財産違反につながる可能性があります。

現在、政府や業界が安全なソフトウェア サプライ チェーンを確保するために SBOM に義務付けていることは驚くことではありません。 OPSWAT SBOM はソフトウェア サプライ チェーンのセキュリティを強化し、チームがアプリケーションを保護し、コンプライアンスを維持できるようにします。

ソリューションを開発するのはあなたです。 私たちはリスクを管理します。

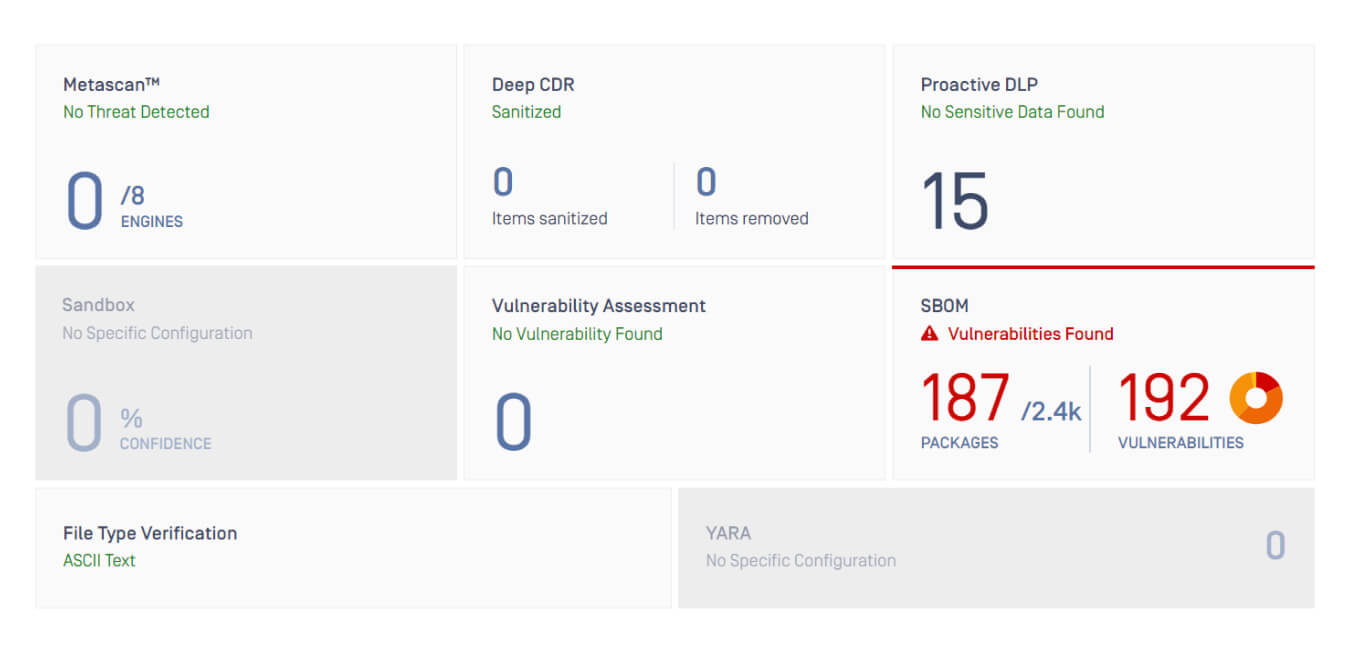

Software特定と追跡

オープンソースコンポーネントを正確に識別し、500万ライブラリの重要なソフトウェアアップデートと脆弱性パッチを監視します。

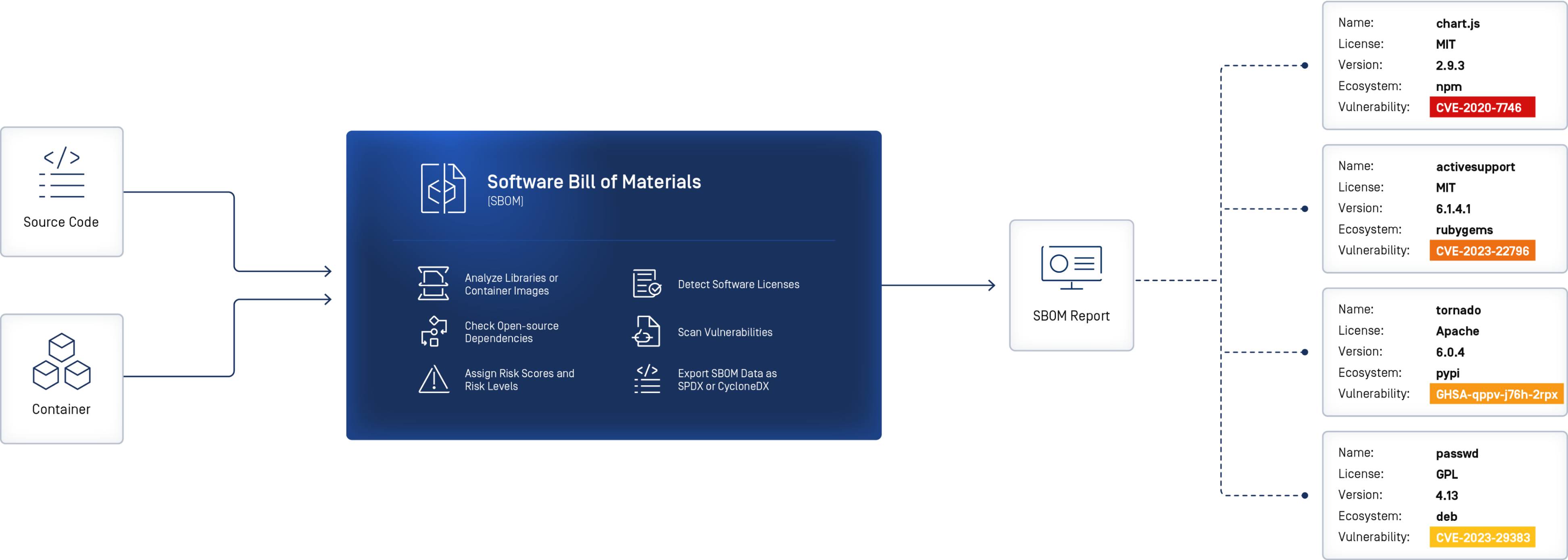

ツールの相互運用性のための標準化されたSBOM構造

SPDXやCycloneDXのような業界標準フォーマットでSBOMの標準化を進め、SBOMの生成、共有、消費を簡素化する。

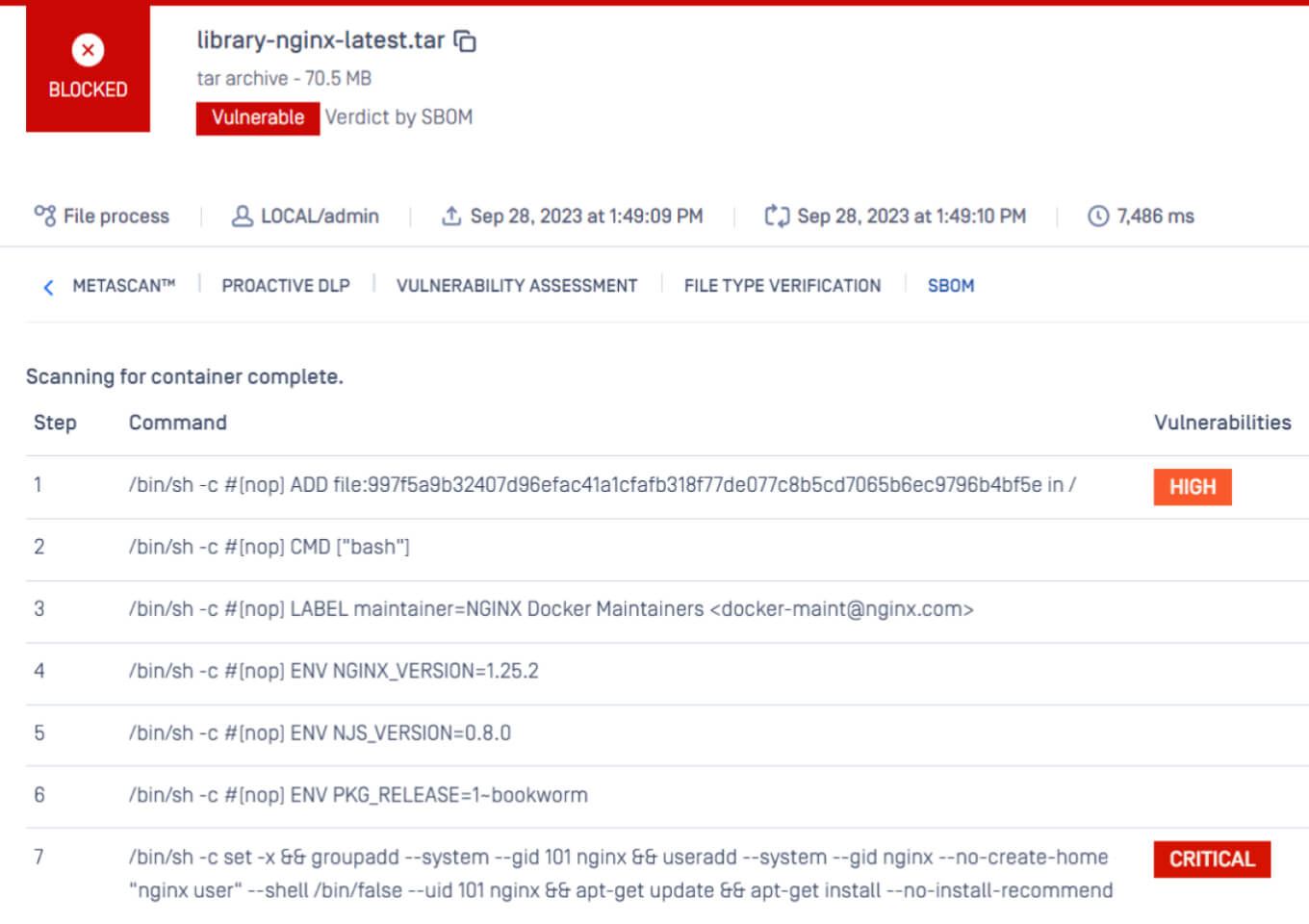

Software コンテナの脆弱性を減らす

ソフトウェア・コンポーネントを17,000以上の脆弱なライブラリのデータベースと比較し、ソースコードやコンテナにおけるリスク・エクスポージャーを低減します。

Software Supply Chain脅威の侵入を阻止せよ

OPSWAT Multiscanning 30 以上の主要なマルウェア対策エンジンを活用し、既知のマルウェアの 99% 以上をプロアクティブに検出することで、ファイルをすばやくスキャンします。

コードベース内の秘密を検出 &Secure

SBOM/SCAを自動的に生成し、CI/CDパイプラインを保護するために、Proactive DLP と統合することにより、コードベース内の秘密とパスワードを検出します。

コストのかかるライセンス違反を避ける

OSSとサードパーティの依存関係に対して承認されたライセンスを検証し、使用する。GNU GPL、GNU LGPLなど、リスクの高いライセンスを特定します。

柔軟な自動スキャン

セキュリティエンジニアとガバナンス、リスク、コンプライアンス(GRC)チーム向けにカスタマイズされたリアルタイムレポートにより、規制および内部セキュリティガイドラインを常に評価します。

コストと資源効率

ソフトウェア コンポーネントとコンテナの脆弱性を自動的にスキャンすることでコストを削減します。

Software保護する統合ソリューション

コード用のSBOM

開発者がオープンソースの依存関係のセキュリティ脆弱性とライセンス上の懸念を特定し、優先順位を付け、対処できるようにします。

コンテナ用のSBOM

コンテナイメージを分析し、パッケージ名、バージョン情報、潜在的な脆弱性の SBOM を生成します。

サプライチェーンセキュリティ向けのSBOM

単一のプラットフォームからソフトウェア サプライ チェーンを保護して、セキュリティを強化し、リスクを軽減し、安全なソフトウェアを提供します。

分析、検出、生成

1.ソースコードとコンテナの分析

2.コンポーネントと脆弱性の検出

3.SBOMをSPDXまたはCycloneDXフォーマットにエクスポートする。

「私たちが対処しなければならない契約上の最大のリスクの1つは、私たち自身が顧客にとってサプライチェーンのリスクにならないようにすることです。 そのため、私たちはその取り組みを支援するために MetaDefender Coreを使用しています。」

OPSWAT について詳しく知る

Software Bill of Materials (SBOM) 説明

ソフトウェア サプライ チェーン セキュリティ: その概要と重要な理由