攻撃者がWMVファイルなどのメディアやビデオファイルに隠れて攻撃を仕掛けたり、マルウェアをダウンロードしたりする脅威の種類を探ります。さらに、ファイルベースの脅威を検出、防止、分析することで、OPSWAT テクノロジーを使用してこれらの攻撃のリスクを低減する方法について説明します。

目次

- ビデオファイル攻撃テクニック

- 動画ファイルを開くとマルウェアがダウンロードされる可能性

- Deep Content Disarm and Reconstruction テクノロジーで悪意のあるオブジェクトを削除する方法

- Adaptive 脅威分析で回避型マルウェアを検知・発見する方法

- OPSWAT Advanced Threat Detection 予防

ビデオファイル攻撃テクニック

数年前、私たちは、動画ファイルのリスクと、攻撃者がマルウェアを配信するために動画ファイルをどのように使用しているかを強調したブログ記事を公開しました。その中で、脆弱性の悪用と正規機能の悪用という2つの手口を取り上げました。

脆弱性を突く

ファイルタイプ検証はファイルタイプを検証する。ファイルタイプを定義するContent-Typeヘッダーや拡張子名は、なりすましの可能性があるため、信用できません。残念ながら、多くのメディアプレーヤーは動画ファイルの構造を厳密に検証していないため、悪用可能な脆弱性がいくつか存在する。

例えば、VLCMedia Player 3.0.11にはCVE-2021-25801があり、攻撃者は細工されたAVIファイルを介して境界外読み取りを引き起こすことができます。このファイルは、意図した境界外のバッファからデータを読み取り、クラッシュ、不正なプログラムの動作、または機密情報の開示を引き起こします。VideoLAN VLC メディアプレーヤー 3.0.7.1 のCVE-2019-14553は、use-after-free 脆弱性-解放されたメモリをアプリケーションが使用しようとするメモリ破壊の一種の欠陥-を引き起こす可能性があり、クラッシュ、予期せぬ結果、または悪意のあるペイロードの実行を引き起こします。

正当な機能を悪用する

もう1つの攻撃手法は、正規のメディアプレーヤーの機能を悪用し、動画を通じてマルウェアを配信するものです。たとえば、攻撃者は WindowsMedia Player の Script Command 機能を悪用し、動画内のハイパーリンクにマルウェアを埋め込むことができます。

動画ファイルを開くとマルウェアがダウンロードされる可能性

以下のデモは、被害者が動画ファイルを開くことによって、意図せずにマルウェアをデバイスにダウンロードしてしまうことを示している。

このテクニックは、攻撃者が正当な機能を攻撃ベクトルとして悪用する方法を示している。スクリプトコマンドは、WindowsMedia Playerの不可欠な機能であり、ビデオコーデックやトラッキングをダウンロードするためにファイルを再生しながら、メディアプレーヤーがブラウザと対話することを可能にします。悪用される可能性があるにもかかわらず、スクリプトコマンドはWindowMedia Playerの不可欠な機能です。WMVビデオファイルは、Microsoft Advanced Systems Format (ASF)コンテナフォーマットをベースとし、WindowsMedia 圧縮で圧縮されています。ASFは、テキストをストリームし、クライアント環境内の要素を制御できるコマンドを提供するために使用されるスクリプトコマンドオブジェクトを含むことができます。

ASFは、URLANDEXITのような単純なスクリプトコマンドを許可しており、このコマンドを実行すると、ビデオファイル内に埋め込まれたURLがデフォルトブラウザで自動的に起動します。脅威者はこの機能を悪用し、メディアの再生に必要なプラグイン、アップデート、コーデックを装った悪意のあるファイルをダウンロードするよう被害者に促し、ユーザーのシステムを侵害します。

この例では、攻撃者は正規のメディアファイルに悪意のあるURLを挿入していた。

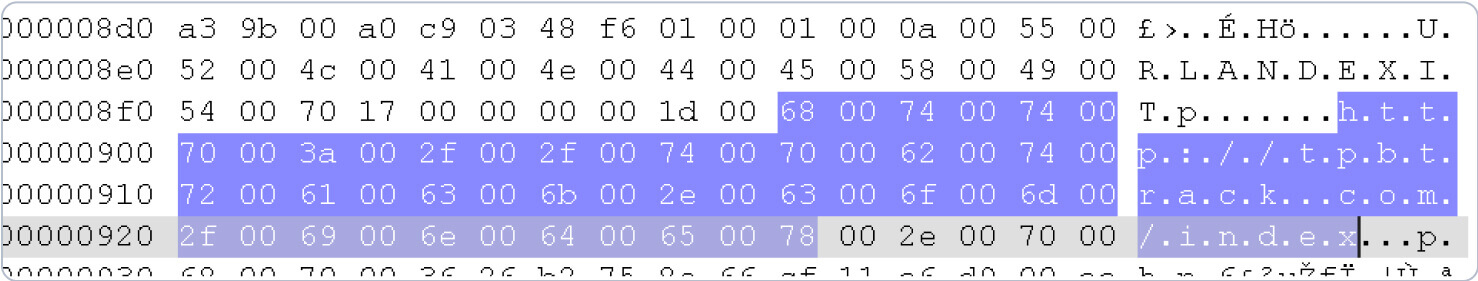

16進数リーダー・アプリケーションでURLを見ることができる:

Deep Content Disarm and Reconstruction テクノロジーで悪意のあるオブジェクトを削除する方法

Deep CDR(Content Disarm and Reconstruction)は、すべてのファイルを潜在的な脅威として扱います。ファイルを処理して分析し、承認されていないオブジェクトを削除することで、組織に入ってくるすべてのファイルが安全に利用できるようにします。同時に、Deep CDR は、ユーザーがマルウェアをダウンロードすることなく動画を閲覧できるように、ファイルコンテンツを再構築して完全な機能を実現します。

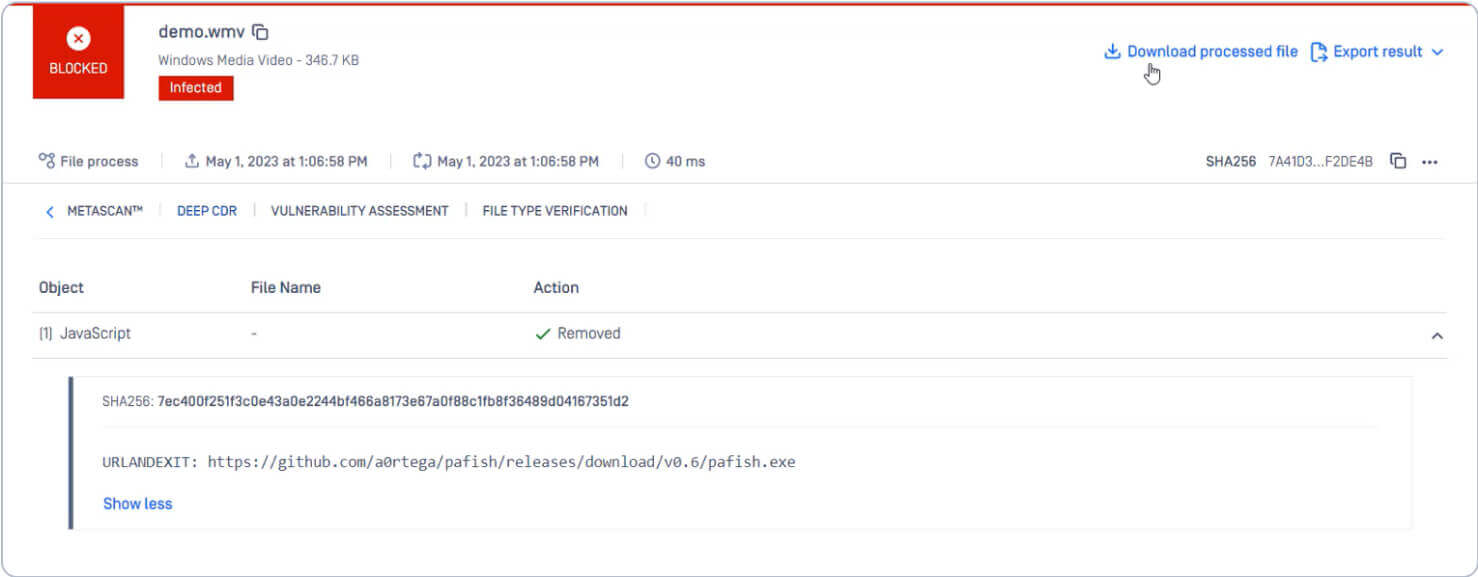

感染したファイルを MetaDefender Coreを使用して感染したファイルを処理すると、ファイル内のURLANDEXITコマンドが検出される。

Deep CDR はURLANDEXITオブジェクトとスクリプトコマンドオブジェクトを削除します。再構築された新しいファイルは完全に使用可能なままです。攻撃者はマルウェアをダウンロードできない。

Adaptive 脅威分析で回避型マルウェアを検知・発見する方法

このファイルをMetaDefender Sandbox サンドボックス適応型脅威分析エンジンでスキャンすることで、マルウェアの挙動と機能をより深く掘り下げることができます。

MetaDefender Sandboxは、適応型脅威分析を活用する次世代サンドボックスであり、ゼロデイマルウェアの検出、より多くのIOC(Indicator of Compromise)の抽出、実用的なthreat intelligence 。

Deep CDR 、Filescan 。Filescan 、URLANDEXITからファイルをダウンロードし、静的解析を実行することで、マルウェアの動作、戦術、手法、IOCに関する詳細を提供します。

OPSWAT Advanced Threat Detection 予防

OPSWAT 高度なテクノロジーにより、ゼロデイ攻撃、回避型マルウェア、高度な標的型攻撃からアプリケーション、ネットワーク、デバイスを保護します。メディアファイル以外にも、Deep CDR は、ネストされたアーカイブ、電子メールの添付ファイル、埋め込まれたドキュメント、ハイパーリンクなどの複雑なものを含む 130 以上のファイルタイプを再帰的にスキャンし、サニタイズします。再構築されたファイルは、完全に使用可能で機能します。

Deep CDR,Filescan, その他の脅威防止技術について詳しくは、当社の技術専門家にお問い合わせください。