それに先立つ2023年9月、OPSWAT 大学院生フェローシップ・プログラムを立ち上げ、重要インフラ・システムに影響を及ぼす現実世界のサイバーセキュリティの脆弱性を研究し、対処するユニークな機会を大学院生に提供した。

OPSWAT 大学院フェローシップ・プログラムの成果を強調するため、 OPSWAT 高度な脅威検出技術によって特定され、緩和された様々な共通脆弱性(CVEs)に焦点を当てた技術分析ブログのシリーズをご紹介します。

このブログでは、RARLAB WinRAR CVE-2023-38831 と、組織が CVE-2023-38831 悪用攻撃を防御する方法について説明します。

CVE-2023-38831の背景

- WinRARは、様々なフォーマットをサポートするファイル圧縮・アーカイブユーティリティとして広く採用されており、全世界で5億人を超えるユーザーベースを誇っています。

- RARLAB WinRARのv6.23より前のバージョンは、最近Group-IBによってゼロデイ脆弱性として特定され、少なくとも2023年4月以降、金融トレーダーをターゲットにしたキャンペーンでサイバー犯罪者によって積極的に悪用されている。

- NVDアナリストは、CVE-2023-38831にCVSSスコア7.8 HIGHを割り当て、2023年8月15日にMITRE Corporationによって正式に指定されました。

WinRAR Exploitation Timeline

WinRAR脆弱性の説明

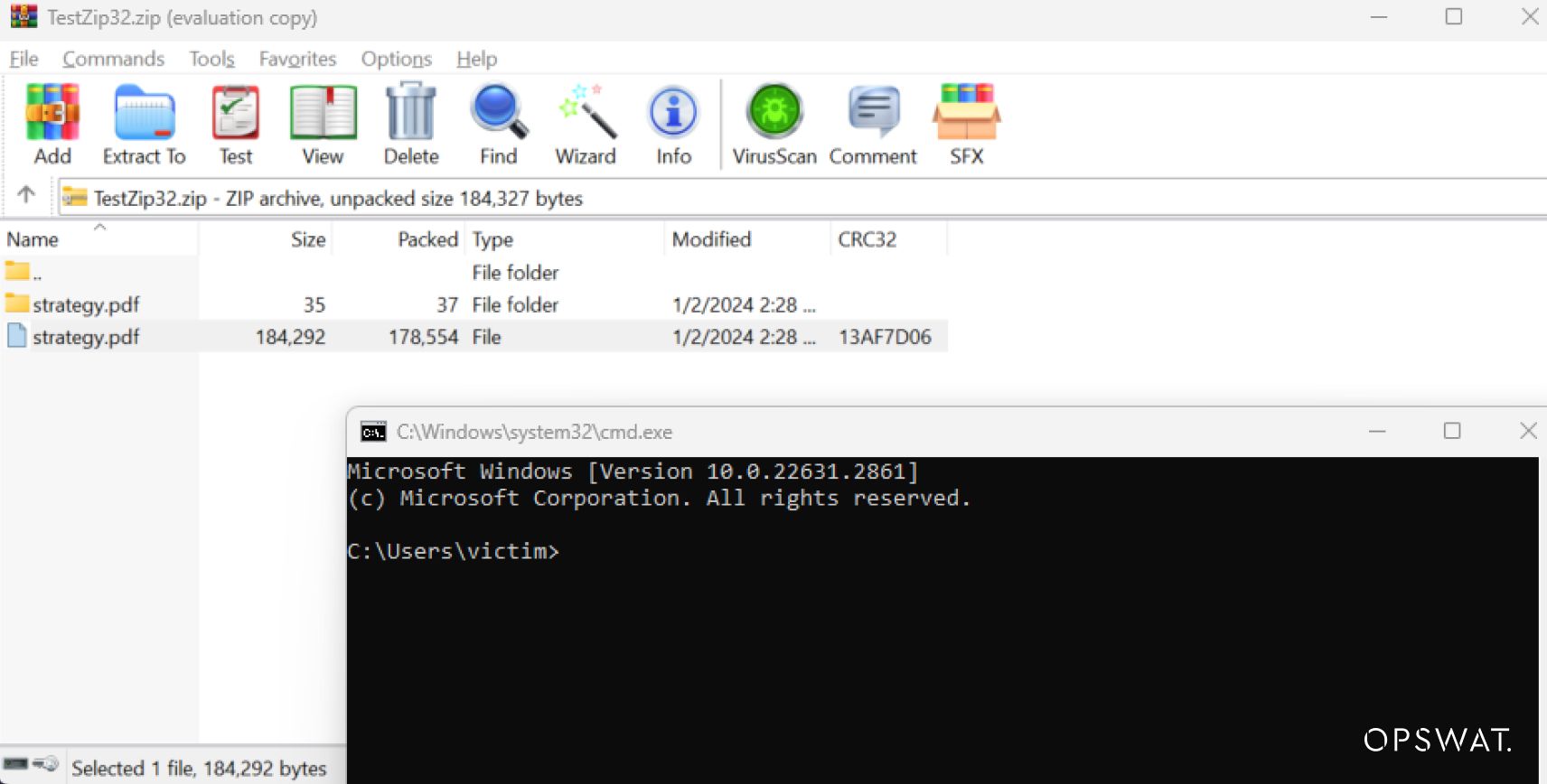

OPSWAT Graduate Fellows は、6.23 より前の WinRAR バージョンに影響を及ぼす CVE-2023-38831 脆弱性の悪用の徹底的な分析を行いました。悪意のあるコンテンツは様々なファイルタイプを網羅し、ZIPファイル内に含まれています。

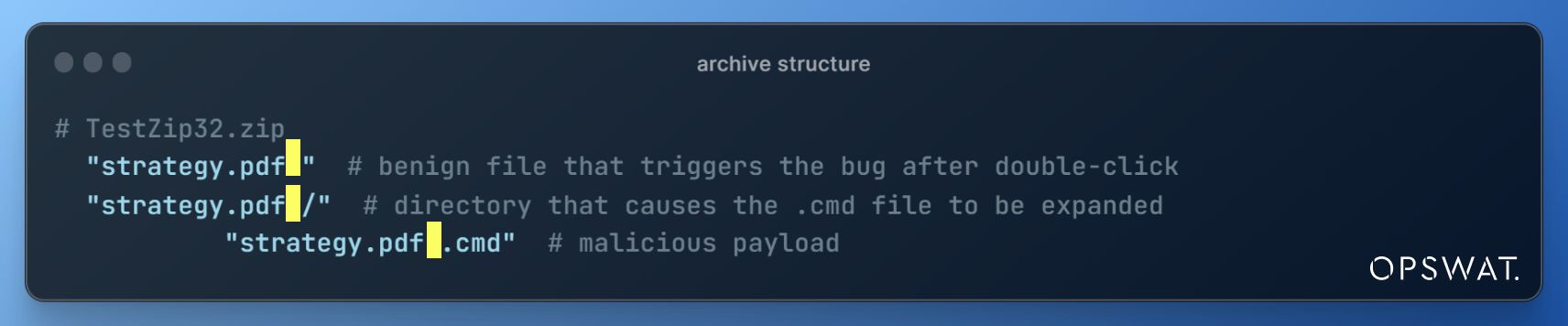

CVE-2023-38831を悪用するために、脅威者は無害なファイル名を模倣したフォルダ内に、有害なファイルを含む悪意のあるZIPファイルを作成します。

無害なファイルもフォルダも、最後の文字はスペースである。悪意のあるファイルは、無害なファイルとよく似た名前のフォルダに置かれる。

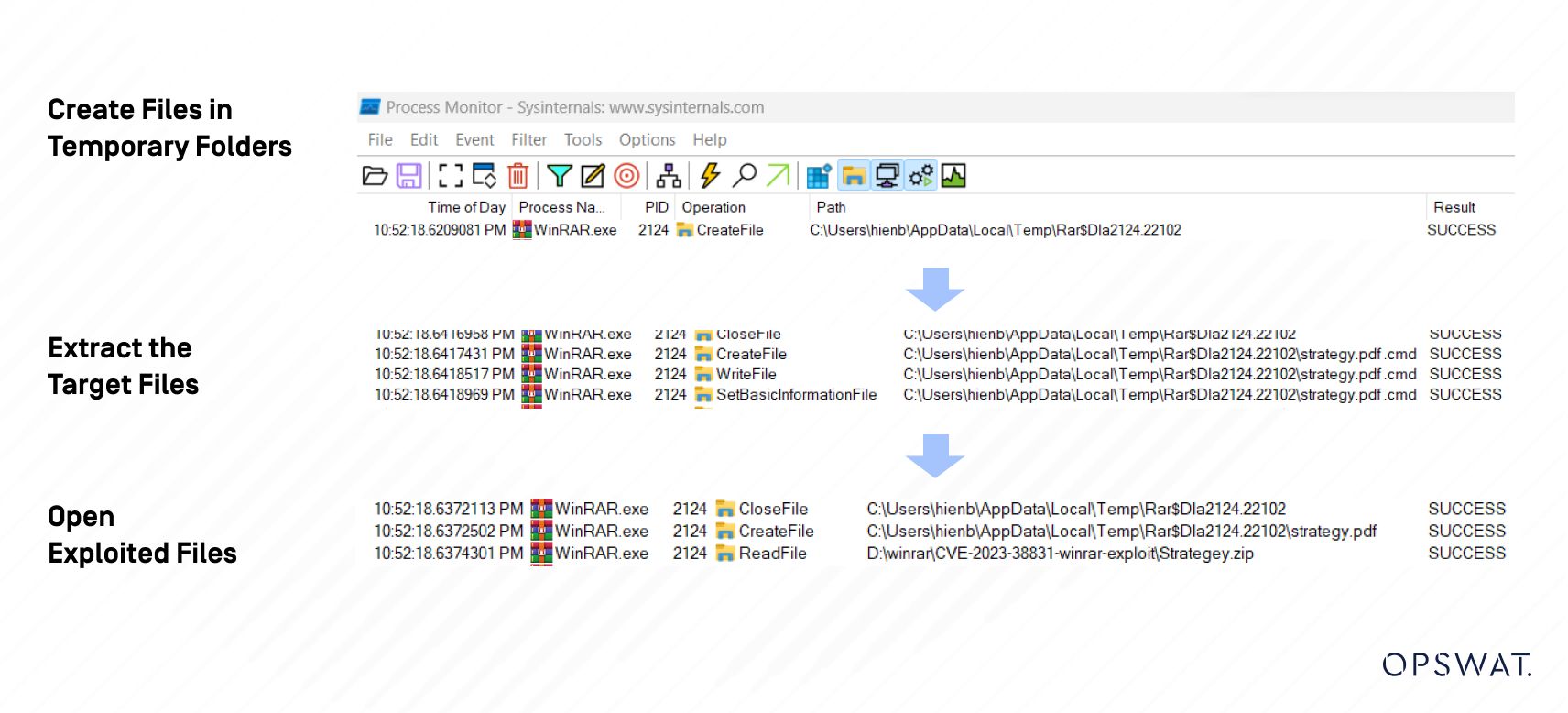

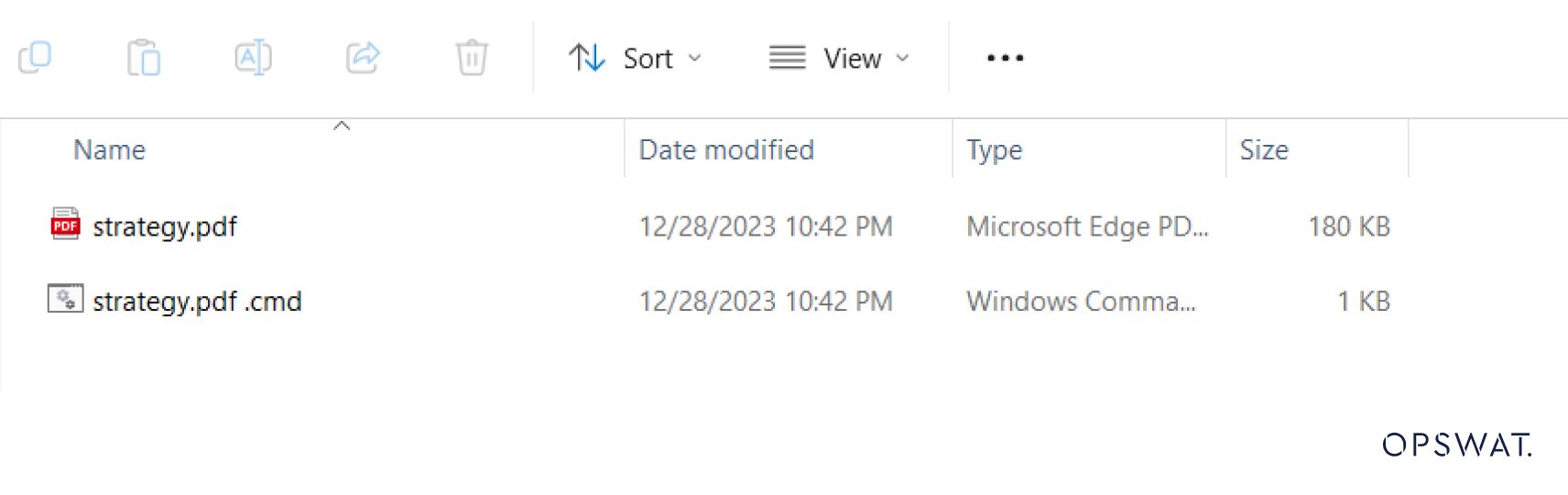

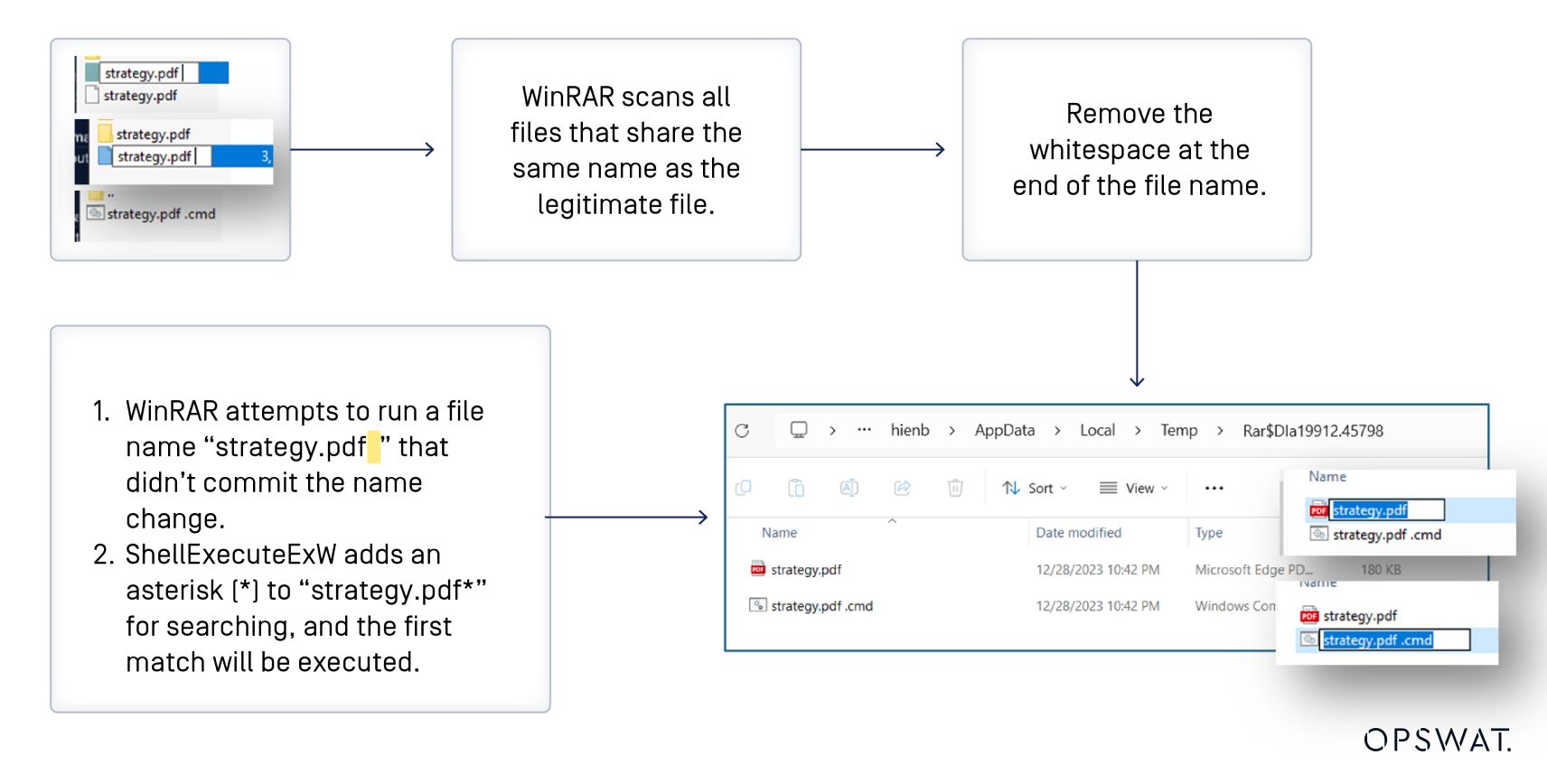

ユーザーがWinRARを使って良性のファイル "strategy.pdf "を開こうとすると、WinRARはターゲットファイルと同じ名前を共有するすべてのファイルを展開し、それらを%TEMP%パス内の一時ディレクトリに置く。

選択したファイルと同じ名前のディレクトリがある場合、そのディレクトリを展開すると、選択したファイルとそのディレクトリ内のファイルの両方が一時フォルダに展開されます。

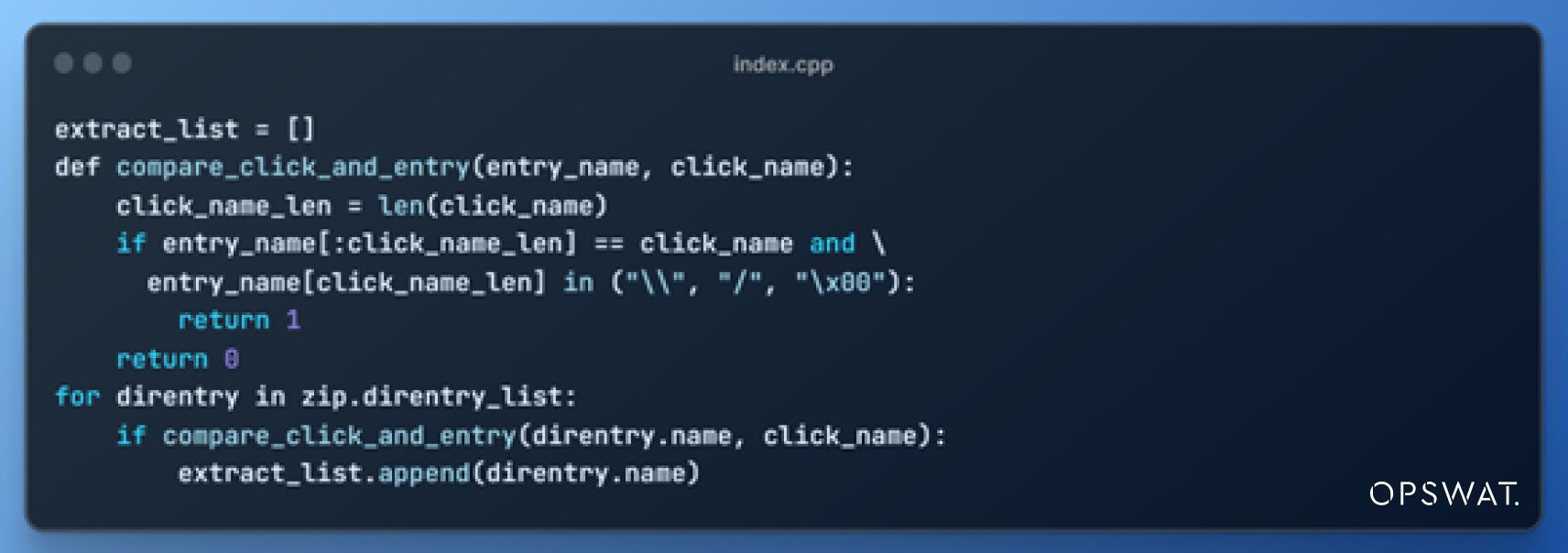

次の擬似コードはWinRARの抽出ロジックを示し、アーカイブエントリを抽出すべきかどうかを決定します。

ファイル内容の書き込みプロセス中、WinRARは、パスの正規化として知られる手順によって、追加されたスペースを除去することにより、ファイルパスを調整します。

抽出後、WinRARはShellExecuteExWを介してファイル実行をトリガーする。しかし、この関数は正規化されていないパスを入力として使用します。最後の空白文字がアスタリスクとして誤って解釈され、本来選択されたファイルではなく、"strategy.pdf ".cmdファイルが実行されてしまう。

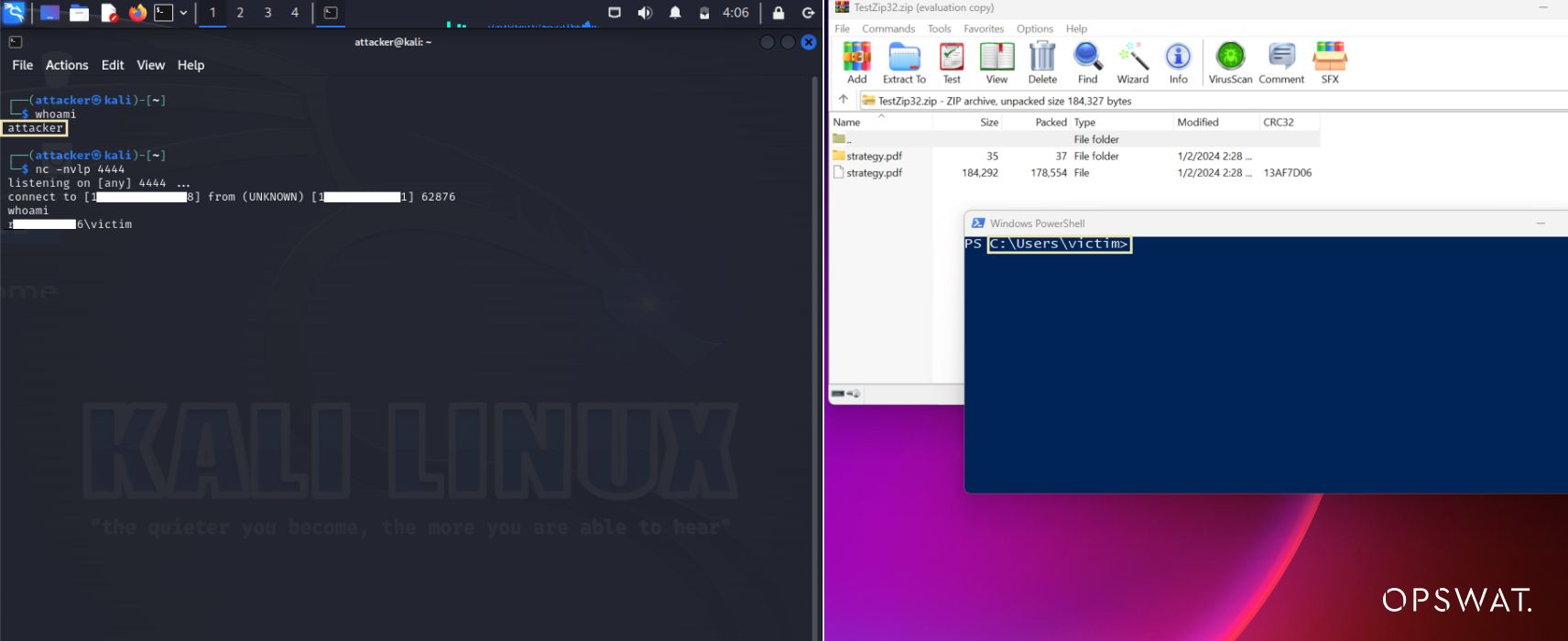

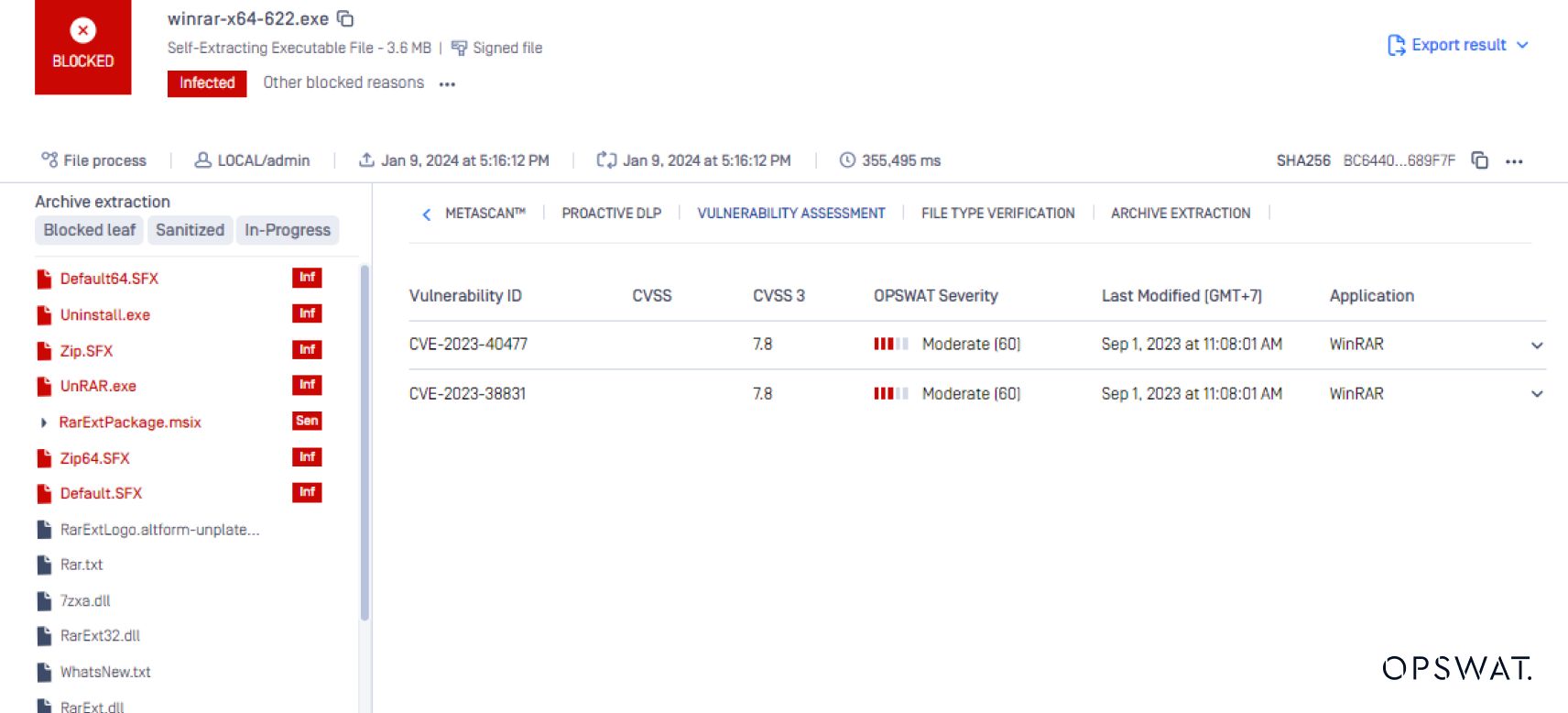

OPSWAT MetaDefenderシミュレーションと検出

CVE-2023-38831の概念実証(POC)は以前から利用可能であり、脅威行為者は現在のキャンペーンでこれを積極的に悪用しています。CVE-2023-38831の脆弱性をシミュレートするために、OSPWATのフェローはMetaDefender Platformを利用し、脅威検知に関する実際の洞察を提供しました。

搾取のメカニズム

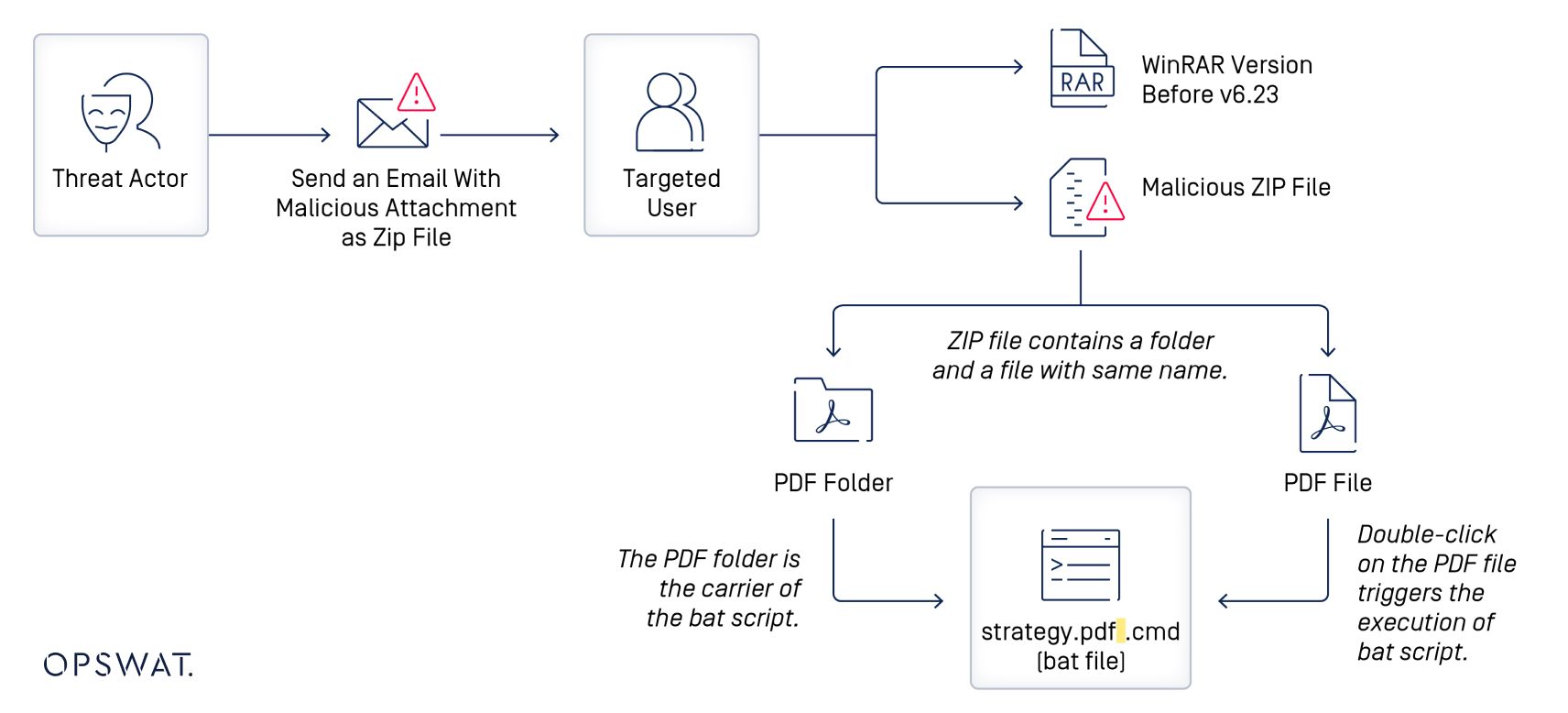

特に情報共有チャネルが拡大し続ける中、一般ユーザーはサイバー脅威による大きなリスクに直面している。悪意のある行為者は、ZIPのようなダウンロード可能なファイルの中に有害な要素を偽装し、悪意のあるリンクを埋め込むことで、この脆弱性を利用することが多い。もう1つの一般的な手口は、電子メールによるフィッシングで、ユーザーが自分の電子メールアドレスに送信された有害な添付ファイルを受け取るというものです。

搾取の流れ

ユーザがファイルをダブルクリックして開くと、悪意のあるコードが起動し、脅威行為者に接続するリバースシェルが作成されます。接続が成功すると、攻撃者は実行コマンドを悪用して被害者のデバイスを完全に侵害することができます。

脆弱性シミュレーション・プロセス

脆弱性の修復

この脆弱性を是正するには、いくつかの重要な戦略がある。

- WinRARをバージョン6.23以降にアップグレードし、抽出前にZIPファイル名を適切にサニタイズして攻撃をブロックする。

- アップグレード前の一時的な緩和策として、グループポリシーまたはレジストリ設定によってZIPファイル名フィルタを構成する。

- 未知のソースからダウンロードしたZIPファイルは、解凍前にウイルス対策ツールでスキャンしてください。

- 不審な電子メールなど、迷惑な手段で受け取ったZIPの解凍は避けてください。

OPSWAT カバー範囲

WinRAR CVE-2023-38831 は、以下のソリューションで識別および検出できます:

OPSWAT MetaDefender Core

MetaDefender Coreは、マルウェアやデータ漏洩から保護するための包括的なファイルアップロードセキュリティを提供します。OPSWAT MetaDefender 、最も巧妙なファイルベースの脅威である高度回避マルウェア、ゼロデイ攻撃、APT(高度持続的脅威)から世界の重要なインフラを守るために設計しました。

MetaDefender Core 、WinRARインストーラをスキャンして分析します。 File-based Vulnerability Assessmentエンジンを使用してWinRARインストーラをスキャンし、エンドポイント上で実行される前に既知の脆弱性を検出します。CVE-2023-38831のようななりすましファイル攻撃に対抗するために、以下の方法でZIPファイルを処理します。 File Type Verificationによる ZIP ファイルの処理を強く推奨します。この技術は、信頼できない拡張子ではなく、コンテンツに基づいてファイルタイプを検証します。MetaDefender Core また、以下の技術も活用しています。 Multiscanningシグネチャ、ヒューリスティック、機械学習を使用して30以上のマルウェア対策エンジンでZIPファイルをスキャンし、99%以上のマルウェアをプロアクティブに識別します。この多層的なアプローチにより、CVEに関連するマルウェアを迅速に検出することができます。

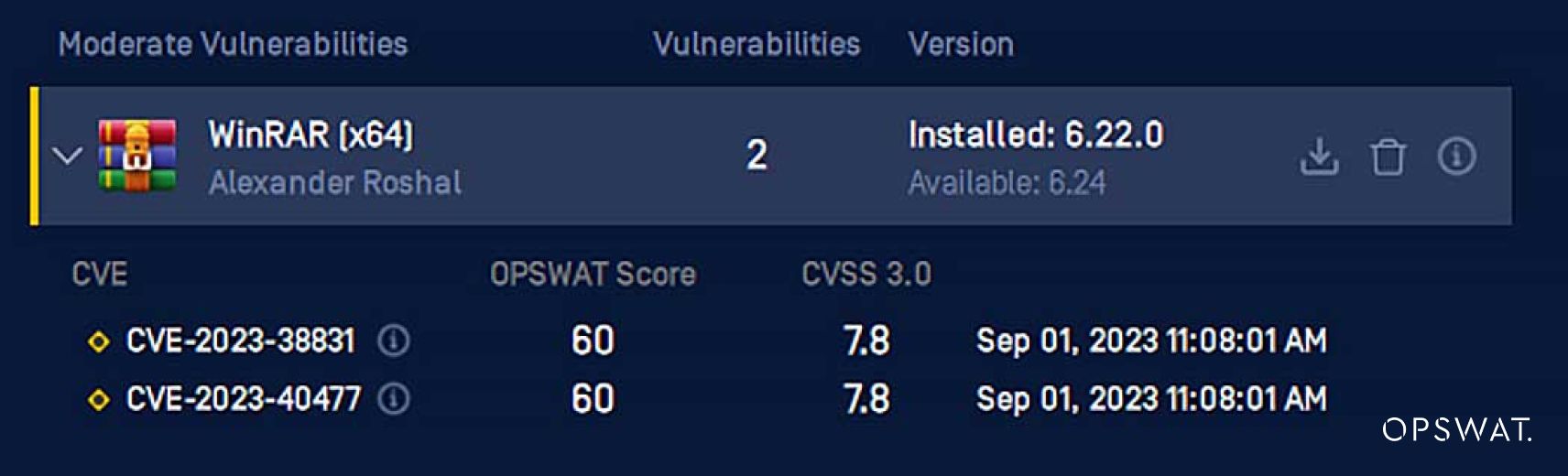

OPSWAT MetaDefenderエンドポイント

MetaDefender Endpointはリスクのあるアプリケーションを検出し、潜在的なセキュリティ問題を解決するための修復オプションを提供します。組織の強固なセキュリティを確保するには、パッチ適用に十分な時間を割く必要があります。攻撃の指標を注意深く探し、悪用の試みまたは侵入の兆候を迅速に特定することが極めて重要です。OPSWAT MetaDefender Endpoint 、WinRARのような脆弱性のパッチ適用と最新バージョンへのアップデートを容易にする、ツールキットの資産として機能します。

終わりに

CVE-2023-38831の脆弱性は、WinRARが広く使用され、悪用されやすいため、早急な注意が必要です。早期発見が非常に重要であり、OPSWAT MetaDefender 高度な脅威検出と緩和機能を提供します。サイバーセキュリティの専門家として、常に最新の情報を入手し、強固なセキュリティ対策を実施し、サイバーセキュリティを意識する文化を醸成することが最も重要です。

OPSWAT Graduate Fellowship ProgramのCVEシミュレーション・プロジェクトについては、最新のブログをご覧ください。