懸念される電力網のサイバー攻撃

重要インフラ施設や送電網全体の完全停止につながるサイバー攻撃の脅威は、単なる憶測ではない。2015年にウクライナの送電網がハッキングされ、23万人近くが停電になった事件や、2016年にキエフの送電所がサイバー攻撃を受け、市内の一部が暗闇に陥った事件は、このような侵害の壊滅的な可能性を浮き彫りにしている。

電力網以外にも、重要インフラ施設は常にサイバー攻撃の危険にさらされている。例えば、コロニアル・パイプラインのハッキング事件(2021年)は国家安全保障上の脅威とみなされ、非常事態宣言が発令された。この事件はパスワードの流出が原因だった。

トランジェント・デバイスの保護に関する課題

エアギャップされた再生可能エネルギー・サイトと、クライアントが運営するリモート・コントロール・センターでは、一時的なデバイスからの常時アクセスが必要でした。これらのデバイスには、サードパーティ・ベンダーのラップトップやインターネットに接続された従業員のラップトップが含まれていました。同社は、ベンダーのノートパソコンと従業員のノートパソコンに関する一連の社内コンプライアンス・ルールを定めており、その中には、一時的なデバイスに特定のライブAV(アンチウイルス)スキャン・ソリューションをインストールすることも含まれていました。セキュアゾーンで使用する前にベンダーのデバイスをスキャンするためにこのようなソリューションを使用しても、巧妙に偽装された特定のタイプのマルウェアを検出するには十分ではありませんでした。また、コントロール・センターの従業員の多くは、リモートワーク中に自分のデバイスを使用することを許可されていたため、リモート従業員の個人用デバイスのセキュリティも懸念事項でした。

Secure 再生可能エネルギー・サプライチェーンへのベアメタル・スキャニングの導入

MetaDefender Drive を既存のサイバーセキュリティ・オペレーションに導入する前、顧客が使用していたライブAVスキャン・ソリューションには単一のアンチウイルス・エンジンが含まれていました。さらに、これらのライブスキャナは、デバイスのオペレーティングシステムを起動した後にスキャンを実行するため、特定のタイプのマルウェアは検出を回避することができました。ベアメタルスキャン、機密データを含むファイルを検出する機能、ブートセクタなどの隠れた領域をスキャンする機能の組み込みは、この組織のサイバーセキュリティ手順にとってかなり新しいものでした。その結果、同社の風力発電施設の1つで、施設に入るすべての一時的なデバイスに対してベアメタルスキャンを実行するという新しいポリシーで、最初に3ヶ月間の試験運用が行われた。パイロットの目的は、同社のサイバーセキュリティ業務においてMetaDefender Drive をどのように活用できるかを決定することであった。

| カテゴリー | スキャンエリア | 典型的なマルウェア分類の検出 | MetaDefender Drive | ライブスキャン |

| ユーザースペース(アプリケーションとデータ) | アプリケーションファイル ユーザーファイル サービスパッチ | マクロスパイウェア トロイの木馬 | ||

| カーネル / OS | ディープOS / カーネル | バイナリルートキット カーネルルートキット ルートキット ライブラリルートキット データベースルートキット カーネルパッチ バックドア ステルスウイルス | パーシャル | |

| ハイパーバイザー・カーネル | VMカーネルとOS | VMDKまたはVHDXのルートキット | パーシャル | |

| PSR | パーティションブート セクターレコード | ブートウイルス | ||

| マスタブートレコード | マスターブート セクターレコード | ブートウイルス | ||

| EUFI / BIOS | EUFIおよびBIOSパーティションセクタ | ブートウイルス | ||

| デバイス・Hardware | EPROM FPGA NIC ストレージ・コントローラ | 組み込みプログラマブル・ビット・ストリームまたはドライバ | ||

| グローバル・ユースケース | Supply Chain セキュリティ | 組み込みHardware原産国の特定 |

ベアメタルスキャンを実行し、機密データを含むファイルを検出できるようになったことで、マルウェアの早期発見や機密データの流出防止など、さまざまなサイバーセキュリティリスクを軽減できるようになった。

ITセキュリティ・オペレーション・マネージャー

徹底的な防御戦略の強化とマルウェア検出率の向上

3ヵ月後、MetaDefender Drive 、以前のソリューションよりも検出率が大幅に向上した。主な懸念は、MetaDefender Drive 、別のAVスキャン・ソリューションを使用してデバイスをスキャンするプロセスに時間がかかることだった。しかし、シングルエンジンのソリューションの必要性を置き換えることができる堅牢なセキュリティ・プロトコルとして、MetaDefender Drive の導入を検証するために必要だったのは、3ヶ月間の試験運用の間だけであった。

マルウェアの検出率が高くなったことから、一過性のデバイスの安全性を確保するための主要なスキャンソリューションとして、MetaDefender Drive 。スキャン・プロセスのパフォーマンスを最適化するため、試験的な拠点では、一時的なデバイスをスキャンするためにライブAVスキャン・ソリューションを使用する要件は廃止されたが、インストールする要件は残された。MetaDefender Drive の導入は、同社の徹底的なサイバーセキュリティ戦略の大きな強化であり、サプライチェーンのセキュリティ体制の大きな飛躍であると見なされた。

BYOD セキュリティの強化

この組織では、従業員が自分のデバイスを使用して特定の業務をリモートで実行できるようにする BYOD ポリシーが確立されていました。このポリシーにより、個人のデバイスは組織の重要なシステムの一部にアクセスできるようになっていました。BYOD ポリシーによると、これらのデバイスは、オンプレミスで定期的にスキャンすることが推奨されていました。

MetaDefender Drive を組織に導入したことで、BYOD ポリシーに新たな防御層が追加されました。リモート従業員のスケジュールに応じて、社内システムへのリモート・アクセスを許可されたすべてのデバイスに対して、毎月または隔月でオンプレミス・スキャンを実行することが要件となりました。

MetaDefender Driveの機密データを含むファイルを検出する能力と Proactive DLP™ テクノロジーは、同社の BYOD ポリシーにとって非常に重要な機能強化であることが証明されています。7つのマルウェア・スキャン・エンジンを備えた導入構成は、テストと検証を経て88.9%のマルウェア検出率を達成し、単一エンジンのマルウェア対策ソリューションよりも大幅に改善されています。

MetaDefender Drive を使用した後、私たちが対処した機密データの漏洩やマルウェア脅威の検出の数は、過去に使用したスキャン・ソフトウェアの能力を超えていました。

ITセキュリティ・オペレーション・マネージャー

MetaDefender Drive アプリケーションの今後の拡大

試験的な結果と BYOD ポリシー強化の最初の成功に全社が満足したことを受けて、MetaDefender Drive の展開を 2 か月以内にグローバル事業全体で 26 の追加拠点に拡大することが決定されました。さらに、MetaDefender Drive の機能、特に原産国検出機能をさらに活用することが検討されました。

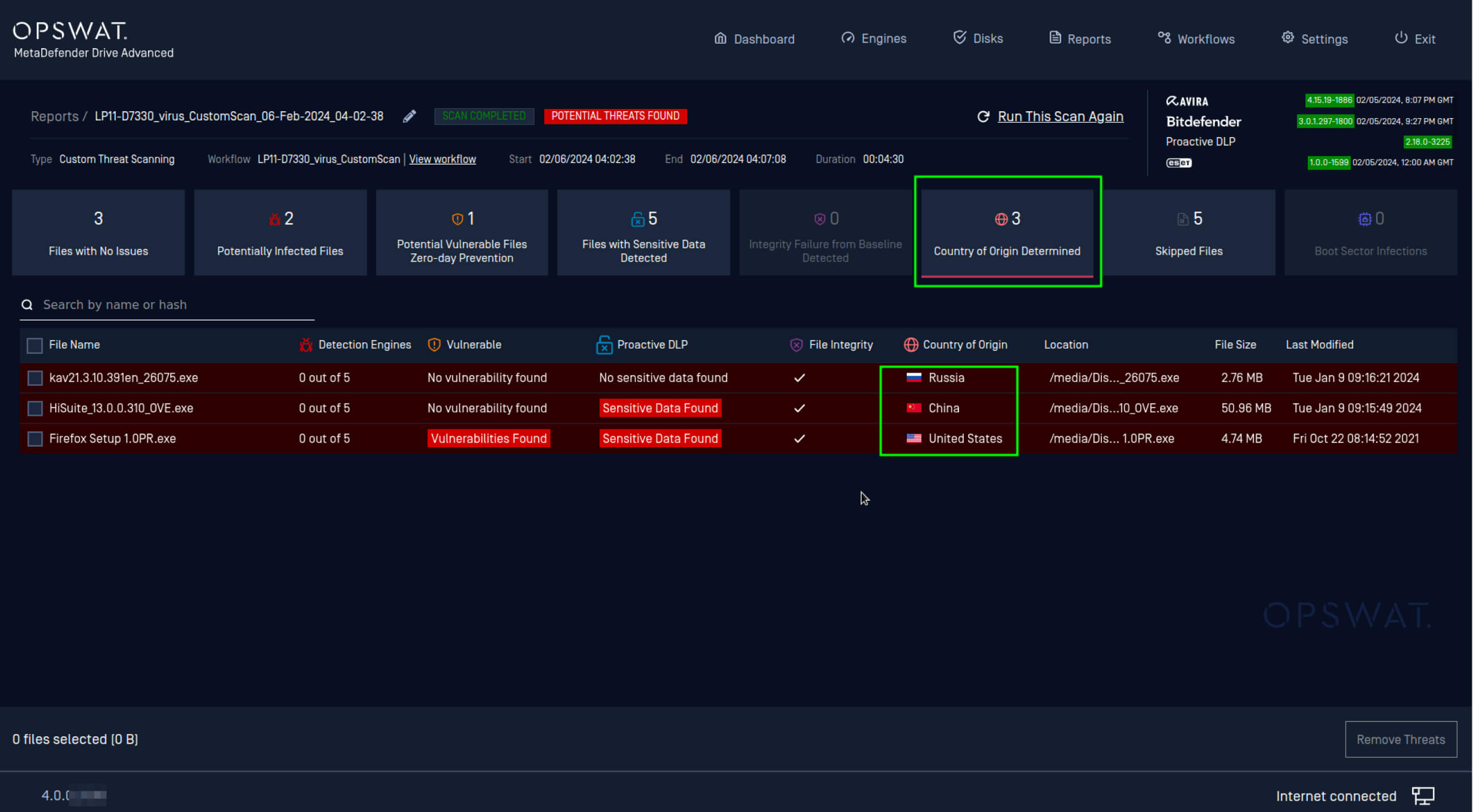

当社のクライアントは、一時的なデバイスのソフトウェアとファームウェアの出所と真正性を検出できるソリューションを積極的に求めていました。原産国の検出は、組織が制裁を受けたエンティ ティと直接的または間接的に取引していないことを保証するために、極めて重要である。MetaDefender Drive は、これらの重要な詳細を特定するために効果的に使用されたので、その使用は、将来の展開における原産国検出の主要なソリューションとして拡張されました。

OPSWAT がお客様の重要なインフラをどのように保護できるか、またMetaDefender Drive の機能について詳しくお知りになりたい方は、OPSWAT の専門家までご連絡ください。