セキュリティ研究者は、マイクロソフトが「予期せぬマクロが重大なセキュリティ・リスクをもたらす可能性がある」と認めている理由を再び実証した。最近のブログ投稿で、セキュリティ研究者は、攻撃者がどのようにマクロを使用して、最初のファイルに悪意のあるコードが存在することなく、悪意のあるバンキング型トロイの木馬であるZLoaderをダウンロードして実行しているかを説明している。

攻撃の手口は、まず無害なMicrosoft Word文書から始まり、マクロを利用してMicrosoft Excel文書をダウンロードする。その後、XLSファイルに新しいマクロが作成され、レジストリポリシーが「Excelマクロの警告を無効にする」に更新されます。その結果、Excelファイルは悪意のあるマクロを実行し、警告なしにZLoaderをダウンロードできるようになります。

他の多くの攻撃と同様に、最初のMicrosoft Word文書はフィッシング・メールとして配信される。しかし、この特定の攻撃チェーンが斬新なのは、最初のマクロがアンチウイルスやアンチマルウェアエンジンによって検出される可能性が低いからである。もちろん、多くの組織はデフォルトのポリシーとしてマクロを無効にしているが、この最初のMicrosoft Word文書は、ユーザーに "編集を有効にする "と "コンテンツを有効にする "ように促すような書式になっている。

このソーシャル・エンジニアリングと技術的悪用の組み合わせが、この種の攻撃を非常に効果的なものにしている。

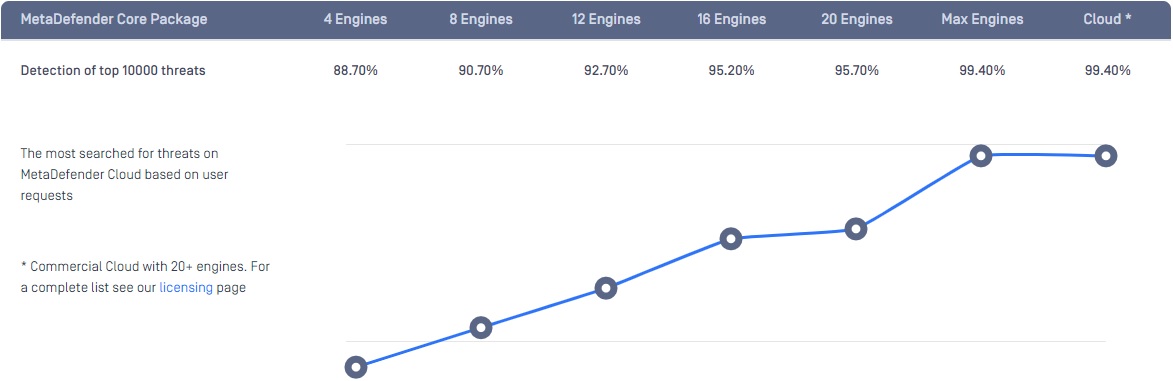

OPSWAT (英語)の調査によると、99%以上の検出率を達成するためには、30以上のアンチウイルスおよびアンチマルウェアエンジンが必要であることが明らかになっています。したがって、マルチスキャンソリューションは、潜在的なマルウェアの滞留時間を大幅に短縮することができます。マルウェアがますます巧妙になるにつれ、従来のサンドボックスでさえも回避される可能性があります。このZLoaderマクロのような新しい脅威は、検出を回避するのに際立って効果的です。

Trust No File

ゼロ・トラスト・セキュリティ・モデルは、「誰も信用しない」という知恵によって、ユーザーとデバイスを保護する方法としてますます普及しているが、この同じ知恵がファイル・セキュリティに適用されることはほとんどない。アンチウイルスやアンチマルウェア・エンジンがその検出率で苦戦を続けている今、組織もまた "ファイルを信用しない "べきであることは、もう明らかだろう。

もし組織がすべてのファイルが悪意のあるものであると仮定するならば、コンテンツ解除と再構築(Content Disarm and Reconstruction:CDR)技術を使ってデータを検査し、サニタイズすることができる。

まず、CDRはすべてのファイルを個別のコンポーネントに分解し、すべての要素を識別します。通常、リスクの高いマクロは削除され、それによって潜在的に悪意のあるコンテンツは排除されます。次に、CDRは、サニタイズされたコンポーネントからファイルを迅速かつ安全に再構築し、メタデータとファイルの特性を保持します。さらに、保持したい特定のマクロを許可リストに追加することもできます。再構築されたファイルは、ファイル構造の完全性を保ったまま、ユーザビリティを損なうことなくエンドユーザーに提供されます。.

Deep CDRは、100 以上の一般的なファイルタイプをサニタイズおよび再構築し、4,500 以上のファイルタイプを検証します。平均して、Deep CDR は一般的な動的解析テクノロジーよりも 30 倍高速で、従来のサンドボックス環境を回避するように設計されたマルウェアをブロックすることができます。Deep CDR はまた、以下とも統合しています。OPSWAT Multiscanningプロアクティブデータ損失防止(DLP)および file-based vulnerability assessment技術とも統合されています。

攻撃者がマクロを使って検出を回避できるのであれば、組織が悪意のあるファイルをスキャンしても意味がない。攻撃者が警告を無効化できるのであれば、マイクロソフトがマクロのセキュリティリスクについてユーザーに警告しても意味がない。攻撃者が巧みなソーシャルエンジニアリングを利用してユーザーにマクロを再度有効にさせることができるのであれば、組織がマクロを無効にしても意味がありません。

本当に重要なのは、「ファイルを信用しない」というメンタリティを受け入れ、この哲学を実現するための方針と管理体制を整えることである。

OPSWAT がお手伝いします。Deep CDR を使用したデータのサニタイズ方法について詳しくは、当社のサイバーセキュリティ専門家にお問い合わせください。