原文は2020年6月5日に発表された。

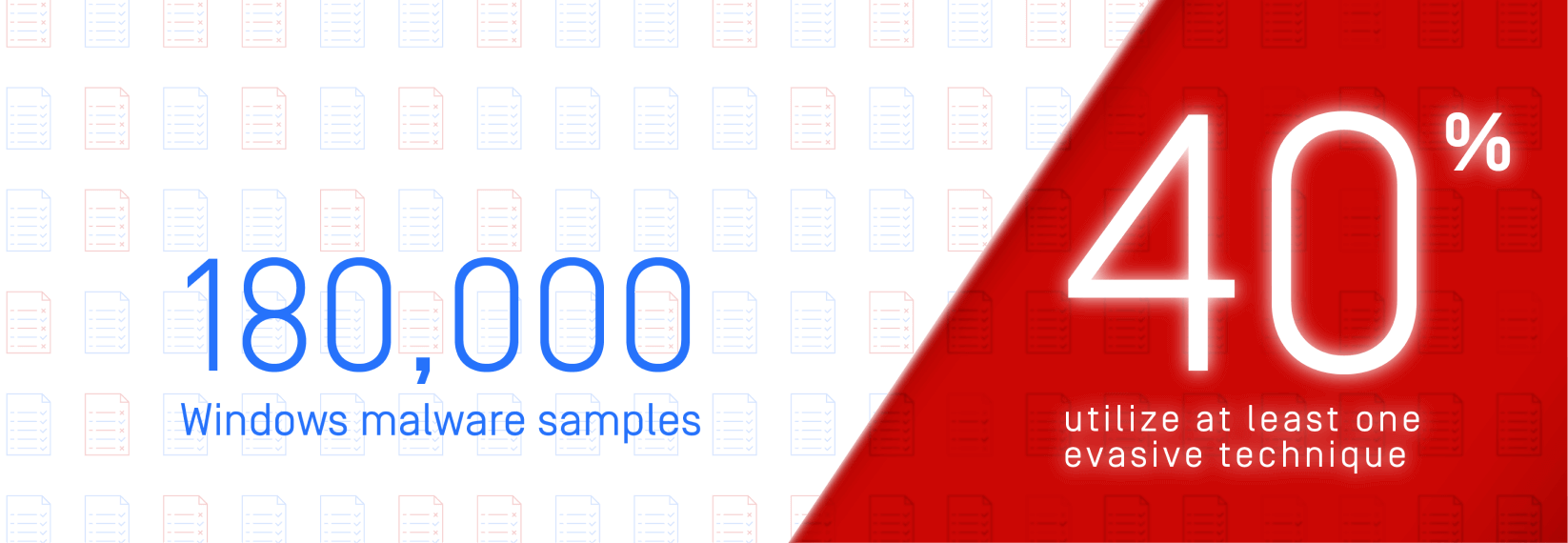

マルウェアは日進月歩であり、マルウェアを回避するテクニックも日進月歩である。ジェノバ大学が実施した18万件のWindowsマルウェア・サンプルを分析した研究では、40%ものマルウェアが少なくとも1つの回避テクニックを利用していました。このブログポストでは、アンチウイルス(AV)ソフトウェアを回避するために脅威行為者が使用する2つの手法を探ります。

マルウェアのサンプルを見て、攻撃者がどのように一見無害なExcelファイルを使って組織を感染させるかを学びます。このファイルには、速記ファイルをダウンロードし、それを解読して悪意のあるペイロードを抽出するマクロが含まれています。

VelvetSweatshopパスワード

VelvetSweatshop」のデフォルトパスワードは、2012年に初めて導入された古い脆弱性だ。 最近ではLimeRATマルウェアの拡散に使われた。サイバー犯罪者がこの手口を選んだのは、マイクロソフト・エクセルが、埋め込まれたデフォルト・パスワード「VelvetSweatshop」を使ってファイルを復号化し、パスワードなしで読み取り専用モードで開き、同時にオンボード・マクロを実行する機能を持っているからだ。

VelvetSweatshopのパスワードでサンプルファイルを暗号化することで、いくつかのアンチウイルススキャンエンジンは悪意のあるコードを検出することを阻止しました。私たちのテストでは、40のAVのうち15だけが脅威を発見しました。

パスワードで保護されたマクロ

ワークシートをパスワードで保護するのと同じように、Microsoft Excelでは、ユーザーがExcelのマクロを閲覧できないようにロックすることができる。しかし、この機能はマクロを暗号化しません。

この機能を使用してマルウェアのサンプル・マクロを非表示にした場合、一部の AV の検出効果も低下しました。マルウェアサンプルの検出に成功した3つのAVエンジンは、マクロがパスワードで保護されている場合、脅威を検出できませんでした。

この2つの戦術を組み合わせたらどうなるか?

VelvetSweatshopのパスワードとパスワードで保護されたマクロ機能の両方を適用して、悪意のあるサンプルの検出を回避できるようにしたところ、スキャン結果が大幅に低下した。40のAVエンジンのうち、脅威を検出できたのはわずか13でした。

マルウェアの回避テクニックを防ぐための解決策は?

脅威行為者は、ウイルス対策システムから悪意のあるファイルを隠すための新しいテクニックを常に探しています。回避型マルウェアを撃退するためのベストプラクティスの1つは、システムに転送されるファイル内の潜在的に悪意のあるオブジェクトをすべて無効にすることです。無害なマクロでさえ、後で脆弱性になる可能性があります。

OPSWAT Deep Content Disarm and Reconstruction (Deep CDR™ Technology) removes all embedded active content in files (including macros, OLE objects, hyperlinks, etc.) and reconstructs the files with only legitimate components. Additionally, Deep CDR™ Technology enables you to investigate password-protected macro without knowing the password. This industry-leading technology from OPSWAT is highly effective for preventing both known and unknown threats, including zero-day targeted attacks and advanced evasive malware.

After having the sample sanitized by Deep CDR™ Technology, we now have a threat-free file with full functionality.

マクロが業務に必要な場合、脅威検出の可能性を高めるために、すべてのファイルを複数の AV で同時にスキャンすることが重要です。OPSWAT は、Multiscanning というコンセプトのパイオニアであり、30 以上の商用マルウェア対策エンジンでファイルをスキャンします。シグネチャ、ヒューリスティック、AI/ML、エミュレーションなど、さまざまな分析メカニズムとテクニックを組み合わせることで、OPSWAT Multiscanning テクノロジーは、低い総所有コスト(TCO)で最大限の検出率を実現します。

Learn more about Deep CDR™ Technology and Multiscanning or talk to an OPSWAT technical expert to discover the best security solution to prevent zero-day and advanced evasive malware.