はじめに

2021年以降、ラテンアメリカ全域で銀行や金融セクターを標的としたHTML密輸サイバー攻撃が増加しています。脅威アクターは、Mekotio、/style、Trickbot、QakBotなどのトロイの木馬を拡散するために、大規模なマルウェアキャンペーンでこの回避手法を使用し続けています。難読化されたHTMLスマグリングの検出には特有の課題があるため、HTMLは永続的で蔓延する脅威ベクトルとなっています。

HTMLスマグリングは、さまざまな欺瞞技術を使用して、悪意のあるペイロードを被害者のエンドポイントに配信します。脅威アクターは、電子メールの添付ファイルに悪意のあるスクリプトを偽装したり、マルウェアに感染したドキュメントを共有したりすることがよくあります。特にとらえどころのないアプローチの 1 つは、Base64 エンコードを使用して HTML コンテンツ内の悪意のあるコードを隠すことです。

この記事では、HTMLの密輸ペイロードを難読化する手法としてのBase64エンコーディングについて詳しく説明します。Base64でエンコードされた脅威の検出に内在する難しさと、組織がこの戦術に対する堅牢な防御を実装する方法を検討します。 OPSWAT 高度な脅威防御ソリューション。

Base64エンコーディングの欺瞞

Base64エンコーディングは、バイナリデータをテキストに変換する方法であり、ファイル送信や電子メールの添付ファイルなど、さまざまな正当な目的で広く使用されています。ただし、攻撃者が一見無害なファイルに悪意のあるデータを隠す密輸ペイロードの難読化などの手法を通じて、悪意のある目的で悪用される可能性もあります。

このアプローチでは、複雑な難読化の代わりに、Base64でエンコードされたペイロードをHTMLタグに直接埋め込みます。 <img>

マルウェアは、実行可能ファイルを無害なテキストとしてエンコードすることで、悪意のあるバイナリを探すフィルターを回避します。ターゲットブラウザはスクリプトをデコードし、ホスト上でペイロードをアセンブルできます。Base64 エンコードは、一般的な画像を使用する場合でも強力な攻撃を可能にします。

- ステガノグラフィーを使用してEXIFデータに隠されます。

- ノイズとしてピクセルに埋め込まれます。

- イメージ ファイルの末尾に追加されます。

Base64 攻撃フロー

エンコードされた脅威の検出に関する課題

シグネチャベースの検出に大きく依存する従来のウイルス対策ソリューションでは、Base64エンコーディングによって難読化された新しいマルウェアの亜種を見逃すことが多く、ソーシャルエンジニアリング戦術は、Base64でエンコードされたペイロードを無防備なエンドユーザーに配信するためにうまく使用されることがよくあります。

ステガノグラフィーのようなより高度な欺瞞は、無害な画像やメディアファイル内にマルウェアを隠します。Base64 エンコードは、悪意のあるコードを人間が感知できないノイズに偽装できます。Base64 エンコードはデータ転送に正当な用途がありますが、Base64 でエンコードされた文字列を含む画像は、特に不明なソースから届く場合は注意が必要です。

Base64 でエンコードされた脅威の検出を妨げるその他の課題には、次のようなものがあります。

- 複数のファイルに分割され、ローカルで再構成されるペイロードのエンコード。

- 静的なシグネチャデータベースを迂回するモーフィングマルウェア。

- 署名を破損する余分なスペースや文字の挿入。

- 従来のウイルス対策プログラムではめったにチェックされない異常なファイルタイプの挿入。

- シグネチャが更新される前に、新しい亜種を迅速に配布します。

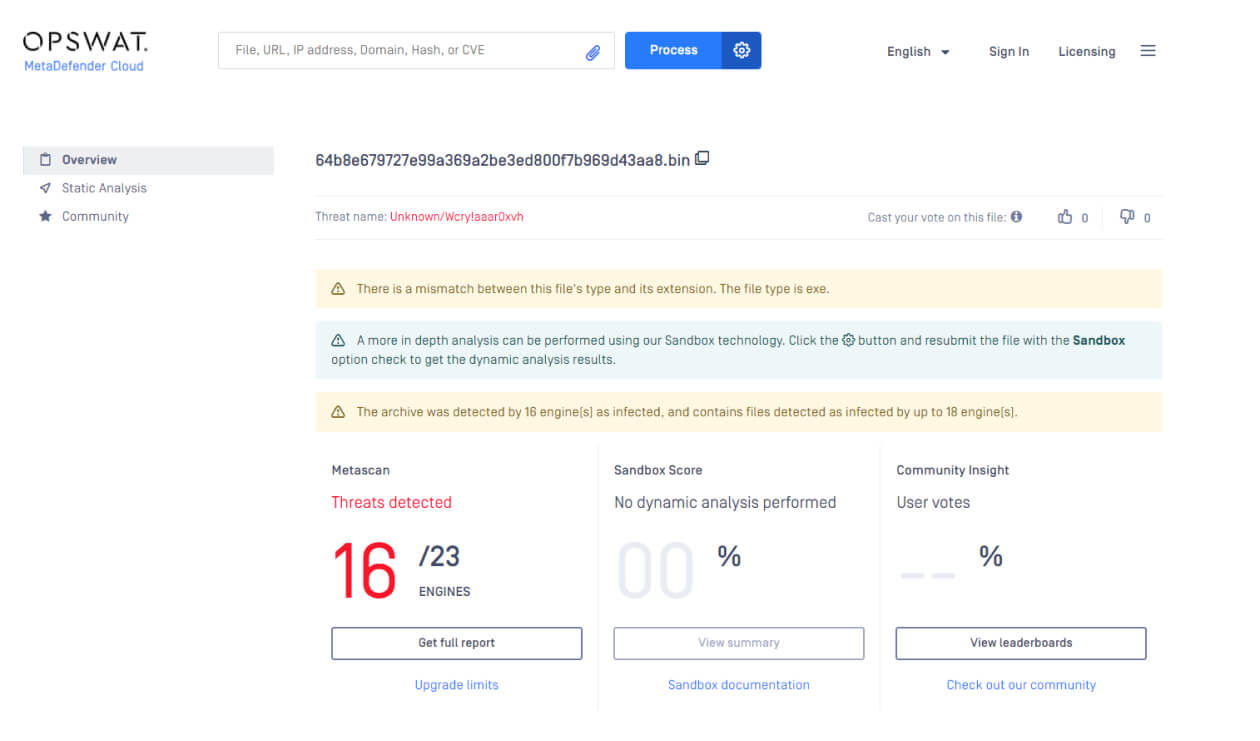

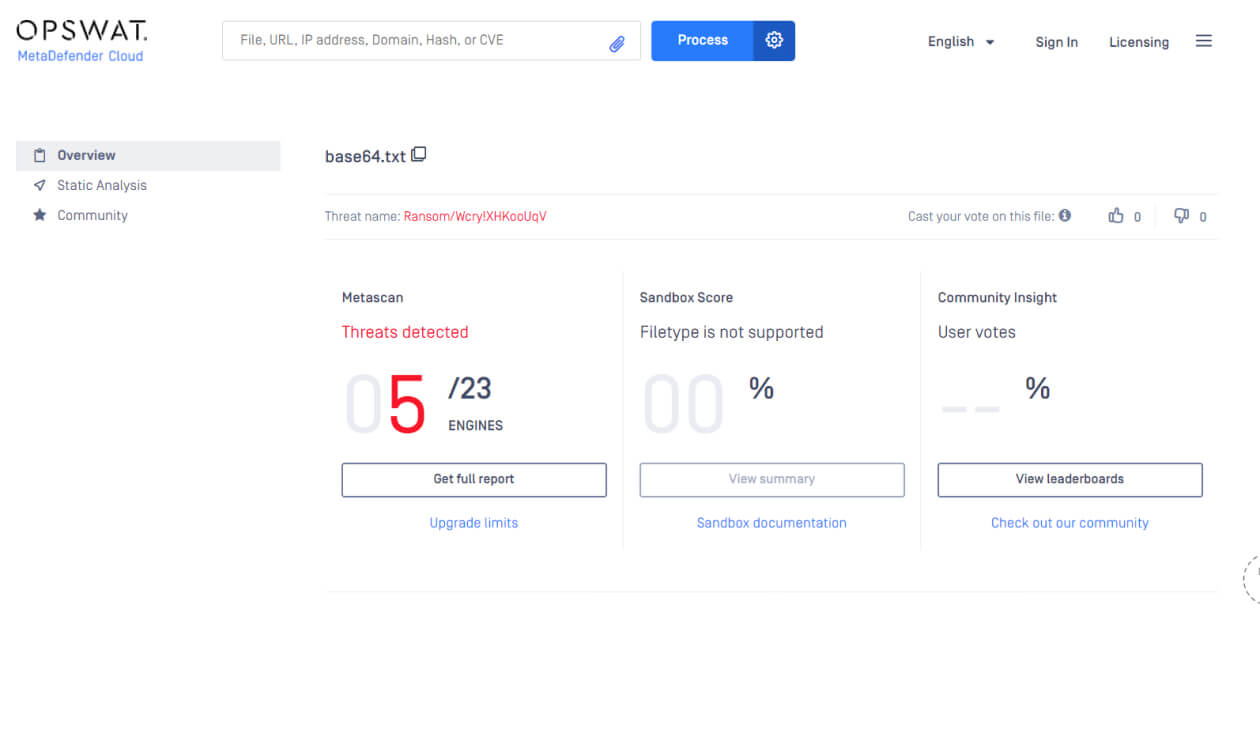

密輸されたペイロードの発見 OPSWAT MetaDefender Core

単一のウイルス対策エンジンでは、新たな脅威に対する効果は限られていますが、複数のエンジンを組み合わせることで、マルウェアの検出率を大幅に向上させることができます。 OPSWAT MetaDefender Core 30種類以上のマルウェア対策エンジンを活用して、既知のマルウェアとゼロデイマルウェアを最大99.2%検出します。

新しいマルウェアを検出するために静的シグネチャ・データベースを改善することは良いスタートですが、密輸されたペイロードがアンチウイルス・ソフトウェアをすり抜けることはまだ可能です。企業は、ゼロデイ攻撃を防ぐために、複数のセキュリティ・レイヤーを持つ強力な深層防御戦略が必要です。これには、以下のような動的保護技術の使用が含まれます。 MultiscanningDeep CDR Disarm and Reconstruction)、および Adaptive Sandbox.これらのテクノロジーは、マルウェア攻撃(特にHTMLを使用してリンクや添付ファイルを密輸するもの)を早期に検出してブロックし、機密データを保護するのに役立ちます。

サンプル結果については、 metadefender.opswat.com。

Deep CDR Sandboxプロアクティブ検知

Deep CDR は、潜在的に悪意のあるコードから解放されたサニタイズされたファイルを分解および再生成することで、Base64 エンコーディングのスキームの実行を防止します。HTML ファイル内に埋め込まれた画像などのファイルタイプに対して、Deep CDR は、デコード、脅威の除去、およびサニタイズされた画像を安全に復元するための再構築を実行します。

Deep CDR Base64インジェクションの試行をサニタイズする際、画像の忠実性を維持します。ユーザーは、潜在的な脅威をバックグラウンドでシームレスに無効化しながら、安全でデコードされた画像を閲覧することができます。これにより、ワークフローを中断することなく強固な保護が提供されます。

MetaDefender Sandbox は、エミュレーションベースのマルウェア分析テクノロジーで、何千ものファイルをスキャンしてマルウェアを検出し、難読化のすべてのレイヤーを同時に明らかにして、貴重な侵害の痕跡(IOC)を特定します。

Base64でエンコードされたペイロードやHTMLスマグリングなどの難読化技術を利用するファイルを分析する場合、 MetaDefender Sandbox ファイルを徹底的に検査し、JavaScriptを抽出し、その動作をエミュレートして、疑わしいアクティビティを綿密に監視します。この適応型解析機能により、 MetaDefender Sandbox を使用して、Base64 でエンコードされたマルウェアのデコードと実行、HTML コンテンツに埋め込まれた非表示のスクリプトの実行など、悪意のあるアクションを特定します。

境界防御の先へ

Base64攻撃がもたらす隠れた脅威は、企業が未知の外部ソースに対する保護手段を超えて防御を拡張しなければならない理由を浮き彫りにしています。強力なネットワークセキュリティにもかかわらず、悪意のあるファイルが内部エンドポイントに侵入する可能性があることを予測することが重要です。追加の防御層として、堅牢なエンドポイント保護が不可欠です。 OPSWAT MetaDefender 複数のマルウェア対策エンジンで受信ファイルをスキャンすることにより、プロアクティブなファイルセキュリティを促進します。これは、境界防御を回避する可能性のある難読化されたゼロデイ脅威を特定するのに役立ちます。

Deep CDR のような修復テクノロジーは、潜在的に悪意のあるファイルがエンドポイントに侵入する前に武装解除、無力化、再構築を行うことで、さらに一歩進んだ対策を実現します。このような包括的なファイル・セキュリティ対策を導入することで、境界を突破する脅威による被害を制限し、唯一の防御手段としての境界セキュリティへの依存を減らすことができます。

OPSWAT これにより、組織は多層のエンドポイントセキュリティを導入し、今日の状況で進化する脅威に対する重要な防御として機能します。