ステガノグラフィやポリグロットのような画像ベースの攻撃手法は、セキュリティチームにとって目新しいものではありません。リスクを軽減するための既存のソリューションがあるにもかかわらず、脅威者は、信頼できる画像フォーマットの中にマルウェアを隠す新しい手法を常に考案しています。画像ベースの高度な攻撃手法の1つに、クロスサイトスクリプティング(XSS)ポリグロットペイロードというものがあります。これらのペイロードは、有効な画像と隠蔽されたコードやスクリプトの両方を含むポリグロット画像を悪用します。このペイロードは、特にウェブブラウザの脆弱性を狙い、データを盗んだりマルウェアをインストールしたりするXSS攻撃を実行し、コンテンツセキュリティポリシー(CSP)の制限などの検知を回避します。

このような欺瞞に満ちた新たな脅威の一歩先を行くには、既知のリスクを検出するだけでなく、マルウェアが既知であるか新種であるかにかかわらず、将来の攻撃を確実に阻止するための予防措置を講じるゼロトラストのセキュリティ・ソリューションが必要です。OPSWAT Deep Content Disarm and Reconstruction (CDR)は、画像ファイルをサニタイズし、潜在的に悪意のあるコードを除去し、あらゆるデジタル環境で安全に使用できるように再構築することで、ステルス性の高い画像ベースの攻撃を防止します。

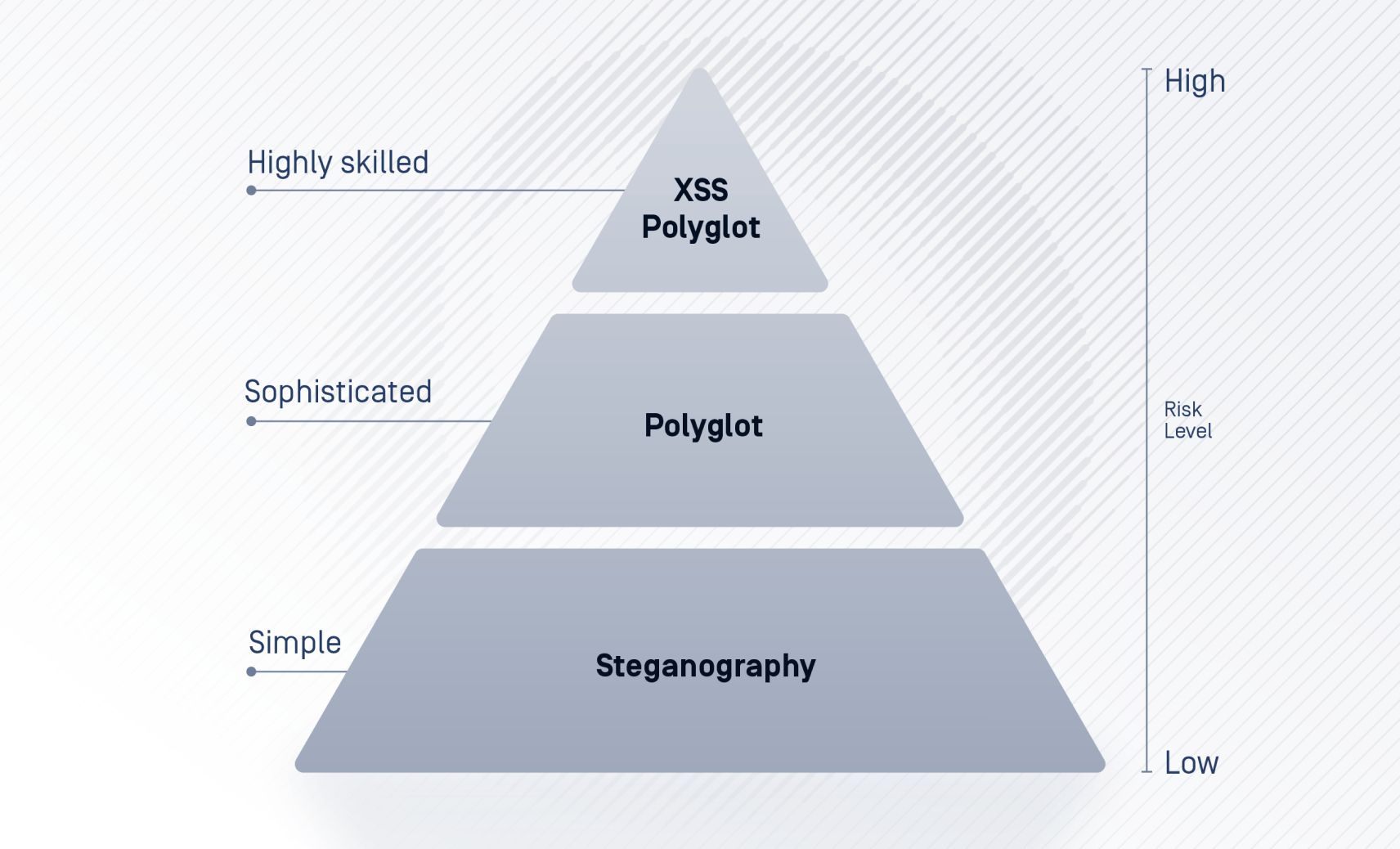

画像ベースのマルウェア攻撃ベクトルのリスクレベル

ステガノグラフィー

画像ステガノグラフィは、2011年のDuquマルウェアによるサイバー攻撃で初めて観測された。このキャンペーンでは、情報を暗号化して基本的なJPEGファイル内に隠し、標的のシステムからデータを抽出することを目的としていた。ステガノグラフィは、悪意のある行為者がレーダーをかいくぐって潜入する方法の1つです。ステガノグラフィは、ピクセルデータを変更することで画像ファイル内にマルウェアのペイロードを埋め込み、解読されるまで完全に検出されないようにします。

しかし、ステガノグラフィは、解読ツールが利用可能な場合にのみ機能するため、画像ベースのマルウェアの配信方法としては最も洗練されていない。

ポリグロット

ステガノグラフィよりも洗練されていると考えられているポリグ ロットは、2つの異なるファイルタイプの組み合わせを必要とする。たとえば、PHAR + JPEG(PHPアーカイブとJPEGファイル)、GIFRAR(GIFとRARファイル)、JS + JPEG(JavaScriptとJPEGファイル)など。ポリグロット画像は、通常の画像ファイルとまったく同じように機能します。

しかし、悪意のあるスクリプトやデータペイロードを隠匿するために悪用されることもあります。これらのペイロードは一般的な防御を回避し、ウェブブラウザのような標的環境で開かれると、埋め込まれた攻撃を実行する。ポリグロットの危険性は、悪意のあるコードを抽出するためのスクリプトを必要としないことです。

XSSポリグロットペイロード

XSSポリグロットペイロードは、ポリグロットテクニックとXSS攻撃を組み合わせることで、リスクの高まりを表しています。このペイロードは、ブラウザの脆弱性を悪用し、CSPのような主要な保護をバイパスするスクリプトを隠すために、ポリグロットイメージを使用します。これにより、信頼できるサイトやアプリに、より危険なスクリプトを注入することが可能になります。

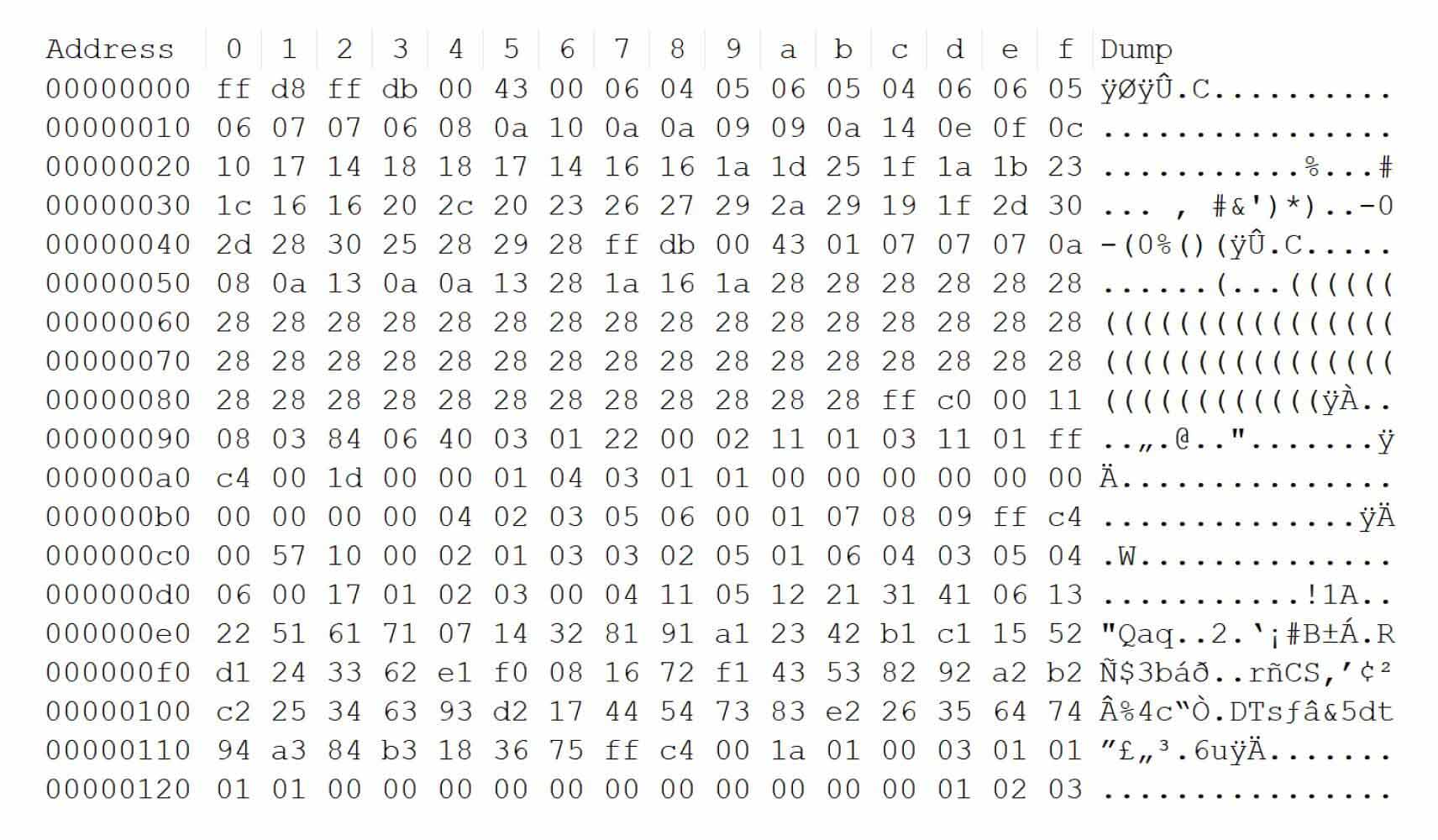

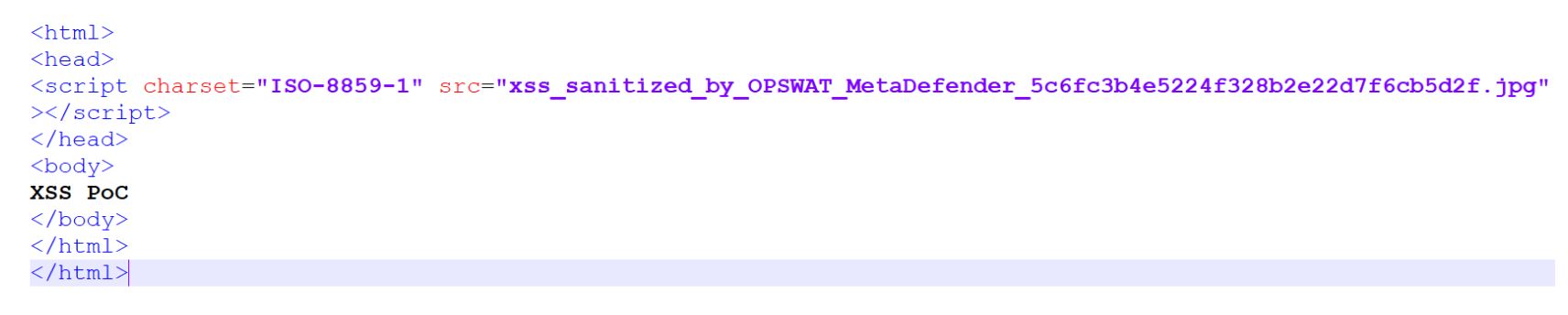

ポリグロット画像を使用すると、外部コンテンツのホスティングをブロックする特定のウェブサイトフィルタを回避することができます。これを実現するには、インジェクションに先立つHTML構造が正当なものであり、有効な変数として機能していなければならない。このプロセスは、注入されたコンテンツをJavaScriptとして解釈するXSSに依存しており、画像のアップロードに関する制限や、それに続くクロスオリジン・ポリシーやホワイトリストの制限を回避することができます。その後、JavaScriptコードは問題の特定のサイトでホストされ、意図されたコンテキスト内で実行できるようになります。

による高度な脅威防御Deep CDR

Deep CDR SE Lab Reportで100%の保護評価を獲得したテクノロジーは、既知および未知のファイルベースの脅威を防ぎ、マルウェアやゼロデイ攻撃から保護することにおいて市場をリードしています。再帰的サニタイズや正確なファイル再構築などの優れた機能を提供するDeep CDR は、安全で使用可能なファイルを提供します。さらに、PDF、アーカイブ、およびアーカイブと互換性のある形式を含む、何百ものファイル形式をサポートしています。

2018年、OPSWAT 、ステガノグラフィと ポリグロットのリスクについて説明する2つのブログ記事と、これらの攻撃手法を防ぐためのDeep CDR 。このガイドでは、XSSポリグロットペイロードにより焦点を当てます。

ポリグロットJPEGとJavaScriptを使ったXSSの悪用 CSPをバイパスする

XSSポリグロットのペイロードは、HTML、スクリプト文字列、JavaScript、URLを含む複数のコンテキストで実行することができます。

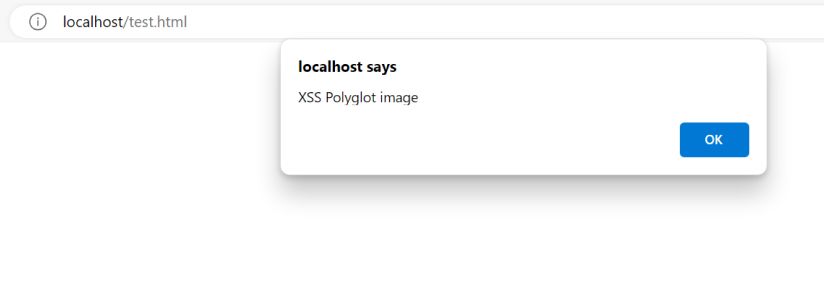

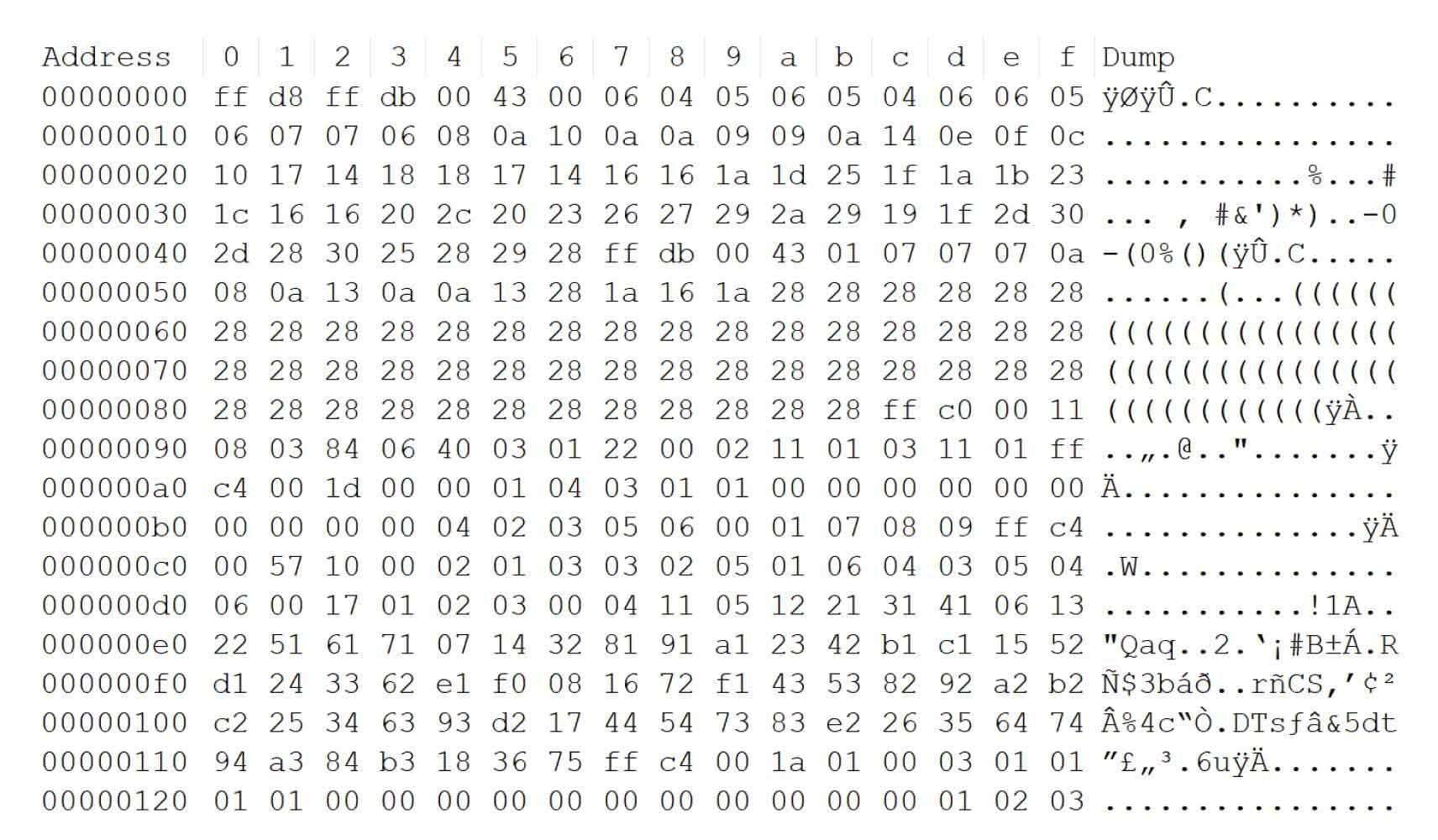

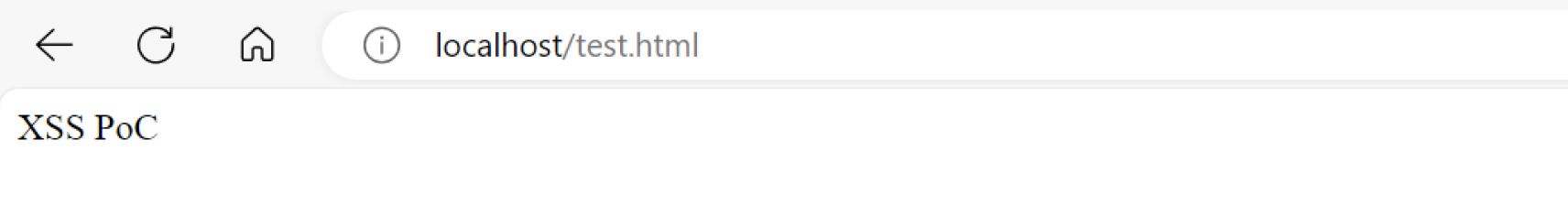

すると、脅威者は次のように変化する。 ソース 属性値を インデックス.html を出力ファイル名に追加し、HTTPサーバーを起動して http://localhost:8000 をブラウザでご覧ください。以下のサンプルをご覧ください。

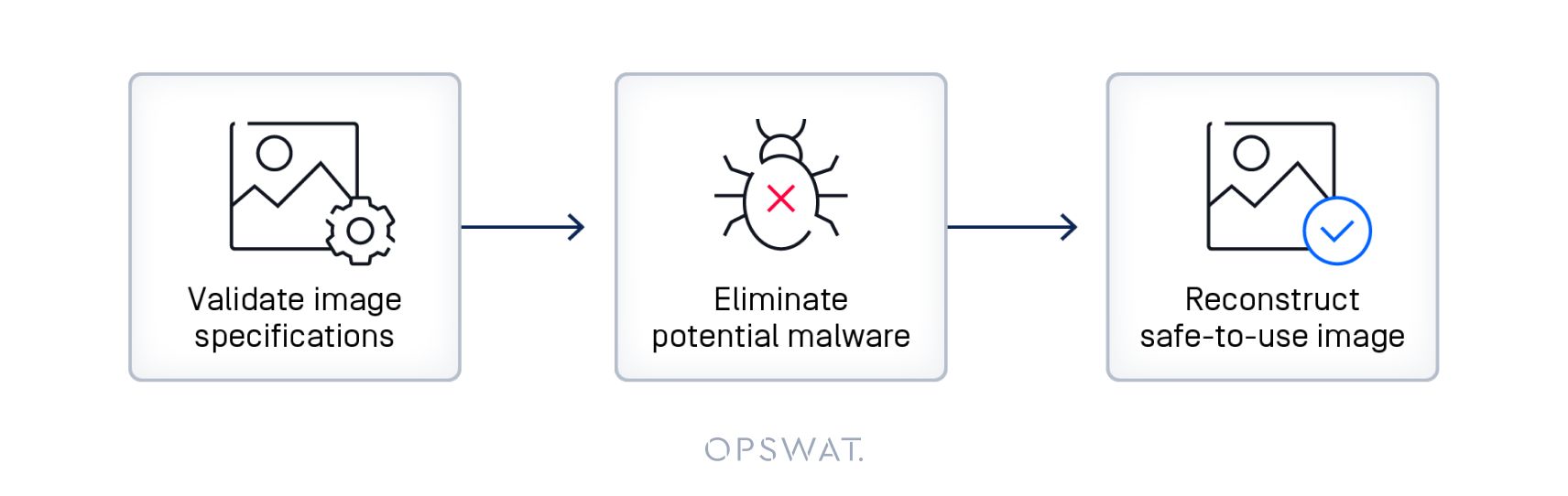

XSSを防ぐ ポリグロットのステップバイステップDeep CDR

- Deep CDR ビットマップデータを最適化し、使用されていないデータを削除し、メタデータを処理します。

- ペイロード抽出により潜在的なマルウェアを無力化し、隠れたスクリプトやデータを安全に削除します。

- 画像を安全に使用できるように保ちながら、脅威のベクトルを解除して除去することで、画像をサニタイズします。ユーザーは、余計なコードや未知の潜在的な悪意のあるコードを含まない、意図された画像のみを見ることができます。

OPSWAT MetaDefender プラットフォームによる徹底的な防御

画像を超えて、OPSWAT MetaDefender プラットフォームは、ファイルベースの脅威に対する多層的な保護を提供します。OPSWAT MetaDefender によって、新しい攻撃タイプの絶え間ない進化に対抗します:

- 何百もの既知の脅威をすぐにブロック。

- ゼロデイ脅威を検出するために行動分析を適用する。

- 不審なファイルはすべて安全にサニタイズまたはブロックされるようにする。

このエコシステム・アプローチは、従来とは異なる攻撃ベクトルからも、最も機密性の高いデータとシステムを保護します。

終わりに

OPSWAT は、MetaDefender プラットフォームやDeep CDR テクノロジーなどの製品に組み込まれている、20 年以上にわたる深いセキュリティ専門知識を誇っています。この経験により、継続的に更新される脅威インテリジェンス、高度な検出アルゴリズム、および設定可能なレイヤー型防御を統合し、お客様の組織を侵害する前に攻撃を阻止します。

OPSWAT MetaDefender を利用した画像ベースの秘密の脅威の無効化および企業のセキュリティ防御の強化について詳しくは、今すぐ弊社チームまでお問い合わせください。明日のサイバー攻撃に打ち勝つには、今すぐ適切なセキュリティ防御策を導入する必要があります。