第1幕:静的ディフェンスと動的ディフェンス

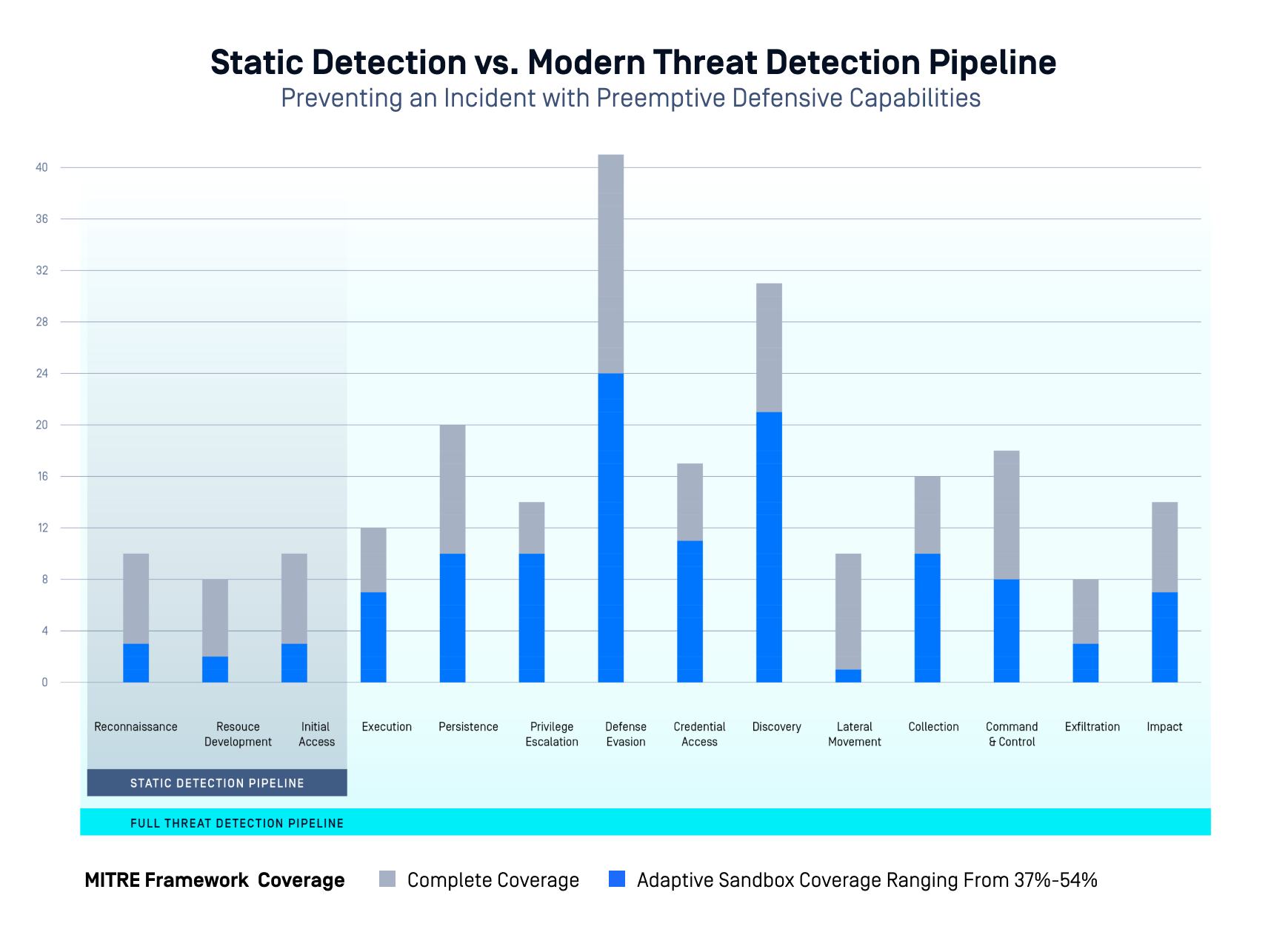

サイバーセキュリティは進化しました。従来のシグネチャベースの検出システムは、既知の脅威を特定する上で役立ってきましたが、マルウェア作成者が高度な難読化技術や急速に変化するコードを使用し始めたため、これらのシステムの有効性は低下しました。静的解析だけでは、新しい亜種やゼロデイ攻撃を適切に検出できません。そこで必要とされたのが、動的なアプローチ、つまり、疑わしいファイルや動作をリアルタイムで分析できる自動化システムでした。

このアプローチの転換は、ペトリ皿の中で微生物を研究することから、実際の集団の中で感染がどのように広がっていくかを分析することへの移行と類似しています。マルウェアがどのようなものかを紙の上で見るのと、実際の環境でその挙動を観察するのは別のことです。OPSWATサンドボックスベースの脅威インテリジェンス自動化は、そのようなライブ環境を提供し、安全に脅威を隔離し、その挙動を観察できる、実際の環境を提供します。

サンドボックスに基づく脅威インテリジェンスの 自動化とは?

Sandbox脅威インテリジェンス自動化は、自動化されたマルウェアのサンドボックスを使用して、隔離された環境で疑わしいファイルやURLを分析します。サンドボックス型セキュリティ自動化を脅威インテリジェンス・プラットフォームと組み合わせることで、脅威をリアルタイムで検出、分析、対応します。このアプローチにより、高度な脅威検知のための動的分析、行動分析、侵害指標(IOC)の抽出が可能になります。

マルウェア解析サンドボックスとは?

マルウェア解析のサンドボックスとは、制御され隔離された仮想環境のことで、疑わしいファイルやURLを安全に実行し、その挙動を観察することができます。この隔離された空間でマルウェアを実行させることで、セキュリティ・システムは、静的分析では見逃してしまうような悪意のある動作(実行時の動作、回避の試み、コマンド・アンド・コントロール通信など)を検出することができます。

サンドボックス 環境とは?

サイバーセキュリティにおけるSandbox 環境は、実際の動作環境のシミュレーションとして機能する。不審なファイルや実行可能ファイルによって実行されるアクションをシステムが安全に監視し、ログに記録することができるため、動的分析にとって極めて重要です。このような環境は、脅威インテリジェンス業務において重要な役割を果たし、アナリストは本番システムに危険を及ぼすことなくマルウェアの挙動を観察することができます。

セキュリティ・オペレーション・センター(SOC)におけるサンドボックス化

セキュリティ・オペレーション・センター(SOC)では、サンドボックスはワークフローを合理化するために不可欠です。誤検知を減らし、優先順位付けをサポートし、アナリストが取るに足らないアラートのレビューに費やす時間を減らすことができます。サンドボックスベースの自動化を統合することで、SOC は潜在的に悪意のあるファイルの爆発と動作分析を自動化し、ほぼリアルタイムで実用的なインテリジェンスを抽出することができます。

第二幕:脅威インテリジェンスの進化

脅威インテリジェンスは静的なものではありません。当初、セキュリティチームは単純な脅威フィードとリアクティブ・インテリジェンスに依存していました。しかし、脅威がより適応的で回避的なものになるにつれ、大量のデータを取り込み、関連付け、リッチ化できる脅威インテリジェンス・プラットフォーム(TIP)の必要性が生じました。

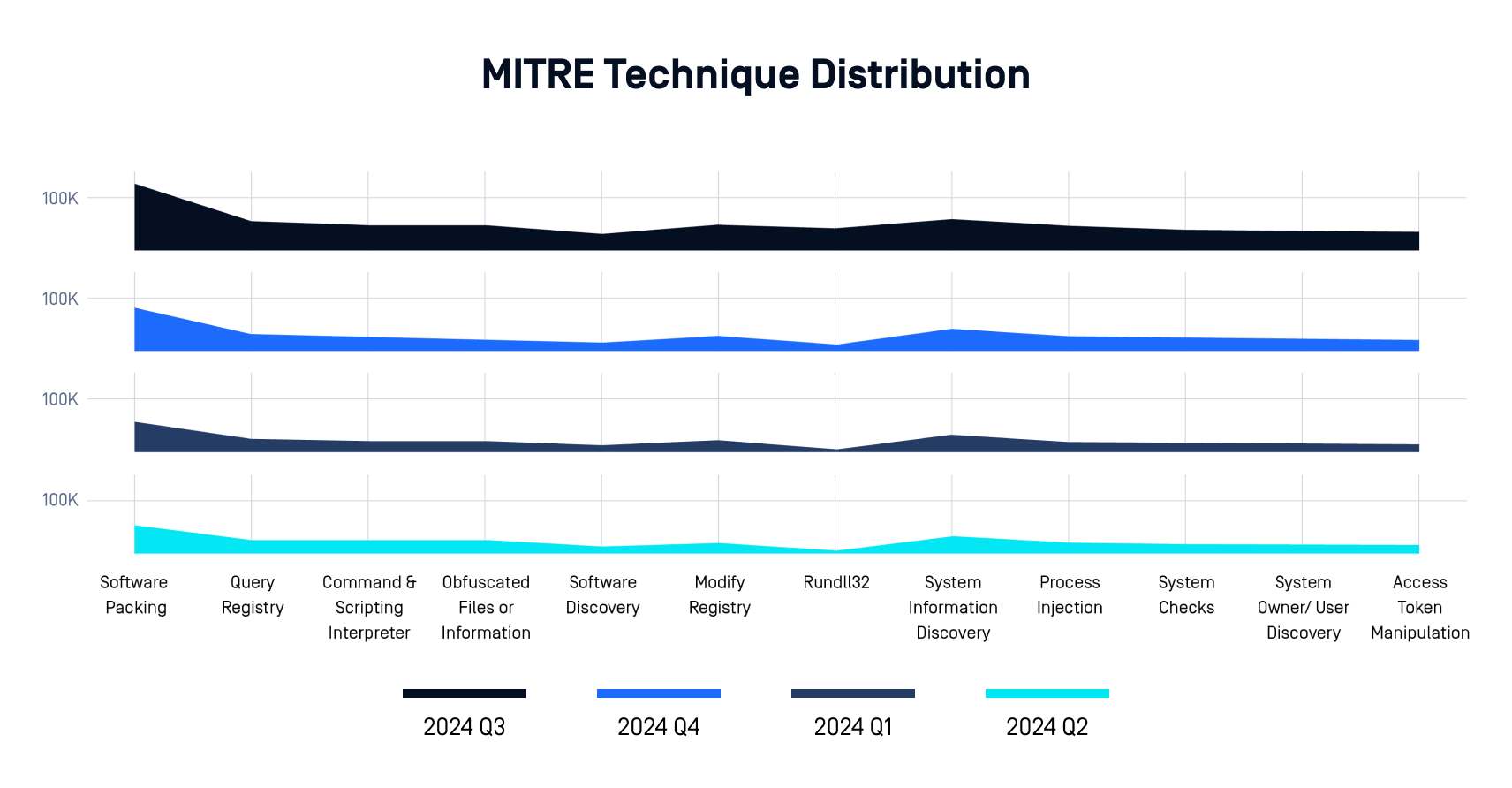

サンドボックスベースの検出は、この進化において重要な役割を果たします。リアルな挙動の証拠とコンテキストを提供することで、脅威フィードを超越します。例えば、OPSWATのサンドボックスはファイルをデトネーションするだけでなく、ATT&CKの手法に挙動をマッピングすることで、より正確な脅威の分類と攻撃者の特定を可能にします。

サンドボックスに基づいた脅威インテリジェンスの自動化の仕組み

不審なファイルやURLがサンドボックス環境に送信されると、プロセスが開始されます。サンドボックスは、安全で隔離された環境でファイルを爆発させ、ファイルの変更、プロセスの作成、ネットワークトラフィック、レジストリの変更など、すべてのシステムレベルのアクティビティを監視します。これは動的解析として知られています。

マルウェアが実行されると、システムは既知の悪意のある行動と一致するパターンを特定するために行動分析を実行します。IPアドレス、ドメイン、ファイルハッシュなどの侵害指標(IOC)が自動的に抽出されます。これらの情報は、既存の脅威インテリジェンス・フィードと関連付けられ、セキュリティ・システムにリアルタイムのアップデートを提供します。

動的解析とマルウェアの爆発

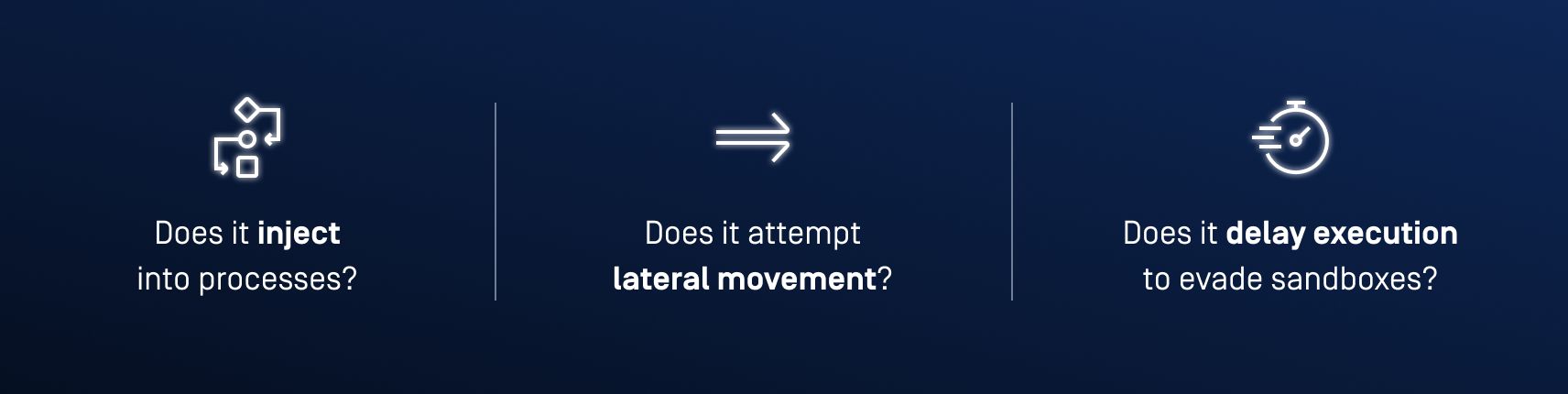

動的解析は、サンドボックスベースの自動化の核心である。リアルタイムでファイルを実行することで、アナリストや自動化システムは、異なる条件下でファイルがどのように動作するかを確認することができます。OPSWAT Adaptive Sandbox 、特権昇格の試みから特定の環境によって引き起こされる回避行動まで、あらゆるニュアンスを捉えます。

挙動分析とIOC抽出

振舞い分析では、マルウェアの動作を監視します。

脅威インテリジェンスの強化とフィード

抽出されたIOCは、文脈化されない限り、それだけでは価値がない。OPSWAT 、サンドボックスの結果をより広範な脅威インテリジェンス・プラットフォーム(TIP)に統合し、行動を既知の戦術、技術、手順(TTP)にマッピングします。これにより、組織は敵のキャンペーンを特定し、将来の脅威からプロアクティブに防御することができます。

動的解析、行動観察、IOC 抽出、エンリッチメントが一体となってループを形成し、生の実行データを実用的なインテリジェンスに変換します。動的解析は、潜在的に悪意のあるコンテンツを安全なエミュレートされた環境で実行することにより、静的な手法では見逃してしまう可能性のある実行時の挙動を覆い隠す基礎を提供します。

次に、挙動分析によって、これらのアクションが、特権昇格の試み、回避テクニック、ラテラルムーブメントの挙動など、意味のあるパターンに変換されます。最後に、抽出された指標(IPアドレス、ファイルハッシュ、ドメイン、レジストリキー)は、外部フィード、攻撃者の戦術(MITRE ATT&CK経由)、および内部テレメトリと照合することで強化されます。

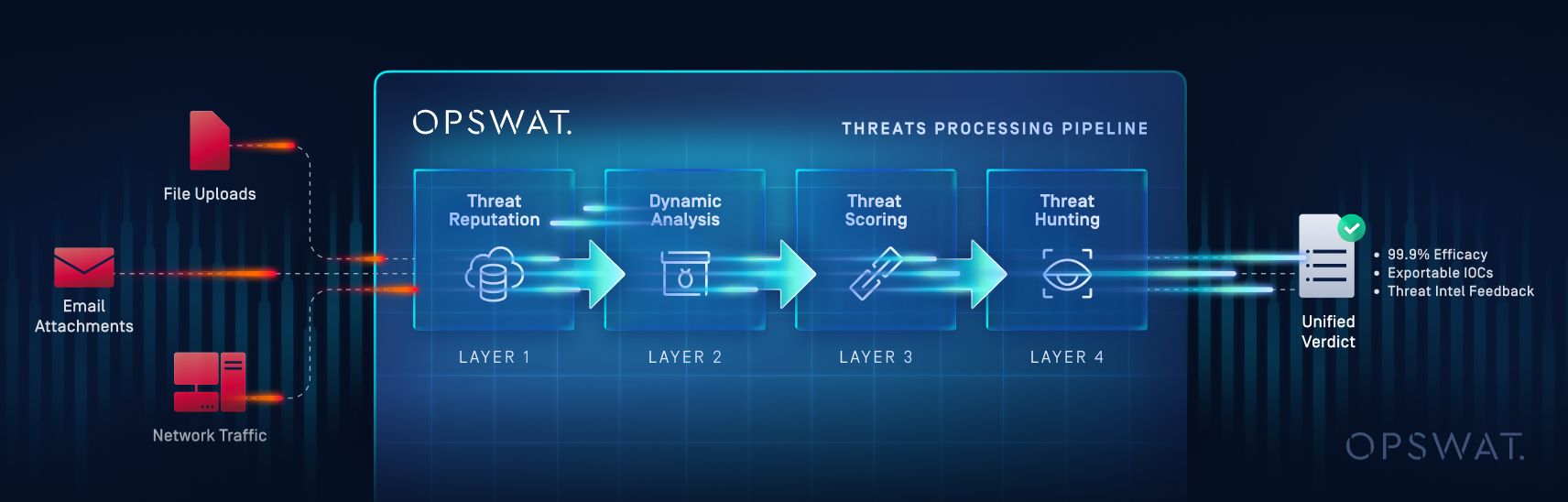

OPSWAT統合脅威検知パイプラインの中で、アダプティブ・サンドボックスは、より広範な多層防御戦略の第2段階において極めて重要な役割を果たします。Threat Intelligence パイプラインでは、ファイルはまず、ハッシュ、IP、ドメイン、URLのレピュテーションをチェックするレピュテーションサービスを通して処理されます。決定的な判定が返されない場合、または高リスクのヒューリスティック・フラグが立てられた場合、ファイルはサンドボックスに渡され、動的な爆発と動作のロギングが行われます。

そこから、結果はOPSWAT脅威スコアリングおよび機械学習相関エンジンにフィードされます。ここで、サンドボックスから抽出されたIOCが既存の脅威インテリジェンスデータと比較され、検知だけでなく、マルウェアファミリー、関連するキャンペーン、さらには脅威行為者の可能性まで特定する分類と帰属が可能になります。この統合により、リアルタイムで適応性のある保護が可能になり、セキュリティチームが迅速に対応し、アラートの優先順位をより効果的に設定し、豊富なコンテキストで脅威を追い詰めることができます。

第三幕:自動化と専門技術の融合

自動化は人間の専門知識の代替ではなく、補強である。課題は、アラートが氾濫する環境において人間の意思決定を拡張することである。OPSWATサンドボックスは、このギャップを埋めるのに役立ちます。初期段階の脅威検知と相関を自動化することで、人間のアナリストはより深い調査と対応に集中することができます。

AIによるサンドボックス

OPSWAT 、機械学習モデルを使用して、従来のシグネチャが失敗した場合でも、マルウェアを示すパターンや動作を検出します。これは、まだカタログ化されていないゼロデイ脅威の特定に特に効果的です。AIはまた、脅威行為者のプロファイルへの行動のマッピングをサポートし、技術的な指標にコンテキストを追加します。

サンドボックスによる自動Threat Intelligence 実装アプローチ

企業は、クラウドベース、エンドポイント統合型、ハイブリッドモデルなど、さまざまな方法でサンドボックス化を導入することができます。OPSWAT 柔軟な展開をサポートし、さまざまなコンプライアンス・ニーズを持つ部門間でのユースケースを可能にします。

Cloud Endpoint 比較

Cloudサンドボックスはスケーラブルで管理しやすいが、待ち時間が発生する可能性がある。Endpoint 即時対応とローカルでの隔離が可能だが、より大きなリソースの割り当てが必要となる。適切なアプローチは、組織のインフラと脅威モデルによって異なります。

Sandbox自動化とThreat Intelligence ・プラットフォーム

OPSWATサンドボックスは、SIEM、SOAR、EDRプラットフォームと緊密に統合されています。これにより、アラートがサンドボックスの爆発を誘発し、結果が対応ワークフローにフィードバックされる自動化されたフィードバックループが可能になります。このようなサンドボックス・セキュリティの自動化により、進化する脅威に対してタイムリーな対応が可能になります。

サンドボックスに基づく脅威インテリジェンスの利点と課題

Threat Intelligence ツールの利点

サンドボックスベースの脅威インテリジェンス自動化のメリットは、リアルタイムの検知、手作業の削減、レスポンスタイムの短縮など明確です。実際の挙動を観察することで、企業は従来の防御を回避する脅威を検知することができます。さらに、脅威の可視化と分類が劇的に向上します。

Sandbox 回避と制限

高度なマルウェアは、仮想環境のチェックや実行の遅延など、サンドボックスを回避するテクニックを用いることがあります。完璧なシステムは存在しませんが、OPSWAT 高度なエミュレーションと回避防止策により、これらの制限を緩和しています。結果を検証し、コンテキストを提供するためには、人間による監視が不可欠です。

マルウェア・サンドボックスの自動化と並列コンセプトの比較

マルウェア解析の自動化とSandbox自動化

自動化されたマルウェア解析は、コードの逆アセンブルや文字列の検査といった静的手法に頼ることが多い。便利ではありますが、実行時の動作を見逃す可能性があります。Sandbox自動化は、特に振る舞い検出やIOC抽出と組み合わせることで、リアルタイムでアクションをキャプチャし、より深い洞察を提供します。

Sandbox自動化とThreat Intelligence ・プラットフォーム

従来の脅威インテリジェンス・プラットフォームは、外部の脅威フィードを利用し、様々なセンサーからのデータを相関させていました。サンドボックスの自動化によって強化されると、これらのプラットフォームは直接行動データにアクセスできるようになり、相関関係がより正確でコンテキストに富んだものになります。

脅威インテリジェンスの求められる主な機能

統合および自動化機能

SIEM、SOAR、TIPシステムとのAPI 統合をサポートするサンドボックス・ソリューションを探す。自動化には、ファイルデトネーション、IOC抽出、レポート生成が含まれる必要があります。OPSWAT 、完全なRESTAPI アクセス、ATT&CK手法のマッピング、アクターのアトリビューションを提供し、包括的な脅威インテリジェンス自動化プラットフォームを実現します。

孤立から行動へ

新種のマルウェアの検出からグローバルな脅威インテリジェンスの強化まで、OPSWATサンドボックスベースの自動化は、現代のサイバーセキュリティにおいて重要な要素です。これは、リアクティブな防御からプロアクティブな防御へのシフトを意味し、セキュリティチームに迅速かつスマートに対応するためのツールを提供します。

OPSWAT MetaDefender Sandbox™がどのように脅威の検出と対応能力を強化できるかについて、詳しくは当社のウェブサイトをご覧ください。

よくある質問

Q: サンドボックスとは何ですか?

A: サンドボックスは、本番システムを危険にさらすことなく、挙動を安全に観察するために、疑わしいファイルやコードを隔離された環境で実行するために使用されるテクニックです。

Q: マルウェア解析サンドボックスとは何ですか?

A: マルウェア解析サンドボックスは、潜在的に悪意のあるファイルを実行・解析し、挙動に基づいて脅威を検出するために使用される安全な仮想空間です。

Q: 脅威インテリジェンスの自動化とは何ですか?

A: 脅威インテリジェンスの自動化とは、自動化されたツールやプラットフォームを使って脅威データを収集、分析、適用し、検知と対応を加速させるプロセスである。

Q:サンドボックス環境とは何ですか?

A:Sandbox 環境は、悪意のある動作の分析と検出のために、疑わしいコードを安全に実行するために使用されるシミュレートされたオペレーティングシステムです。

Q: AIにおけるサンドボックスとは何ですか?

A: AIを活用したサイバーセキュリティでは、サンドボックスによって、自動化されたシステムがマルウェアの挙動を観察し、多くの場合、機械学習の助けを借りて異常を検出することができます。

Q: SOCのサンドボックスとは何ですか?

A: セキュリティ・オペレーション・センター(SOC)では、サンドボックスは不審なファイルの爆発と分析を自動化することで、アラートのトリアージと調査の合理化に役立ちます。