サイバーセキュリティ・レジリエンスにおける最新のマイルストーン、MetaDefender Sandbox v1.9.3をご紹介できることを嬉しく思います。このリリースは、新たな脅威に対して組織を強化するという当社のコミットメントの証です。

Pythonのアンパックと逆コンパイル:隠された脅威を暴く

PyInstaller、Nuitka、py2exeのPythonアンパック&デコンパイルサポートの搭載により、MetaDefender Sandbox v1.9.3は、これまで隠されていた悪意のあるアイテムに光を当てます。コンパイルされた Python ファイルを分解して分析することで、組織は隠れた脅威を発見し、それらから積極的に防御することができます。

Cobalt Strikeマルウェア・ファミリーをサポートするために拡張されたマルウェア構成抽出:高度な脅威との戦い

強化されたマルウェア設定抽出機能は、Cobalt Strike(CS)マルウェア・ファミリーをサポートするようになりました。脅威行為者によって広く利用されているCSのクラックされたバージョンは、被害者ホスト上へのインメモリエージェント(ビーコンとして知られる)の展開を可能にし、ディスクのやり取りをバイパスします。CSビーコンは、さまざまなプロトコルを介してコマンド・アンド・コントロール(C2)通信を促進し、特権の昇格、クレデンシャルの抽出、横方向への移動、データの流出など、多くの機能を提供します。

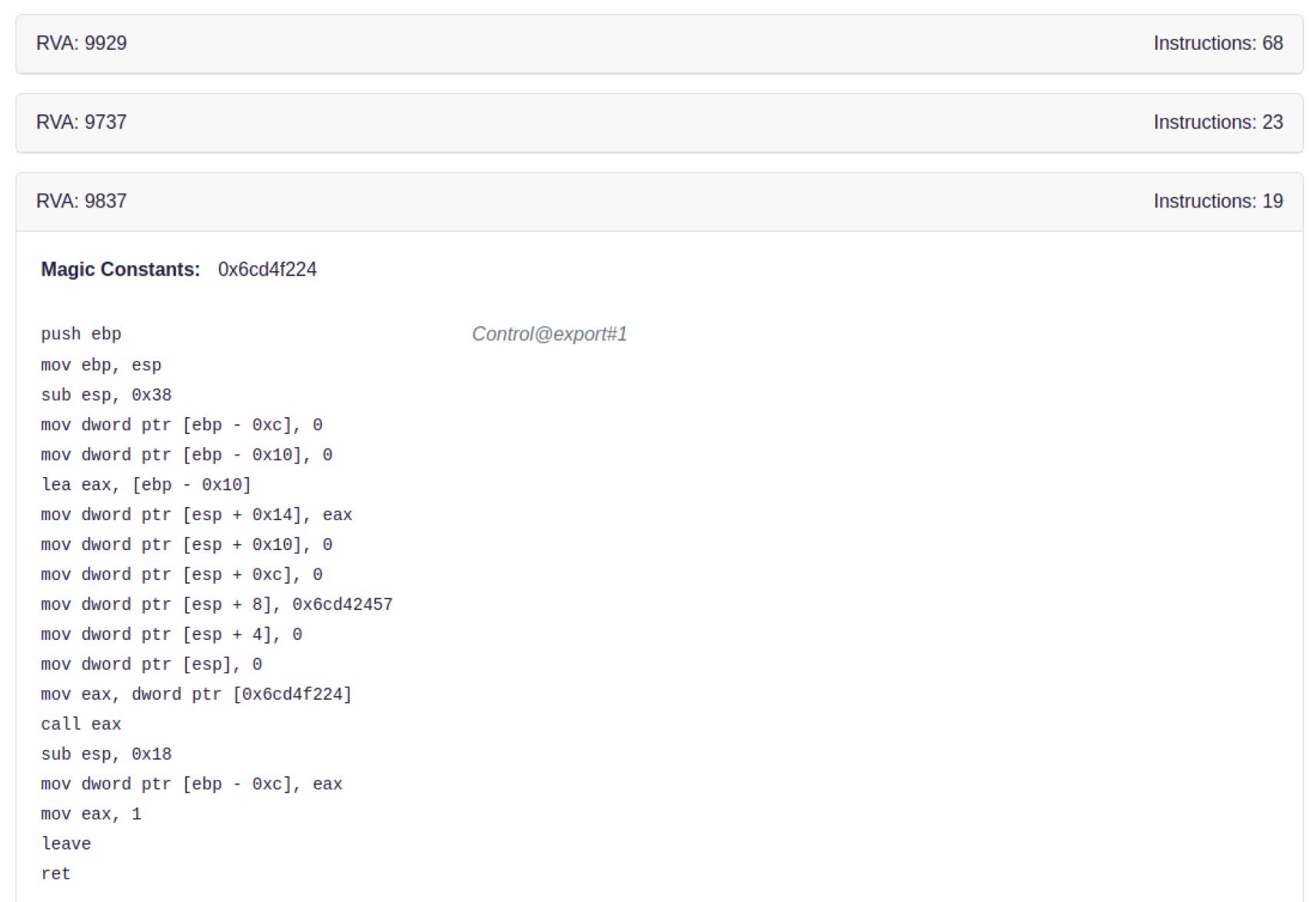

エクスポートされた関数の逆アセンブルWindowsバイナリを理解する

MetaDefender Sandbox は、バイナリ関数を表示することで、表面レベルの分析にとどまらず、ファイルがWindows環境でどのように動作し、どのような関数が実行されるかを確認します。(エクスポートされた関数がネットワークを作成し、悪意のある URL を開こうとしている場合など)。これにより、組織は自社の挙動と潜在的なリスクに関する新たな洞察を得ることができ、十分な情報に基づいたセキュリティ上の意思決定を行うことができるようになります。

脅威指標の精緻化疑わしい活動の特定

私たちの新しい脅威インジケータは、予防措置として、同じ名前を持つ2つの異なるセクションを持つ実行可能ファイルにフラグを立てます。これらの同じセクション名はAVエンジンを混乱させる可能性があります。この対策は、組織が潜在的なIOCをエスカレートする前に特定するのに役立ちます。

VBAマクロコード抽出:DWGファイルの悪意を暴く

このリリースには、DWGファイルからのVBAマクロコードの抽出が含まれており、AutoCADドキュメント内に潜む潜在的な脅威について、より深い洞察を提供します。AutoCADファイルは、悪意のある意図を示す可能性のある「Kill」関数を実行することができます。ランサムウェアのキーワードだけでなく、DWGファイルに埋め込まれた悪意のあるコードを発見することで、企業は、見過ごされがちなこれらの攻撃ベクトルに関連するリスクを軽減することができます。

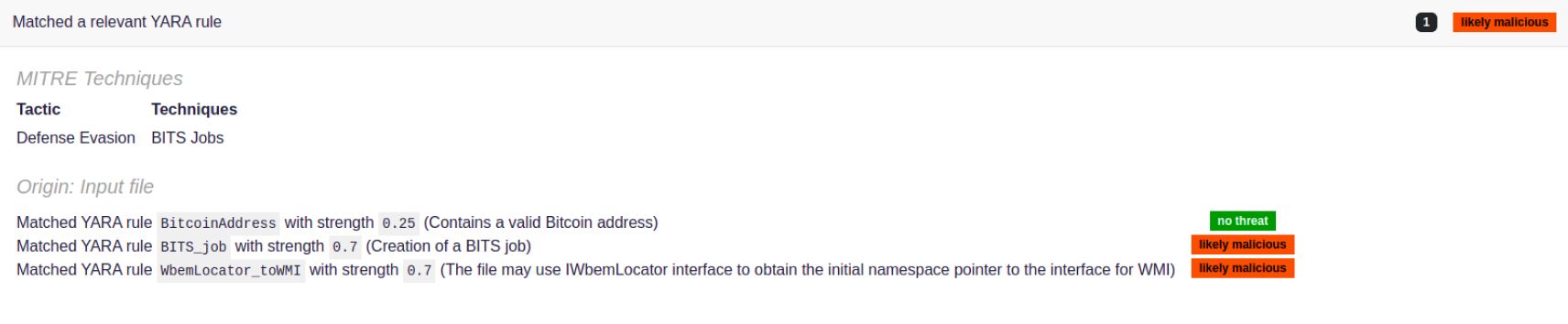

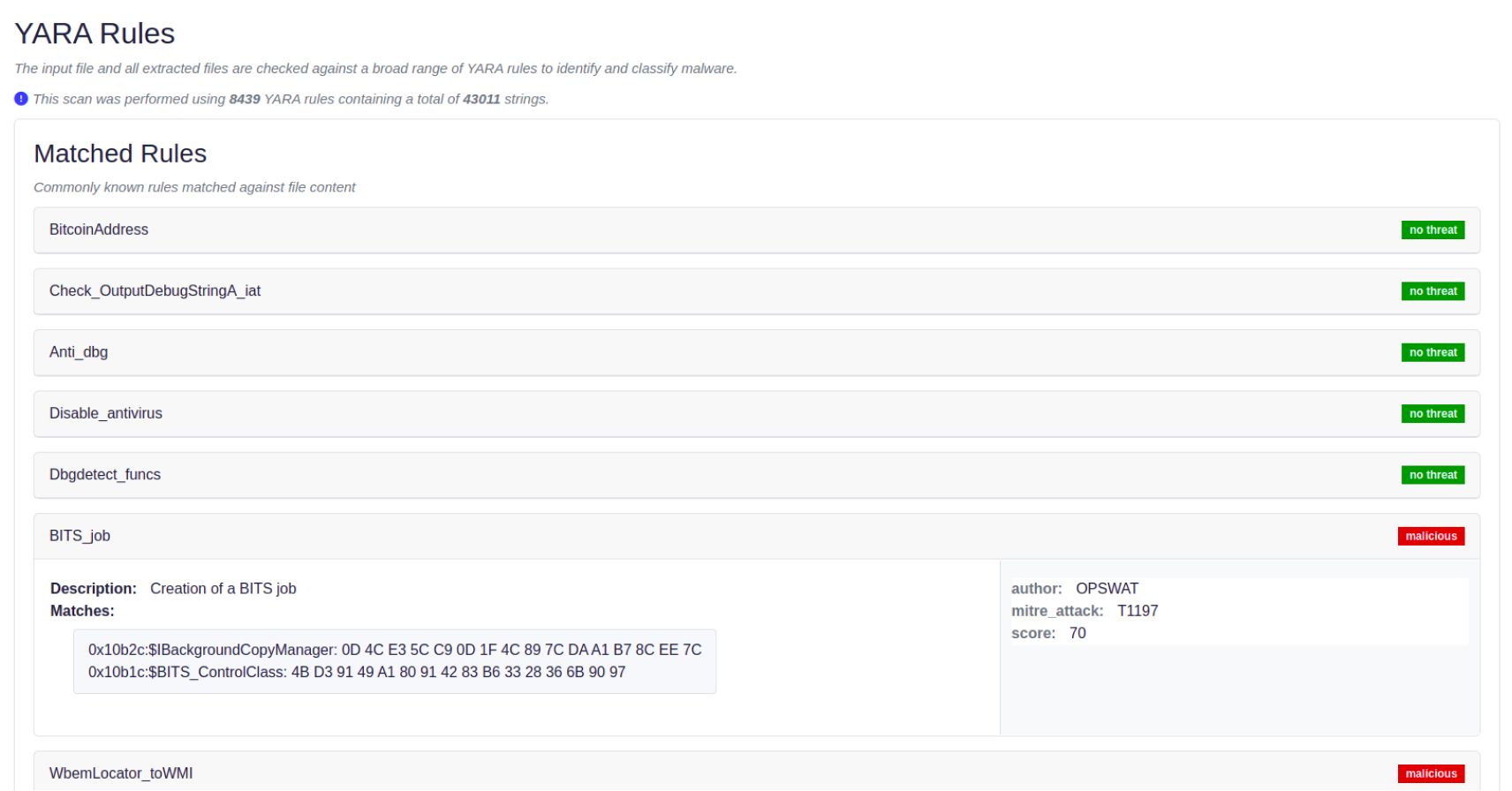

MITRE Att&ck テクニックマッピング:業界標準との整合

MetaDefender Sandbox は、YARA ルールのメタデータから MITRE Att&ck テクニックのマッピングをサポートするようになりました。業界標準に合わせることで、組織はthreat intelligence の機能を強化することができる。

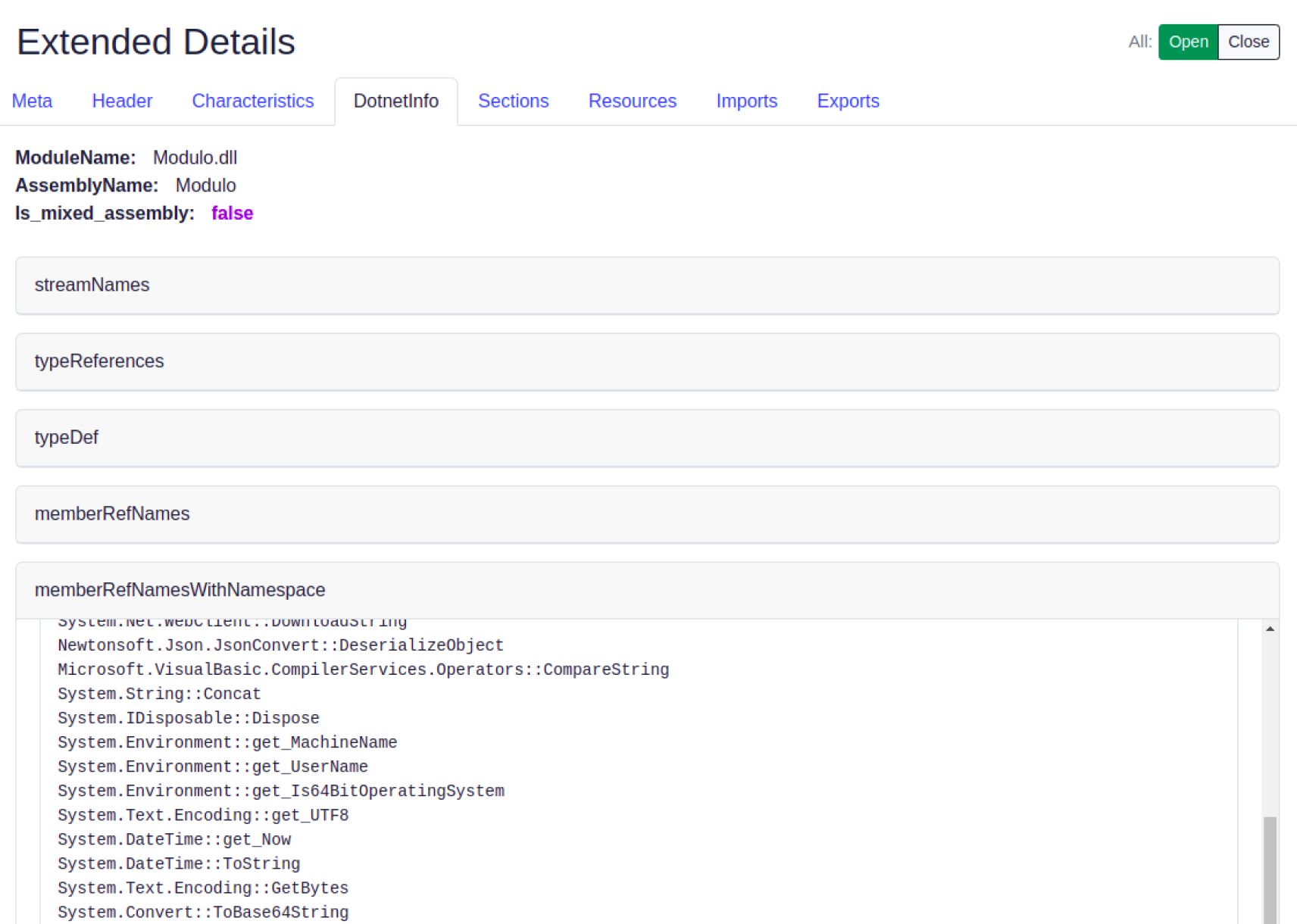

.NET 実行可能ファイルの [ファイル詳細] セクションに新しい DotnetInfo タブが追加されました。

新しい DotInfo タブは、Dotnet の仕様に直接対応し、逆アセンブルを容易にし、機能性に関する貴重な洞察を提供します。私たちのSandbox は、「Killing」のような決定的なアクションや、プロセスに対する「Sleep」のような微妙な操作から、静的な検出を回避するための「Load」のような戦略的な回避まで、独自のインジケータの配列を誇っています。

管理部門の強化業務の合理化

MetaDefender Sandbox v1.9.3では、高度な脅威検知機能に加えて、運用の合理化と効率化を目的とした管理機能の強化が行われています。プロキシ処理の改善からキュー管理の強化まで、これらの機能はサンドボックス環境のスムーズでシームレスな運用を保証します。